Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

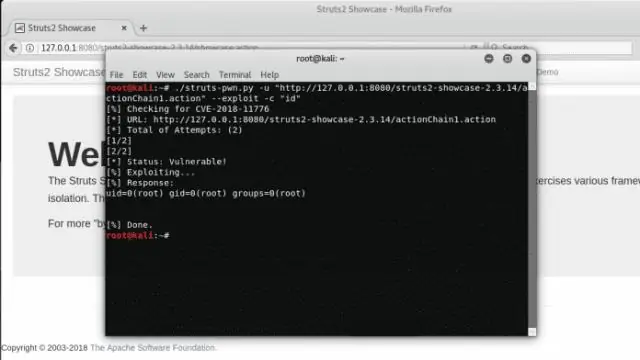

Se ha descubierto una vulnerabilidad en Apache Struts, que podría permitir ejecución remota de código . Apache Struts es propenso a una vulnerabilidad de ejecución remota de código (CVE-2018-11776). Específicamente, este problema ocurre cuando se manejan resultados especialmente diseñados sin espacio de nombres o una etiqueta de URL sin valor ni conjunto de acciones.

Con respecto a esto, ¿cómo verifica si Apache Struts está instalado?

En un sistema Windows:

- Abra el explorador de archivos, busque struts *. frasco.

- Abra el núcleo de los puntales. jar con una herramienta de descompresión (por ejemplo, IZArc2Go)

- Abra la carpeta META-INF y abra MANIFEST. Archivo MF con editor de texto.

- Allí encontrará Specification-Version: con el número de versión.

También sepa, ¿qué es Struts en Java? Puntales es un marco de código abierto que amplía la Java Servlet API y emplea una arquitectura Modelo, Vista, Controlador (MVC). Le permite crear aplicaciones web fáciles de mantener, extensibles y flexibles basadas en tecnologías estándar, como páginas JSP, JavaBeans, paquetes de recursos y XML.

Asimismo, ¿para qué se utilizan los puntales de Apache?

Apache Struts es un marco MVC gratuito y de código abierto para crear aplicaciones web Java elegantes y modernas. Favorece la convención sobre la configuración, es extensible mediante una arquitectura de complementos y se envía con complementos para admitir REST, AJAX y JSON.

¿Cómo comprobar Apache Struts Linux?

Versiones afectadas

- Busque el archivo "struts-core.jar". una. El archivo se puede encontrar usando el comando `buscar` en Linux o la función de búsqueda del Explorador de Windows en Windows.

- Descomprima el archivo struts-core.jar.

- Abra la carpeta META-INF> MANIFEST. MF con un editor de texto.

- La versión de Apache Struts se muestra en la línea "Versión de especificación:".

Recomendado:

¿Qué es la vulnerabilidad de ejecución de código?

Una vulnerabilidad de ejecución de código arbitrario es una falla de seguridad en el software o hardware que permite la ejecución de código arbitrario. La capacidad de desencadenar la ejecución de código arbitrario a través de una red (especialmente a través de una red de área amplia como Internet) a menudo se denomina ejecución de código remoto (RCE)

¿Cuál es la diferencia entre vulnerabilidad y riesgo ante amenazas?

Vulnerabilidad: debilidades o lagunas en un programa de seguridad que pueden ser explotadas por amenazas para obtener acceso no autorizado a un activo. Riesgo: el potencial de pérdida, daño o destrucción de la seguridad de una computadora como resultado de una amenaza que explota una vulnerabilidad. La amenaza es una advertencia para que se comporte

¿Por qué es importante una evaluación de la vulnerabilidad?

El proceso de evaluación de vulnerabilidades ayuda a reducir las posibilidades de que un atacante pueda violar los sistemas de TI de una organización, lo que proporciona una mejor comprensión de los activos, sus vulnerabilidades y el riesgo general para una organización

¿Cuál es la principal diferencia entre una inyección SQL normal y una vulnerabilidad de inyección SQL ciega?

La inyección SQL ciega es casi idéntica a la inyección SQL normal, la única diferencia es la forma en que se recuperan los datos de la base de datos. Cuando la base de datos no envía datos a la página web, un atacante se ve obligado a robar datos haciendo a la base de datos una serie de preguntas verdaderas o falsas

¿Cuántos archivos de configuración de Struts hay en una aplicación de Struts?

Sí, tiene más de un archivo struts-config en una sola aplicación struts