Haga clic en 'Windows Media Player' en 'Programas recomendados'. Marque la casilla 'Usar siempre el programa seleccionado para abrir este tipo de archivo', luego haga clic en 'Aceptar' en la parte inferior de la pantalla para volver al menú Propiedades. Haga clic en "Aplicar" y luego en "Aceptar". Ahora, todos los GIF animados se abren en Windows Media Player de forma predeterminada. Última modificación: 2025-01-22 17:01

Los accesorios SharkBite que varían en tamaños de 3/8”a 1” vienen con un revestimiento de tubo integral preinstalado para usar con tubería PEX. Los tamaños de SharkBite de 1--1 / 4 "a 2" no vienen con revestimientos de tubo preinstalados y se venden por separado. Última modificación: 2025-01-22 17:01

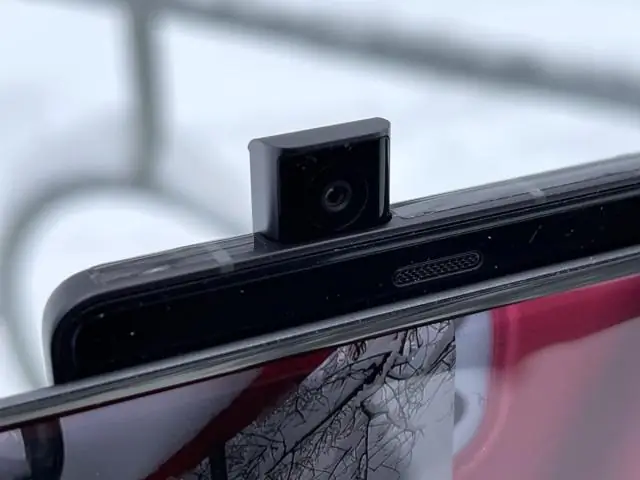

Tres formas de reciclar teléfonos móviles con Oxfam Recycle en cualquier tienda Oxfam. Encuentra tu tienda local. Si tiene hasta 5 teléfonos móviles para donar, llévelos a su tienda Oxfam local o visite fonebank.com/oxfam. Visite fonebank.com/oxfam. Última modificación: 2025-01-22 17:01

La función choice () devuelve un elemento aleatorio de la secuencia no vacía. podemos usar la función choice () para seleccionar una contraseña aleatoria de la lista de palabras, seleccionando un elemento aleatorio de los datos disponibles. Aquí la secuencia puede ser una lista, cadena, tupla. Valor de retorno: -Esta función devuelve un solo elemento de la secuencia. Última modificación: 2025-01-22 17:01

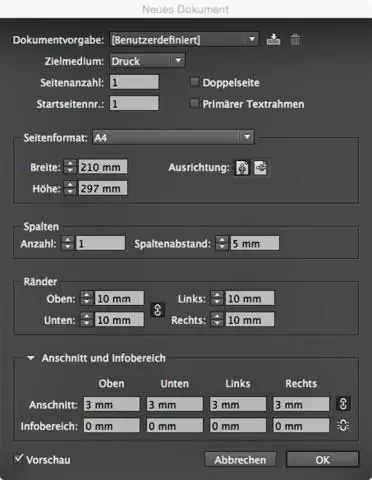

Definir ajustes preestablecidos del documento Puede guardar la configuración del documento para el tamaño de página, columnas, márgenes y áreas de sangrado y tacos en un ajuste preestablecido para ahorrar tiempo y garantizar la coherencia al crear documentos similares. Elija Archivo> Ajustes preestablecidos de documento> Definir. Última modificación: 2025-01-22 17:01

Cualquier agencia designada por el presidente puede generar información clasificada si cumple con los criterios de contenido; cada agencia es responsable de salvaguardar y desclasificar sus propios documentos. Última modificación: 2025-01-22 17:01

Las razones más comunes por las que las Mac muestran el tiempo incorrecto son: La Mac ha estado apagada durante un período de tiempo prolongado. La Mac es antigua y la batería de a bordo se ha agotado, por lo que es necesario configurar manualmente el reloj o la hora adecuada para la conexión a Internet. El reloj o la zona horaria en Mac OS X se modificó de forma involuntaria. Última modificación: 2025-01-22 17:01

Reducir el tamaño de las barras de herramientas Haga clic con el botón derecho en un botón de la barra de herramientas, no importa cuál. En la lista emergente que aparece, elija Personalizar. En el menú de opciones de iconos, elija iconos pequeños, seleccione el menú de opciones de texto y seleccione texto selectivo a la derecha o sin etiquetas de texto para ganar aún más espacio. Última modificación: 2025-01-22 17:01

La propiedad CSS de suavizado de fuentes controla la aplicación de suavizado cuando se renderizan las fuentes. Última modificación: 2025-01-22 17:01

La automatización de oficinas hace posible que las empresas mejoren su productividad y optimicen los procedimientos de oficina existentes, lo que ahorra tiempo, dinero y esfuerzos humanos. Última modificación: 2025-01-22 17:01

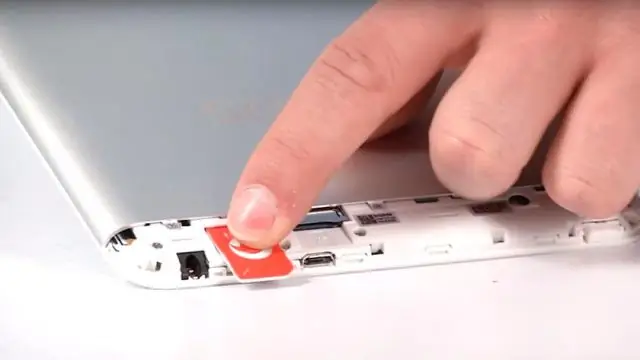

ICCID son las siglas de Integrated CircuitCardIdentifier. Si el número IMEI se utiliza para identificar su teléfono de origen, la función de ICCID es identificar su tarjeta SIM internacionalmente. Un número ICCID constará de 19 a 20 caracteres. Básicamente es un número de serie único que representa la SIM a la que se ha suscrito un usuario. Última modificación: 2025-01-22 17:01

ClamAV detecta virus para todas las plataformas. También busca virus de Linux. En esos 30 años, solo se han escrito 40 virus para Linux, mientras que más de 60.000 virus se han escrito para Windows. Última modificación: 2025-01-22 17:01

Es probable que una consola reacondicionada haya sido usada y un cliente la haya vendido al minorista. Es probable que se haya sometido a algunas comprobaciones básicas para asegurarse de que funciona, pero es posible que no se haya comprobado o reparado tan a fondo como la unidad acondicionada. Última modificación: 2025-01-22 17:01

El modo agresivo puede no ser tan seguro como el modo principal, pero la ventaja del modo agresivo es que es más rápido que el modo principal (ya que se intercambian menos paquetes). El modo agresivo se utiliza normalmente para VPN de acceso remoto. Pero también usaría el modo agresivo si uno o ambos pares tienen direcciones IP externas dinámicas. Última modificación: 2025-01-22 17:01

Un transformador convierte el voltaje de la línea de corriente alterna a un valor más alto o un valor más bajo. Los pequeños transformadores se conectan a un tomacorriente de pared y crean bajos voltajes de corriente continua que son utilizados por dispositivos electrónicos comunes. Última modificación: 2025-01-22 17:01

Conecte su unidad a la computadora y, si es necesario, a una toma de corriente. Abra el Explorador de Windows, haga clic en la sección 'Computadora' en la barra lateral y busque su unidad, haga clic con el botón derecho en la unidad y seleccione 'Formatear'. En 'Sistema de archivos', elija el sistema de archivos que desea usar. Última modificación: 2025-01-22 17:01

Solo pueden conectarse a la base de datos mediante HTTP / HTTPS. Para que los usuarios restringidos se conecten a través de ODBC o JDBC, el acceso para las conexiones del cliente debe habilitarse ejecutando la instrucción SQL ALTER USER ENABLE CLIENT CONNECT o habilitando la opción correspondiente para el usuario en la cabina de SAP HANA. Última modificación: 2025-01-22 17:01

¿Cuáles son los conceptos básicos del soporte centrado en el conocimiento (KCS)? Creación de contenido como resultado de la resolución de problemas. Evolución de los ciclos de vida de los productos basados en contenido. Recompensar el aprendizaje, la colaboración, el intercambio y la mejora. Desarrollar una base de conocimientos sobre la experiencia de un individuo. Última modificación: 2025-01-22 17:01

2 respuestas. Para verificar si Apache-Flume está instalado correctamente, vaya al directorio flume / bin y luego ingrese el comando flume-ng version. Asegúrese de estar en el directorio correcto utilizando el comando ls. flume-ng estará en la salida si está en el directorio correcto. Última modificación: 2025-01-22 17:01

El mejor software de edición de video: Adobe Premiere Pro CC de pago. El mejor software de edición de video para Windows. Final Cut Pro X. El mejor editor de video que puedes conseguir para tu Mac. Adobe Premiere Elements 2019. Adobe Premiere Rush. KineMaster. Corel VideoStudio Ultimate 2019. Filmora9. CyberLink PowerDirector 17 Ultra. Última modificación: 2025-01-22 17:01

El software de seguridad es cualquier tipo de software que asegura y protege una computadora, red o cualquier dispositivo habilitado para computación. Gestiona el control de acceso, proporciona protección de datos, protege el sistema contra virus e intrusiones basadas en la red / Internet y defiende contra otros riesgos de seguridad a nivel del sistema. Última modificación: 2025-01-22 17:01

KDE son las siglas de K Desktop Environment. Es un entorno de escritorio para el sistema operativo basado en Linux. Puede imaginarse Linux sin KDE y GNOME como DOS en Windows. KDE y GNOME son muy similares con Windows, excepto que están relacionados con Linux a través del servidor x en lugar del sistema operativo. Última modificación: 2025-01-22 17:01

Esto permitió a los agricultores comenzar la producción masiva de sus cultivos de cereales. La invención de los elevadores de granos ayudó enormemente a los agricultores a producir y mover más granos en menos tiempo. Y durante el auge de la construcción del sistema ferroviario, los elevadores de granos se adaptaron y se construyeron a lo largo de las vías del tren. Última modificación: 2025-01-22 17:01

Su certificación de CompTIA IT Fundamentals (ITF +) nunca caducará y siempre se lo considerará "certificado de por vida", independientemente de si decide participar en el programa CE para futuras certificaciones. Última modificación: 2025-01-22 17:01

Box sigue el modelo común de sincronización que desarrolló Dropbox, por lo que también agrega una carpeta de sincronización especial a su dispositivo. Funciona igual que para Dropbox. Boxlet utiliza la sincronización selectiva para ayudarlo a liberar espacio de almacenamiento sincronizando solo el contenido seleccionado. También puede desactivar la sincronización de carpetas utilizando la aplicación web. Última modificación: 2025-01-22 17:01

Primero, apague la energía del circuito de salida. Use un par de alicates pequeños con punta de aguja para agarrar la punta y sacarla. Si la clavija de conexión a tierra está hueca, inserte un destornillador pequeño en el espacio y gírelo ligeramente hasta que quede encajado y luego tire suavemente. Última modificación: 2025-01-22 17:01

GoDaddy Inc. es una empresa estadounidense de alojamiento web y registrador de dominios de Internet que cotiza en bolsa, con sede en Scottsdale, Arizona, e incorporada en Delaware. La empresa es conocida por su publicidad en televisión y en los periódicos. Ha estado involucrado en varias controversias relacionadas con la censura. Última modificación: 2025-01-22 17:01

Sentencia SQL CREATE INDEX. La sentencia CREATE INDEX se utiliza para crear índices en tablas. Los índices se utilizan para recuperar datos de la base de datos más rápidamente que de otra manera. Nota: Actualizar una tabla con índices lleva más tiempo que actualizar una tabla sin ellos (porque los índices también necesitan una actualización). Última modificación: 2025-01-22 17:01

Cluster Manager. Estos agentes se ejecutan en cada nodo del clúster para administrar y configurar servicios, un conjunto de servicios o para administrar y configurar el servidor del clúster completo en sí mismo (ver supercomputación). En algunos casos, el administrador del clúster se utiliza principalmente para enviar trabajo para el clúster (o nube) para realizar. Última modificación: 2025-01-22 17:01

Check Point SandBlast Zero-Day Protection es una solución innovadora que detiene el malware desconocido, los ataques de día cero y dirigidos que se infiltran en las redes. La solución SandBlast se basa en una nueva tecnología de detección de exploits a nivel de CPU para identificar amenazas antes, antes de que el malware tenga la oportunidad de implementar código de evasión. Última modificación: 2025-01-22 17:01

Todos los relojes Apple - Walmart.com. Última modificación: 2025-01-22 17:01

Lo guiaremos para buscar el Asistente de búsqueda en Access 2007/2010/2013: Haga clic en la pestaña Hoja de datos; Vaya al grupo Campos y columnas; Haga clic en el botón Buscar columna; Entonces aparecerá el cuadro de diálogo Asistente de búsqueda. Última modificación: 2025-01-22 17:01

Para abrir el Editor de POM, haga clic en el pom de un proyecto. archivo xml. Si ha personalizado los editores para un pom. xml, y el editor POM no es el editor predeterminado, es posible que deba hacer clic derecho en el archivo y elegir 'Abrir con / Maven POM Editor. Última modificación: 2025-01-22 17:01

Eventos predeterminados El evento predeterminado para el objeto Página es Evento de carga. Del mismo modo, cada control tiene un evento predeterminado. Por ejemplo, el evento predeterminado para el control de botón es el evento Click. Última modificación: 2025-01-22 17:01

Hay dos formas de otorgar los permisos. Puede otorgar los permisos utilizando Usuarios y equipos de Active Directory. Simplemente abra las propiedades del grupo, cambie a la pestaña Seguridad, agregue el usuario o grupo del buzón y luego marque la casilla Enviar como y aplique el cambio. Última modificación: 2025-01-22 17:01

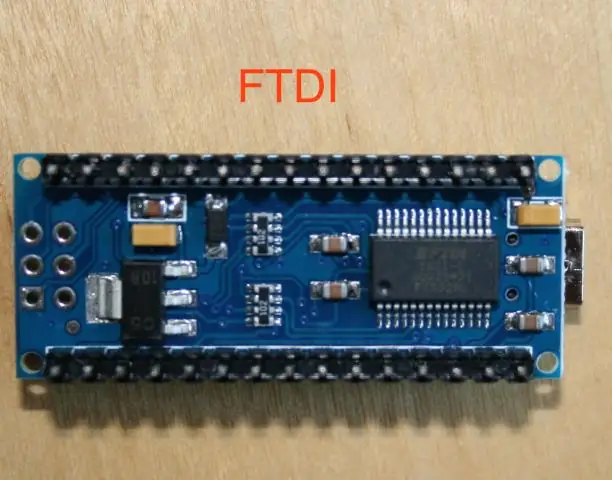

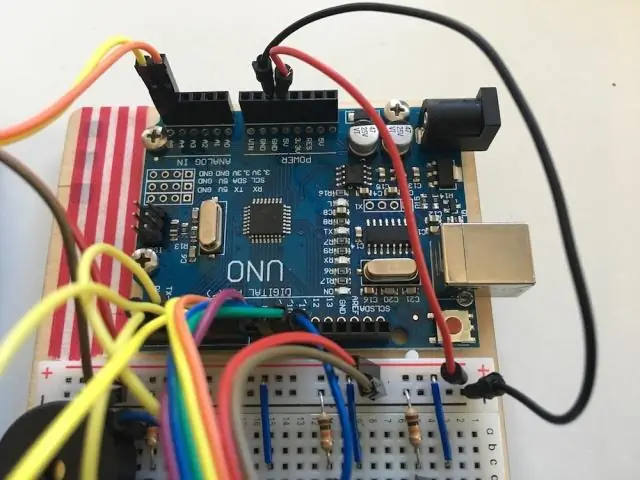

El Arduino Nano tiene pines que puede conectar directamente a una placa de pruebas. Simplemente alinéelo en el extremo con el puerto USB hacia afuera y empújelo con cuidado hacia adentro. Luego busque los pines marcados GND y 5V y use cables de puente para conectarlos a los canales laterales apropiados. ¡Ahora estás listo para empezar a trabajar. Última modificación: 2025-01-22 17:01

La plataforma Microsoft Hyper-V 2016 es una versión gratuita del hipervisor ofrecido por Microsoft. ¿Para qué casos de uso es adecuada la versión gratuita de Hyper-V 2016? Una advertencia con la plataforma Hyper-V 2016 es que no obtiene ninguna licencia de invitado de Windows incluida con el producto, ya que es gratis. Última modificación: 2025-01-22 17:01

Los cubos son unidades de procesamiento de datos compuestas por tablas de hechos y dimensiones del almacén de datos. Proporcionan vistas multidimensionales de datos, consultas y capacidades analíticas a los clientes. Un cubo puede almacenarse en un solo servidor de análisis y luego definirse como un cubo vinculado en otros servidores de análisis. Última modificación: 2025-01-22 17:01

Al igual que los teléfonos móviles, una red WiFi utiliza ondas de radio para transmitir información a través de una red. Como la red inalámbrica funciona como un tráfico bidireccional, los datos recibidos de Internet también pasarán a través del enrutador para codificarse en una señal de radio que será recibida por el adaptador inalámbrico de la computadora. Última modificación: 2025-01-22 17:01

Para evitar que Firefox rechace automáticamente un certificado, debe deshabilitar la validación automática de certificados. Abre Firefox en tu computadora. Haga clic en el icono 'Configuración'. Seleccione la pestaña 'Avanzado' en la ventana 'Opciones'. Seleccione la pestaña 'Cifrado'. Haga clic en el botón 'Validación. Última modificación: 2025-01-22 17:01