- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

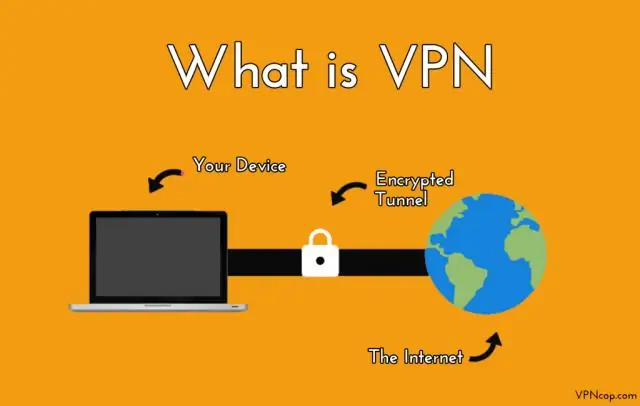

Modo agresivo podría no ser tan seguro como Main modo , pero la ventaja de Modo agresivo es que es más rápido que Main modo (ya que se intercambian menos paquetes). Modo agresivo se utiliza normalmente para VPN de acceso remoto. Pero también usarías modo agresivo si uno o ambos pares tienen direcciones IP externas dinámicas.

De esta forma, ¿cuál es la diferencia entre el modo principal y el modo agresivo?

los diferencias entre el modo principal y el modo agresivo es simplemente que en Modo principal el resumen se intercambia cifrado porque el intercambio de claves de sesión ya negoció una clave de cifrado de sesión cuando se intercambia el resumen, mientras que en Modo agresivo se intercambia sin cifrar como parte del intercambio de claves que conducirá

Además de arriba, ¿IKEv1 es inseguro? IKEv1 . La primera versión del protocolo de intercambio de claves de Internet (IKE) es lo que sentó las bases para que IKEv2 se convierta en uno de los protocolos VPN más seguros y rápidos disponibles en la actualidad. Como se mencionó anteriormente, el reciente descubrimiento de la vulnerabilidad de reutilización de claves IKEv1 hace que el protocolo realmente inseguro.

Respecto a esto, ¿qué es una VPN en modo agresivo?

Modo agresivo . Para una comunicación exitosa y segura usando IPSec, los protocolos IKE (Intercambio de claves de Internet) participan en una negociación de dos pasos. Principal modo o Modo agresivo (Fase 1) autentica y / o encripta a los pares. Modo agresivo se puede utilizar dentro de la fase 1 VPN negociaciones, a diferencia de Main modo

¿IKEv2 admite el modo agresivo?

No, IKEv2 no tiene nada análogo a 'main modo ' y ' modo agresivo ', y eliminaron la inicial' rápida modo ', Cuando se escribió originalmente IKEv1, querían una fuerte separación entre IKE e IPsec; tenían una visión en la que IKE podría usarse para otras cosas además de IPsec (otros "dominios de interpretación").

Recomendado:

¿Qué es una VPN de modo agresivo?

El modo agresivo se puede utilizar dentro de las negociaciones de la fase 1 de VPN, a diferencia del modo principal. El modo agresivo participa en menos intercambios de paquetes. El modo agresivo se utiliza normalmente para VPN de acceso remoto (usuarios remotos). También usaría el modo agresivo si uno o ambos pares tienen direcciones IP externas dinámicas

¿Por qué una base de datos plana es menos eficaz que una base de datos relacional?

Una sola tabla de archivo plano es útil para registrar una cantidad limitada de datos. Pero una base de datos de archivo plano grande puede ser ineficaz, ya que ocupa más espacio y memoria que una base de datos relacional. También requiere que se agreguen nuevos datos cada vez que ingresa un nuevo registro, mientras que una base de datos relacional no lo hace

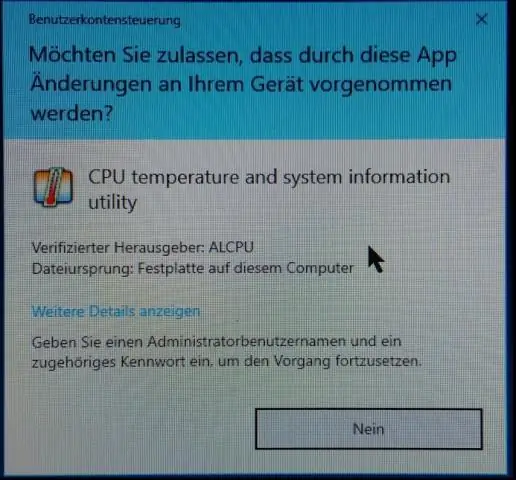

¿Cómo desactivo el modo agresivo en Cisco ASA?

Cómo: Cómo deshabilitar el modo agresivo para las conexiones entrantes en Cisco ASA (ASDM) Paso 1: Inicie sesión en ASDM. Paso 2: vaya a Configuración. Paso 3: busque VPN de acceso remoto. Paso 4: en Acceso a la red (cliente), vaya a Avanzado> Parámetros IKE

¿Por qué Excel se abre en modo seguro?

El modo seguro automático se activa si una aplicación de Microsoft Office no puede iniciarse debido a problemas específicos, como un complemento o extensión que no se inicia o un recurso, archivo, registro o plantilla dañado. Haga clic en la pestaña Archivo. Haga clic en Opciones Haga clic en Complementos

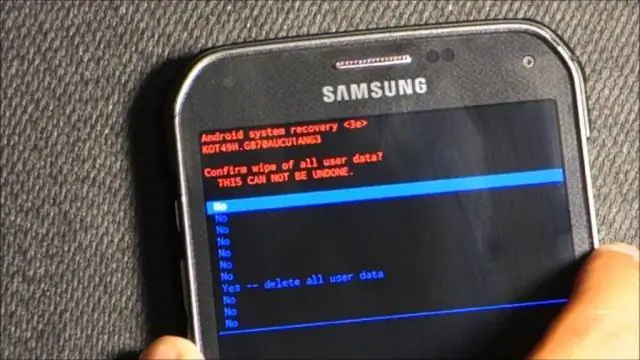

¿Por qué mi teléfono está en modo seguro Galaxy s7?

El modo seguro pone su teléfono en un estado de diagnóstico (regresó a la configuración predeterminada) para que pueda determinar si una aplicación de terceros está causando que su dispositivo se congele, reinicie o funcione lento. Reiniciar el dispositivo en modo seguro puede restablecer la pantalla de inicio a la configuración predeterminada (es decir, fondo de pantalla, tema, widgets, etc.)