Angular 7 usa TypeScript versión 3.1. Aunque esta es una actualización importante de Angular 6 que usó la versión 2.9 de TypeScript, todavía no he visto nada que deba cambiarse. Para obtener más detalles, puede revisar el CHANGELOG de TypeScript. Última modificación: 2025-01-22 17:01

Un bucle de interruptor ocurre cuando tanto el interruptor al final de un circuito o un cable entrante y un neutro se convierten en cables calientes y se conectan a un terminal. Última modificación: 2025-01-22 17:01

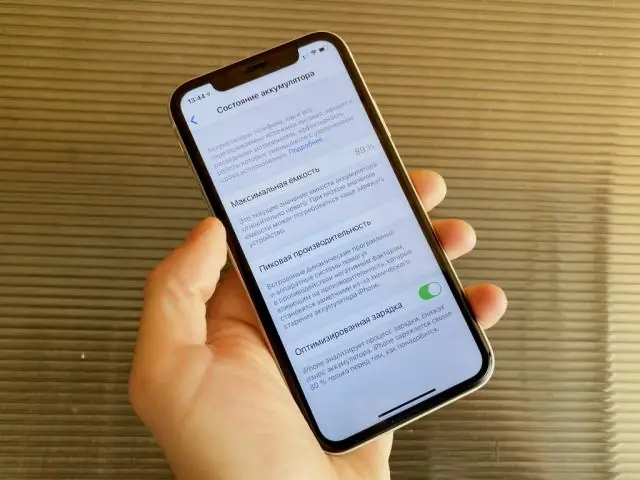

Consejos sobre la duración de la batería de Apple MacBook: Haga que su computadora portátil dure más Una solución rápida: baje el brillo de la pantalla. Apague la luz de fondo del teclado. Apague Bluetooth y Wi-Fi. Modifica la configuración de Ahorro de energía. Comprueba el consumo de energía de determinadas aplicaciones. Salga de las aplicaciones que no utilice. Actualice su software y aplicaciones. Reproduce tus películas en pantalla completa. Última modificación: 2025-01-22 17:01

Nodo. js no es ideal para ninguna aplicación web. Por lo tanto, no superará a PHP. Pero es muy eficiente en el manejo de una gran cantidad de solicitudes, conexiones de E / S, funciona muy bien con sockets web y extracción de cometas. Última modificación: 2025-01-22 17:01

Tecnología 3D. Sugerencia de palabras nuevas. Se refiere a una variedad de tecnologías que brindan una apariencia visual en 3D de la vida real que se muestra en forma impresa, en una computadora, en las películas o en la televisión. Última modificación: 2025-01-22 17:01

Por ejemplo, el comando logging trap warning configura el enrutador para enviar todos los mensajes con advertencia de gravedad, error, crítico y emergencia. De manera similar, el comando logging trap debug hace que el enrutador envíe todos los mensajes al servidor syslog. Tenga cuidado al habilitar el nivel de depuración. Última modificación: 2025-01-22 17:01

Un modelo de datos de objetos es un modelo de datos basado en programación orientada a objetos, que asocia métodos (procedimientos) con objetos que pueden beneficiarse de las jerarquías de clases. Un modelo de datos orientado a objetos es aquel que extiende el espacio del programa individual al mundo de la gestión y compartición de objetos persistentes. Última modificación: 2025-01-22 17:01

T-Mobile: Datos gratuitos para tropas en Afganistán. El proveedor local Roshan Telecom en Afganistán solo cobra $ 9 por 1GB / mes, pero luego te quedas con un número de teléfono afgano y las llamadas desde y hacia los EE. UU. Se vuelven caras. Con T-Mobile, el uso de datos 2G es gratis y las llamadas cuestan 20 centavos por minuto. Última modificación: 2025-01-22 17:01

Puede abrir archivos HAR con varios programas, incluida la herramienta HAR Viewer en línea y el kit de herramientas HTTP multiplataforma de código abierto. Dado que los archivos HAR se guardan en formato JSON, también puede abrirlos con un editor JSON o un editor de texto sin formato, como Microsoft Notepad o Apple TextEdit. Última modificación: 2025-01-22 17:01

MSMQ (Microsoft Message Queue Server) es una cola de mensajes que está disponible de forma predeterminada como parte de Windows. El MSDN afirma: 'La tecnología Message Queue Server (MSMQ) permite que las aplicaciones que se ejecutan en diferentes momentos se comuniquen a través de redes y sistemas heterogéneos que pueden estar temporalmente fuera de línea. Última modificación: 2025-01-22 17:01

La mejor manera de aprender es el autoaprendizaje a través de sitios web / tutoriales. Antes de aprender Bootstrap, debe tener algunos conocimientos de HTML5 y CSS3. Puede aprender los conceptos básicos de HTML y CSS en los tutoriales web en línea de W3Schools. También hay libros sobre html5 que ayudan, pero prefiero los tutoriales en línea. Última modificación: 2025-01-22 17:01

En el administrador de WordPress, vaya a Complementos> Agregar nuevo e instale y active el complemento gratuito "Generador de tablas de datos". A la sección Generador de tablas de datos y haga clic para agregar una nueva tabla. Hay instrucciones completas en la página del complemento. Última modificación: 2025-01-22 17:01

El DVR Night Owl AHD7-DVR8-2TB es compatible con cámaras CCTV analógicas, cámaras AHD 720p y cámaras AHD 1080p. No hay mucha diferencia de precio entre las cámaras CCTV analógicas de baja definición y las cámaras de seguridad analógicas de alta definición de 1080p, por lo que CCTV Camera Pros recomienda optar por la opción de alta resolución. Última modificación: 2025-01-22 17:01

Cómo recuperar el registro de llamadas eliminado en Android Paso 1: Conecte el teléfono Android a su computadora con un cable USB. Paso 2: Permita la depuración USB en su teléfono Android. Paso 3: Seleccione el tipo de archivo que necesita una recuperación de datos: Historial de llamadas. Paso 5: comience a escanear y busque los registros de llamadas eliminados en el teléfono Android. Última modificación: 2025-01-22 17:01

La mayoría de los estados-nación son sistemas unitarios. En los Estados Unidos, todos los estados tienen gobiernos unitarios con legislaturas bicamerales (excepto Nebraska, que tiene una legislatura unicameral). En última instancia, todos los gobiernos locales en un estado unitario están sujetos a una autoridad central. Última modificación: 2025-01-22 17:01

Un marco de aprendizaje profundo es una interfaz, biblioteca o herramienta que nos permite construir modelos de aprendizaje profundo de manera más fácil y rápida, sin entrar en los detalles de los algoritmos subyacentes. Proporcionan una forma clara y concisa de definir modelos utilizando una colección de componentes prediseñados y optimizados. Última modificación: 2025-01-22 17:01

A continuación, le indicamos cómo crear su propia animación en Canva: Paso 1: Cree su diseño en Canva. Paso 2: selecciona la función de descarga. Luego siga la lista desplegable, seleccione GIF animado / Película y luego 'vista previa de la animación'. Elija una de las opciones de animación. Luego descárgalo como GIF o película. Última modificación: 2025-01-22 17:01

Presiona Ctrl H (Comando H) para ocultar o revelar las "hormigas en marcha" de una selección. Última modificación: 2025-01-22 17:01

Los mensajes no se almacenarán en los servidores de WhatsApp Sus mensajes de chat se eliminarán de los servidores de WhatsApp una vez que se entreguen sus mensajes. Sin embargo, WhatsApp almacenará la fecha y la hora de los mensajes que envíe y reciba en los servidores para siempre. Última modificación: 2025-01-22 17:01

El diseño de red de bajo nivel, comúnmente un mapa de red de visio, contiene todo lo esencial destinado a quien esté implementando y manteniendo la infraestructura. El diseño de bajo nivel utiliza un diagrama de clases en el nivel de ejecución con la mayor parte del detalle requerido. Última modificación: 2025-01-22 17:01

Conexiones de área local se refiere a una conexión establecida para acceder al servicio de Internet. Es una característica del sistema operativo de Windows, que introdujo el término específico. El usuario puede agregar una o más redes de área local (LAN) a las que el sistema establece una conexión. Última modificación: 2025-01-22 17:01

Por primera vez…. Una palabra de precaución realista # 1 - Minería de Bitcoin - La forma número uno de hacer dinero con Bitcoin. Si desea reunir la mayor cantidad posible de Bitcoin, la minería es una de sus mejores opciones. # 2 - Completa micro-tareas para Bitcoin. # 3 - Grifos de Bitcoin. # 4 - Invierta en Bitcoin y Derivados de Bitcoin. Última modificación: 2025-06-01 05:06

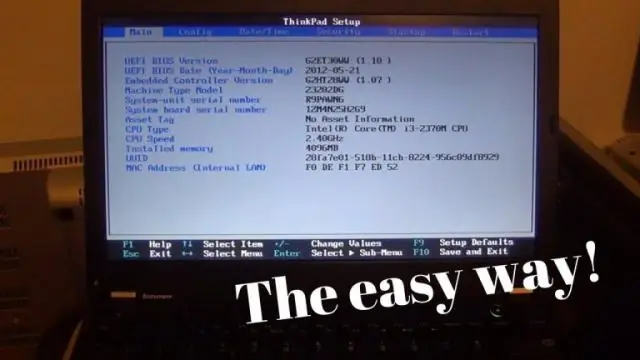

Deslice la configuración, cambie la configuración de la PC, general, luego desplácese por la lista de la derecha hasta la parte inferior y presione reiniciar ahora. Cuando aparezca la pantalla azul para elegir la opción, presione apagar PC. 3.Una vez en la pantalla del BIOS, seleccione Inicio. Última modificación: 2025-01-22 17:01

Los repositorios de versiones contienen versiones y los repositorios de instantáneas contienen instantáneas. En maven, una instantánea se define como un artefacto con una versión que termina en -SNAPSHOT. Cuando se implementa, la instantánea se convierte en una marca de tiempo. Por definición, las instantáneas son mutables, los lanzamientos son inmutables. Última modificación: 2025-01-22 17:01

El sistema operativo EMC Data Domain es la inteligencia detrás de los sistemas de almacenamiento con deduplicación de EMC Data Domain. El software de respaldo y recuperación EMC NetWorker centraliza, automatiza y acelera el respaldo y la recuperación de datos en todo su entorno de TI. Última modificación: 2025-01-22 17:01

La diferencia entre los operadores is y as es la siguiente: el operador is se usa para verificar si el tipo en tiempo de ejecución de un objeto es compatible con el tipo dado o no, mientras que como operador se usa para realizar la conversión entre tipos de referencia compatibles o tipos que aceptan valores NULL. Última modificación: 2025-01-22 17:01

Como se mencionó anteriormente, P2P se utiliza para compartir todo tipo de recursos informáticos, como potencia de procesamiento, ancho de banda de red o espacio de almacenamiento en disco. Sin embargo, el caso de uso más común para las redes peer-to-peer es el intercambio de archivos en Internet. Última modificación: 2025-01-22 17:01

Dnscrypt-proxy es la implementación del cliente de referencia y funciona de forma nativa en Windows, desde Windows XP hasta Windows 10. Se ejecuta como un servicio y no proporciona una interfaz gráfica de usuario; su instalación y su configuración requieren escribir comandos. Esta sigue siendo una excelente opción para usuarios avanzados. Última modificación: 2025-01-22 17:01

Degradado a transparente Cree su caja como un color sólido, en su caso negro. Con el cuadro seleccionado, vaya al panel de efectos y en el menú desplegable 'fx' elija 'Gradient Feather'. Juega con él hasta que tu corazón esté contento. Última modificación: 2025-01-22 17:01

Bloquear: Bloquear es un mecanismo para garantizar la coherencia de los datos. SQL Server bloquea los objetos cuando se inicia la transacción. Cuando se completa la transacción, SQL Server libera el objeto bloqueado. Bloqueos exclusivos (X): cuando se produce este tipo de bloqueo, se produce para evitar que otras transacciones modifiquen o accedan a un objeto bloqueado. Última modificación: 2025-01-22 17:01

Criptografía: la criptografía es una de las herramientas más importantes para construir sistemas seguros. Mediante el uso adecuado de la criptografía, Brain Station 23 garantiza la confidencialidad de los datos, protege los datos de modificaciones no autorizadas y autentica la fuente de datos. Última modificación: 2025-01-22 17:01

Despierta tu iPhone; en la pantalla de bloqueo, ubique los íconos de la cámara y la linterna cerca de la parte inferior de la pantalla. 3D Toque un icono para acceder a él. Simplemente presione firmemente el ícono de la cámara para abrir la aplicación Cámara o presione firmemente el ícono de la linterna para encender la luz interna incorporada. Última modificación: 2025-01-22 17:01

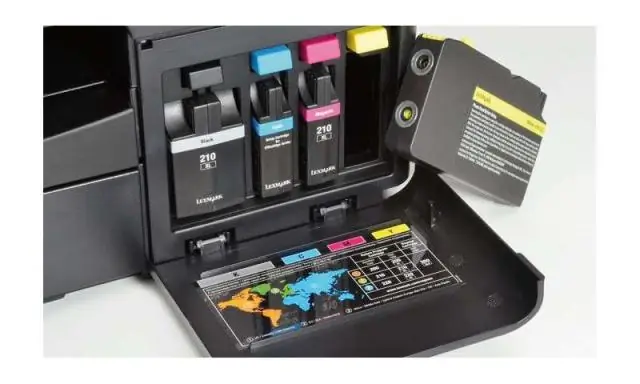

Las impresoras láser utilizan tóner, que es un polvo fino que se funde sobre el papel para crear una imagen permanente.Las impresoras basadas en tóner, que también incluyen fotocopiadoras xerográficas, generalmente imprimen muy rápido y producen documentos que duran muchos años sin decolorarse ni mancharse. Última modificación: 2025-01-22 17:01

Lamentablemente, no hay forma de recuperar los correos de voz que se han eliminado. Dado que se guardan en el servicio telefónico, debido al espacio y tamaño de los correos de voz, no tenemos una copia de seguridad de esta información. Si está utilizando el correo de voz básico, los mensajes generalmente se eliminan dentro de los 14 días sin previo aviso. Última modificación: 2025-01-22 17:01

Windows Server es solo un sistema operativo. Puede ejecutarse en una PC de escritorio normal. De hecho, se puede ejecutar en un entorno simulado de Hyper-V que se ejecuta en su pctoo. Última modificación: 2025-01-22 17:01

De forma predeterminada, Google Earth inclina la vista a medida que se acerca. Es preferible mirar directamente hacia la tierra, pero Google nos da una vista oblicua. (Por cierto, una forma de enderezar la vista es presionar la letra 'R' en el teclado). Para hacer zoom sin inclinar, haga clic en 'Herramientas' en el menú de Google Earth. Última modificación: 2025-01-22 17:01

Se adhieren al estándar FireWire original y, a veces, se denominan cables IEEE 1394. Hay dos tipos de conectores: 6 pines para puertos en Macintosh y 4 pines para puertos en PC con Windows y videocámaras. Última modificación: 2025-01-22 17:01

Importancia de la computación en la nube para soluciones de IoT a gran escala. El Internet de las cosas (IoT) genera una gran cantidad de datos o big data. La computación en la nube también permite la transferencia y el almacenamiento de datos a través de Internet o con un enlace directo que permite la transferencia de datos ininterrumpida entre dispositivos, aplicaciones y la nube. Última modificación: 2025-01-22 17:01

Tenga en cuenta que la partición de esquema se comparte en todos los controladores de dominio en su bosque de AD. Todo lo realizado en el esquema no se puede eliminar y solo se puede desactivar. Además, no existe una forma compatible de restaurar el esquema desde MY. No puede lograr el estado anterior del esquema realizando la restauración autorizada. Última modificación: 2025-01-22 17:01

Otras habitaciones usaban cerraduras de caja, o cerraduras de borde, en las que, a diferencia de las cerraduras de embutir, el pestillo en sí está en una unidad autónoma que se aplica al exterior de la puerta. Un interbloqueo (también conocido como interbloqueo o pestillo muerto) es un tipo de bloqueo que no se puede girar sin una llave. Última modificación: 2025-01-22 17:01