Tabla de contenido:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Criptografía: la criptografía es uno de los lo más importante herramientas para la construcción sistemas seguros . Mediante el uso adecuado de la criptografía, Brain Station 23 garantiza la confidencialidad de los datos, protege los datos de modificaciones no autorizadas y autentica la fuente de datos.

Entonces, ¿qué es el diseño seguro?

Seguro por diseño , o SBD, es un estándar de la industria del que muchos habrán oído hablar. Asegurado por diseño se centra en la prevención del delito en viviendas y locales comerciales y promueve el uso de estándares de seguridad para una amplia gama de aplicaciones y productos.

Asimismo, ¿cuál es la importancia de la seguridad? Un lugar de trabajo integral seguridad es muy importante porque reducirá pasivos, seguros, indemnizaciones y otros seguridad Gastos a pagar por la empresa a los grupos de interés. Por lo tanto, aumenta los ingresos de su negocio y reduce los cargos operativos que incurren en sus presupuestos comerciales.

Además, ¿cuáles son los principios de diseño de seguridad?

La mediación completa Principio de diseño establece que todo acceso a cada recurso debe ser validado para su autorización. Abierto Principio de diseño de diseño . La apertura Principio de diseño de diseño es un concepto que el seguridad de un sistema y sus algoritmos no deben depender del secreto de su diseño o implementación.

¿Cómo se crea un sistema seguro?

Cinco pasos para diseñar un sistema seguro con TCB

- Determine los requisitos de seguridad derivados de la política de seguridad específica del sistema.

- Determine qué componentes del sistema se utilizarán y qué mecanismos de seguridad proporcionan.

- Construya una matriz de los mecanismos de cada componente que proporcionen I&A, control de acceso y auditoría.

Recomendado:

¿Qué hace que el diseño sea tan importante para la comunicación técnica?

Un buen diseño ayuda a los lectores a comprender su información. Un buen diseño de página ayuda a los lectores a localizar información rápidamente. Un buen diseño ayuda a los lectores a notar contenido muy importante. Un buen diseño anima a los lectores a sentirse bien con la comunicación en sí

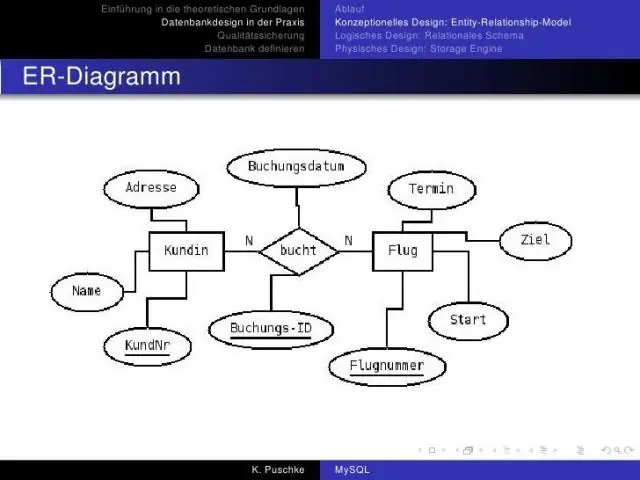

¿Qué es el diseño de base de datos lógica y el diseño de base de datos física?

El modelado de bases de datos lógicas incluye; ERD, diagramas de procesos comerciales y documentación de comentarios de los usuarios; Considerando que el modelado de bases de datos físicas incluye; diagrama de modelo de servidor, documentación de diseño de base de datos y documentación de comentarios de los usuarios

¿Cuál es la ventaja del enfoque en capas para el diseño del sistema en el sistema operativo?

Con el enfoque por capas, la capa inferior es el hardware, mientras que la capa más alta es la interfaz de usuario. La principal ventaja es la simplicidad de construcción y depuración. La principal dificultad es definir las distintas capas. La principal desventaja es que el sistema operativo tiende a ser menos eficiente que otras implementaciones

¿Por qué chap es más seguro que PAP?

La contraseña se puede cifrar para mayor seguridad, pero PAP está sujeto a numerosos ataques. Debido a que toda la información transmitida es dinámica, CHAP es significativamente más robusto que PAP. Otra ventaja de CHAP sobre PAP es que CHAP se puede configurar para realizar autenticaciones repetidas en mitad de la sesión

¿Por qué un diseño ABAB también se denomina diseño inverso?

Diseño de inversión o ABAB El período de referencia (denominado fase A) continúa hasta que la tasa de respuesta se estabiliza. El diseño se llama diseño ABAB porque las fases A y B se alternan (Kazdin, 1975)