Tres Asimismo, ¿qué es el sistema de automatización? Automatización o control automático es el uso de varios controles sistemas para operar equipos tales como maquinaria, procesos en fábricas, calderas y hornos de tratamiento térmico, encendido de redes telefónicas, dirección y estabilización de barcos, aeronaves y otras aplicaciones y vehículos con mínimo o reducido número de personas.. Última modificación: 2025-01-22 17:01

Parámetros de línea de comando. Para iniciar un dominio administrado de WildFly 8, ejecute el script $ JBOSS_HOME / bin / domain.sh. Para iniciar un servidor independiente, ejecute $ JBOSS_HOME / bin / standalone.sh. Sin argumentos, se usa la configuración predeterminada. Última modificación: 2025-01-22 17:01

Los mejores smartphones de gama media que puedes comprar Xiaomi Mi 9T Pro: un teléfono excepcional a un precio fantástico. Motorola Moto G7 Power: lo mejor para la duración de la batería. Google Pixel 3a: la mejor cámara de gama media. OnePlus 6T: un gran teléfono de gama media, ahora mejorado aún más. Xiaomi Pocophone F1: el mejor teléfono de gama media por menos de £ 300. Última modificación: 2025-01-22 17:01

Las licencias Enterprise y Enterprise Plus se basan en las características incluidas con vSAN Standard y Advanced al agregar soporte para configuraciones de clústeres extendidos de vSAN y cifrado de datos en reposo. Las funciones de deduplicación y compresión y codificación de borrado RAID-5/6 requieren una configuración de vSAN totalmente flash. Última modificación: 2025-01-22 17:01

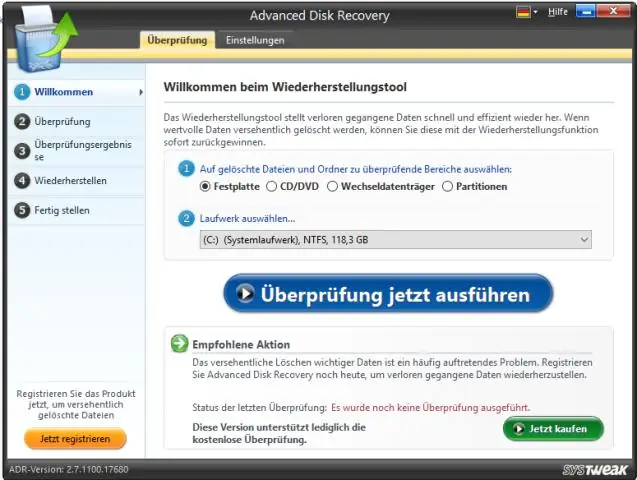

Restaure sus datos perdidos con Disk Drill Inicie Disk Drill. Descargue Disk Drill para Windows para recuperar archivos borrados. Seleccione el tipo de unidad y recuperación. Ubique la unidad de la que desea restaurar los datos eliminados en la lista de unidades disponibles. Recupere sus archivos borrados. Continuar recuperando archivos eliminados. Última modificación: 2025-01-22 17:01

IPhone y iPad: abra el archivo PDF adjunto en Mail, luego haga clic en "Marcar y responder" para firmar. iPhone y Android: descargue Adobe Fill & Sign, abra el PDF y toque el botón Firma. Chrome: instale la extensión HelloSign, cargue su PDF y haga clic en el botón Firma. Última modificación: 2025-01-22 17:01

Gemfile es un archivo que debe ubicarse en la raíz de su proyecto de rieles. Se utiliza para describir dependencias de gemas para programas Ruby. Lo primero en su archivo de gemas es una fuente en la que le dice al archivo de gemas dónde buscar gemas. La fuente se puede llamar como un bloque y puede tener múltiples fuentes en su archivo de gemas. Última modificación: 2025-01-22 17:01

Los tres puntos se conocen como el operador de propagación de Typecript (también de ES7). El operador de propagación devuelve todos los elementos de una matriz. Última modificación: 2025-01-22 17:01

El salario promedio por hora de un cocinero / lavaplatos en Chile en los Estados Unidos es de aproximadamente $ 11.52, lo que corresponde al promedio nacional. Última modificación: 2025-01-22 17:01

La resolución de problemas es un medio fundamental para desarrollar el conocimiento matemático en cualquier nivel. La resolución de problemas les da a los estudiantes un contexto que les ayuda a entender las matemáticas que están aprendiendo. Los problemas se pueden utilizar para introducir nuevos conceptos y ampliar los conocimientos adquiridos previamente. Última modificación: 2025-01-22 17:01

Puede iniciar sesión en su cuenta para ver su recompensa en la aplicación móvil de Chili, chilis.com/rewards o en el Ziosk de su mesa. Para canjear, seleccione o escanee la Recompensa en el Ziosk de su mesa. Última modificación: 2025-01-22 17:01

Las termitas no comen madera de un árbol. Cuando se encuentran termitas en o sobre un árbol vivo, algo está causando la muerte de la médula o la capa de cambium del árbol. Las termitas invaden y comen la celulosa muerta. Se cree que las raíces crecen tanto como las ramas en la mayoría de los árboles. Última modificación: 2025-01-22 17:01

"Objeto complementario" es una extensión del concepto de "objeto": un objeto que es un complemento de una clase en particular y, por lo tanto, tiene acceso a sus métodos y propiedades de nivel privado. Última modificación: 2025-01-22 17:01

La IP móvil es un protocolo de comunicación (creado mediante la extensión del Protocolo de Internet, IP) que permite a los usuarios pasar de una red a otra con la misma dirección IP y asegura que la comunicación continuará sin que se pierdan las sesiones o conexiones del usuario. Última modificación: 2025-01-22 17:01

Cambio de la distancia de visualización de Minecraft Inicie sesión en el panel de control de su servidor de Minecraft y luego detenga su servidor. En el lado izquierdo de su panel de control, haga clic en Archivos. A continuación, haga clic en Configuración. En el área de Configuración, haga clic para editar el archivo de Configuración del servidor de Minecraft. Desplácese hacia abajo hasta el campo Ver distancia. Elija una distancia de visualización entre 3 y 10. Última modificación: 2025-01-22 17:01

Una máquina es la representación lógica de la computadora que aloja una o más instancias de WebLogic Server. Cada servidor administrado debe estar asignado a una máquina. El Servidor de administración utiliza la definición de la máquina junto con el Administrador de nodos para iniciar servidores remotos. Última modificación: 2025-01-22 17:01

CSS. Significa 'Hoja de estilo en cascada'. Las hojas de estilo en cascada se utilizan para formatear el diseño de las páginas web. Se pueden usar para definir estilos de texto, tamaños de tabla y otros aspectos de las páginas web que anteriormente solo podían definirse en el HTML de una página. Última modificación: 2025-01-22 17:01

La actividad Hacer mientras le permite ejecutar una parte específica de su automatización mientras se cumple una condición. Cuando ya no se cumple la condición especificada, el proyecto sale del ciclo. Este tipo de actividad puede ser útil para recorrer todos los elementos de una matriz o ejecutar una actividad en particular varias veces. Última modificación: 2025-01-22 17:01

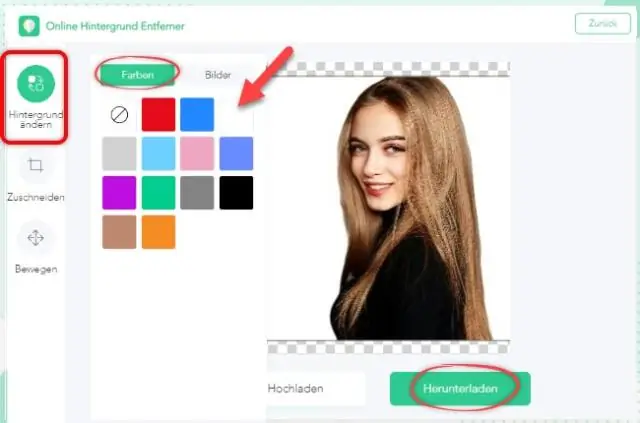

Cómo eliminar el fondo con PICSART (EraserTool) Paso 1: Abra la imagen dentro de Picsart. OpenPicsart. Paso 2: Vaya a la pestaña Dibujo. La imagen estará dentro del editor. Paso 3: Seleccione la herramienta Borrador y cambie su configuración. Ahora la imagen estará en la ventana de dibujo. Paso 4: borre el fondo. Paso 5: guarda la imagen. Paso 6: Conclusión. Última modificación: 2025-01-22 17:01

Nuestros hallazgos generales muestran que las instancias bajo demanda de AWS son aproximadamente un 300% más caras que el uso de la infraestructura tradicional basada en servidores. El uso de instancias reservadas de AWS es aproximadamente un 250% más caro que contratar servidores físicos equivalentes por el mismo período de tiempo. Última modificación: 2025-01-22 17:01

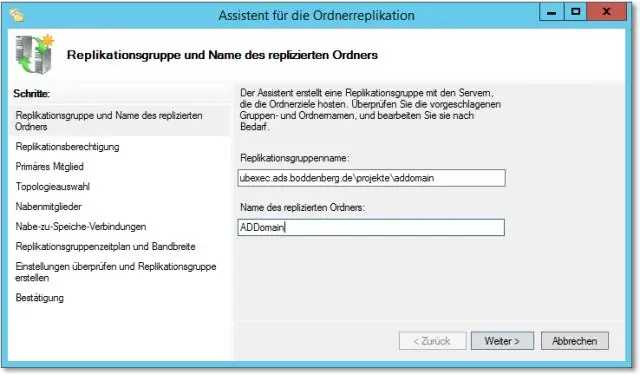

El sistema de archivos distribuido (DFS) es la solución de Microsoft al problema: una forma simplificada para que los usuarios accedan a archivos dispersos geográficamente. DFS permite al administrador del sistema crear árboles de directorios virtuales agregando carpetas compartidas en toda la red. Última modificación: 2025-01-22 17:01

Paso 2: Verifique que su PC acepte el CAC Reader. Haga clic con el botón derecho en el logotipo de Windows que se encuentra en la esquina inferior izquierda de la pantalla. Haga clic en Sistema y luego en Administrador de dispositivos. Desplácese hacia abajo hasta donde dice Lectores de tarjetas inteligentes y haga clic en el pequeño triángulo junto a él para comenzar. Última modificación: 2025-01-22 17:01

La administración de volumen lógico (LVM) es una opción de administración de disco que incluyen todas las principales distribuciones de Linux. Ya sea que necesite configurar grupos de almacenamiento o simplemente crear particiones dinámicamente, LVM es probablemente lo que está buscando. Última modificación: 2025-01-22 17:01

SnapBridge funciona con todos los cuerpos habilitados para Wi-Fi de Nikon Bloqueados. Este hilo está bloqueado. SnapBridge funciona con D3200, D3300, D5200, D5300, D5500, D7100, D7200, D610, Df, D750. Última modificación: 2025-01-22 17:01

Un sustantivo común es el nombre genérico de una persona, lugar o cosa en una clase o grupo. A diferencia de los nombres propios, un nombre común no se escribe con mayúscula a menos que comience una oración o aparezca en un título. Por lo general, será bastante obvio si se nombra a una persona, lugar o cosa específicos. Última modificación: 2025-01-22 17:01

Eliminación de su cuenta Vaya a Nextplus> Menú> Mi información de perfil> Toque su información para eliminarla. Si cambia de opinión sobre esta solicitud, simplemente vuelva a iniciar sesión en su cuenta a los pocos días de cerrar la sesión. Última modificación: 2025-01-22 17:01

JTAG (Joint Test Action Group) es una interfaz que se utiliza para depurar y programar dispositivos como microcontroladores y CPLD o FPGA. Esta interfaz única le permite depurar el hardware fácilmente en tiempo real (es decir, emular). Puede controlar directamente los ciclos de reloj proporcionados al microcontrolador a través del software. Última modificación: 2025-01-22 17:01

La gestión de identidades (gestión de ID) es el proceso organizativo para identificar, autenticar y autorizar a personas o grupos de personas a tener acceso a aplicaciones, sistemas o redes mediante la asociación de derechos y restricciones de usuario con identidades establecidas. Última modificación: 2025-01-22 17:01

Packer vs Terraform: ¿Cuáles son las diferencias? Los desarrolladores describen a Packer como 'Cree imágenes de máquina idénticas para múltiples plataformas a partir de una configuración de fuente única'. Packer automatiza la creación de cualquier tipo de imagen de máquina. Terraform construirá todos estos recursos en todos estos proveedores en paralelo. Última modificación: 2025-01-22 17:01

Programación de un modelo portátil del escáner Bearcat de Uniden Presione el botón 'Escanear' para poner el dispositivo portátil en modo de escaneo y presione 'Manual' para ingresar al modo de programación manual. Su escáner tendrá varios canales disponibles que se pueden programar. Ingrese el número de canal que desea usar y presione 'Manual' nuevamente. Última modificación: 2025-01-22 17:01

Una declaración de bloque (o declaración compuesta en otros idiomas) se utiliza para agrupar cero o más declaraciones. El bloque está delimitado por un par de llaves y, opcionalmente, puede etiquetarse: var x = 1; sea y = 1; si (verdadero) {var x = 2; sea y = 2;} console.log (x); // resultado esperado: 2 console.log (y); // resultado esperado: 1. Última modificación: 2025-01-22 17:01

Pornografía ilegal La pornografía ilegal abunda en la web oscura. Podría decirse que el mayor problema es el de la pornografía infantil y sus redes de pedófilos asociados. En 2015, el FBI rompió un sitio masivo de pornografía infantil en la web oscura mediante el uso de malware, exploits en Adobe Flash y otros trucos de piratería. Última modificación: 2025-01-22 17:01

El conjunto de protocolos de Internet es el modelo conceptual y el conjunto de protocolos de comunicación utilizados en Internet y redes informáticas similares. Se conoce comúnmente como TCP / IP porque los protocolos fundamentales de la suite son el Protocolo de control de transmisión (TCP) y el Protocolo de Internet (IP). Última modificación: 2025-01-22 17:01