La carga de un programa implica leer el contenido del archivo ejecutable que contiene las instrucciones del programa en la memoria y luego realizar otras tareas preparatorias necesarias para preparar el ejecutable para su ejecución. Última modificación: 2025-01-22 17:01

Para cancelar su MagicJack, llame al 561-594-5787 o inicie sesión en su cuenta MagicJack en línea y haga clic en la opción Chat en vivo. Simplemente solicite la desactivación de la cuenta. Última modificación: 2025-01-22 17:01

LaTeX (/ ˈl? ːT? X / LAH-tekh o / ˈle? T? X / LAY-tekh) es un sistema de preparación de documentos. LaTeX utiliza el programa de composición tipográfica TeX para formatear su salida y está escrito en el lenguaje de macros TeX. LaTeX se puede utilizar como un sistema de preparación de documentos independiente o como un formato intermedio. Última modificación: 2025-01-22 17:01

Desventajas de los sistemas multiprocesador Es mucho más económico comprar un sistema simple de un solo procesador que un sistema multiprocesador. Hay varios procesadores en un sistema multiprocesador que comparten periféricos, memoria, etc. Por lo tanto, es mucho más complicado programar procesos e impartir recursos a los procesos. Última modificación: 2025-01-22 17:01

Una de las nuevas características clave de iOS 11 es ARKit, con el que Apple está trayendo soporte AR nativo a iOS. Esto incluye todos los dispositivos iOS que funcionan con el chip A9 o A10 de Apple. Esto significa que ARKit solo funcionará en los siguientes dispositivos: iPhone SE. Última modificación: 2025-01-22 17:01

Cuando usa una aplicación para tomar notas en su iPad como GoodNotes, también puede importar documentos y otros archivos en ella. Los planificadores de píxeles son archivos que se importan a GoodNotes que diseñamos para que se parezcan a los planificadores tradicionales. Última modificación: 2025-01-22 17:01

Deshabilitar el archivo automático en Microsoft Outlook Para deshabilitar el archivo automático, comience haciendo clic en Opciones en el menú Herramientas. Desmarque la casilla Ejecutar Autoarchivar cada casilla. Microsoft Outlook 2010. Haga clic en Avanzado en el lado izquierdo y luego en Configuración de Autoarchivar. Asegúrese de que Ejecutar Autoarchivar esté desmarcado y luego haga clic en Aceptar dos veces. Última modificación: 2025-01-22 17:01

Según los informes, Stuxnet arruinó casi una quinta parte de las centrifugadoras nucleares de Irán. Dirigido a los sistemas de control industrial, el gusano infectó más de 200.000 computadoras y provocó la degradación física de 1.000 máquinas. Última modificación: 2025-01-22 17:01

El tiempo de espera predeterminado de un HttpClient es de 100 segundos. Última modificación: 2025-01-22 17:01

0, 1, 1, 2, 3, 5, 8, 13, 21, 34, 55, 89, 144, 233, 377, 610, 987, 1597, 2584, 4181, 6765, 10946, 17711, 28657, 46368, 75025, 121393, 196418, 317811. Última modificación: 2025-01-22 17:01

10 mejores teléfonos con soporte de carga rápida por debajo de 20.000 rupias en 2019 Realme X. Vivo Z1X. Redmi Note 7 Pro. Oppo K3. Realme 5 Pro. Samsung Galaxy M40. Samsung Galaxy A50. Nokia 8.1. Última modificación: 2025-01-22 17:01

El código Go es más compacto. Si bien el tiempo de compilación depende de lo que realmente esté codificando, Go es significativamente más rápido de compilar en C ++. Dado que su código debe compilarse antes de ejecutarse y compilarse nuevamente después de cada cambio que realice, el tiempo de compilación es importante para la velocidad de codificación. Última modificación: 2025-01-22 17:01

Secure Search es un secuestrador del navegador que cambiará la página de inicio y el motor de búsqueda de su navegador web a Secure Search. La redirección de búsqueda segura se debe a la extensión "Búsqueda segura" que instalan los usuarios, ya sea a sabiendas o no. Última modificación: 2025-01-22 17:01

Microsoft PowerPoint es una aplicación de software que se utiliza especialmente para presentar datos e información mediante el uso de texto, diagramas con animación, imágenes y efectos de transición, etc. en forma de diapositivas. Ayuda a las personas a comprender mejor la idea o el tema frente a la audiencia de manera práctica y sencilla. Última modificación: 2025-01-22 17:01

¿Qué configuración del servidor utilizo para el correo electrónico Windstream? Si su aplicación de correo electrónico o cliente no configuró los servidores automáticamente después de que proporcionó su dirección de correo electrónico, deberá ingresar manualmente los servidores de correo entrante (IMAP o POP) y saliente (SMTP). Se recomienda IMAP para el entrante. Última modificación: 2025-01-22 17:01

Un servidor en rack, también llamado servidor montado en rack, es una computadora dedicada a usarse como servidor y diseñada para ser instalada en un marco llamado rack. El rack contiene múltiples ranuras de montaje llamadas bahías, cada una diseñada para sostener una unidad de hardware asegurada en su lugar con tornillos. Última modificación: 2025-01-22 17:01

Otro ejemplo de la vida real de Abstracción es ATM Machine; Todos están realizando operaciones en el cajero automático como retiro de efectivo, transferencia de dinero, recuperar mini-estado de cuenta… etc. pero no podemos conocer los detalles internos sobre los cajeros automáticos. Nota: La abstracción de datos se puede utilizar para proporcionar seguridad a los datos frente a métodos no autorizados. Última modificación: 2025-01-22 17:01

Si está acostumbrado a editar programas, es posible que se sienta irritado porque la reproducción en directo predeterminada de After Effects no reproduce audio. Para escuchar el audio necesita hacer una vista previa de RAM. Para obtener una vista previa de la RAM, debe hacer clic en el símbolo derecho en el panel Vista previa. Alternativamente, presione la tecla 0 en su teclado numérico. Última modificación: 2025-04-28 16:04

¿Cuáles son dos acciones realizadas por un conmutador de Cisco? (Elija dos). Crear una tabla de enrutamiento basada en la primera dirección IP en el encabezado del marco. utilizando las direcciones MAC de origen de las tramas para crear y mantener una tabla de direcciones MAC. reenviar tramas con direcciones IP de destino desconocidas a la puerta de enlace predeterminada. Última modificación: 2025-01-22 17:01

La latencia se mide en milisegundos e indica la calidad de su conexión dentro de su red. Cualquier cosa a 100 ms o menos se considera aceptable para juegos. Sin embargo, 20-40ms es óptimo. Última modificación: 2025-01-22 17:01

Pueden estar hechos de muchos materiales. Se han utilizado duelas de madera, duelas de concreto, concreto fundido y paneles de acero, y tienen ventajas variables en cuanto a costo, durabilidad y estanqueidad. Los silos que almacenan grano, cemento y astillas de madera generalmente se descargan con toboganes de aire o sinfines. Última modificación: 2025-01-22 17:01

Loopback. (2) Loopback es un canal de comunicación con un solo punto final. Las redes TCP / IP especifican un bucle de retorno que permite que el software del cliente se comunique con el software del servidor en la misma computadora. los usuarios pueden especificar una dirección IP, generalmente 127.0. 0.1, que apuntará a la configuración de red TCP / IP de la computadora. Última modificación: 2025-01-22 17:01

No cobramos una tarifa por nuestros certificados. Let's Encrypt es una organización sin fines de lucro, nuestra misión es crear una Web más segura y que respete la privacidad mediante la promoción de la adopción generalizada de HTTPS. Nuestros servicios son gratuitos y fáciles de usar para que todos los sitios web puedan implementar HTTPS. Última modificación: 2025-01-22 17:01

Si. Puede comprar versiones independientes de Word, Excel y PowerPoint para Mac o PC. Vaya a Microsoft Store y busque la aplicación que desee. También puede obtener una compra única o una versión de suscripción de Visio o Project, disponible solo para PC. Última modificación: 2025-01-22 17:01

Linux es el sistema operativo de código abierto más conocido y utilizado. Como sistema operativo, Linux es un software que se encuentra debajo de todos los demás programas de una computadora, recibe solicitudes de esos programas y transmite estas solicitudes al hardware de la computadora. Última modificación: 2025-01-22 17:01

Cómo hacer DDoS en una IP usando cmd. Uno de los métodos de denegación de servicio más básicos y rudimentarios se llama "ping de la muerte" y utiliza el símbolo del sistema para inundar una dirección de protocolo de Internet con paquetes de datos. Debido a su naturaleza básica y a pequeña escala, los ataques de ping de la muerte generalmente funcionan mejor contra objetivos más pequeños. Última modificación: 2025-01-22 17:01

Cuando agrega un paquete con capacidad de implementación, actualizará automáticamente la configuración de su espacio de trabajo (archivo angular.json) con una sección de implementación para el proyecto seleccionado. Luego puede usar el comando ng deploy para implementar ese proyecto. Por ejemplo, el siguiente comando implementa automáticamente un proyecto en Firebase. Última modificación: 2025-01-22 17:01

¿Cese en una oración? Nuestra fraternidad recibió una carta de la universidad solicitándonos que cesemos las fiestas ruidosas o enfrentaríamos problemas legales. La empresa en quiebra tuvo que dejar de operar debido a la falta de fondos. Debido a que teníamos un jugador lesionado, mi equipo de paintball tuvo que detener el ataque a nuestros oponentes. Última modificación: 2025-01-22 17:01

La compresión entre cuadros es una forma de compresión en la que el códec comprime los datos dentro de un cuadro en relación con otros. Estos marcos relativos se denominan marcos delta. Última modificación: 2025-01-22 17:01

La British Computer Society (BCS) es un organismo profesional y una sociedad científica que representa a quienes trabajan en tecnologías de la información (TI) e informática, tanto en el Reino Unido como a nivel internacional. Última modificación: 2025-01-22 17:01

Agregar marcas de agua, logotipos o imágenes en FilmoraScrn es fácil, solo necesita: Importar tanto el video de su juego como la imagen de la marca de agua a la línea de tiempo; Ajuste el borde de la imagen de la marca de agua, como el color, la opacidad y el tamaño del borde; También puede agregar texto y efectos de superposición como su marca de agua si lo desea. Última modificación: 2025-01-22 17:01

Mantener activas las conexiones SSH Inicie PuTTY. Carga tu sesión de conexión. En el panel Categoría, haga clic en Conexión. En Envío de paquetes nulos para mantener la sesión activa, en Segundos entre keepalives, escriba 240. En el panel Categoría, haga clic en Sesión. Clic en Guardar. Conéctese a su cuenta y controle la conexión. Última modificación: 2025-01-22 17:01

Las expresiones regulares (también conocidas como regex) se utilizan para encontrar patrones específicos en una lista. En Google Analytics, las expresiones regulares se pueden usar para encontrar cualquier cosa que coincida con un patrón determinado. Por ejemplo, puede encontrar todas las páginas dentro de un subdirectorio o todas las páginas con una cadena de consulta de más de diez caracteres. Última modificación: 2025-01-22 17:01

Se inserta un pendrive en un puerto USB. Con licencia de iStockPhoto. sustantivo. La definición de una unidad de disco duro es un pequeño dispositivo de almacenamiento con forma de lápiz con almacenamiento de datos incorporado que se conecta a una computadora mediante un puerto USB. Un ejemplo de pendrive es un lápiz con un puerto USB oculto para guardar datos. Última modificación: 2025-01-22 17:01

San Francisco. Última modificación: 2025-01-22 17:01

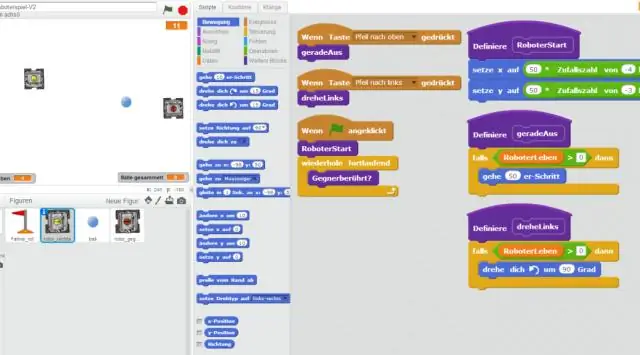

Coloque el robot en el suelo, enciéndalo y active Bluetooth en su teléfono inteligente o tableta. Abra la aplicación Wonderapp o Blockly y siga las instrucciones para configurar el robot. La aplicación y el robot utilizan el mismo idioma seleccionado en la configuración de idioma de su dispositivo móvil. Última modificación: 2025-01-22 17:01

CyberLink YouCam utiliza un controlador virtual para trabajar fácilmente con la mayoría de los dispositivos de cámara web y software de mensajería. Aquí están las funciones principales: Agregue efectos al video de su cámara web, incluidos Avatares, Filtros y partículas, Emociones, Distorsiones y Marcos. Agregue efectos de gadgets accesorios, como sombreros y máscaras. a la imagen de tu webcam. Última modificación: 2025-01-22 17:01

En redes de computadoras, localhost es un nombre de host, es decir, esta computadora. Se utiliza para acceder a los servicios de red que se ejecutan en el host a través de la interfaz de red de bucle invertido. El uso de la interfaz de bucle invertido evita cualquier hardware de interfaz de red local. Última modificación: 2025-01-22 17:01

Los procedimientos almacenados proporcionan un rendimiento mejorado porque es necesario enviar menos llamadas a la base de datos. Por ejemplo, si un procedimiento almacenado tiene cuatro sentencias SQL en el código, entonces solo es necesario que haya una única llamada a la base de datos en lugar de cuatro llamadas para cada sentencia SQL individual. Última modificación: 2025-01-22 17:01

Los accesorios SharkBite vienen con un refuerzo PEX precargado en el accesorio para PEX, PE-RT y HDPE. No es necesario quitar el endurecedor PEX para aplicaciones de cobre o CPVC. Empuje el accesorio hasta la marca de inserción que acaba de hacer en la tubería. Ahora, abre el agua y comprueba la conexión. Última modificación: 2025-01-22 17:01