- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

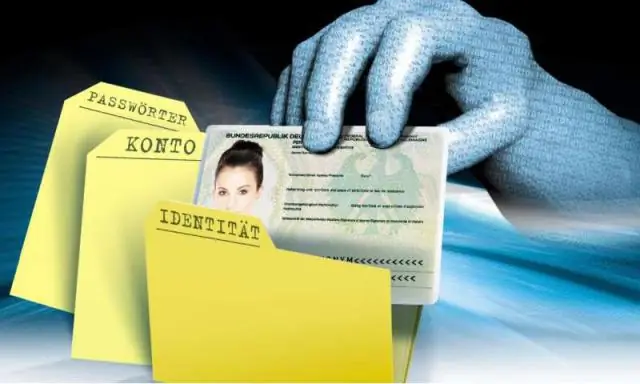

Gestión de identidad (IDENTIFICACIÓN administración ) es el proceso organizativo para identificar, autenticar y autorizar a personas o grupos de personas a tener acceso a aplicaciones, sistemas o redes mediante la asociación de derechos y restricciones de usuario con identidades establecidas.

Asimismo, la gente pregunta, ¿qué es un sistema de gestión de identidad y acceso?

Gestión de identidades y accesos (IAM) es un marco de procesos, políticas y tecnologías comerciales que facilita la administración de electrónica o digital identidades . Con un marco de IAM implementado, los gerentes de tecnología de la información (TI) pueden control usuario acceso a información crítica dentro de sus organizaciones.

También se puede preguntar, ¿qué son las herramientas IAM? Aquí hay una lista de las cinco principales herramientas de IAM que puede utilizar para mejorar su ciberseguridad.

- IBM IAM. La gestión de acceso e identidad de IBM le permite autenticar a los usuarios y controlar el acceso a los recursos a través de la plataforma en la nube.

- WebEagle.

- RSA.

- Oráculo.

- Seguridad de Couiron Core.

Del mismo modo, ¿es Active Directory un sistema de gestión de identidades?

Directorio Activo y de Microsoft Gestión de identidad Microsoft Directorio Activo , por otro lado, es un sistema centrado en Microsoft Windows identidad proveedor para on-prem sistemas y aplicaciones. Los administradores de TI han aprovechado Directorio Activo como su punto central de control para los usuarios de Windows y sistemas.

¿Por qué necesitamos la gestión de identidades?

Identidad y Gestión de Acceso (IAM) juega un papel importante dentro de las organizaciones. La implementación de IAM permite a su organización administrar autorización y privilegios en todo su sistema para aumentar la seguridad y reducir la inversión de tiempo y dinero.

Recomendado:

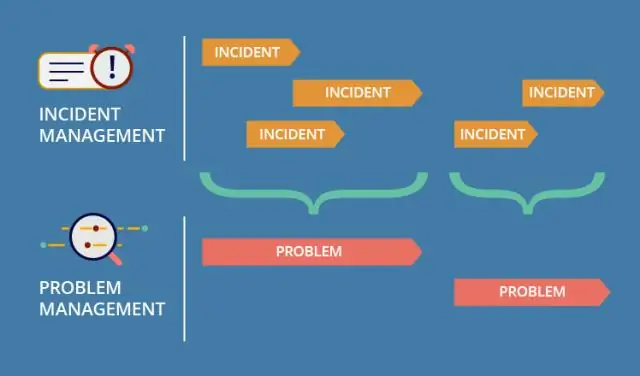

¿Cuál es la diferencia entre la gestión de incidentes y la gestión de incidentes importantes?

Por lo tanto, un IM se trata del reconocimiento de que la gestión normal de incidentes y problemas no va a ser suficiente. Un incidente mayor es una declaración de estado de emergencia. Un incidente importante se encuentra a medio camino entre un incidente normal y un desastre (donde se activa el proceso de gestión de la continuidad del servicio de TI)

¿Qué es la identidad externa?

Compare esto con la identidad externa. La identidad externa se refiere a cómo otras personas interpretan quién eres y cuál es tu imagen pública como consecuencia de lo que haces, dices y cómo te ves. Tu identidad externa surge cuando otros hablan de ti, te juzgan y te tratan

¿Qué es la identidad gestionada?

Desarrollador: Microsoft

¿Qué significa suplantación de identidad de vecinos?

¿Qué es la suplantación de identidad de vecinos? La suplantación de identidad de vecinos ocurre cuando los estafadores usan números de teléfono de apariencia confiable para disfrazar sus identidades. El número de teléfono puede tener un prefijo con su código de área o parecer que pertenece a una empresa local o incluso a alguien que conoce

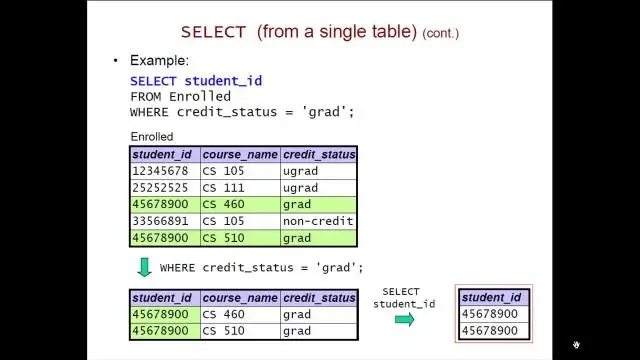

¿Qué es una identidad en SQL?

Identidad de SQL Server. La columna de identidad de una tabla es una columna cuyo valor aumenta automáticamente. El valor de una columna de identidad lo crea el servidor. Generalmente, un usuario no puede insertar un valor en una columna de identidad. La columna de identidad se puede utilizar para identificar de forma única las filas de la tabla