Kappboom® Cool Wallpapers HD ofrece los mejores fondos de pantalla con más de 200,000 fondos de pantalla hermosos y geniales a tu alcance. Estos fondos de pantalla están cuidadosamente seleccionados y están esperando ansiosamente ser elegidos como su fondo de pantalla. ¡Descárgalo GRATIS AHORA! Ourapp tiene memoria optimizada, fluida y rápida. Última modificación: 2025-01-22 17:01

Los mecanismos de protección se utilizan para reforzar las capas de confianza entre los niveles de seguridad de un sistema. Particularmente en los sistemas operativos, los niveles de confianza se utilizan para proporcionar una forma estructurada de compartimentar el acceso a los datos y crear un orden jerárquico. Última modificación: 2025-01-22 17:01

Conéctese al servicio web En Scribe Workbench, haga clic en Ver> Conexiones. Haga clic en la conexión de servicio web que desea utilizar y haga clic en Editar. Haga clic en Cambiar conexión. Verifique que el Servicio web esté seleccionado y haga clic en Aceptar. Seleccione la conexión que desea utilizar y haga clic en Conectar. Última modificación: 2025-01-22 17:01

Taser es un acrónimo de Tom A. Swift Electric Rifle (los libros de Tom Swift sobre un inventor de artilugios asombrosos fueron uno de los favoritos de la infancia de Cover) y es una marca para el dispositivo, que es fabricado por Taser International. Última modificación: 2025-01-22 17:01

Inicie sesión en su cuenta de Yahoo Mail y haga clic en 'Bandeja de entrada' en la columna de la izquierda para ver su bandeja de entrada. Selecciona el menú desplegable 'Ordenar por' encima de tus mensajes. Las opciones aparecen a continuación. Seleccione 'No leído'. Sus mensajes se actualizan y aparecen primero todos los mensajes no leídos. Última modificación: 2025-01-22 17:01

Específicamente, un iPod Touch tiene el mismo tamaño que un iPhone, ejecuta todas las mismas aplicaciones y cabe en su bolsillo. Tablet es un dispositivo más grande, del tamaño de una libreta de papel, por lo que no cabe en su bolsillo. Han pasado casi 6 años desde el último iPod Nano 7G. Última modificación: 2025-01-22 17:01

FAL_CLIENT y FAL_SERVER son parámetros de inicialización que se utilizan para configurar la detección y resolución de brechas de registro en el lado de la base de datos en espera de una configuración de base de datos física. Última modificación: 2025-01-22 17:01

La red mejorada utiliza virtualización de E / S de raíz única (SR-IOV) para proporcionar capacidades de red de alto rendimiento en tipos de instancias compatibles. SR-IOV es un método de virtualización de dispositivos que proporciona un mayor rendimiento de E / S y una menor utilización de la CPU en comparación con las interfaces de red virtualizadas tradicionales. Última modificación: 2025-01-22 17:01

El sucesor del iPhone XR, el iPhone 11, se venderá a partir de $ 699, mientras que los dos nuevos buques insignia, iPhone 11 Pro y Pro Max, comenzarán en $ 999 y $ 1,099, respectivamente. Última modificación: 2025-01-22 17:01

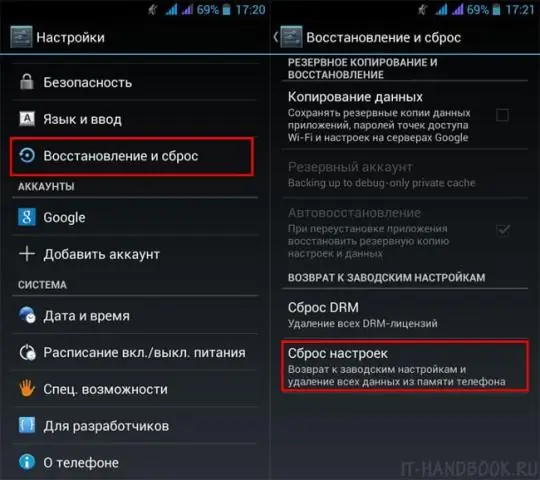

La restauración de datos es el proceso de copiar los datos de respaldo del almacenamiento secundario y restaurarlos a su ubicación original o una nueva ubicación. Se realiza una restauración para devolver los datos perdidos, robados o dañados a su estado original o para mover los datos a una nueva ubicación. Última modificación: 2025-01-22 17:01

Elimina fácilmente la marca de agua de una foto Paso 1: abre la foto con una marca de agua en Inpaint. Paso 2: use la herramienta Marcador para seleccionar un área de marca de agua. Cambie a la herramienta Marcador en la barra de herramientas y seleccione el área de la marca de agua. Paso 3: Ejecute el proceso de restauración. Finalmente, ejecute el proceso de restauración haciendo clic en el botón 'Borrar. Última modificación: 2025-01-22 17:01

El cable módem puede ser interno o externo para que su PC establezca una conexión y, en algunos casos, puede incluirse con su receptor de cable de TV. Por este motivo, no se puede utilizar un cable módem con una conexión DSL y viceversa. Última modificación: 2025-01-22 17:01

Marque como el anfitrión (llame a su número de marcación e ingrese el código de acceso seguido de almohadilla o almohadilla (#), luego presione asterisco (*) e ingrese el PIN del anfitrión cuando se le solicite). Para comenzar a grabar, presione * 9 y 1 para confirmar. Para detener y guardar la grabación, presione * 9 nuevamente y 1 para confirmar. Última modificación: 2025-01-22 17:01

Una de las formas más comunes en que las termitas ingresan a su hogar es a través del contacto de madera con el suelo, incluidos los marcos de las puertas, los postes de la terraza y los escalones o soportes del porche. Las termitas subterráneas también ingresan a las casas a través de grietas en los cimientos y grietas en el mortero de ladrillos. Última modificación: 2025-01-22 17:01

1 Abra Configuración en el dispositivo. 4 Toque el botón Atrás, Desplácese hasta Google Play Store Seleccione Almacenamiento y luego toque Borrar caché y Borrar datos. 5 Reinicie su dispositivo y vuelva a iniciar la aplicación. 6 Si aún tiene problemas para usar Google Play Store, reinicie su teléfono. Última modificación: 2025-01-22 17:01

Transmisor: el transmisor HDMI inalámbrico se conecta al dispositivo de fuente de video o audio. Por lo general, se trata de un decodificador, Blu-ray, consola de juegos u otro reproductor multimedia. Luego, el transmisor envía una señal inalámbrica desde su dispositivo fuente al receptor. Receptor: el receptor se conecta a su televisor. Última modificación: 2025-01-22 17:01

Solo se admiten los controladores ARM64. Windows 10 en ARM puede ejecutar aplicaciones x86, pero no puede usar controladores x86. Eso no debería ser un problema para la mayoría del hardware, pero si tiene algunos periféricos más antiguos, es probable que la compatibilidad con los controladores no esté disponible. Última modificación: 2025-01-22 17:01

Tipo L País A menudo utiliza los mismos conectores que: Tipo de enchufe Egipto Alemania C El Salvador Estados Unidos A, B, C, D, E, F, G, I, J, L Inglaterra Reino Unido Guinea Ecuatorial Alemania C, E. Última modificación: 2025-01-22 17:01

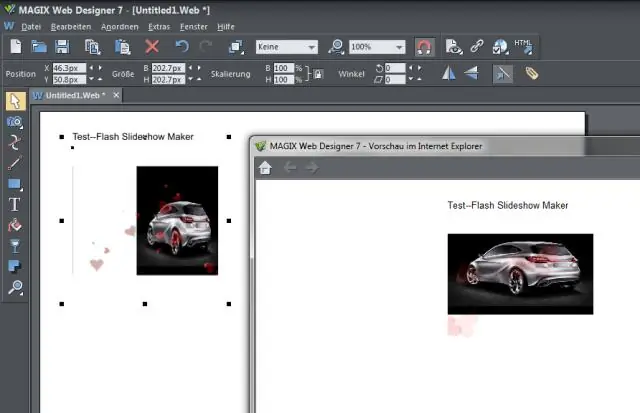

Aprenda10 cosas que debe saber antes de diseñar para la web Es un viaje. Nunca sabrás todo sobre el diseño web, y esa es la belleza de lo que hacemos. Nadie tiene la respuesta perfecta. El contexto importa. Menos es más. Hacer algo simple es difícil. La tipografía importa. Conozca su paleta de colores. El contenido es el rey. Última modificación: 2025-01-22 17:01

Si un solo conmutador no tiene suficientes puertos para toda su red, puede conectar conmutadores juntos encadenándolos en cadena. En su lugar, puede conectar en cadena dos conmutadores simplemente conectando cualquier puerto del primer conmutador a cualquier puerto del segundo conmutador. Tenga en cuenta que no debe encadenar más de tres interruptores juntos. Última modificación: 2025-01-22 17:01

La clavija USB 3.0 Micro-B consiste efectivamente en una clavija de cable USB 2.0 Micro-B estándar, con una clavija adicional de 5 pines "apilada" a un lado. De esta manera, los cables con enchufes USB 2.0 Micro-B de 5 pines más pequeños se pueden conectar a dispositivos con receptáculos USB 3.0 Micro-B de 10 contactos y lograr compatibilidad con versiones anteriores. Última modificación: 2025-01-22 17:01

Después de habilitar ESXi Shell en la consola directa, puede usar la siguiente combinación de ALT + teclas de función para acceder a la Interfaz de usuario de la consola directa (DCUI) de un host ESXi: ALT + F1 = Cambia a la consola. ALT + F2 = Cambia a DCUI. ALT + F11 = Vuelve a la pantalla de banner. Última modificación: 2025-01-22 17:01

Mito # 1: Los expansores palatinos rompen la mandíbula superior Un expansor palatino no rompe la mandíbula. Separa los huesos en la sutura palatina media. Última modificación: 2025-01-22 17:01

La etiqueta en HTML se usa para definir el fragmento de código de computadora. La etiqueta de código es un tipo específico de texto que representa la salida de la computadora. HTML proporciona muchos métodos para formatear el texto, pero la etiqueta se muestra con un tamaño de letra, fuente y espaciado fijos. Última modificación: 2025-01-22 17:01

Para usar sugerencias de forma: seleccione el fotograma 1 de la capa con la animación en la línea de tiempo. Seleccione Modificar> Forma> Agregar sugerencia de forma. Mueva la sugerencia de forma a un borde o esquina que desee marcar. Seleccione el siguiente fotograma clave en la secuencia de interpolación. Última modificación: 2025-01-22 17:01

Ocho tarjetas DSP-2. Última modificación: 2025-01-22 17:01

OverDrive es la aplicación "clásica" y es compatible con más dispositivos, incluidos KindleFire, Mac, PC y dispositivos móviles con Windows. También permite la transferencia a reproductores MP3 desde ordenadores. Última modificación: 2025-01-22 17:01

Desde casa, desliza el dedo hacia arriba para acceder a las aplicaciones. Toque Configuración> Pantalla> Pantalla de borde> Iluminación de borde. Toque Activar / Desactivar para habilitar la función. Última modificación: 2025-01-22 17:01

FOSS (Full-Option Science System) es un plan de estudios de ciencias basado en la investigación para los grados K-8 desarrollado en el Lawrence Hall of Science de la Universidad de California, Berkeley. FOSS es también un proyecto de investigación en curso dedicado a mejorar el aprendizaje y la enseñanza de la ciencia. Última modificación: 2025-01-22 17:01

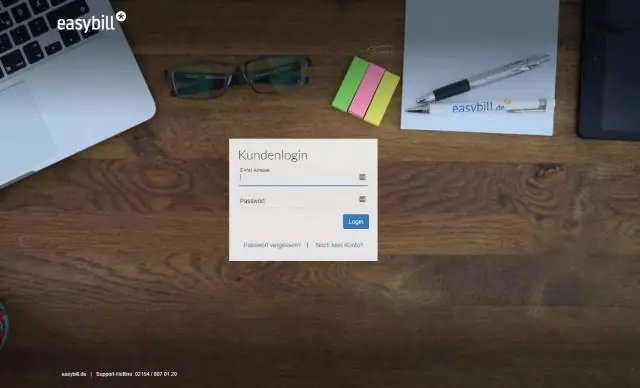

Para restablecer su contraseña desde la pantalla de inicio de sesión: Vaya a la pantalla de inicio de sesión de su sitio Confluence. Elija ¿No puede iniciar sesión? al final de la página. Ingrese su dirección de correo electrónico, luego toque Enviar enlace de recuperación. Haga clic en el enlace de recuperación en el correo electrónico para finalizar el proceso. Última modificación: 2025-01-22 17:01

ROBOTC 4.0. Última modificación: 2025-01-22 17:01

No hay una forma directa de eliminar HangoutContacts, ya que todos los contactos de su lista se sincronizarán con su cuenta de Gmail. Pero luego, si deliberadamente desea eliminar a alguien, puede Ocultarlo de su Lista o simplemente Bloquearlo. Última modificación: 2025-01-22 17:01

Seleccione los objetos que desea renderizar. En la ventana Vista de procesamiento, seleccione Procesar> Procesar solo los objetos seleccionados. Renderiza la escena. Sugerencia: puede mostrar una instantánea de estructura alámbrica de su escena para usarla como guía para seleccionar una región de la escena para procesarla. Última modificación: 2025-01-22 17:01

Cámara Pro Bodies Nikon D5 Costo (solo cuerpo) $ 6496.95 Sensor MP 20.8 ISO nativo 100-102,400 Velocidad de cuadros de hasta 14 cuadros por segundo. Última modificación: 2025-01-22 17:01

Las 9 razones principales por las que fallan los conmutadores de red Fallo de energía: la fuente de alimentación externa es inestable, o la línea de la fuente de alimentación está dañada o la fuente de alimentación está dañada debido al envejecimiento o la caída de rayos. Fallo del puerto: Fallo del módulo: Fallo del backplane: Fallo del cable:. Última modificación: 2025-01-22 17:01

Hay 90 preguntas en el examen de certificación Network + real y 90 minutos para completarlo. La puntuación mínima para aprobar es 720 en una escala de 100 a 900. Última modificación: 2025-01-22 17:01

El aliasing se caracteriza por la alteración de la salida en comparación con la señal original porque el remuestreo o la interpolación dio como resultado una resolución más baja en las imágenes, una velocidad de fotogramas más baja en términos de video o una resolución de onda más baja en audio. Se pueden utilizar filtros de suavizado para corregir este problema. Última modificación: 2025-01-22 17:01

Comando de Inteligencia y Seguridad del Ejército de EE. UU. (INSCOM) INSCOM es el principal comando de inteligencia del Ejército de EE. UU. Última modificación: 2025-01-22 17:01

También puede eliminar etiquetas de varias publicaciones a la vez: vaya a su registro de actividad. Haz clic en Fotos en la columna de la izquierda. Haz clic para marcar la casilla a la izquierda de las publicaciones de las que te gustaría quitar una etiqueta. Haga clic en Informar / Eliminar etiquetas en la parte superior de la página. Haga clic en Desmarcar fotos para confirmar. Última modificación: 2025-01-22 17:01

3 Respuestas Abra SQL Server Management Studio o, si se está ejecutando, seleccione Archivo -> Conectar explorador de objetos. En el cuadro de diálogo Conectar al servidor, cambie el tipo de servidor a SQL Server Compact Edition. En el menú desplegable Archivo de base de datos, seleccione Abrir su archivo SDF. Última modificación: 2025-01-22 17:01