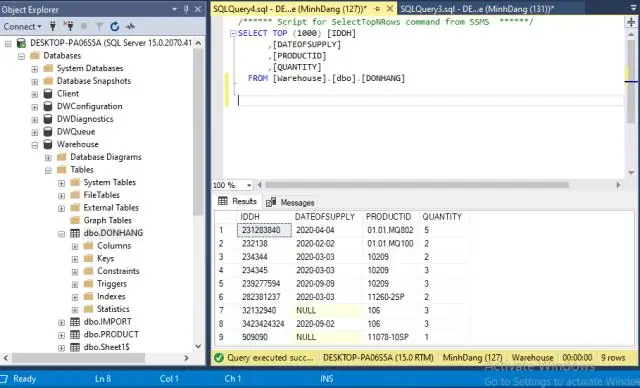

MS SQL Server: ¿cómo obtener la fecha solo a partir del valor de fecha y hora? SELECCIONAR getdate (); CONVERT (tipo_datos [(longitud)], expresión [, estilo]) SELECT CONVERT (VARCHAR (10), getdate (), 111); SELECCIONAR CONVERTIR (fecha, obtener fecha ()); 1 de septiembre de 2018 12: 00: 00: AM. SELECT DATEADD (dd, 0, DATEDIFF (dd, 0, GETDATE ())); CAST (expresión AS data_type [(longitud)]) SELECT CAST (getdate () AS fecha);. Última modificación: 2025-01-22 17:01

En la estadística descriptiva, las estadísticas de resumen se utilizan para resumir un conjunto de observaciones, con el fin de comunicar la mayor cantidad de información de la manera más sencilla posible. Los estadísticos suelen tratar de describir las observaciones en una medida de ubicación o tendencia central, como la media aritmética. Última modificación: 2025-01-22 17:01

Palabras clave más buscadas: listas de los términos de búsqueda de Google más populares en todas las categorías Palabras más buscadas en el ranking de Google Volumen de búsqueda de palabras clave 1 Facebook 2,147,483,647 2 Youtube 1,680,000,000 3 Google 923,000,000. Última modificación: 2025-01-22 17:01

El significado de IMAO IMAO significa 'En mi opinión arrogante' Así que ahora lo sabes, IMAO significa 'En mi opinión arrogante', no nos des las gracias. ¡YW! ¿Qué significa IMAO? IMAO es un acrónimo, abreviatura o jerga que se explica arriba donde se da la definición de IMAO. Última modificación: 2025-01-22 17:01

(Griego> latín: lo que se empuja hacia algo; cuña, tapón; interpolación, obstrucción; de 'lanzar' o 'arrojar dentro'). Última modificación: 2025-01-22 17:01

Si necesita usar una cuenta VPN en muchos dispositivos, debe elegir un servicio VPN que le permita hacerlo. Cuando seleccione un proveedor de VPN, preste atención a su límite de conexiones simultáneas (a veces se denomina inicios de sesión múltiples). La mayoría de los proveedores de VPN solo permiten 1 o 2 conexiones simultáneas. Última modificación: 2025-01-22 17:01

La excepción de tiempo de ejecución es la clase principal en todas las excepciones del lenguaje de programación Java que se espera que bloqueen o rompan el programa o la aplicación cuando ocurran. A diferencia de las excepciones que no se consideran excepciones en tiempo de ejecución, las excepciones en tiempo de ejecución nunca se verifican. Última modificación: 2025-01-22 17:01

Loopback es un nodo de código abierto altamente extensible. js que se puede utilizar para crear API REST dinámicas de un extremo a otro. Con poco o ningún código, Loopback le brinda el poder de: Crear API rápidamente. Conecte sus API a fuentes de datos como bases de datos relacionales, MongoDB, API REST, etc. Última modificación: 2025-01-22 17:01

Un afijo cambia el significado de una palabra. Se puede adjuntar un afijo al principio o al final de una palabra raíz o raíz. Si se adjunta un afijo al principio de una palabra, se denomina prefijo. Si se adjunta un afijo al final de una palabra, se denomina sufijo. Última modificación: 2025-01-22 17:01

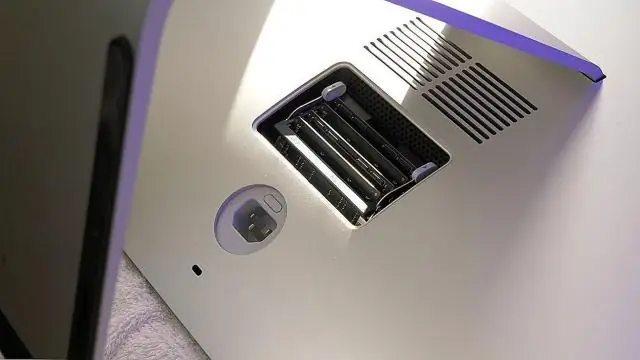

Un SSD es mucho más rápido y ofrece un rendimiento notablemente mejor cuando se trata de juegos, particularmente en términos de tiempos de carga. Los discos duros, por otro lado, tienen una vida útil más larga y son mucho más rentables como solución de almacenamiento de gran volumen. Última modificación: 2025-01-22 17:01

Un wireframe (también conocido como 'esqueleto') es una representación estática y de baja fidelidad de diferentes diseños que forman un producto. Es una representación visual de una interfaz que usa solo formas simples (los wireframes parecen haber sido diseñados con cables y de ahí proviene el nombre). Última modificación: 2025-01-22 17:01

Los métodos clásicos como ETS y ARIMA superan en rendimiento a los métodos de aprendizaje automático y aprendizaje profundo para el pronóstico de un paso en conjuntos de datos univariados. Los métodos clásicos como Theta y ARIMA superan a los métodos de aprendizaje automático y aprendizaje profundo para el pronóstico de varios pasos en conjuntos de datos univariados. Última modificación: 2025-01-22 17:01

Cada plantilla de Squarespace tiene su propio código especializado, lo que significa que no puede mezclar y combinar funciones de diferentes plantillas. Por ejemplo, no puede agregar una página de índice desde una plantilla y luego usar la página de galería de una plantilla diferente. Última modificación: 2025-01-22 17:01

Buscar vínculos utilizados en fórmulas Presione Ctrl + F para iniciar el cuadro de diálogo Buscar y reemplazar. Haga clic en Opciones. En el cuadro Buscar, ingrese. En el cuadro Dentro, haga clic en Libro de trabajo. En el cuadro Buscar en, haga clic en Fórmulas. Haga clic en Buscar todo. En el cuadro de lista que se muestra, busque en la columna Fórmula fórmulas que contengan. Última modificación: 2025-01-22 17:01

Cualquiera con quien comparta puede etiquetar, colorear, archivar o agregar recordatorios sin cambiar la nota para otros. Si desea compartir una nota, pero no desea que otros la editen, envíe una nota de Keep con otra aplicación. En su teléfono o tableta Android, abra la aplicación Google Keep. Toque la nota que desea compartir. Última modificación: 2025-01-22 17:01

Un plan de seguridad del sistema o SSP es un documento que identifica las funciones y características de un sistema, incluido todo su hardware y el software instalado en el sistema. Última modificación: 2025-01-22 17:01

El -T4 es para la plantilla de velocidad, estas plantillas son las que le dicen a nmap qué tan rápido realizar el escaneo. La plantilla de velocidad varía de 0 para lento y sigiloso a 5 para rápido y obvio. Última modificación: 2025-01-22 17:01

El plano de datos se refiere a todas las funciones y procesos que envían paquetes / tramas de una interfaz a otra. El plano de control se refiere a todas las funciones y procesos que determinan qué camino utilizar. Los protocolos de enrutamiento, árbol de expansión, ldp, etc.son ejemplos. Última modificación: 2025-01-22 17:01

Crea un nuevo repositorio en GitHub. Abra TerminalTerminalGit Bash. Cambie el directorio de trabajo actual a su proyecto local. Inicialice el directorio local como un repositorio de Git. Agregue los archivos en su nuevo repositorio local. Confirme los archivos que ha almacenado en su repositorio local. Última modificación: 2025-01-22 17:01

Configuración sencilla mediante el uso de una computadora con un navegador web. Después de la configuración, simplemente conecte el adaptador Wi-Fi al puerto Ethernet de su equipo cableado. Este repetidor Wi-Fi profesional no solo puede convertir equipos con cable en dispositivos Wi-Fi, sino que también puede ampliar el rango de cobertura de la red Wi-Fi existente. Última modificación: 2025-01-22 17:01

En esta página Instalación y configuración paso a paso OpenLDAP Server. Paso 1. Requerimientos. Paso 2. Inicie el servicio. Paso 3. Cree una contraseña de usuario raíz de LDAP. Paso 4. Actualice /etc/openldap/slapd.conf para la contraseña de root. Paso # 5. Aplicar cambios. Paso # 6. Crea usuarios de prueba. Paso # 7. Migrar usuarios locales a LDAP. Última modificación: 2025-01-22 17:01

El modelo de entrada-proceso-salida (IPO), o patrón de entrada-proceso-salida, es un enfoque ampliamente utilizado en el análisis de sistemas y la ingeniería de software para describir la estructura de un programa de procesamiento de información u otro proceso. Última modificación: 2025-01-22 17:01

Abra la aplicación Configuración. Toque Wi-Fi y luego cambie el control deslizante de la siguiente pantalla a encendido / verde. Su iPhone generará una lista de redes inalámbricas disponibles en Elija una red. Última modificación: 2025-01-22 17:01

Gire la base en sentido antihorario para separar la cámara de la base. Taladre agujeros de localización en la base. Coloque la base con los orificios de ubicación contra la pared (el signo de la flecha debe estar hacia arriba) y márquelos con un bolígrafo. Taladre en el punto marcado. Atornille la base en la pared. Monta tu cámara. Última modificación: 2025-01-22 17:01

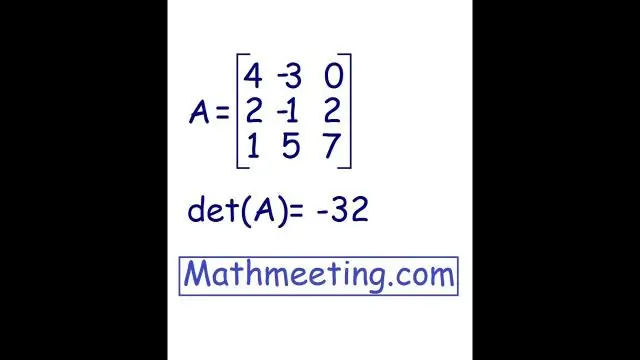

Es posible la multiplicación de matrices 2x3 y 3x3 y la matriz resultante es una matriz 2x3. Última modificación: 2025-01-22 17:01

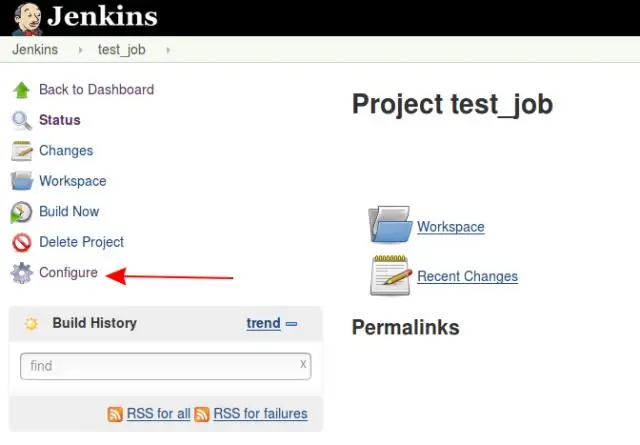

Cron es el programador de tareas incorporado: ejecute cosas en momentos fijos, repítalas, etc. De hecho, Jenkins usa algo como la sintaxis cron cuando especifica las horas específicas en las que desea que se ejecute un trabajo. Última modificación: 2025-01-22 17:01

Influenciado: Jython; Apache Groovy; JavaScript. Última modificación: 2025-01-22 17:01

Generación de un token de acceso personal (PAT) VSTS En su página VSTS, en la parte superior derecha, haga clic en su imagen de perfil y haga clic en Seguridad. En la página de tokens de acceso personal, haga clic en Agregar. Cuando se crea el token, anótelo, ya que no se puede volver a ver. Última modificación: 2025-01-22 17:01

Acerca de OnTheHub. OnTheHub se dedica a eliminar las barreras de la educación proporcionando a los estudiantes y profesores software gratuito y con descuento de los principales editores del mundo. Con OnTheHub, los estudiantes y educadores ahorran hasta un 90% en software académico e incluso pueden obtener productos de forma gratuita. Última modificación: 2025-01-22 17:01

Archivos de conjuntos de datos R Una de las formas más sencillas de guardar sus datos es guardándolos en un archivo RData con la función save (). R guarda sus datos en la carpeta de trabajo en el disco de su computadora en un archivo binario. Última modificación: 2025-01-22 17:01

Definición de dac 'avergonzado'. Ordas pronunciadas das-ed. Última modificación: 2025-01-22 17:01

Cómo mover sus archivos de Mac a una PC con Windows MÁS: Windows 10: Revisión completa. Conecte su unidad externa a su Mac, abra la unidad y seleccione Archivo. Seleccione Nueva carpeta. Escriba Archivos exportados y presione Retorno. Vaya al paso 17 si no usa Fotos. Abra la aplicación Fotos y haga clic en Editar en la barra de menú. Haga clic en Seleccionar todo. Haga clic en Archivo. Mueva el cursor a Exportar. Última modificación: 2025-01-22 17:01

Incluso es posible con una ACL extendida definir qué protocolo se permite o se niega. Al igual que con las ACL estándar, existe un rango de números específico que se utiliza para especificar una lista de acceso extendida; este rango es de 100-199 y 2000-2699. Última modificación: 2025-01-22 17:01

¿Qué hace un interruptor de apagado en un cortacésped de gasolina? Un interruptor de apagado es una característica de seguridad diseñada para funcionar junto con un freno de volante de una cortadora de césped. Cuando el interruptor está conectado, detiene la bobina de encendido que envía corriente a la bujía, esto, por supuesto, significa que la cortadora de césped no arranca. Última modificación: 2025-01-22 17:01

Si recibe el mensaje "Esta copia de Windows no es original", significa que Windows tiene un archivo actualizado que es capaz de detectar su sistema operativo Windows. Por lo tanto, esto requiere la desinstalación de la siguiente actualización para deshacerse de este problema. Última modificación: 2025-01-22 17:01

Fundada en agosto de 1977 por Larry Ellison, Bob Miner, Ed Oates y Bruce Scott, Oracle recibió inicialmente el nombre de 'Project Oracle', un proyecto para uno de sus clientes, la CIA, y la empresa que desarrolló Oracle se denominó 'Systems Development Labs'. o SDL. Última modificación: 2025-01-22 17:01

El NRF es un componente clave de la arquitectura basada en servicios 5G. Además de servir como un repositorio de los servicios, el NRF también admite mecanismos de descubrimiento que permiten que los elementos 5G se descubran entre sí y obtengan el estado actualizado de los elementos deseados. Última modificación: 2025-01-22 17:01

Consulte nuestra lista de 10 sitios de almacenamiento y intercambio de archivos en línea seguros y gratuitos. OneDrive. OneDrive es el servicio de almacenamiento de archivos en línea gratuito de Microsoft. MediaFire. Amazon Cloud Drive. DropBox. Usted ENVIARLO. SugarSync. Menos. RapidShare. Última modificación: 2025-01-22 17:01

También puede importar los datos a través de la pestaña 'Importar conjunto de datos' en RStudio, en 'entorno global'. Utilice la opción de datos de texto en la lista desplegable y seleccione su. Archivo RData de la carpeta. Última modificación: 2025-01-22 17:01

Bitdefender Antivirus Plus 2020. Norton AntiVirus Plus. Webroot SecureAnywhere AntiVirus. ESET NOD32 Antivirus. F-Secure Antivirus SEGURO. Kaspersky Anti-Virus. Trend Micro Antivirus + Seguridad. Panda Dome esencial. Última modificación: 2025-01-22 17:01