Si está utilizando Windows Phone, Blackberry, FireTablet o algún otro sistema operativo, siempre puede registrarse en RingCentral, eFax o MyFax y luego usar su sitio web para enviar el fax, o puede usar su función de fax por correo electrónico. Última modificación: 2025-01-22 17:01

Ve a tu estantería. Mantén presionada la portada del título que deseas devolver. Toca "Volver / Eliminar". Elija si desea devolver, devolver y eliminar, o simplemente eliminar el título. Última modificación: 2025-01-22 17:01

Los controles comunes son controles de seguridad que pueden soportar múltiples sistemas de información de manera eficiente y efectiva como una capacidad común. Por lo general, definen la base de un plan de seguridad del sistema. Son los controles de seguridad que hereda en contraposición a los controles de seguridad que selecciona y crea usted mismo. Última modificación: 2025-01-22 17:01

Método 4 Copiar y pegar Comprenda cómo funciona esto. Abra el documento de Word protegido. Haga clic en cualquier parte del documento. Seleccione todo el documento. Copia el texto seleccionado. Abra un nuevo documento de Word. Pega el texto copiado. Guarde el documento como un archivo nuevo. Última modificación: 2025-01-22 17:01

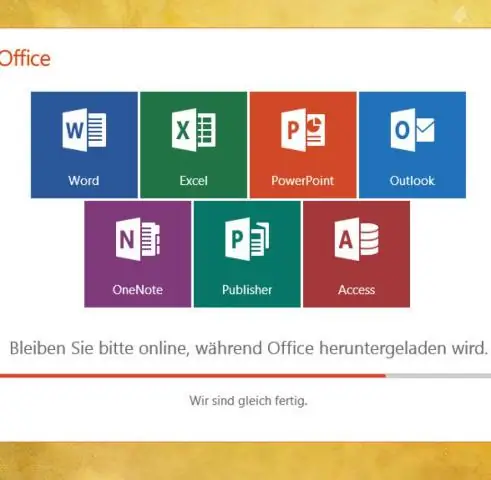

Microsoft Word con una suscripción a Office 365 es la última versión de Word. Las versiones anteriores incluyen Word 2016, Word 2013, Word 2010, Word 2007 y Word 2003. Última modificación: 2025-01-22 17:01

PASO 3: Instale. cer y generar el. p12 Busque el archivo .cer que acaba de descargar y haga doble clic. Asegúrese de que el menú desplegable esté configurado para "iniciar sesión". Haga clic en Agregar. Abra KeyChain Access nuevamente. Busque los dos perfiles que creó en el Paso 1 (con el nombre común de desarrollador de iOS). Última modificación: 2025-01-22 17:01

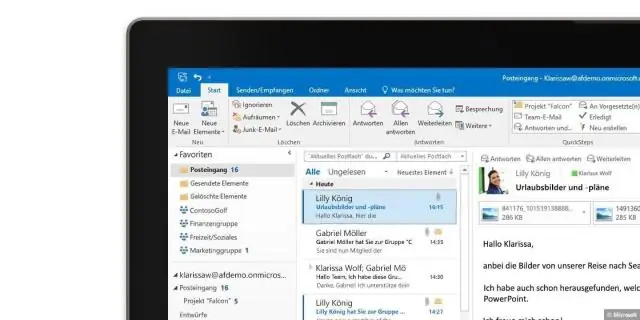

Outlook 2010 Abra Microsoft Outlook. Haga clic en la pestaña Inicio. Luego, haz clic en el ícono Correo no deseado de la sección 'Eliminar'. Seleccione basura. Haga clic en Opciones de correo electrónico no deseado, como se muestra a continuación. Haga clic en la pestaña Remitentes bloqueados. Haga clic en el botón Agregar. Ingrese la dirección de correo electrónico o el nombre de dominio correspondientes. Última modificación: 2025-01-22 17:01

De forma predeterminada, Windows Live Mail comprueba si hay mensajes nuevos en el servidor de correo cuando se inicia el programa y, posteriormente, cada 10 minutos. Última modificación: 2025-01-22 17:01

Para fusionar archivos de Microsoft Excel, es mejor guardarlos primero como archivos CSV. Abra los archivos de Excel y en la barra de menú, haga clic en Archivo y luego en Guardar como. En la lista desplegable Guardar como tipo, seleccione CSV (delimitado por comas) (. Última modificación: 2025-01-22 17:01

El control de acceso es una técnica de seguridad que regula quién o qué puede ver o utilizar los recursos en un entorno informático. El control de acceso físico limita el acceso a recintos, edificios, salas y activos de TI físicos El control de acceso lógico limita las conexiones a redes informáticas, archivos del sistema y datos. Última modificación: 2025-01-22 17:01

IPS significa conmutación en el plano, un tipo de tecnología de panel de visualización LED (una forma de LCD). Los paneles IPS se caracterizan por tener el mejor color y ángulos de visión entre los otros tipos principales de paneles de visualización, TN (nemático trenzado) y VA (vertical). alineación). Última modificación: 2025-01-22 17:01

Hay 5 componentes principales de un Datawarehouse. 1) Base de datos 2) Herramientas ETL 3) Metadatos 4) Herramientas de consulta 5) DataMarts. Última modificación: 2025-01-22 17:01

Instalación automática de la impresora Abra Configuración. Haga clic en Dispositivos. Haga clic en Impresoras y escáneres. Haga clic en el botón Agregar una impresora o escáner. Espere unos momentos. Haga clic en la opción La impresora que quiero no está en la lista. Seleccione Mi impresora es un poco más antigua. Ayúdame a encontrarlo. opción. Seleccione su impresora de la lista. Última modificación: 2025-01-22 17:01

Una herramienta de perforación, también llamada kronetool, es una herramienta manual que se utiliza para conectar cables de red y de telecomunicaciones a un panel de conexiones, bloque de perforación, módulo trapezoidal o caja de montaje en superficie. La parte de 'golpear' del nombre proviene de perforar un alambre en su lugar usando una acción de impacto. Última modificación: 2025-01-22 17:01

Presione "Ctrl-Shift-Esc" para abrir el Administrador de tareas. Haga clic en la pestaña "Aplicaciones" para ver qué programas se están ejecutando en la computadora remota. Haga clic en la pestaña "Procesos" para ver qué procesos del sistema se están ejecutando. Haga clic en la pestaña "Servicios" para ver qué servicios del sistema se están ejecutando. Última modificación: 2025-01-22 17:01

Regístrese en Voice y obtenga su número En su computadora, vaya a voice.google.com. Inicie sesión en su cuenta de Google. Después de revisar los Términos de servicio y la Política de privacidad, toque Continuar. Busque un número por ciudad o código de área. Voice no ofrece números 1-800. Junto al número que desea, haga clic en Seleccionar. Última modificación: 2025-01-22 17:01

Un entorno en Postman es un conjunto de pares clave-valor. Un entorno nos ayuda a diferenciar las solicitudes. Cuando creamos un entorno dentro de Postman, podemos cambiar el valor de los pares clave-valor y los cambios se reflejan en nuestras solicitudes. Un entorno solo proporciona límites a las variables. Última modificación: 2025-01-22 17:01

Si permite que los empleados utilicen BYOD en el lugar de trabajo, puede experimentar riesgos de seguridad asociados con: Dispositivos perdidos o robados. Personas que abandonan la empresa. Falta de software de firewall o antivirus. Acceder a Wi-Fi no seguro. Última modificación: 2025-01-22 17:01

Cómo borrar su historial de búsqueda de Facebook en iPhone Abra la aplicación de Facebook en iPhone. Toca la barra de búsqueda en la parte superior. Toque Editar. Toca Borrar búsquedas. Última modificación: 2025-01-22 17:01

Hoja de estilo: CSS. Última modificación: 2025-01-22 17:01

Una de las actividades más memorables de mis estudiantes es el encierro. Esta es esencialmente una fiesta de pijamas gigante en la que los estudiantes pasan la noche en la escuela con todos sus amigos. Sé que algunos de los que leen esto no tienen una gran cantidad de recursos, pero un bloqueo es posible incluso para una escuela con recursos mínimos. Última modificación: 2025-01-22 17:01

En dispositivos Android Abra la aplicación de Facebook en Android y toque la opción Configuración de la aplicación en la barra lateral izquierda (barra lateral derecha para los usuarios beta). Aquí busque la opción Reproducción automática de video y apáguela. Si desea reproducir los videos a través de Wi-Fi y solo restringirlo mientras está en la conexión de datos, seleccione Wi-Fi. Última modificación: 2025-01-22 17:01

AF: significa Auto Focus, que significa que el objetivo puede enfocar automáticamente a través de la cámara. AF-D - Enfoque automático con información de distancia. Igual que AF, excepto que puede informar la distancia entre el sujeto y el objetivo y luego informa esa información a la cámara. AF-S - Enfoque automático con motor de onda silenciosa. Última modificación: 2025-01-22 17:01

A continuación, presentamos 5 beneficios de separar una aplicación en niveles: Le brinda la capacidad de actualizar la pila de tecnología de un nivel, sin afectar otras áreas de la aplicación. Permite que diferentes equipos de desarrollo trabajen cada uno en sus propias áreas de especialización. Última modificación: 2025-01-22 17:01

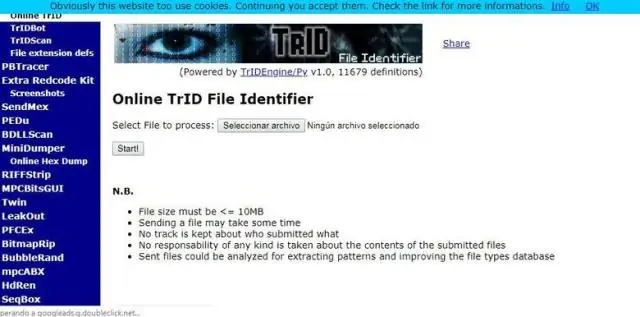

Siga estos sencillos pasos para abrir archivos GBX Paso 1: Haga doble clic en el archivo. Antes de intentar cualquier otra forma de abrir archivos GBX, comience haciendo doble clic en el icono del archivo. Paso 2: Elija el programa adecuado. Paso 3: averiguar el tipo de archivo. Paso 4: consulte con el desarrollador de software. Paso 5: descargue un visor de archivos universal. Última modificación: 2025-01-22 17:01

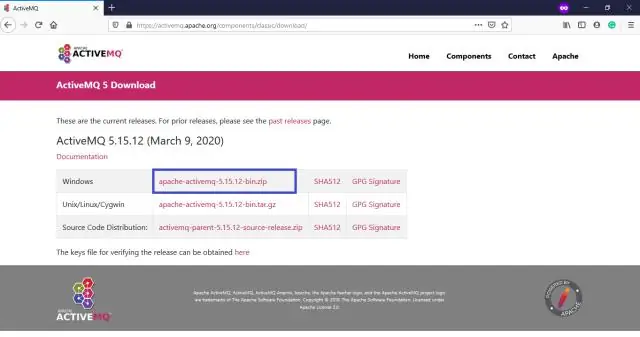

Desde un navegador, navegue hasta activemq.apache.org/. Haga clic en el enlace #Download en el panel de navegación (el panel izquierdo). Haga clic en el enlace SNAPSHOT de Maven ActiveMQ. Para obtener una instantánea binaria, vaya a la sección #Inicio de ActiveMQ de este documento. Última modificación: 2025-01-22 17:01

La alfabetización en información se refiere a la capacidad de reconocer cuándo se necesita información y de ubicar, evaluar y utilizar de manera eficaz esta información. Nuestro programa es un programa de alfabetización en información incremental integrado en el plan de estudios básico de Champlain. Última modificación: 2025-01-22 17:01

Según el Oxford English Dictionary en línea, 'kewl' se utilizó por primera vez en 1990. En 1995 se había utilizado en la revista New Scientist y también se ha visto en New York Magazine y New Musical Express. Ahora, el Oxford English Dictionary lo ha considerado una palabra por derecho propio. Sin embargo, lo ha etiquetado como jerga. Última modificación: 2025-01-22 17:01

Los puentes se utilizan para configurar los ajustes de los periféricos de la computadora, como la placa base, los discos duros, los módems, las tarjetas de sonido y otros componentes. Por ejemplo, si su placa base admite la detección de intrusos, se puede instalar un puente para habilitar o deshabilitar esta función. Última modificación: 2025-01-22 17:01

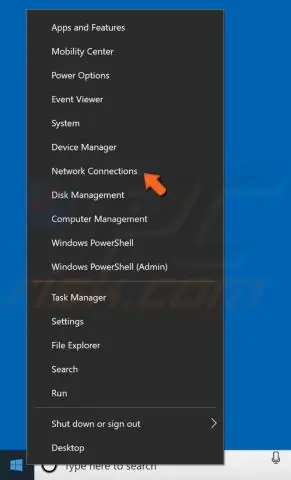

4. Configure su dirección IP manualmente Presione la tecla de Windows + X y seleccione Conexiones de red. Haga clic con el botón derecho en su red inalámbrica y seleccione Propiedades en el menú. Seleccione Protocolo de Internet versión 4 (TCP / IPv4) y haga clic en el botón Propiedades. Última modificación: 2025-01-22 17:01

El prototipo es una miniatura simulada del producto en tiempo real, que se utiliza principalmente para pruebas. El modelo se utiliza muestra el producto que se desarrolla o en desarrollo cómo se ve desde diferentes perspectivas. Última modificación: 2025-01-22 17:01

Core CAL incluye CAL (Licencias de acceso de cliente) para Windows Server, Exchange Server, System Management Server y SharePoint Portal Server. Última modificación: 2025-01-22 17:01

Empleos populares para Maestría en Ciencias de la Computación Graduados 1) Administradores de Redes y Sistemas Computacionales. 2) Analistas de sistemas informáticos. 3) Arquitectos de redes informáticas. 4) Desarrolladores de software. 5) Científicos de Investigación en Computación e Información. 6) Administradores senior de bases de datos. 7) Desarrolladores web senior. Última modificación: 2025-01-22 17:01

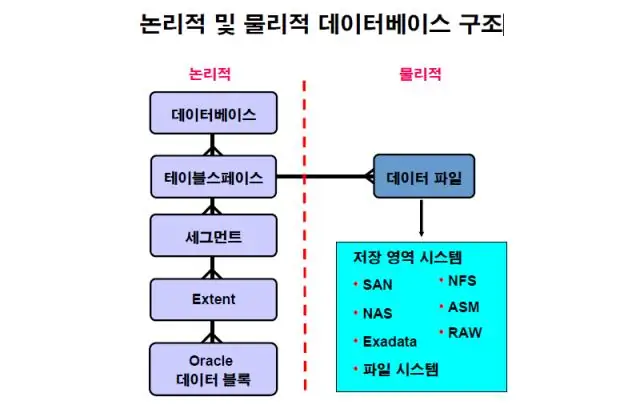

Una base de datos Oracle consta de una o más unidades de almacenamiento lógicas llamadas espacios de tabla, que almacenan colectivamente todos los datos de la base de datos. Cada espacio de tabla en una base de datos Oracle consta de uno o más archivos llamados archivos de datos, que son estructuras físicas que se ajustan al sistema operativo en el que se ejecuta Oracle. Última modificación: 2025-01-22 17:01

No se encontraron interacciones entre Benadryl y guaifenesina / fenilefrina. Esto no significa necesariamente que no existan interacciones. Siempre consulte a su proveedor de atención médica. Última modificación: 2025-01-22 17:01

Quejarse. listen)) es un servicio de red social empresarial freemium que se utiliza para la comunicación privada dentro de las organizaciones. Posteriormente, Microsoft adquirió Yammer en 2012 por 1.200 millones de dólares. Actualmente, Yammer está incluido en todos los planes empresariales de Office 365 y Microsoft 365. Última modificación: 2025-01-22 17:01

El modo seguro es un estado en el que su Samsung GalaxyS4 puede ingresar cuando ocurre un problema con las aplicaciones o el sistema operativo. El modo seguro deshabilita temporalmente las aplicaciones y reduce la funcionalidad del sistema operativo, lo que permite la resolución de problemas para resolver el problema. Última modificación: 2025-01-22 17:01

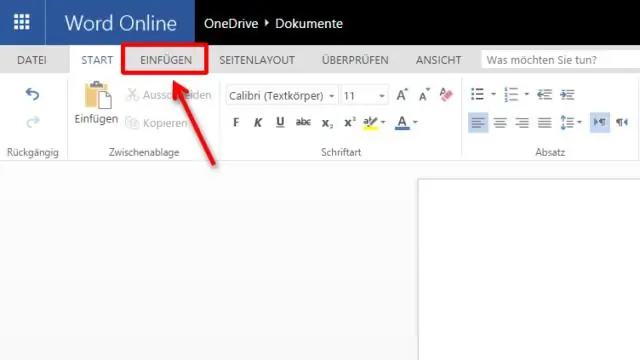

Editar un diagrama Inicie sesión en Office 365. Vaya a la carpeta OneDrive para la Empresa o la biblioteca de documentos de SharePointOnline. Abra el diagrama de Visio haciendo clic en el nombre del archivo. De forma predeterminada, el diagrama se abre para su visualización. Seleccione Editar diagrama y luego seleccione Editar en el navegador. Última modificación: 2025-01-22 17:01

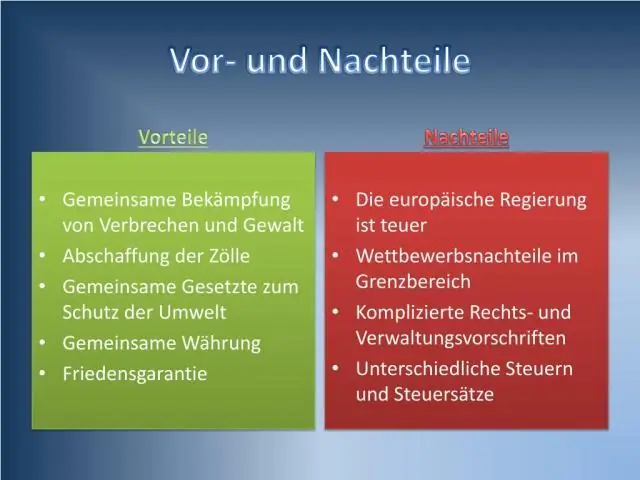

Ventajas: Los sistemas multiprocesador pueden ahorrar dinero al compartir fuentes de alimentación, carcasas y periféricos. Puede ejecutar programas más rápidamente y puede tener una mayor confiabilidad. Desventajas: los sistemas multiprocesador son más complejos tanto en hardware como en software. Última modificación: 2025-06-01 05:06

El Master Boot Record (MBR) es la información en el primer sector de cualquier disco duro o disquete que identifica cómo y dónde se encuentra un sistema operativo para que pueda iniciarse (cargarse) en el almacenamiento principal de la computadora o en la memoria de acceso aleatorio. Última modificación: 2025-01-22 17:01