Comience seleccionando y copiando todo su rango de datos. Haga clic en una nueva ubicación en su hoja, luego vaya a Editar | Pegado especial y seleccione la casilla de verificación Transponer, como se muestra en la Figura B. Haga clic en Aceptar y Excel transpondrá los datos y las etiquetas de columna y fila, como se muestra en la Figura C. Última modificación: 2025-01-22 17:01

CHAP proporciona protección contra ataques de repetición por parte del par mediante el uso de un identificador que cambia gradualmente y de un valor de desafío variable. CHAP requiere que tanto el cliente como el servidor conozcan el texto sin formato del secreto, aunque nunca se envía a través de la red. Última modificación: 2025-01-22 17:01

Seguridad de la base de datos (Página 185). SYSTEM es la cuenta de administrador de base de datos genérica predeterminada para bases de datos Oracle. SYS y SYSTEM reciben automáticamente el rol de DBA, pero SYSTEM es la única cuenta que debe usarse para crear tablas y vistas adicionales que Oracle usa. Última modificación: 2025-01-22 17:01

Los representantes de soporte técnico responden a las llamadas telefónicas entrantes y solucionan los problemas técnicos del cliente con el software y el hardware de las computadoras. Los centros de llamadas contratan representantes de soporte técnico para que trabajen a tiempo completo y a tiempo parcial durante turnos flexibles que pueden incluir noches y fines de semana. Última modificación: 2025-01-22 17:01

El propósito de 802.1x es aceptar o rechazar usuarios que deseen acceso completo a una red usando 802.1x. Es un protocolo de seguridad que funciona con redes inalámbricas 802.11 como 802.11b, g, n, así como con dispositivos cableados. Todos los conmutadores NETGEARProSAFELayer 2 y Layer 3 admiten esta autenticación. Última modificación: 2025-01-22 17:01

Por lo general, se espera que los programas Python se ejecuten más lentamente que los programas Java, pero también requieren mucho menos tiempo para desarrollarse. Los programas Python suelen ser 3-5 veces más cortos que los programas Java equivalentes. Esta diferencia se puede atribuir a los tipos de datos de alto nivel integrados de Python y a su escritura dinámica. Última modificación: 2025-01-22 17:01

Spring @Repository Annotation. La anotación Spring @Repository se utiliza para indicar que la clase proporciona el mecanismo para la operación de almacenamiento, recuperación, búsqueda, actualización y eliminación de objetos. Última modificación: 2025-01-22 17:01

Microsoft finalizó hoy el soporte para versiones anteriores de Internet Explorer, incluidos IE8, IE9 e IE10, así como Windows 8. Para los navegadores, la compañía también ha lanzado un parche final (KB3123303) que incluye las últimas actualizaciones de seguridad acumulativas y un " Notificación de actualización de fin de vida útil. Última modificación: 2025-01-22 17:01

Para reproducir un archivo de video MP4 corrupto, lo único que necesita es tener VLC instalado en el sistema y listo para usar: Seleccione el archivo corrupto. archivo de video mp4. Haga clic derecho, seleccione Abrir con y seleccione VLC. El archivo de video corrupto comenzará a reproducirse con expectación. Última modificación: 2025-01-22 17:01

La sintaxis para eliminar una restricción única en Oracle es: ALTER TABLE nombre_tabla DROP CONSTRAINT nombre_restricción; nombre de la tabla. El nombre de la tabla para modificar. Última modificación: 2025-01-22 17:01

Casi el 70% de los clientes encuestados dijeron que les costó entre $ 1,000 y $ 3,000 aprovisionar cada nuevo servidor de impresión o reemplazar uno existente. El tercio restante de los encuestados informó que le costó a su organización $ 3,000 o más, ¡con cerca del 10% indicando cifras superiores a $ 6,000 por servidor de impresión. Última modificación: 2025-01-22 17:01

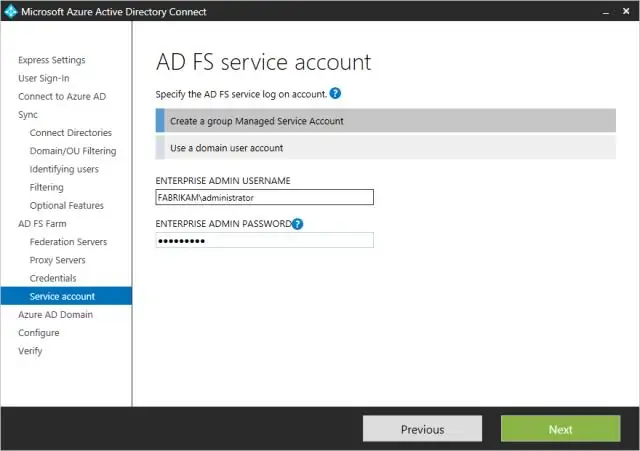

3 respuestas. Debería estar bien instalarlo en sus controladores de dominio. Siempre que se tengan cachés de búsqueda (para DNS) y concesiones (para DHCP) cuerdos, y tenga una cantidad adecuada de DC para su entorno (la respuesta nunca es 'un DC'), ADFS no debería presentar una gran cantidad de carga. Última modificación: 2025-01-22 17:01

ExceptionInInitializerError es una subclase de la clase LinkageError y denota que se ha producido una excepción inesperada en un inicializador estático o en el inicializador de una variable estática. El ExceptionInInitializerError se lanza cuando la JVM intenta cargar una nueva clase. Última modificación: 2025-01-22 17:01

Es Costco, por lo que, desafortunadamente, tendrá que ser miembro para aprovechar la oferta. Pero si eso no es un problema, puede comprar el iPad 2017 de 9.7 pulgadas y 128GB con Wi-Fi por solo $ 299.99. Eso es 60 dólares menos del precio de Apple, pero también es $ 70 más de lo que pagará si tiene la suerte de ser miembro de Costco. Última modificación: 2025-01-22 17:01

Se admiten los siguientes formatos de archivo: Texto, SequenceFile, RCFile, ORC y Parquet. Además, se requiere una tienda de metadatos remota de Hive. El modo local o integrado no es compatible. Presto no usa MapReduce y, por lo tanto, solo requiere HDFS. Última modificación: 2025-01-22 17:01

Los archivos transferidos a través del protocolo Shell (FISH) es un protocolo de red que usa Secure Shell (SSH) o Remote Shell (RSH) para transferir archivos entre computadoras y administrar archivos remotos. Última modificación: 2025-01-22 17:01

Seleccione 'Trackpad' en la sección 'Hardware'. Haga clic en la casilla junto a 'Desplazarse' debajo del encabezado 'Dos dedos' si la casilla de verificación aún no está seleccionada. Cierre Preferencias del sistema. Coloque dos dedos en el trackpad de su Macbook y muévalos hacia arriba o hacia abajo para desplazarse hacia arriba o hacia abajo a través de su página web o documento actual. Última modificación: 2025-01-22 17:01

La integración de datos es el proceso de combinar datos de diferentes fuentes en una sola vista unificada. La integración de datos permite, en última instancia, que las herramientas de análisis produzcan inteligencia empresarial eficaz y procesable. Última modificación: 2025-01-22 17:01

Leatherman Surge es una de nuestras dos herramientas múltiples más grandes; una auténtica potencia, construida con nuestros alicates más grandes, las hojas multiherramientas más largas y las cerraduras fáciles de usar. Un intercambiador de cuchillas único, cortadores de alambre premium reemplazables y cuatro cuchillas de apertura exterior le brindan un acceso rápido a las herramientas que más utiliza. Última modificación: 2025-01-22 17:01

El iPhone SE usa una tarjeta nano SIM, que es el más pequeño de los 3 tamaños que puede elegir actualmente. Este tamaño de tarjeta SIM es muy común para AppleiPhones, con todos los modelos nuevos que usan este mismo tamaño. Última modificación: 2025-01-22 17:01

Mida la apertura y determine las necesidades de su ventana. Es hora de descubrir cómo medir las ventanas. Eliminar la ventana existente. Área de preparación y ajuste en seco Nueva ventana. Coloque y nivele la ventana. Revise dos veces la ventana y taladre previamente los orificios. Corte el revestimiento y aplique masilla. Instalar ventana. Recorte las calzas y agregue aislamiento. Última modificación: 2025-01-22 17:01

Amplify Framework proporciona un conjunto de bibliotecas y componentes de UI y una interfaz de línea de comandos para crear backends móviles e integrarse con sus aplicaciones iOS, Android, Web y React Native. La CLI de Amplify le permite configurar todos los servicios necesarios para alimentar su backend a través de una interfaz de línea de comandos simple. Última modificación: 2025-01-22 17:01

Si muchas líneas se desplazan hacia arriba en la pantalla cada vez que hacen clic en algo, entonces están usando el servidor proxy. Si el archivo de registro de squid no se encuentra, busque en / etc / squid la ubicación del archivo de registro. Para ver si realmente está almacenando cosas en caché y si es útil, debería haber algunas líneas que digan que es un HIT. Última modificación: 2025-01-22 17:01

SNI son las siglas de Server Name Indication y es una extensión del protocolo TLS. Indica qué nombre de host está siendo contactado por el navegador al comienzo del proceso de reconocimiento. Esta tecnología permite que un servidor conecte varios certificados SSL a una dirección IP y puerta. Última modificación: 2025-01-22 17:01

En resumen, el reenvío de puertos se utiliza para mantener el tráfico no deseado fuera de las redes. Permite a los administradores de red utilizar una dirección IP para todas las comunicaciones externas en Internet, mientras que dedica varios servidores con diferentes IP y puertos a la tarea internamente. Última modificación: 2025-01-22 17:01

Desarrollado por el filósofo Stephen E. Toulmin, el método de Toulmin es un estilo de argumentación que divide los argumentos en seis partes: reclamo, fundamentos, justificación, calificativo, refutación y respaldo. En el método de Toulmin, todo argumento comienza con tres partes fundamentales: el reclamo, los fundamentos y la orden judicial. Última modificación: 2025-01-22 17:01

El alcance léxico no es válido en C porque el compilador no puede alcanzar / encontrar la ubicación de memoria correcta de la función interna. La función anidada no es compatible con C porque no podemos definir una función dentro de otra función en C. Podemos declarar una función dentro de una función, pero no es una función anidada. Última modificación: 2025-01-22 17:01

JavaScript | La función String split () str.split () se usa para dividir la cadena dada en una matriz de cadenas separándola en subcadenas usando un separador especificado proporcionado en el argumento. Argumentos. Valor de retorno. Ejemplo 1: Ejemplo 2: var str = 'It is a 5r & e @@ t Day.' var matriz = str.split ('', 2); imprimir (matriz);. Última modificación: 2025-01-22 17:01

Deje de tirar sus costosas bolsas, ¡obtenga una que sea fácil de limpiar! Su bolso iRobot genuino favorito con una cremallera de 7”instalada. Tiene capacidad para 30 contenedores de suciedad, polvo y cabello, compatible con todos los modelos de eliminación automática de suciedad Clean Base ™ (se venden por separado) y, lo más importante, ¡es fácil de vaciar para volver a usarlo. Última modificación: 2025-01-22 17:01

Si ISUSPM.exe vino con un software de Nuance, otra aplicación o incluido con su computadora, puede usar este método para eliminarlo por completo. Descargue la herramienta de desinstalación del Administrador de software desde aquí. Busque el archivo descargado y ejecútelo. Una vez que haya terminado, reinicie su PC y verifique si ISUSPM.exe todavía existe. Última modificación: 2025-01-22 17:01

Detalles internos de std :: sort () en C ++ Significa ordenar los datos de una manera particular, que puede aumentar o disminuir. Hay una función incorporada en C ++ STL con el nombre de sort (). std :: sort () es una función genérica en la biblioteca estándar de C ++, para realizar la clasificación por comparación. Última modificación: 2025-01-22 17:01

En una red de telecomunicaciones, la gestión de fallos se refiere a un conjunto de funciones que detecta, aísla y corrige los fallos de funcionamiento de la red. El sistema examina los registros de errores, acepta y actúa sobre las notificaciones de detección de errores, rastrea e identifica fallas y lleva a cabo una secuencia de pruebas de diagnóstico. Última modificación: 2025-01-22 17:01

Paso 1: importar una imagen en Paint.net o lo que sea. Openpaint.net. Paso 2: crea una nueva capa y rellénala de negro. Haga clic en la barra de menú Capa. Paso 3: Reducir la opacidad de la capa. Ahora, vemos que hay una caja que muestra capas en la parte inferior derecha. Paso 4: guarda la imagen. Paso 5: Desvanecimiento de la luz en MS Paint. Última modificación: 2025-01-22 17:01

Habilite el color de la barra de título en Windows10 Inicie la aplicación Configuración y diríjase a Personalización> Colores. En la parte superior de la pantalla puede seleccionar el color que desee para las barras de título de su aplicación. El color que elija también se utilizará en otras partes de Windows, como el fondo de los iconos en el menú Inicio. Última modificación: 2025-01-22 17:01

Para aquellos que quieran actualizar a iOS 9.3 tan pronto como se publique, el tiempo para descargar iOS 9.3 variará de 15 minutos a varias horas. Después de que muera la fiebre inicial, debe esperar que la descarga de iOS 9.3 se complete en 15 a 20 minutos. Última modificación: 2025-01-22 17:01

Aunque no necesita un teclado MIDI para producir música, es muy recomendable debido a lo útiles y productivos que son. La mayoría de las estaciones de trabajo de audio digital (software de creación de música) tendrán teclados virtuales integrados en el paquete de software que puede operar usando el teclado de su computadora. Última modificación: 2025-01-22 17:01

Newsela PRO Newsela no publica precios en su sitio web, pero compartió en un tweet reciente que la versión Pro cuesta alrededor de $ 6,000 por escuela, $ 2,000 por nivel de grado y $ 18 por estudiante por año. Última modificación: 2025-01-22 17:01

Hay dos formas de 'borrar' texto. Una es usar la herramienta 'Editar texto e imágenes' (Herramientas> Edición de contenido> Editar texto e imágenes). Con la herramienta activa, puede seleccionar texto y eliminarlo. Si es texto dentro de lo que Acrobat considera que es un grupo de texto (por ejemplo, un párrafo), el resto de este grupo se ajustará. Última modificación: 2025-01-22 17:01

El curso de certificación Certified Information Systems Auditor (CISA) le proporciona las habilidades necesarias para gobernar y controlar la TI empresarial y realizar una auditoría de seguridad eficaz. Alineado con la última edición del examen CISA (2019), lo capacita para proteger los sistemas de información. Última modificación: 2025-01-22 17:01

Fiabilidad y comprensión de SSDLifespan. Los SSD son más confiables cuando se trata de entornos hostiles que los HDD porque no tienen brazos actuadores ni partes móviles. Como tal, los SSD pueden soportar caídas accidentales y temperaturas extremas mejor que los HDD. Pero eso no quiere decir que todos los SSD sean iguales. Última modificación: 2025-01-22 17:01