Hicimos que Open Sauce sea gratis para hacer crecer el acceso instantáneo de código abierto a nuestra nube de dispositivos virtuales para probar aplicaciones y sitios web móviles y de escritorio. Utilice nuestros módulos de capacitación en el producto, el libro de recetas de Sauce Labs o el repositorio de GitHub del marco de prueba para comenzar a trabajar rápidamente. Última modificación: 2025-01-22 17:01

Un diseño factorial es aquel que involucra dos o más factores en un solo experimento. Dichos diseños se clasifican por el número de niveles de cada factor y el número de factores. Entonces, un factorial 2x2 tendrá dos niveles o dos factores y un factorial 2x3 tendrá tres factores cada uno en dos niveles. Última modificación: 2025-01-22 17:01

Tomcat es un servidor web, mientras que un archivo ear se puede implementar en un servidor de aplicaciones completo como JBoss o WebSphere. Aún podemos convertir una implementación de archivo ear en una implementación de tomcat si el archivo ear no depende de ninguna API de EBJ. Última modificación: 2025-01-22 17:01

Azure Repos es un conjunto de herramientas de control de versiones que puede usar para administrar su código. Ya sea que su proyecto de software sea grande o pequeño, usar el control de versiones lo antes posible es una buena idea. Última modificación: 2025-01-22 17:01

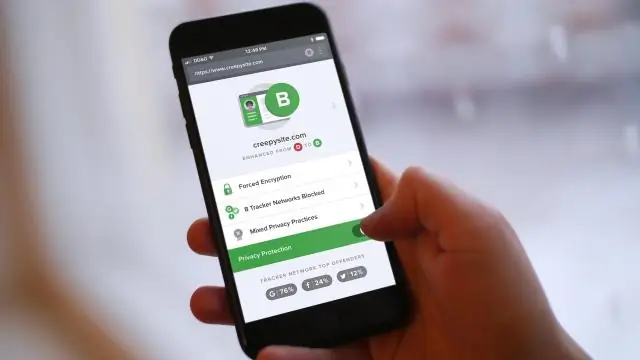

Avira Free Antivirus: la mejor tecnología antivirus en general. Panda Free Antivirus - Lo mejor para la protección de Internet. Sophos Home Free: lo mejor para familias. AVG AntiVirus Free: lo mejor para la protección contra phishing. Avast Free Antivirus: el mejor para funciones adicionales. Última modificación: 2025-01-22 17:01

Una presentación de PowerPoint habilitada para macros es una presentación que utiliza macros. Microsoft Office 2007 comenzó a implementar mejoras de seguridad para proteger contra amenazas maliciosas, incluida la oferta de dos tipos de archivos en presentaciones de PowerPoint :. pptx y. pptm. Última modificación: 2025-01-22 17:01

50 Aquí, ¿cuánto pueden contener 2tb? A 2 TB conducir sostiene alrededor de 2 billones de bytes. Para poner esto en perspectiva, podría tener 100, 000 canciones, 150 películas y un montón de otros artículos personales en una 2 TB driveand todavía tiene espacio para muchas carpetas llenas de Wordfiles comerciales.. Última modificación: 2025-01-22 17:01

USB Disk Security es un software para evitar el riesgo de infección por virus de USB, discos duros móviles, tarjetas de memoria dañinas para su computadora, así como la pérdida de datos no debe ocurrir. Proteja y contra cualquier virus malicioso que se propague a través de unidades USB. La mejor solución para proteger la computadora fuera de línea. Última modificación: 2025-01-22 17:01

Significa 'Convertidor de digital a analógico' y a menudo se pronuncia 'dac'. Dado que las computadoras solo reconocen información digital, la salida producida por las computadoras es típicamente en formato digital. Sin embargo, algunos dispositivos de salida solo aceptan entrada analógica, lo que significa que se debe utilizar un convertidor de digital a analógico, o DAC. Última modificación: 2025-01-22 17:01

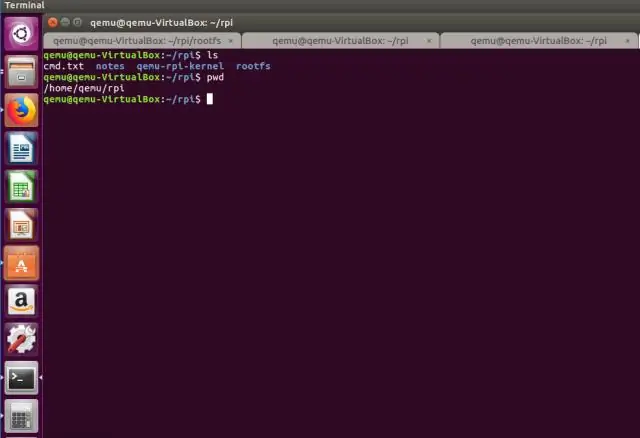

Comandos de archivo y directorio Para navegar al directorio raíz, use 'cd /' Para navegar a su directorio de inicio, use 'cd' o 'cd ~' Para navegar hacia arriba un nivel de directorio, use 'cd ..' Para navegar al anterior directorio (o atrás), use 'cd-. Última modificación: 2025-01-22 17:01

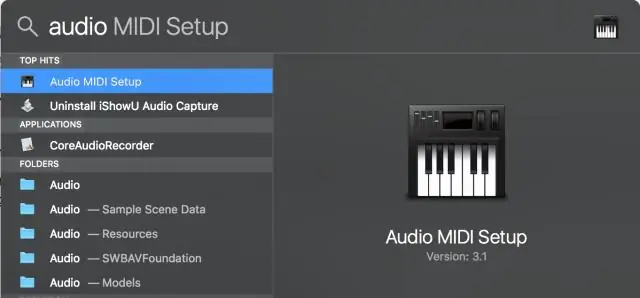

Abra Spotlight presionando Comando + barra espaciadora, o haciendo clic en la lupa en la esquina superior derecha de su escritorio. Escriba Configuración de Audio MIDI. Presione Enter o seleccione Configuración de Audio MIDI de la lista. Dos ventanas deberían abrir los Dispositivos de audio y el Estudio MIDI. Última modificación: 2025-01-22 17:01

# 1) Soporte de la plataforma PyCharm: WINDOWS, LINUX, MAC, etc. PyCharm es uno de los IDE de Python más utilizados que fue creado por Jet Brains. Es uno de los mejores IDE para Python. PyCharm es todo lo que un desarrollador necesita para un desarrollo productivo de Python. Última modificación: 2025-01-22 17:01

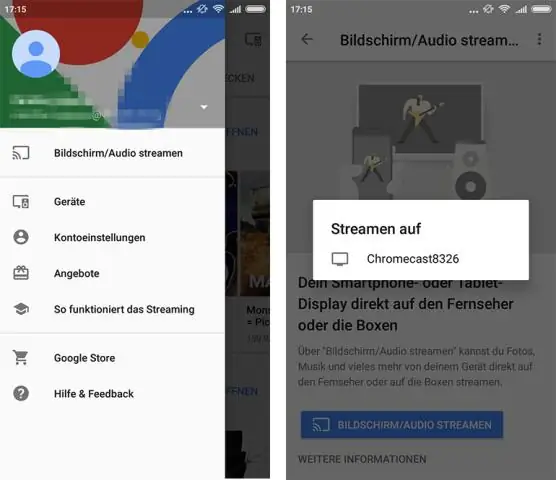

Transmitir música y videos desde su computadora En su computadora, abra Chrome. En la esquina superior derecha, haz clic en Más Transmitir. En la parte superior, junto a "Transmitir a", haz clic en la flecha hacia abajo. En "Transmitir un archivo de video o audio", haga clic en Castfile. Seleccione un archivo. Elija su dispositivo Chromecast donde desea que se reproduzca el archivo. Última modificación: 2025-01-22 17:01

(ISC) ² El examen CISSP cubre 8 dominios en 2018, que son: Seguridad y gestión de riesgos. Ingeniería de seguridad. Comunicaciones y seguridad de la red. Gestión de identidad y acceso. Última modificación: 2025-01-22 17:01

La alfabetización mediática es la capacidad de acceder, analizar, evaluar y crear medios en una variedad de formas. Sin embargo, las definiciones evolucionan con el tiempo y ahora se necesita una definición más sólida para situar la alfabetización mediática en el contexto de su importancia para la educación de los estudiantes en una cultura mediática del siglo XXI. Última modificación: 2025-01-22 17:01

Para ver el contenido de una base de datos: Adjunte la base de datos en el Explorador de objetos. En el Explorador de objetos, seleccione la base de datos que adjuntó y expanda su contenido. En la categoría Tablas, seleccione la tabla que desea ver. Haga clic con el botón derecho en el nombre de la tabla y seleccione Editar las 200 filas principales en el menú contextual. Última modificación: 2025-01-22 17:01

Los datos secundarios son los datos ya existentes, recopilados anteriormente por las agencias y organizaciones investigadoras. Los datos primarios son datos en tiempo real, mientras que los datos secundarios se relacionan con el pasado. Las fuentes primarias de recopilación de datos incluyen encuestas, observaciones, experimentos, cuestionarios, entrevistas personales, etc. Última modificación: 2025-01-22 17:01

DuckDuckGo - Desactive la búsqueda segura Vaya a Configuración general. Desactiva la búsqueda segura. Última modificación: 2025-01-22 17:01

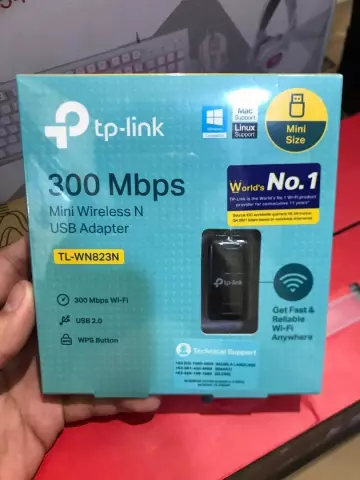

Un receptáculo USB le permite recargar un dispositivo eléctrico, como una tableta o un teléfono inteligente, usando su cable de carga USB normal, sin la necesidad de un adaptador o computadora adicional. También deja los enchufes eléctricos libres para uso regular. Última modificación: 2025-01-22 17:01

Un índice en una columna ralentiza el rendimiento de inserciones, actualizaciones y eliminaciones. Una base de datos que se actualiza con frecuencia debe tener menos índices que una que es de solo lectura. Consideraciones de espacio Los índices ocupan espacio dentro de la base de datos. Si el tamaño de la base de datos es una preocupación principal, debe crear índices con moderación. Última modificación: 2025-01-22 17:01

Normalmente, la luz naranja solo significa que se está cargando y que la batería aún no está llena. Cuando está llena, la luz se vuelve verde. Si su luz de carga permanece naranja y nunca se vuelve verde, esto podría indicar un problema con una batería que no puede mantener la carga. Última modificación: 2025-01-22 17:01

El protector de pantalla líquido no agrega ninguna protección notable contra rayones. Tampoco rellena grietas o rayones. Pero se suma a la protección contra impactos de su teléfono inteligente. Eso no es lo mismo con los protectores de pantalla líquidos, ya que los rayones son permanentes y las pantallas agrietadas son permanentes. Última modificación: 2025-01-22 17:01

En julio de 2017, Roger Dingledine, uno de los tres fundadores del Proyecto Tor, dijo que Facebook es el servicio oculto más grande. La Dark Web comprende solo el 3% del tráfico en la red Tor. Última modificación: 2025-01-22 17:01

Dinero en efectivo del campus Esto incluye todas las unidades de comedor de la vivienda, la mayoría de los laboratorios de computación de la biblioteca de CU Boulder, los laboratorios de computación de la OIT, la mayoría de las lavanderías de las viviendas y en la mayoría de los centros de copiado de CU Boulder. Cuando realiza compras con su Buff OneCard usando Campus Cash, el monto de la compra se debitará electrónicamente de su cuenta. Última modificación: 2025-01-22 17:01

ForName () El método más común para registrar un controlador es utilizar la clase de Java. forName (), para cargar dinámicamente el archivo de clase del controlador en la memoria, que lo registra automáticamente. Este método es preferible porque le permite hacer que el registro del controlador sea configurable y portátil. Última modificación: 2025-01-22 17:01

Microsoft Word se utiliza para el procesamiento de textos y es parte del conjunto de aplicaciones de Microsoft Office. Se utiliza principalmente para crear y corregir documentos como cartas, manuscritos, informes, pruebas y asignaciones. Como tal, los candidatos a puestos de trabajo pueden ser evaluados en su dominio de Word como parte de su solicitud de empleo. Última modificación: 2025-01-22 17:01

Samsung DeX es una aplicación nativa que le permite usar su dispositivo de teléfono Samsung en una interfaz de "escritorio". Implementado en sus últimos dispositivos, permite a cualquier propietario de S8 / S9 o Note 8 (por ejemplo) conectar su teléfono a una estación de acoplamiento y usar Android como computadora personal. Última modificación: 2025-01-22 17:01

InputStream se usa para muchas cosas de las que lee. OutputStream se usa para muchas cosas en las que escribe. InputStream se utiliza para leer, OutputStream para escribir. Están conectados como decoradores entre sí, de modo que puede leer / escribir todos los diferentes tipos de datos de todos los diferentes tipos de fuentes. Última modificación: 2025-01-22 17:01

Hortonworks DataFlow (HDF) proporciona una plataforma de un extremo a otro que recopila, selecciona, analiza y actúa sobre los datos en tiempo real, en las instalaciones o en la nube, con una interfaz visual de arrastrar y soltar. Esta plataforma incluye gestión de flujo, procesamiento de flujo y servicios de gestión. Última modificación: 2025-01-22 17:01

Establecer la fuente o el color del texto para los mensajes que envíe Haga clic en Archivo> Opciones> Correo. En Redactar mensajes, haga clic en Diseño de fondo y fuentes. En la pestaña Diseño de fondo personal, en Nuevos mensajes de correo, haga clic en Fuente. En la pestaña Fuente, en Fuente, haga clic en la fuente que desea usar. También puede seleccionar un estilo y tamaño de fuente. Última modificación: 2025-01-22 17:01

Si desea ignorar un método de prueba, use @Ignore junto con la anotación @Test. Si desea ignorar todas las pruebas de la clase, use la anotación @Ignore en el nivel de la clase. Última modificación: 2025-01-22 17:01

En términos simples, el mecanismo de auto-atención permite que las entradas interactúen entre sí ("yo") y descubran a quién deben prestar más atención ("atención"). Los resultados son agregados de estas interacciones y puntuaciones de atención. Última modificación: 2025-01-22 17:01

Tipos de comunicación no verbal Contacto visual. Expresiones faciales. Gestos. Postura y orientación corporal. Lenguaje corporal. Espacio y distancia. Proximidad. Paralingüístico. Última modificación: 2025-01-22 17:01

PL / SQL proporciona el paquete DBMS_SQL que le permite trabajar con SQL dinámico. El proceso de creación y ejecución del SQL dinámico contiene el siguiente proceso. ABRIR CURSOR: El SQL dinámico se ejecutará de la misma forma que un cursor. Entonces, para ejecutar la instrucción SQL, debemos abrir el cursor. Última modificación: 2025-01-22 17:01

El análisis descriptivo utiliza técnicas de agregación de datos y minería de datos para brindarle un conocimiento del pasado, pero el análisis predictivo utiliza técnicas de análisis estadístico y pronóstico para conocer el futuro. En un modelo predictivo, identifica patrones encontrados en datos pasados y transaccionales para encontrar riesgos y resultados futuros. Última modificación: 2025-01-22 17:01

Los. NET Framework es necesario para ejecutar muchas aplicaciones en Windows. Última modificación: 2025-01-22 17:01

En lógica y matemáticas, el inverso de un enunciado categórico o implicacional es el resultado de invertir sus dos enunciados constituyentes. Para la implicación P → Q, la inversa es Q → P. Para la proposición categórica Todos S son P, la inversa es Todos P son S. Última modificación: 2025-01-22 17:01

Angular se utiliza en aplicaciones y sitios públicos como Google Cloud Platform y AdWords, así como en muchas herramientas internas. Última modificación: 2025-01-22 17:01

Uso de jquery en componentes Lightning Paso 1: descargue el archivo javascript de Jquery. descargue la última versión de jquery desde https://jquery.com/download/. Paso 2: Sube al recurso estático. Paso 3: ¡Es hora de codificar! Aquí está el código simple que mostrará el carácter restante total del área de texto de entrada. <ltng: require scripts = '{! $. Última modificación: 2025-01-22 17:01

El conector registrado 45 (RJ45) es un tipo estándar de conector físico para cables de red. Los conectores RJ45 se ven más comúnmente con cables y redes Ethernet. Los cables Ethernet modernos cuentan con pequeños conectores de plástico en cada extremo que se insertan en los conectores RJ45 de los dispositivos Ethernet. Última modificación: 2025-01-22 17:01