Crear pruebas unitarias Abra el proyecto que desea probar en Visual Studio. En el Explorador de soluciones, seleccione el nodo de la solución. En el cuadro de diálogo del nuevo proyecto, busque una plantilla de proyecto de prueba unitaria para el marco de prueba que desea usar y selecciónela. Última modificación: 2025-01-22 17:01

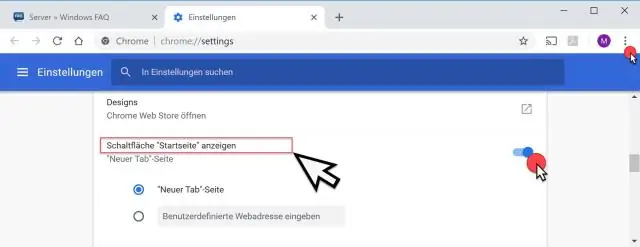

Ya no hay un icono de llave inglesa en GoogleChrome. En la esquina superior derecha de la ventana del navegador de Chrome hay un ícono de 'resorte' (3 líneas horizontales que parecen un resorte). El resorte es la nueva llave. Última modificación: 2025-01-22 17:01

En Javascript cómo vaciar una matriz Sustituyendo con una nueva matriz - arr = []; Esta es la forma más rápida. Estableciendo longitud prop en 0 - arr.length = 0. Esto borrará la matriz existente estableciendo su longitud en 0. Empalme toda la matriz. arr.splice (0, arr.length) Esto eliminará todos los elementos de la matriz y realmente limpiará la matriz original. Última modificación: 2025-01-22 17:01

La velocidad predeterminada (normal) se denomina fregado de alta velocidad; cuando desliza el dedo hacia abajo, la velocidad cambia a fregado a media velocidad, luego a fregado a un cuarto de velocidad y finalmente a fregado fino. Última modificación: 2025-01-22 17:01

@XmlRootElement es una anotación que la gente está acostumbrada a usar con JAXB (JSR-222). Su propósito es asociar de forma única un elemento raíz con una clase. Dado que las clases JAXB se asignan a tipos complejos, es posible que una clase se corresponda con varios elementos raíz. Última modificación: 2025-01-22 17:01

Mailchimp Subscribe no es compatible con los campos de GDPR. Ciertos estilos de formularios emergentes no son compatibles con los campos de GDPR. Mailchimp ofrece herramientas e información como recurso, pero no ofrecemos asesoramiento legal. Le recomendamos que se ponga en contacto con su asesor legal para averiguar cómo le afecta el RGPD. Última modificación: 2025-01-22 17:01

Al usar react-router, puede evitar fácilmente el cambio de ruta (lo que evitará el desmontaje del componente) mediante el uso de Prompt. Debe pasar manualmente la propiedad getUserConfirmation, que es una función. Puede modificar esta función como desee en cualquier enrutador (navegador, memoria o hash) para crear su cuadro de diálogo de confirmación personalizado (por ejemplo. Última modificación: 2025-01-22 17:01

Para la conexión de línea fija de Jio, debe tomar la conexión de Jio FTTH (fibra hasta el hogar). En este ingeniero de conexión instalará un enrutador (ONT) en su hogar mediante un solo cable de línea de fibra. Después de la activación, puede conectar su teléfono fijo a este ONT, puede disfrutar de Internet de 100 Mbps por wifi o puerto LAN de este. Última modificación: 2025-01-22 17:01

Cómo restablecer la contraseña de administrador de Polycom a la predeterminada Busque y anote la dirección MAC (número de serie) del teléfono que desea restablecer. Apaga el teléfono. Enciende el teléfono. Mientras enciende el teléfono (tiene entre 6 y 8 segundos para completar este paso): Después de mantener presionados los números durante unos segundos, se le pedirá que ingrese la contraseña de administrador. Última modificación: 2025-01-22 17:01

61% Teniendo esto en cuenta, ¿cuántas preguntas necesita para aprobar el examen PMP? Solo se le evaluará sobre la base de 175 preguntas . Para aprobar el examen PMP, debe responder correctamente un mínimo de 106 de las 175 preguntas calificadas.. Última modificación: 2025-01-22 17:01

La función de puerta de enlace de telefonía proporciona una interfaz telefónica a su agente. Se utiliza para crear soluciones IVR (respuesta de voz interactiva) conversacionales que se integran con el resto de la red de su centro de llamadas. Actualmente, puede seleccionar un número de teléfono alojado por Google. Última modificación: 2025-01-22 17:01

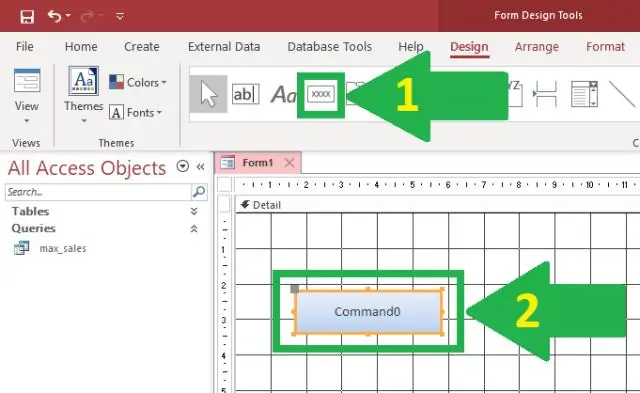

Utilice el botón Informe Abra el panel de navegación. Haga clic en la tabla o consulta en la que desea basar su informe. Active la pestaña Crear. Haga clic en el botón Informe en el grupo Informes. Access crea su informe y muestra su informe en la vista Diseño. Puedes modificar el informe. Última modificación: 2025-01-22 17:01

Prerrequisitos. Visual Studio 2017. Cree una aplicación web MVC. Abra Visual Studio y cree un proyecto web C # utilizando la aplicación web ASP.NET (. Configure el estilo del sitio. Instale Entity Framework 6. Cree el modelo de datos. Cree el contexto de la base de datos. Inicialice la base de datos con datos de prueba. Configure EF 6 para usar LocalDB. Última modificación: 2025-01-22 17:01

Una gran mayoría de las termitas ninfas desarrollarán alas y se convertirán en aladas, también llamadas enjambres. Las ninfas que no desarrollan alas ni brotes de alas se convierten en trabajadoras, mientras que otras se desarrollan como soldados que se encargan de defender la colonia. Última modificación: 2025-01-22 17:01

Una plantilla de escritura es básicamente un formato preestablecido que lo guiará en la escritura. Sirve como modelo para que lo copie o cree usted mismo. El propósito de una plantilla de escritura es brindarle al usuario los beneficios de escribir de manera profesional. Última modificación: 2025-01-22 17:01

El elemento se utiliza para mostrar la salida de un proceso, como un mensaje de error de un script de computadora. Originalmente fue diseñado para documentación técnica y muestra el contenido del elemento en una fuente monoespaciada. Última modificación: 2025-01-22 17:01

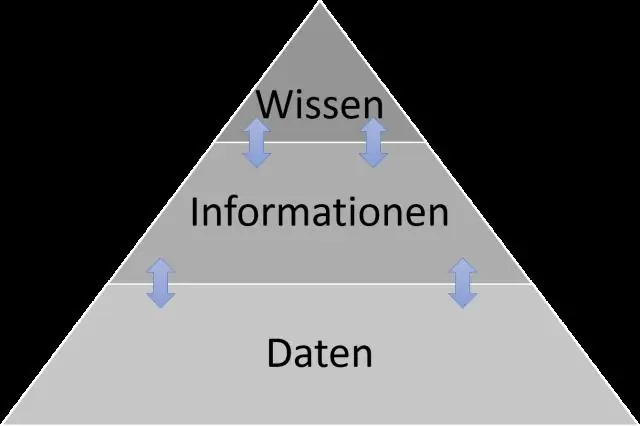

Para un dato es "Hechos y mensajes" para otros "Un conjunto de hechos discretos", "Símbolos aún no interpretados" o "Hechos brutos". Por lo tanto, en mi punto de vista, los datos se pueden definir como, "Los datos son un conjunto de Representación de hechos simples". Este conocimiento es información personalizada y se puede recopilar a través de la experiencia o el estudio. Última modificación: 2025-01-22 17:01

Comandos de Java Keytool para verificación: Verifique un certificado independiente: keytool -printcert -v -file mydomain. crt. Compruebe qué certificados hay en un almacén de claves de Java: keytool -list -v -keystore keystore. jks. Verifique una entrada de almacén de claves en particular usando un alias: keytool -list -v -keystore keystore. jks -alias midominio. Última modificación: 2025-01-22 17:01

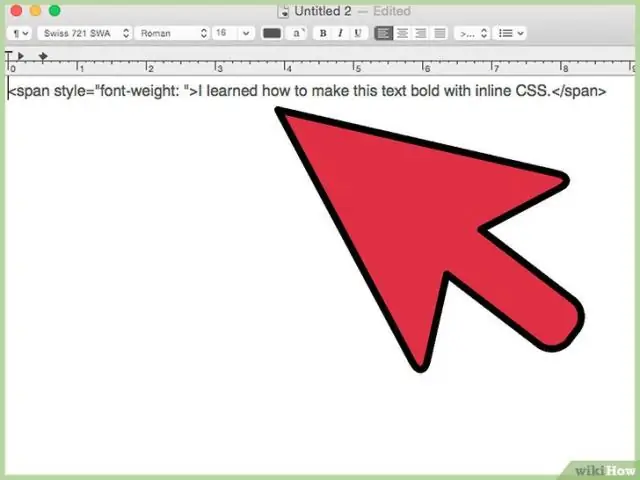

Para poner el texto en negrita en HTML, use la etiqueta… o la etiqueta…. Ambas etiquetas tienen el mismo funcionamiento, pero la etiqueta agrega una gran importancia semántica al texto. Última modificación: 2025-01-22 17:01

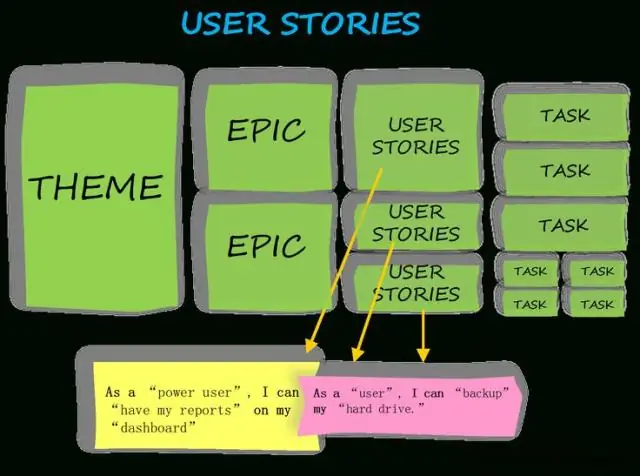

Al estimar los puntos de la historia, asignamos un valor en puntos a cada historia. Los valores relativos son más importantes que los valores brutos. Una historia a la que se le asignan 2 puntos de historia debe ser el doble que una historia a la que se le asigna 1 punto de historia. También debe ser dos tercios de una historia que se estima en 3 puntos de historia. Última modificación: 2025-06-01 05:06

La tabla CEF es un componente del protocolo CEF, que es un protocolo propietario de Cisco que se utiliza principalmente en grandes redes centrales, para proporcionar conmutación de paquetes de alta velocidad. Última modificación: 2025-01-22 17:01

Por lo tanto, las clases abstractas se pueden usar para consolidar y compartir la funcionalidad, mientras que las interfaces se pueden usar para especificar cuál será la funcionalidad común que se compartirá entre diferentes instancias, sin construir esa funcionalidad para ellos. Ambos pueden ayudarlo a hacer su código más pequeño, solo de diferentes maneras. Última modificación: 2025-01-22 17:01

Prefijos y múltiplos decimales, potencias de diez Símbolo de prefijo múltiple 101 deca da 10-1 deci d 10-2 centi c 10-3 mili m. Última modificación: 2025-01-22 17:01

Se pierden las correcciones importantes de seguridad y calidad de Windows 10 1803/1809. Normalmente, Windows 10 instala las actualizaciones por sí mismo si no ha detenido las actualizaciones y estas actualizaciones están relacionadas con la seguridad para mantener su computadora segura. A su dispositivo le faltan correcciones importantes de seguridad y calidad. Faltan algunos archivos de actualización o tienen problemas. Última modificación: 2025-01-22 17:01

Azure AD es un servicio de administración de identidades de alta disponibilidad y escalabilidad para organizaciones pequeñas y grandes. Permite a las organizaciones utilizar sus credenciales corporativas para autenticarse en aplicaciones nuevas o existentes, descartando el proceso de autenticación y eliminando la necesidad de muchas identidades diferentes. Última modificación: 2025-01-22 17:01

La máquina de tabulación era una máquina electromecánica diseñada para ayudar a resumir la información almacenada en tarjetas perforadas. Inventado por Herman Hollerith, la máquina fue desarrollada para ayudar a procesar datos para el Censo de EE. UU. De 1890. Última modificación: 2025-01-22 17:01

Formas de recopilar registros / recuentos de información. Formas de registro de viajes para estudiantes de Rutas seguras a la escuela. Encuestas. Las encuestas o cuestionarios se utilizan comúnmente en la evaluación. Observaciones y auditorías. Observación de una escuela: llegada o salida del estudiante. Entrevistas. Fuentes de datos existentes. Estándares de evaluación. Trabajar con escuelas. Última modificación: 2025-01-22 17:01

Word Lesson 1 Flashcards A B ¿Cuál de los siguientes símbolos de formato ocultos representa una tabulación en un documento? Una flecha negra apuntando hacia la derecha ¿Cuál es el formato de archivo correcto de una plantilla normal de Microsoft Word? .Dotx ¿Qué ventana permite al usuario ver las páginas del documento exactamente como se imprimirán? Impresión. Última modificación: 2025-01-22 17:01

Para crear un servidor vinculado a otra instancia de SQL Server mediante SQL Server Management Studio. En SQL Server Management Studio, abra el Explorador de objetos, expanda Objetos de servidor, haga clic con el botón derecho en Servidores vinculados y luego haga clic en Nuevo servidor vinculado. Última modificación: 2025-01-22 17:01

Pasos para obtener Showbox para PC Primero Descargue el instalador oficial de Blue Stacks de bluestacks.com. Una vez que haya descargado Bluestacksemulator, instálelo en su PC siguiendo las instrucciones en pantalla y luego descargue la aplicación Showbox para Android desde aquí. Luego, a la derecha en el archivo y seleccione la opción abrir con el reproductor de aplicaciones bluestacks. Última modificación: 2025-01-22 17:01

La ley requiere que los vendedores por teléfono busquen en el registro cada 31 días y eviten llamar a cualquier número de teléfono del registro. Necesita saber la fecha de la llamada y el nombre o número de teléfono de la empresa para presentar una queja de no llamar. Última modificación: 2025-01-22 17:01

El 83,5% de todos los sitios web utilizan HTML. Última modificación: 2025-01-22 17:01

Un error es una subclase de Throwable que indica problemas graves que una aplicación razonable no debería intentar detectar. La mayoría de estos errores son condiciones anormales. El error ThreadDeath, aunque es una condición 'normal', también es una subclase de Error porque la mayoría de las aplicaciones no deberían intentar detectarlo. Última modificación: 2025-01-22 17:01

Los mensajes HL7 transmiten datos entre sistemas dispares. Esto significa que ADT es el tipo de mensaje HL7 y A01 es el evento desencadenante. En el estándar HL7, un mensaje ADT-A01 se conoce como mensaje de "admisión de paciente". Cada tipo de mensaje y evento desencadenante dentro de una versión específica de HL7 tiene un formato definido. Última modificación: 2025-01-22 17:01

Se han implementado ejemplos de tecnologías y programas de ciudades inteligentes en Singapur, ciudades inteligentes en India, Dubai, Milton Keynes, Southampton, Amsterdam, Barcelona, Madrid, Estocolmo, Copenhague, China y Nueva York. Última modificación: 2025-01-22 17:01

Las estrategias de memoria interna implican esencialmente volver a enseñar al cerebro a retener información utilizando diferentes estrategias mentales (por ejemplo, repetir, contar, asociaciones de nombres de rostros, categorización, visualización mental o mnemotécnicos en rima) [8] y quizás diferentes partes del cerebro. Última modificación: 2025-01-22 17:01

Las actividades se dividen en tres niveles en el BSIMM. Dominio: los dominios son: gobernanza, inteligencia, puntos de contacto del ciclo de vida del desarrollo de software seguro (SSDL) e implementación. Última modificación: 2025-01-22 17:01

Grammarly es una aplicación gratuita con una opción premium de pago. Uno de mis clientes tiene una suscripción al servicio de corrector gramatical Grammarly. La función básica que ofrece Grammarly (identificar la mayoría de los errores ortográficos y gramaticales) es gratuita. Pero si desea la versión más robusta, debe pagar $ 29.95 / mes. Última modificación: 2025-01-22 17:01

Mojibake (????; IPA: [mod ?? ibake]) es el texto distorsionado que es el resultado de la descodificación del texto mediante una codificación de caracteres no intencionada. El resultado es un reemplazo sistemático de símbolos por otros completamente ajenos, a menudo de un sistema de escritura diferente. Última modificación: 2025-01-22 17:01

Inicio de GDB En la consola de comandos de Windows, escriba arm-none-eabi-gdb y presione Entrar. Puede hacer esto desde cualquier directorio. Si no está seguro de cómo abrir la consola de comandos de Windows, consulte Ejecución de OpenOCD en Windows. También puede ejecutar GDB directamente desde 'Ejecutar' en el menú Inicio. Última modificación: 2025-01-22 17:01