Haz clic en el icono de la barra lateral verde con la etiqueta "Siguiendo a [número] personas". Escriba el nombre del blog de Tumblr que desea seguir. Alternativamente, puede escribir la URL completa o la dirección de correo electrónico del usuario. Haga clic en el botón 'Seguir' para seguir al usuario. Última modificación: 2025-01-22 17:01

Cuando su número de teléfono reciba un mensaje entrante, Twilio enviará una solicitud HTTP a su servidor en / sms. Tu aplicación le dice a Twilio cómo responder con un mensaje de texto. Twilio recibe las instrucciones de su aplicación y envía el mensaje de texto. Última modificación: 2025-01-22 17:01

En el lenguaje de programación Java, una palabra clave es cualquiera de las 51 palabras reservadas que tienen un significado predefinido en el lenguaje; debido a esto, los programadores no pueden usar palabras clave como nombres de variables, métodos, clases o como cualquier otro identificador. De estas 51 palabras clave, 49 están en uso y 2 no están en uso. Última modificación: 2025-01-22 17:01

Acerca del curso de capacitación de Selenium Intellipaat El instituto de capacitación de Selenium lo ayuda a aprender Selenium, una de las mejores herramientas de prueba de automatización.Como parte de la capacitación, aprenderá componentes de Selenium como Selenium IDE, RC, WebDriver y Grid a través de proyectos prácticos y estudios de casos. Última modificación: 2025-01-22 17:01

Todas las aplicaciones tienen un $ rootScope, que es el alcance creado en el elemento HTML que contiene la directiva ng-app. El rootScope está disponible en toda la aplicación. Si una variable tiene el mismo nombre tanto en el alcance actual como en el rootScope, la aplicación usa el del alcance actual. Última modificación: 2025-01-22 17:01

Verificación del enrutador EIGRP # show ip eigrp vecinos Muestra la tabla de vecinos. Router # show ip eigrp interfaces 100 Muestra información para las interfaces que ejecutan el proceso 100. Router # show ip eigrp topology Muestra la tabla de topología. SUGERENCIA El comando show ip eigrp topology le muestra dónde están sus posibles sucesores. Última modificación: 2025-01-22 17:01

Respuesta. Cuando apaga un protector de sobrevoltaje, o supresor, como algunas personas los llaman, es prácticamente lo mismo que desenchufarlo; Ahorrará una pequeña cantidad de energía y es un poco más seguro en una tormenta que tener el protector contra sobretensiones encendido. Última modificación: 2025-01-22 17:01

La función Hardware NAT está diseñada específicamente para usuarios de gigabit que experimentan un rendimiento más lento a través de los puertos LAN de ampliFi. Solo se recomienda habilitar esta función si está experimentando velocidades 'cableadas' más lentas desde la parte posterior de la unidad AmpliFi. Inicie AmpliFiapp. Última modificación: 2025-01-22 17:01

Triángulos Triángulo equilátero (todos los lados iguales, todos los ángulos iguales) Triángulo isósceles (dos lados iguales, dos ángulos iguales) Triángulo escaleno (sin lados iguales, sin ángulos iguales) 3 líneas de simetría 1 línea de simetría Sin líneas de simetría. Última modificación: 2025-01-22 17:01

Si ve una luz roja parpadeando en el medio de su hoverboard después de la activación, significa que hay algo mal con su hoverboard que debe ser reparado. La luz roja intermitente que indica problemas es el círculo, mientras que la luz roja intermitente que indica batería baja tiene forma de batería. Última modificación: 2025-01-22 17:01

El interruptor unipolar se denomina interruptor unipolar y de un solo tiro. Es un interruptor que proporciona una conexión o desconexión segura sobre dos terminales. Se usa comúnmente en aplicaciones de encendido / apagado, como interruptores de luz. Un interruptor bipolar se conoce como interruptor bipolar de un solo tiro. Última modificación: 2025-01-22 17:01

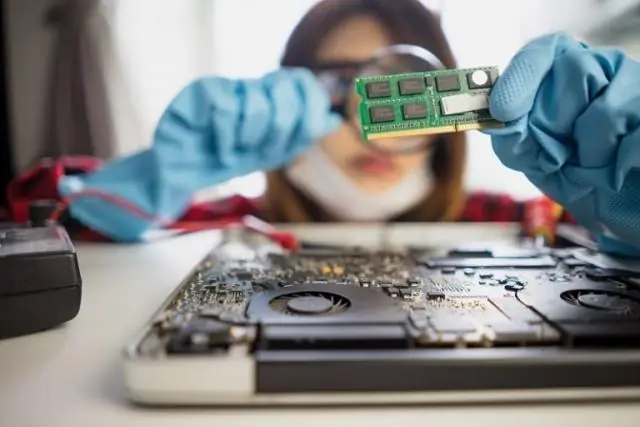

Repararemos su artículo en cinco días hábiles o menos después de que lo hayamos recibido, o su plan es gratuito. Servicio a domicilio para artículos grandes. Si su televisor, computadora de escritorio o electrodoméstico grande necesita servicio, enviaremos un proveedor de reparaciones a su casa para que lo arregle. Atención al cliente 24 horas al día, 7 días a la semana. Estamos aquí, no importa cuándo nos necesite. Cobertura mundial. Última modificación: 2025-01-22 17:01

La velocidad de la CPU, la complejidad de la placa base, la presencia de unidades de CD / DVD / Bluray, todo esto afectará los tiempos de arranque, pero apenas lo sentirá. El único factor notable es el sistema de entrada / salida (HDD o SSD). Última modificación: 2025-01-22 17:01

Cambiar la contraseña en su enrutador es algo muy importante que debe hacer. En resumen, si su enrutador está utilizando la contraseña predeterminada, su computadora es vulnerable a un ataque en el que se reconfigura el enrutador. Específicamente, la opción de configuración peligrosa es el servidor DNS. Última modificación: 2025-06-01 05:06

Kestrel es un servidor de código abierto (código fuente disponible en GitHub), controlado por eventos y basado en E / S asíncronas que se utiliza para alojar aplicaciones ASP.NET en cualquier plataforma. Instala el servidor de escucha en un servidor Windows o Linux y la interfaz de línea de comandos en su computadora. Fue lanzado por Microsoft junto con ASP.NET Core. Última modificación: 2025-01-22 17:01

Los bloqueadores de escritura son dispositivos que le permiten leer la información en la unidad sin la posibilidad de alterar o escribir accidentalmente en el contenido de la unidad. Al usar DVR Examiner, siempre le pedimos que conecte el DVR a su computadora de manera protegida contra escritura. Última modificación: 2025-01-22 17:01

¿Por qué las computadoras usan números binarios? En cambio, las computadoras representan números usando el sistema de números base más bajo que usamos, que es dos. Este es el sistema numérico binario. Las computadoras usan voltajes y dado que los voltajes cambian con frecuencia, no se establece un voltaje específico para cada número en el sistema decimal. Última modificación: 2025-01-22 17:01

Inyección de dependencia en C # La inyección de dependencia (DI) es un patrón de diseño de software. Nos permite desarrollar código acoplado libremente. La inyección de dependencia reduce las dependencias codificadas entre sus clases al inyectar esas dependencias en tiempo de ejecución en lugar de tiempo de diseño técnicamente. Última modificación: 2025-01-22 17:01

Tiburón | Asistente de Google. Conéctese a su Shark ION ROBOT ™ desde cualquier lugar utilizando la aplicación Shark. Ahora, Shark funciona con el Asistente de Google y le brinda control por voz para comenzar y detener la limpieza, encontrar su robot y más. Última modificación: 2025-01-22 17:01

¿Cuál es una diferencia clave entre una instancia respaldada por Amazon EBS y una instancia respaldada por un almacén de instancias? Las instancias respaldadas por Amazon EBS se pueden detener y reiniciar. Las instancias respaldadas por el almacén de instancias se pueden detener y reiniciar. El escalado automático requiere el uso de instancias respaldadas por Amazon EBS. Última modificación: 2025-01-22 17:01

Ctesibio vivió probablemente entre los años 285 y 222 a. C. Escribió los primeros tratados sobrevividos hasta la actualidad sobre la ciencia del aire comprimido y sus usos en bombas. Esto, en combinación con su trabajo sobre la elasticidad del aire - Pneumatica, le valió el título de padre de la neumática. Última modificación: 2025-01-22 17:01

Las empresas deben apuntar a un tiempo de respuesta estándar de 1 hora, con 15 minutos que representan un servicio de clase mundial. Un tiempo de respuesta de una hora puede ser adecuado para la mayoría de los clientes, pero el 17 por ciento aún desea recibir una respuesta más rápidamente. Para Facebook, son los Millennials los que quieren la respuesta más rápida. Última modificación: 2025-01-22 17:01

Términos de este conjunto (8) Distribución de frecuencias. Es una tabulación o agrupación de datos en Categorías apropiadas que muestran el número de observaciones en cada grupo o categoría. Límites de clase. Límite de clase inferior. Límite de clase alta. Tamaño de la clase. Límites de la clase. Marcas de clase. Distribución de frecuencia acumulada. Última modificación: 2025-01-22 17:01

Los 10 mejores softwares de firewall SonicWall. Cisco. Avast. WatchGuard. Cortafuegos Sophos XG. Comodo. Enebro. Cortafuegos gratuito ZoneAlarm. Última modificación: 2025-01-22 17:01

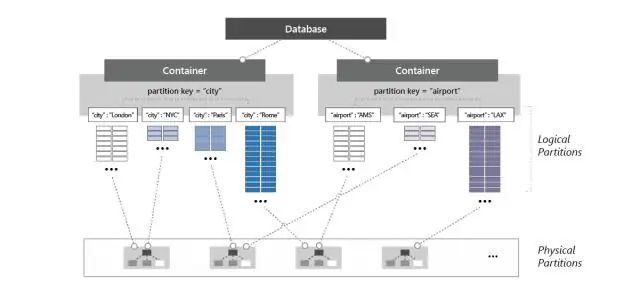

El particionamiento es el proceso de la base de datos en el que las tablas muy grandes se dividen en varias partes más pequeñas. Al dividir una tabla grande en tablas individuales más pequeñas, las consultas que acceden solo a una fracción de los datos pueden ejecutarse más rápido porque hay menos datos para escanear. Última modificación: 2025-01-22 17:01

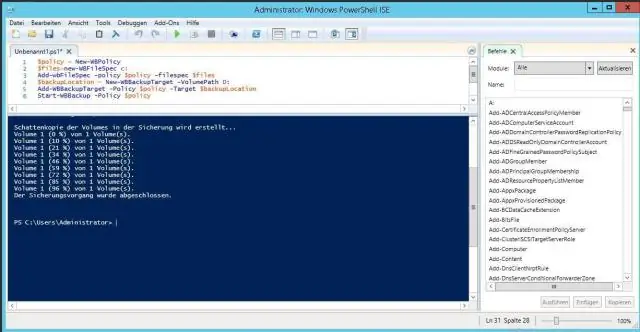

Las imágenes del sistema son copias de seguridad completas de todo lo que se encuentra en el disco duro de su PC o en una sola partición. Le permiten tomar una instantánea de todo su disco, archivos del sistema y todo. A veces hay buenas razones para hacer esto, pero no deberían ser su estrategia habitual de copia de seguridad. Última modificación: 2025-01-22 17:01

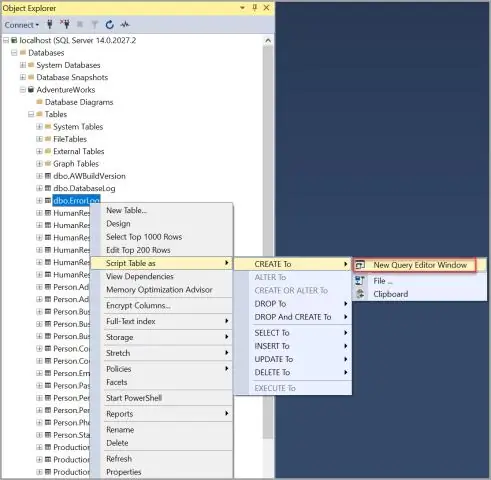

Filtrar los nombres de las tablas de la base de datos de Advance Steel en SQL Server Management Studio En el Explorador de objetos, seleccione una base de datos y expanda su contenido. Seleccione la categoría Tablas. En la barra de herramientas del Explorador de objetos, haga clic en (Filtro). Aparece la ventana Configuración de filtro. Establezca los criterios deseados y haga clic en Aceptar para guardar y salir. Última modificación: 2025-01-22 17:01

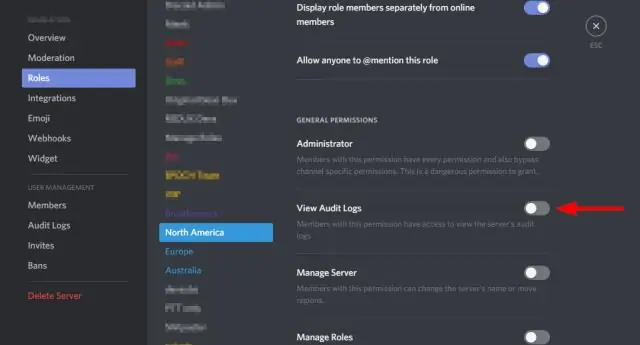

Registros de auditoría, es un registro de quién hace qué: muestra qué mod / admin pateó, prohibió, cambió los permisos, etc., qué bot hizo cambios en un usuario, qué usuario actualizó su nombre, etc. ver y no se muestra en el móvil. Última modificación: 2025-01-22 17:01

Se puede cambiar la hora en un sistema digital Panasonic KX-TD, KX-TDA o KX-TDE desde cualquier teléfono con pantalla. Ingrese al modo de programación presionando el botón 'PROGRAMA' y luego el botón 'ESTRELLA' dos veces, seguido de 1, 2, 3, 4. Ingrese el programa '000' y presione Enter. Presione el botón 'ALTAVOZ' dos veces, verá la hora. Última modificación: 2025-01-22 17:01

El archivo de configuración de la aplicación normalmente reside en el mismo directorio que su aplicación. Para las aplicaciones web, se denomina Web. config. Última modificación: 2025-01-22 17:01

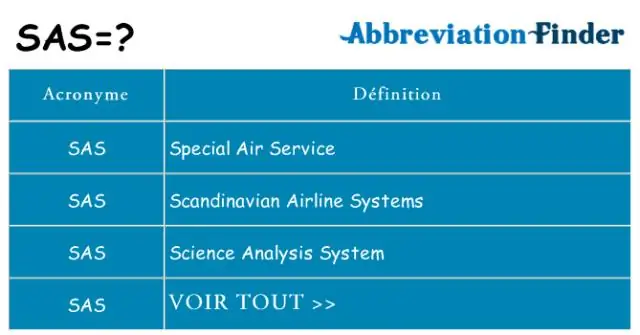

SAS (anteriormente 'Statistical Analysis System') es un paquete de software estadístico desarrollado por SAS Institute para la gestión de datos, análisis avanzado, análisis multivariante, inteligencia empresarial, investigación criminal y análisis predictivo. Última modificación: 2025-01-22 17:01

Conecte el extremo microUSB al Pi Zero y conecte su dispositivo USB al extremo USB hembra estándar. Para su uso con otros dispositivos USB estándar, se recomienda que utilice un concentrador USB con alimentación. Los combos de teclado y mouse inalámbricos funcionan mejor ya que tienen una llave USB para ambos dispositivos. Última modificación: 2025-01-22 17:01

Utilice Visual Studio o. NET Core CLI para una implementación autónoma (SCD). Seleccione Compilar> Publicar {Nombre de la aplicación} en la barra de herramientas de Visual Studio o haga clic con el botón derecho en el proyecto en el Explorador de soluciones y seleccione Publicar. Última modificación: 2025-01-22 17:01

Vacío significa que no hay caracteres en StringBuilder. null significa que no hay ningún objeto StringBuilder. Una variable solo es nula si tiene un tipo de referencia (por ejemplo, String, StringBuilder, Set, como una regla: todos los tipos en mayúsculas) y aún no se ha inicializado o se ha establecido explícitamente en nulo. Última modificación: 2025-01-22 17:01

La función CLng de Microsoft Access convierte un valor en un entero largo. Última modificación: 2025-01-22 17:01

Un límite es un objeto estereotipado que modela algunos límites del sistema, generalmente una pantalla de interfaz de usuario. También puede crear un límite como una clase estereotipada. Los elementos de contorno se utilizan en el análisis para capturar las interacciones del usuario, los flujos de pantalla y las interacciones de los elementos (o 'colaboraciones'). Última modificación: 2025-01-22 17:01

La entrada es la información recibida en el TL (que es el segundo idioma que desea aprender). La información recibida puede ser escrita o hablada. El resultado se refiere a cualquier información hablada o escrita que produzca utilizando el segundo idioma. Lo que produce es el resultado de lo que recibió o aprendió. Última modificación: 2025-01-22 17:01

Agregar ecuaciones a Word para iPad En la pestaña Insertar, toque Complementos y elija MathType en la lista de complementos instalados. En el panel del complemento MathType, toque Abrir MathType o OpenChemType. Cuando se abra el editor MathType, cree la ecuación y toque Insertar para insertarla en el documento. Última modificación: 2025-01-22 17:01

Desafortunadamente, la respuesta será la misma. Su Macbook puede tener un puerto HDMI, pero es una salida HDMI, no una entrada. El monitor está conectado internamente, por lo que no tiene acceso directo a las entradas del monitor. Esta es la forma en que se diseñan las computadoras portátiles (e iMacs). Última modificación: 2025-01-22 17:01

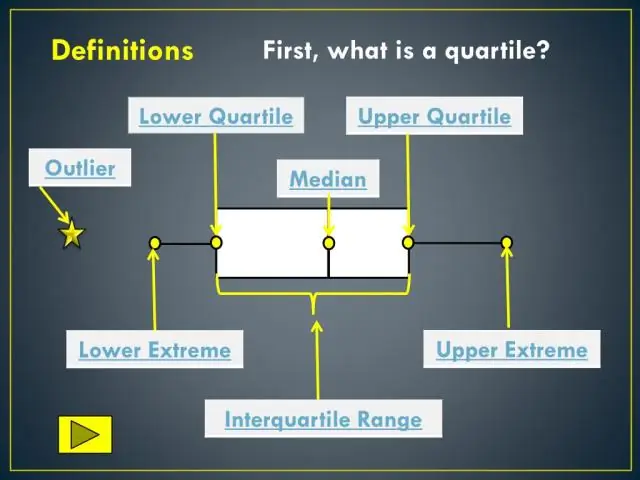

Un diagrama de caja y bigotes (a veces llamado diagrama de caja) es un gráfico que presenta información de un resumen de cinco números. En un diagrama de caja y bigotes: los extremos de la caja son los cuartiles superior e inferior, por lo que la caja abarca el rango intercuartílico. la mediana está marcada por una línea vertical dentro de la caja. Última modificación: 2025-01-22 17:01