Tres años y medio (sin guiones a menos que sea un adjetivo: una prueba de tres años y medio). No use números (3 ½ años); si lo hace, deberá tratar todos los recuentos de años como números a lo largo de la publicación (1 año, 5 años, etc.). Última modificación: 2025-01-22 17:01

Básicamente, existen 2 tipos de direcciones IP. La dirección IP pública son las direcciones IP que deben registrarse antes de su uso. IANA es responsable de registrar estas direcciones IP en las organizaciones. La dirección IP privada son las direcciones IP que están reservadas por IANA y no se pueden enrutar en Internet. Última modificación: 2025-01-22 17:01

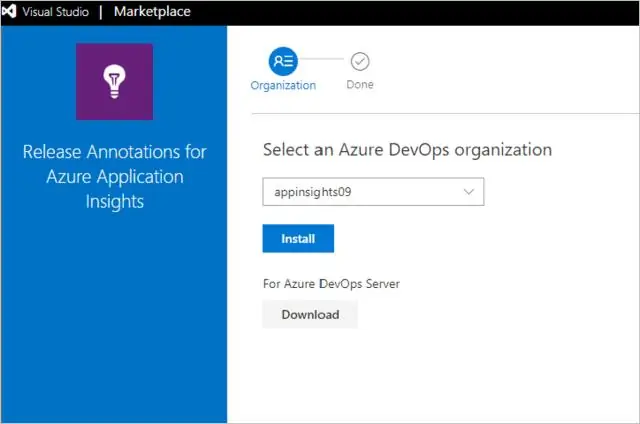

Cargue su extensión Desde el portal de administración, seleccione su editor en el menú desplegable en la parte superior de la página. Toque Nueva extensión y seleccione Azure DevOps: seleccione el vínculo en el centro del cuadro de diálogo Cargar para abrir un cuadro de diálogo de exploración. Busque el archivo .vsix (creado en el paso de empaquetado anterior) y elija Cargar:. Última modificación: 2025-01-22 17:01

Google Clips no funcionará con todos los teléfonos: Clips solo es compatible con ciertos teléfonos inteligentes Android (con Android 7.0 Nougat y superior) e iOS (con iOS10 o superior). Última modificación: 2025-01-22 17:01

Cuentas de franqueo. Una cuenta de franqueo registra la cantidad de impuestos pagados que una entidad de franqueo puede pasar a sus miembros / accionistas como crédito de franqueo. Cada entidad que es, o ha sido, una entidad tributaria corporativa tiene una cuenta de franqueo. Una entidad se considera una 'entidad de franqueo' si es una entidad de impuestos corporativos. Última modificación: 2025-01-22 17:01

En el escape de una máquina virtual, un atacante ejecuta un código en una máquina virtual que permite que un sistema operativo que se ejecuta dentro de ella se rompa e interactúe directamente con el hipervisor. Un VMescape le da al atacante acceso al sistema operativo del host y a todas las demás máquinas virtuales que se ejecutan en ese host. Última modificación: 2025-01-22 17:01

R: No, la tubería PEX no está diseñada para aplicaciones de aire comprimido. Última modificación: 2025-01-22 17:01

El ntuser. El archivo .dat almacena la información del perfil de usuario que se utiliza para configurar Windows para diferentes usuarios. Los datos en ntuser. dat se copia entre el archivo y el registro de Windows, una base de datos utilizada por Windows para mantener la configuración del sistema operativo y otro software en la computadora. Última modificación: 2025-01-22 17:01

Las bases de datos orientadas a columnas (también conocidas como bases de datos en columnas) son más adecuadas para cargas de trabajo analíticas porque el formato de datos (formato de columna) se presta a un procesamiento de consultas más rápido: escaneos, agregación, etc. columnas) contiguas. Última modificación: 2025-01-22 17:01

Cisco FabricPath es una tecnología diseñada para superar las limitaciones de STP, incluida la escalabilidad, la convergencia y la inundación innecesaria. Ejecuta IS-IS en el plano de control y, por la misma razón, también se denomina enrutamiento de capa 2. Última modificación: 2025-01-22 17:01

La instrucción SQL DROP TABLE se utiliza para eliminar una definición de tabla y todos los datos, índices, activadores, restricciones y especificaciones de permisos para esa tabla. Última modificación: 2025-01-22 17:01

0001 = 1. 0010 = 2. El bit en código binario vale un múltiplo de 2. 2 ^ 0, 2 ^ 1, 2 ^ 2, 2 ^ 3, 2 ^ 4, etc. En otras palabras, si ese bit específico es 1 significa que obtienes el número que representan múltiples. Última modificación: 2025-01-22 17:01

Importe contactos y clientes potenciales como miembros de la campaña utilizando Data Loader Open Data Loader. Haga clic en Insertar y luego inicie sesión con su credencial de Salesforce. Seleccione Mostrar todo el objeto de Salesforce. Seleccione Miembro de campaña (CampaignMember). Haga clic en Examinar y luego busque su archivo CSV listo para importar. Haga clic en Siguiente>. Haga clic en Crear o editar mapa. Última modificación: 2025-01-22 17:01

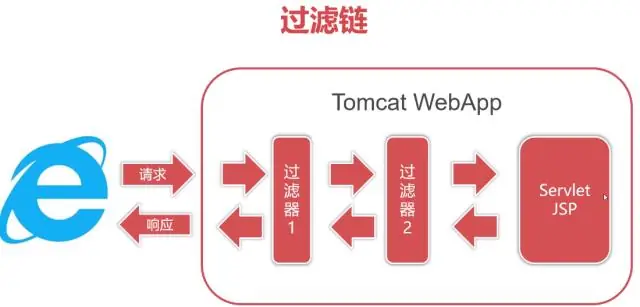

Un filtro es una clase Java que se invoca en respuesta a una solicitud de un recurso en una aplicación web. Los recursos incluyen Java Servlets, JavaServer Pages (JSP) y recursos estáticos como páginas HTML o imágenes. Última modificación: 2025-01-22 17:01

Si vienes de uno de los modelos más antiguos de Apple, tampoco te vendrá mal un poco de actualización de algunas de las capacidades de disparo clave de la cámara. Tanto el iPhone XS como el iPhoneXS Max tienen una configuración de cámara dual de 12 megapíxeles, que ofrece un gran angular y un teleobjetivo. Última modificación: 2025-01-22 17:01

Entrada del escáner = nuevo escáner (System.in); Crea un nuevo objeto de tipo Scanner a partir de la entrada estándar del programa (en este caso probablemente la consola) e int i = input. nextInt () usa el nextIntMethod de ese objeto, que le permite ingresar algo de texto y será analizado en un número entero. Última modificación: 2025-01-22 17:01

Por lo general, significa que no pagaron la factura o que se agotaron los minutos de prepago. Última modificación: 2025-01-22 17:01

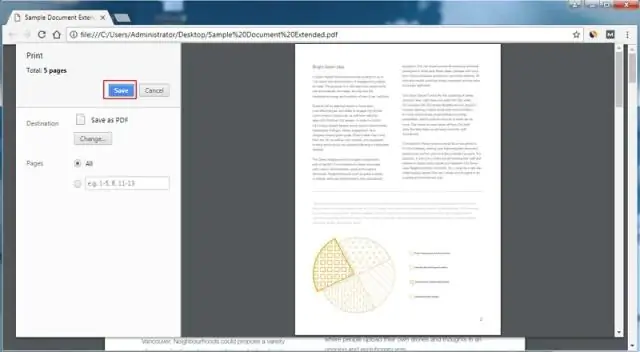

En el documento PDF, haga clic en la herramienta Seleccionar en la barra de herramientas, como se ve en la siguiente imagen. Una vez que elija esta opción, resalte el texto que desea copiar y haga clic en Editar y luego en Copiar. Pegue el texto copiado en un procesador de texto u otro editor de texto presionando y manteniendo presionada la tecla Ctrl y la tecla V en su teclado. Última modificación: 2025-01-22 17:01

Respuesta corta: no necesita un título de CS ni ningún título para convertirse en desarrollador web, pero deberá mostrar a los empleadores que puede hacer el trabajo. Necesitas ser capaz de resolver los tipos de problemas para los que se necesitan desarrolladores web, sin embargo, puede ser necesario un título para conseguir un trabajo en determinadas empresas. Última modificación: 2025-01-22 17:01

VIDEO Aquí, ¿cómo funciona un bloqueo SNIB? los snib es el botoncito redondo en una noche pestillo (Yale cerrar con llave ). La gente habla de dejar la puerta en el snib . los snib es normalmente se utiliza para dejar una puerta abierta ('en el pestillo ') y alguna noche cerraduras de pestillo los snib se puede usar para bloquear la puerta por la noche para evitar que alguien 'deslice' el cerrar con llave con plastico.. Última modificación: 2025-01-22 17:01

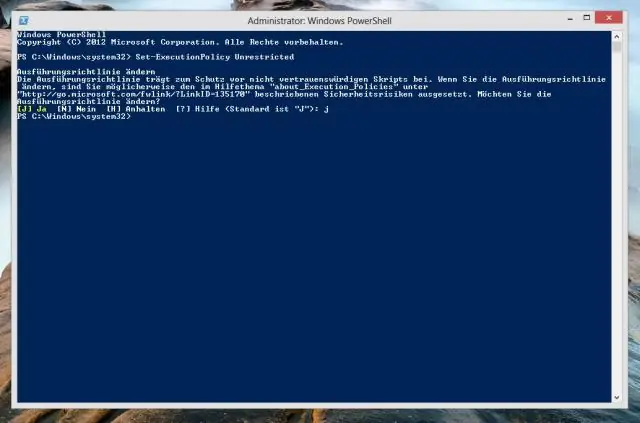

El cmdlet Join-Path combina una ruta y una ruta secundaria en una única ruta. El proveedor proporciona los delimitadores de ruta. Última modificación: 2025-01-22 17:01

Mantenga presionado el botón de reinicio rojo en el panel trasero del WVB. 4. Continúe presionando el botón de reinicio hasta que la luz de estado de WVB muestre los siguientes colores. Última modificación: 2025-01-22 17:01

Un CMake Generator es responsable de escribir los archivos de entrada para un sistema de compilación nativo. Se debe seleccionar exactamente uno de los Generadores de CMake para un árbol de compilación para determinar qué sistema de compilación nativo se utilizará. Los generadores de CMake son específicos de la plataforma, por lo que cada uno puede estar disponible solo en ciertas plataformas. Última modificación: 2025-01-22 17:01

Verifique el estado de sus ofertas iniciando sesión en HUDHomestore.com. En la página Revise sus ofertas, haga clic en el botón Buscar para ver una lista de sus ofertas más recientes y ver el estado de sus ofertas. Hay ocho respuestas diferentes que puede recibir a su oferta de vivienda de HUD. Última modificación: 2025-01-22 17:01

Un algoritmo criptográfico, o cifrado, es una función matemática utilizada en el proceso de cifrado y descifrado. Un algoritmo criptográfico funciona en combinación con una clave (una palabra, número o frase) para cifrar el texto sin formato. El mismo texto sin formato encripta a diferentes textos cifrados con diferentes claves. Última modificación: 2025-01-22 17:01

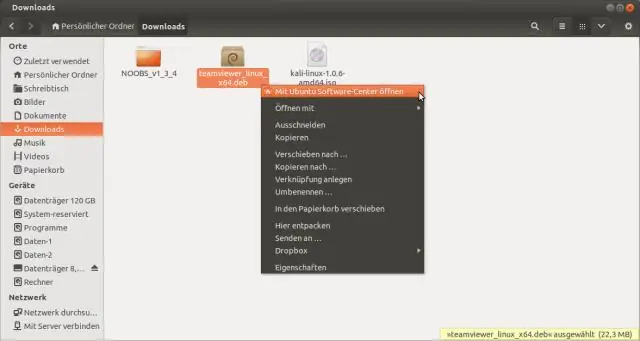

Cómo instalar TeamViewer en Ubuntu Abra teamviewer_13. X. yyyy_amd64. Haga clic en el botón Instalar. Se abrirá el cuadro de diálogo Autenticar. Ingrese la contraseña administrativa. Haga clic en el botón Autenticar. Se instalará TeamViewer. TeamViewer está instalado en su sistema Ubuntus y se puede iniciar desde el menú. Última modificación: 2025-01-22 17:01

Reparación de enlucido de casas Hoy en día es una práctica estándar aplicar dos capas de enlucido. Esto expondrá partes desnudas de la pared que necesitarán tiempo para secarse antes de aplicar un nuevo enlucido. Aunque renderizar un área grande es un trabajo especializado, parchear es menos difícil. Última modificación: 2025-06-01 05:06

Mantenga presionada la tecla 'Fn' en su teclado mientras presiona la tecla 'F2' para activar Bluetooth si su computadora no tiene un interruptor de hardware. Busque un icono azul con una 'B' estilizada en la bandeja del sistema. Si aparece, su radio Bluetooth está encendida. Última modificación: 2025-01-22 17:01

Para instalar ShadowProtect Si tiene un CD de ShadowProtect, inserte el disco en la unidad de CD del sistema. Nota: Si la instalación no se inicia automáticamente, explore el CD de ShadowProtect y haga clic en AUTORUN desde la raíz del CD. Si ha descargado el instalador de ShadowProtect, haga clic en el. Última modificación: 2025-01-22 17:01

El objetivo más importante de las personas es crear comprensión y empatía con los usuarios finales. Si desea diseñar un producto exitoso para las personas, primero debe comprenderlas. La narración establece objetivos, crea visibilidad de problemas y problemas potenciales en la relación usuario-producto. Última modificación: 2025-01-22 17:01

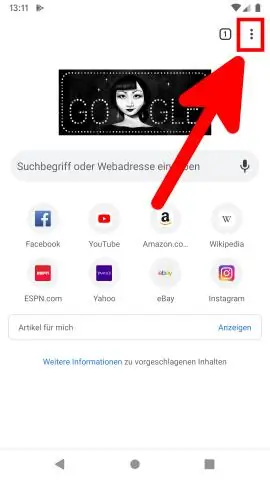

En la aplicación Chrome En su teléfono o tableta Android, abra la aplicación Chrome. En la esquina superior derecha, toca Más. Presiona Historial Borrar datos de navegación. En la parte superior, elige un intervalo de tiempo. Para eliminar todo, seleccione Todo el tiempo. Junto a 'Cookies y datos del sitio' e 'Imágenes y archivos en caché', marca las casillas. Toca Borrar datos. Última modificación: 2025-01-22 17:01

El cifrado de datos transparente (a menudo abreviado como TDE) es una tecnología empleada por Microsoft, IBM y Oracle para cifrar archivos de bases de datos. TDE ofrece cifrado a nivel de archivo. TDE resuelve el problema de proteger los datos en reposo, cifrando las bases de datos tanto en el disco duro como en los medios de respaldo. Última modificación: 2025-01-22 17:01

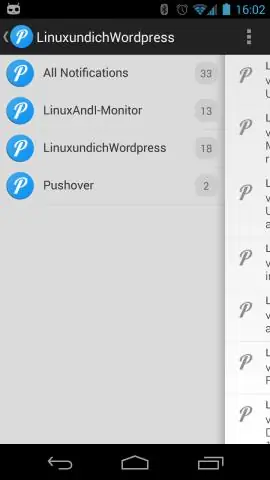

En Configuración, ingrese Aplicaciones en el cuadro Búsqueda rápida y luego seleccione Aplicaciones. Haga clic en el nombre de su aplicación conectada. Haga clic en Enviar notificación de prueba junto a Plataforma push admitida. Ingrese una cadena de token de conexión en el campo Destinatario, O busque un destinatario haciendo clic en Buscar. Última modificación: 2025-01-22 17:01

Configurar la red inalámbrica Ubuntu (eduroam) Paso 1: Configuración de la red inalámbrica. Abra la lista de redes inalámbricas en la esquina superior derecha de su pantalla. Haga clic en eduroam. Paso 2: configuración de la red inalámbrica. Complete la siguiente información: Paso 3: seleccione un certificado. Haga clic en Certificado CA en ninguno. Paso 4: Conexión a la red. Haga clic en Conectar. Última modificación: 2025-01-22 17:01

Si una infracción afecta a 500 o más personas, las entidades cubiertas deben notificar al Secretario sin demora injustificada y en ningún caso después de los 60 días posteriores a la infracción. Sin embargo, si una infracción afecta a menos de 500 personas, la entidad cubierta puede notificar al Secretario de dichas infracciones anualmente. Última modificación: 2025-01-22 17:01

Comando + clic en el botón Atrás o Adelante en Safari para abrir la página anterior o siguiente en una nueva pestaña. Después de escribir en el campo de búsqueda inteligente, presione Comando y haga clic en una sugerencia de búsqueda para abrirla en una nueva pestaña. En la barra lateral de Marcadores, presione Control y haga clic en un marcador y seleccione 'Abrir en una pestaña nueva' en el menú de acceso directo. Última modificación: 2025-01-22 17:01

Pasar la tabla de datos como parámetro a los procedimientos almacenados Cree un tipo de tabla definida por el usuario que corresponda a la tabla que desea completar. Pase la tabla definida por el usuario al procedimiento almacenado como parámetro. Dentro del procedimiento almacenado, seleccione los datos del parámetro pasado e insértelo en la tabla que desea completar. Última modificación: 2025-01-22 17:01

En la pestaña de preferencias del sistema, haga clic en 'Bluetooth' en la tercera fila hacia abajo. Una vez en Bluetooth, debería tener la opción de desactivarlo. Después de deshabilitar Bluetooth, vuelva a encenderlo, espere a que sus periféricos se vuelvan a conectar y vea si eso resuelve su problema. Última modificación: 2025-01-22 17:01

Haga clic en el botón "Inicio", haga clic en "Ejecutar", escriba "C: DELLDRIVERSR173082" en el campo de texto y presione "Enter" para ejecutar el controlador. Reinicie su computadora después de que el controlador haya terminado de instalarse. Inicie la aplicación con la que desea usar su cámara web, como Skype o Yahoo! Messenger. Última modificación: 2025-01-22 17:01

No hay un máximo real. número de páginas en un archivo PDF. Es muy probable que existan otros recursos del sistema que se agoten antes de alcanzar un límite en cuanto a páginas. 4000 páginas, aunque suene grande, no es un archivo PDF grande. Última modificación: 2025-01-22 17:01