Del latín terribilis 'espantoso', de terrere 'llenar con miedo', de la raíz PIE * tros- 'hacer miedo' (fuente también del sánscrito trasanti 'temblar, tener miedo,' Avestan tarshta'scared, fear, 'griego treëin' to temblar, tener miedo, 'lituano tri š ėti' a temblar, temblar, 'Old ChurchSlavonic treso' Yo tiemblo, 'Medio. Última modificación: 2025-01-22 17:01

¿Cuál es la diferencia entre tecnología de la información y ciencias de la computación? Una carrera en TI implica instalar, organizar y mantener sistemas informáticos, así como diseñar y operar redes y bases de datos. Las ciencias de la computación se enfocan completamente en programar computadoras de manera eficiente utilizando algoritmos matemáticos. Última modificación: 2025-01-22 17:01

Nike Training Club llega al AppleWatch. La aplicación Nike Training Club en AppleWatch permite a los usuarios concentrarse más en sus entrenamientos y menos en sus teléfonos. La aplicación Nike Training Club del Apple Watch permite a los usuarios concentrarse más en sus entrenamientos y menos en sus teléfonos. Última modificación: 2025-01-22 17:01

Buscar y eliminar duplicados Seleccione las celdas en las que desea buscar duplicados. Haga clic en Inicio> Formato condicional> Resaltar reglas de celdas> Valores duplicados. En el cuadro junto a los valores con, elija el formato que desea aplicar a los valores duplicados y luego haga clic en Aceptar. Última modificación: 2025-01-22 17:01

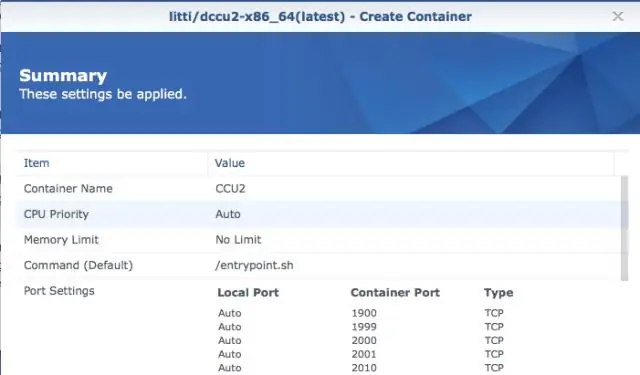

El contenedor intenta ponerse en marcha. En el proceso, intenta acceder a un archivo / biblioteca que no existe. Se reinicia porque la política de reinicio debe haberse establecido en algo diferente a no (el valor predeterminado), (usando la marca de línea de comando --restart o el docker-compose. Última modificación: 2025-01-22 17:01

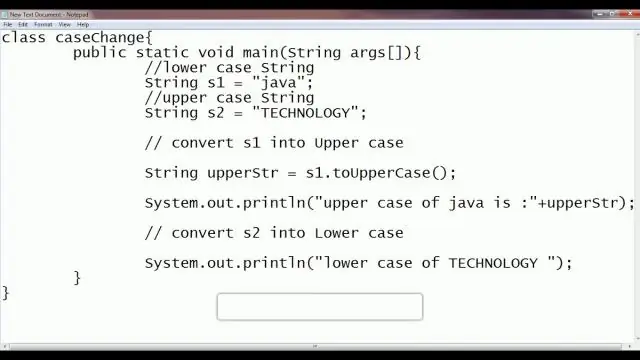

Las cadenas son inmutables en Java. No puedes cambiarlos. Necesita crear una nueva cadena con el carácter reemplazado. Convierta la cadena en un carácter [], reemplace la letra por índice y luego convierta la matriz de nuevo en una cadena. Última modificación: 2025-01-22 17:01

Artefacto. Un objeto hecho por seres humanos; a menudo se refiere a una herramienta primitiva u otra reliquia de un período anterior. Entorno construido. La parte del paisaje físico que representa la cultura material; los edificios, carreteras, puentes y estructuras similares grandes y pequeñas del paisaje cultural. Última modificación: 2025-01-22 17:01

Las estructuras de datos incorporadas son: listas, tuplas, diccionarios, cadenas, conjuntos y conjuntos congelados. Las listas, cadenas y tuplas son secuencias ordenadas de objetos. A diferencia de las cadenas que contienen solo caracteres, la lista y las tuplas pueden contener cualquier tipo de objeto. Las listas y tuplas son como matrices. Última modificación: 2025-01-22 17:01

Puede usar una hoja de cálculo de Excel para realizar un seguimiento de sus horas facturables: simplemente enumere la hora de inicio en una columna, la hora de finalización en una segunda columna y luego reste la primera de la segunda. Última modificación: 2025-01-22 17:01

Guardar un documento como una página web Haga clic en Archivo> Guardar como y elija la ubicación donde desea guardar su documento. Ponle un nombre a tu archivo. En la lista Guardar como tipo, elija Página web, filtrada. Última modificación: 2025-01-22 17:01

Toque el botón de radio para seleccionar el mensaje saliente, luego toque 'Eliminar'. El mensaje no enviado se elimina de su iPhone. Presione el botón 'Menú' para volver al menú principal. Última modificación: 2025-01-22 17:01

El razonamiento deductivo, o deducción, comienza con una declaración general o hipótesis y examina las posibilidades de llegar a una conclusión lógica específica, según la Universidad Estatal de California. El método científico utiliza la deducción para probar hipótesis y teorías. Última modificación: 2025-01-22 17:01

Aunque varias colecciones de tipos de letra que se muestran aquí son de descarga gratuita, asegúrese de leer los términos que acompañan a cada una. Grandes vibraciones. Amargo. Monograma KK. Comfortaa. Explosión barroca. Castor. Taller Evolution. Rasty Lop. Rasty Lop es otro monograma gratuito de la familia de fuentes sans-serif. Última modificación: 2025-01-22 17:01

Un diagrama de secuencia muestra las interacciones de los objetos organizadas en una secuencia de tiempo. Representa los objetos y clases involucrados en el escenario y la secuencia de mensajes intercambiados entre los objetos necesarios para llevar a cabo la funcionalidad del escenario. Los diagramas de secuencia a veces se denominan diagramas de eventos o escenarios de eventos. Última modificación: 2025-01-22 17:01

Agregar una contraseña a un PDF Abra el PDF en Acrobat DC. Elija Archivo> Proteger con contraseña. Alternativamente, puede elegir Herramientas> Proteger> Proteger con contraseña. Seleccione si desea establecer la contraseña para ver o editar el PDF. Escriba y vuelva a escribir su contraseña. Haga clic en Aplicar. Última modificación: 2025-01-22 17:01

Vivo V11 Pro Precio en India Detalles de la tienda Precio Flipkart Vivo V11 Pro (Starry Night Black, 64 GB) (6 GB RAM) Rs. 14,990 Amazon Vivo V11 Pro (oro deslumbrante, 6 GB de RAM, 64 GB de almacenamiento) Rs. 16,999 Tata CLiQ Vivo V11 Pro 64 GB (oro deslumbrante) 6 GB de RAM, Dual SIM 4G Rs. 17,990. Última modificación: 2025-01-22 17:01

Los buzones tamaño carta hechos de plástico o metal económico [8] cuestan entre $ 11 y $ 50 y se pueden encontrar en cualquier tienda de mejoras para el hogar. Los buzones de correo de montaje en pared hechos de latón o bronce o con acabado de níquel [9], pueden costar entre $ 100 y $ 300. Última modificación: 2025-01-22 17:01

El dispositivo de almacenamiento de datos de IBM® Netezza® incluye un SQL altamente optimizado que se denomina IBM Netezza Structured Query Language (SQL). Puede utilizar los comandos SQL para crear y gestionar sus bases de datos de Netezza, el acceso de usuarios y los permisos para las bases de datos y para consultar el contenido de las bases de datos. Última modificación: 2025-01-22 17:01

El negro es el preferido de la mayoría de las personas y te permite disfrutar de tus auriculares sin pensar en el color. El blanco es elegante y logra un buen equilibrio entre verse bien sin ser demasiado ostentoso. El amarillo es para las personas que quieren que se noten sus auriculares, tanto en sus oídos como en la mesa en el estuche. Última modificación: 2025-01-22 17:01

Cambiar el nombre de su cuenta de Gmail En su computadora, abra Gmail. En la parte superior derecha, haz clic en Configuración Configuración. Haga clic en la pestaña Cuentas e importación o Cuentas. En "Enviar correo como", haz clic en Editar información. Ingrese el nombre que desea mostrar cuando envía mensajes. En la parte inferior, haz clic en Guardar cambios. Última modificación: 2025-01-22 17:01

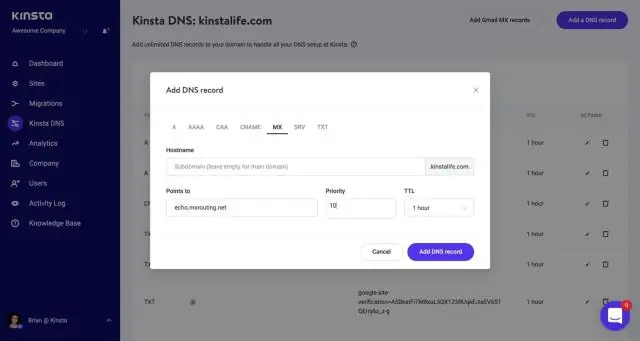

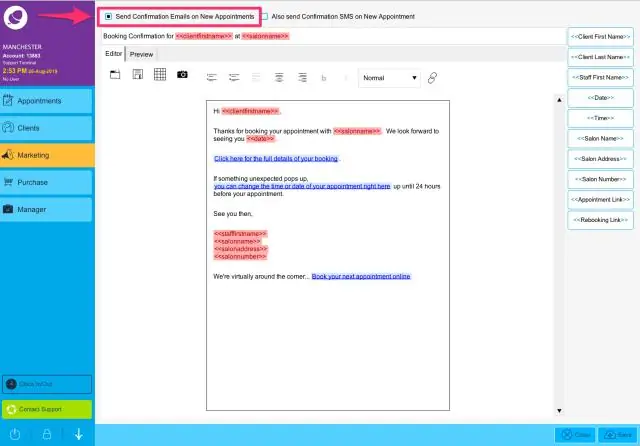

Cree un registro MX en su dominio Inicie sesión en el panel de control de One.com. Haga clic en Configuración de DNS en el mosaico Configuración avanzada. Vaya a los registros DNS. En crear nuevo registro, haga clic en MX. Ingrese los siguientes detalles: - Deje el nombre de host vacío o ingrese un subdominio. Haga clic en Crear registro para guardar su configuración. Última modificación: 2025-01-22 17:01

Ejemplo 2 import java.util. *; public class ScannerClassExample1 {public static void main (String args []) {String s = 'Hola, este es JavaTpoint.'; // Crea un Objeto de escáner y pasa una cadena en él. Escaneo del escáner = nuevos escáneres; // Comprueba si el escáner tiene un token. System.out.println ('Resultado booleano:' + scan.hasNext ());. Última modificación: 2025-01-22 17:01

¿Por qué usamos swings en Java? - Quora. Swing es un conjunto de componentes de programa para programadores Java que brindan la capacidad de crear componentes de interfaz gráfica de usuario (GUI), como botones y barras de desplazamiento, casillas de verificación, etiquetas, áreas de texto que son independientes del sistema de ventanas para un sistema operativo específico. Última modificación: 2025-01-22 17:01

Fuente de amenaza Las fuentes de amenaza son aquellas que desean que ocurra un compromiso. Es un término que se utiliza para distinguirlos de los agentes / actores de amenazas que son aquellos que llevan a cabo el ataque y que pueden ser comisionados o persuadidos por la fuente de la amenaza para llevar a cabo el ataque, consciente o inconscientemente. Última modificación: 2025-01-22 17:01

Tox-, raíz. -tox- proviene del latín, donde tiene el significado de 'veneno'. '' Este significado se encuentra en palabras como: antitoxina, desintoxicar, intoxicado, intoxicación, tóxico, toxina. Última modificación: 2025-01-22 17:01

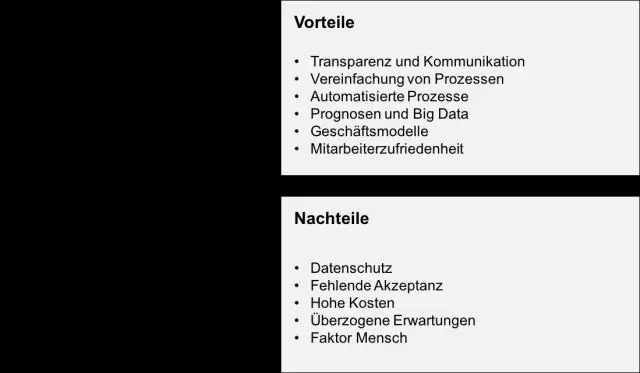

Desventajas de la automatización de procesos Miedo a perder sus puestos de trabajo. Los empleados pueden enfrentar este miedo. Costos de inversión. Implementar una solución de automatización de procesos implica una inversión inicial considerable. Pérdida de flexibilidad. Modificar flujos de trabajo; Las tareas y los procesos pueden implicar cierta rigidez. Última modificación: 2025-01-22 17:01

Si desea mostrar la fecha del lado del cliente, use javascript (ver arriba) en su lugar. Configuramos el formato de hora (timefmt) primero usando un #config, luego #echo (salida) el 'LOCAL_DATE': Fecha / Hora: MM / DD / AAAA hh: mm <! - # Fecha / Hora: MM / DD / AAAA hh: mm <! - #. Última modificación: 2025-01-22 17:01

¿Cómo cambio el idioma del audio? Presiona el botón Menú en tu control remoto. Selecciona Configuraciones. Seleccione Sistema. Seleccione el idioma. Seleccione Idioma de audio. Elija Inglés Preferido o Español Preferido. Última modificación: 2025-01-22 17:01

¡Correcto! El juego es solo de realidad virtual y requiere el uso de un casco de realidad virtual con una PC que cumpla con las especificaciones mínimas, como los cascos HTC Vive, Oculus Rift + Touch o PlayStation VR. No se puede jugar con un monitor de PC o de cualquier otra forma sin estos auriculares. Última modificación: 2025-01-22 17:01

Aplicaciones cliente de PostgreSQL. Estas aplicaciones cliente le permiten ver bases de datos, ejecutar consultas SQL y más. Una de las aplicaciones cliente de PostgreSQL más populares y ampliamente utilizadas es pgAdmin III. Última modificación: 2025-01-22 17:01

McAfee Threat Intelligence Exchange (TIE) proporciona un marco personalizado para su entorno en el que sus productos de seguridad identifican colectivamente las amenazas y actúan como un sistema unificado de defensa contra amenazas. Última modificación: 2025-01-22 17:01

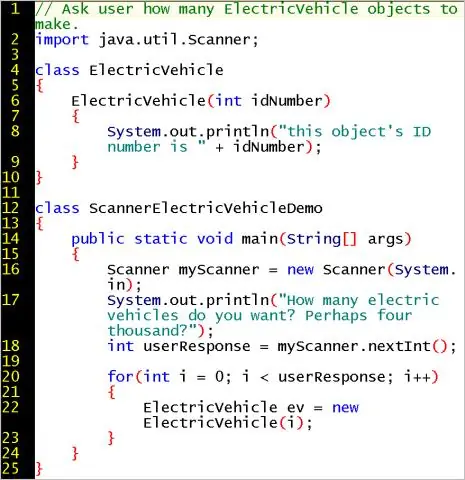

Declaraciones de paquetes. La declaración de importación se puede utilizar para hacer que un paquete completo, o clases individuales dentro de un paquete, sean más accesibles para su programa Java. Si no se especifica ninguna declaración de paquete en un archivo, se utiliza el 'paquete predeterminado'. El paquete predeterminado no puede ser importado por otros paquetes. Última modificación: 2025-01-22 17:01

Un código de verificación de Google es un código numérico corto que a veces se envía a su teléfono o dirección de correo electrónico, que usa para completar una tarea como la recuperación de contraseña. Es un paso de seguridad agregado que garantiza que solo usted (o alguien más autorizado para acceder a su cuenta de Google) obtenga la entrada. Última modificación: 2025-01-22 17:01

La acción refleja para encontrar algo en estos días es usar el atajo Ctrl + F, pero esto en realidad reenvía el correo electrónico que está seleccionado actualmente. El atajo Ctrl + E o F3 es lo que está buscando. Esto abre la cinta de búsqueda de Outlook y coloca un cursor activo en la barra de búsqueda desde cualquier lugar dentro de Outlook. Última modificación: 2025-01-22 17:01

Base un nuevo libro de trabajo en un libro existente Haga clic en la pestaña Archivo. Haga clic en Nuevo. En Plantillas, haga clic en Nuevo a partir de existente. En el cuadro de diálogo Nuevo desde libro existente, busque la unidad, carpeta o ubicación de Internet que contiene el libro que desea abrir. Haga clic en el libro de trabajo y luego en Crear nuevo. Última modificación: 2025-01-22 17:01

1) Haga clic en el botón de Windows en la esquina inferior izquierda (configuración estándar) de su escritorio. 2) Escriba 'Opciones de Internet' y seleccione Opciones de Internet de la lista. 3) Haga clic en la pestaña Avanzado y desde allí desplácese hacia abajo hasta el final. Si se marca TLS 1.2, ya está todo listo. Última modificación: 2025-01-22 17:01

Cuando crea y formatea tablas, los controles de filtro se agregan automáticamente a los encabezados de las tablas. ¡Intentalo! Seleccione cualquier celda dentro del rango. Seleccione Datos> Filtro. Seleccione la flecha del encabezado de la columna. Seleccione Filtros de texto o Filtros numéricos y luego seleccione una comparación, como Entre. Ingrese los criterios de filtrado y seleccione Aceptar. Última modificación: 2025-01-22 17:01

La minería de datos se realiza sin ninguna hipótesis preconcebida, por lo que la información que proviene de los datos no es para responder preguntas específicas de la organización. No minería de datos: el objetivo de la minería de datos es la extracción de patrones y conocimiento de grandes cantidades de datos, no la extracción (minería) de datos en sí. Última modificación: 2025-01-22 17:01

La sintaxis SQL para eliminar una restricción de una tabla es, ALTER TABLE 'table_name' DROP [CONSTRAINT | INDEX] 'CONSTRAINT_NAME'; ALTER TABLE Cliente DROP INDEX Con_First; ALTER TABLE Cliente DROP CONSTRAINT Con_First; ALTER TABLE Cliente DROP CONSTRAINT Con_First;. Última modificación: 2025-01-22 17:01

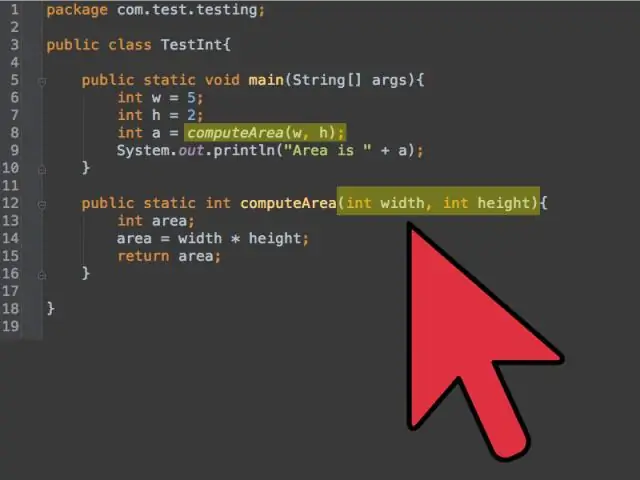

Un parámetro es un valor que puede pasar a un método en Java. Luego, el método puede usar el parámetro como si fuera una variable local inicializada con el valor de la variable que le pasa el método de llamada. Última modificación: 2025-01-22 17:01