Si lo amo. No está comprando en Wanelo, lo envía a un sitio (que es seguro y aprobado) donde se encontró el producto. Por ejemplo, puede guardar un sostén de Victorias secret, y cuando haga clic en él para comprarlo, lo llevará a la tienda en línea de Victorias secret. En realidad, no compras en el sitio. Última modificación: 2025-01-22 17:01

Google Cloud IoT es un conjunto completo de herramientas para conectar, procesar, almacenar y analizar datos tanto en el borde como en la nube. La plataforma consta de servicios en la nube escalables y completamente administrados; una pila de software integrada para computación perimetral / local con capacidades de aprendizaje automático para todas sus necesidades de IoT. Última modificación: 2025-01-22 17:01

Una guía de planes de teléfono solo con SIM o BYO. Esto significa que, en lugar de firmar un contrato y obtener un teléfono nuevo como parte del trato, solo obtiene una tarjeta SIM conectada a la red de su proveedor, que luego puede insertar en el teléfono de su elección para usar con su nuevo plan. Última modificación: 2025-01-22 17:01

Utilice las consultas de Access para archivar datos antiguos. Abra la base de datos que contiene los registros de los empleados. En la ventana Base de datos, haga clic con el botón derecho en la Tabla de empleados y seleccione Exportar. Navegue hasta el archivo de la base de datos de Empleados y haga clic en Exportar. En el cuadro Exportar empleados a, ingrese Archivo de empleados. Haga clic en Sólo definición y, a continuación, haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Buenas noticias: puede conservar su dirección de correo electrónico de BT (www.bt.com) cuando cancele BTbroadband. Para hacerlo, deberá registrarse en BTPremium Mail. Cualquier dirección de correo electrónico adicional vinculada a su cuenta también se transferirá al nuevo servicio, por lo que no perderá nada. Última modificación: 2025-01-22 17:01

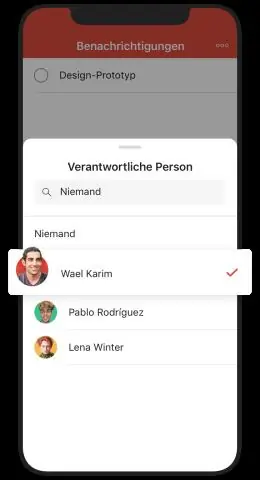

Designar, denominar (verbo) asignar un nombre o título a. Sinónimos: delegar, destinar, delegar, asignar, indicar, destino, mostrar, condenación, señalar, especificar, denominar, intentar. Última modificación: 2025-01-22 17:01

Para refrescar su memoria sobre las notificaciones, eche un vistazo aquí. Paso 1: Solicitud de firma del certificado. Paso 2: crea una ID de aplicación. Paso 3: Configure el ID de la aplicación para notificaciones automáticas. Paso 4: registre su dispositivo. Paso 5: crear un perfil de aprovisionamiento para el desarrollo. Paso 6: configurar el proyecto. Última modificación: 2025-01-22 17:01

Cómo restablecer o cambiar la contraseña de correo electrónico de Roadrunner. Seleccione "Conozco la contraseña de mi correo electrónico y quiero cambiarla". Ingrese los detalles de su cuenta en todos los campos de la página “Autocuidado del suscriptor”. Haga clic en "Iniciar sesión". Haga clic en "Cambiar contraseña" junto a su correo electrónico. Escriba su nueva contraseña dos veces. Haga clic en Cambiar contraseña. Última modificación: 2025-01-22 17:01

Cloud Foundry ofrece un mercado de servicios, desde el cual los usuarios pueden suministrar recursos reservados bajo demanda. Los ejemplos de recursos que brindan los servicios incluyen bases de datos en un servidor compartido o dedicado, o cuentas en una aplicación SaaS. Piense en un servicio como una fábrica que ofrece instancias de servicio. Última modificación: 2025-01-22 17:01

El número de versión de Office 2010 SP2 es mayor o igual a 14.0. 7015.1000. El número de versión de Office 2010 SP1 es mayor o igual que 14.0.6029.1000 pero menor que 14.0. Última modificación: 2025-01-22 17:01

Procesamiento de textos: El procesamiento de textos se refiere al acto de usar una computadora para crear, editar, guardar e imprimir documentos. Word Wrap: Word Wrap se refiere a la función de un procesador de texto que forzará automáticamente el texto a una nueva línea cuando se alcance el margen derecho mientras se escribe. Última modificación: 2025-01-22 17:01

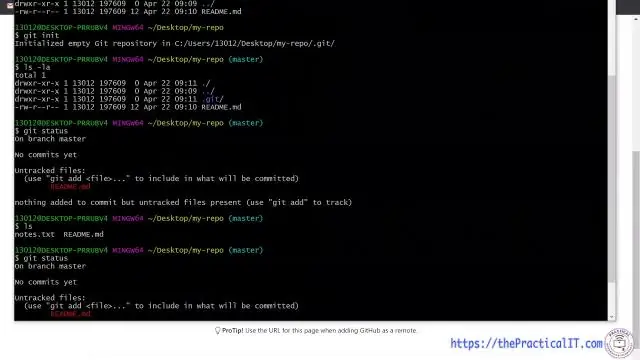

Inicie un nuevo repositorio de git Cree un directorio para contener el proyecto. Vaya al nuevo directorio. Escriba git init. Escribe algún código. Escriba git add para agregar los archivos (consulte la página de uso típico). Escriba git commit. Última modificación: 2025-01-22 17:01

TL; DR: "lvalue" significa "expresión que se puede colocar en el lado izquierdo del operador de asignación", o significa "expresión que tiene una dirección de memoria". "Rvalue" se define como "todas las demás expresiones". Última modificación: 2025-01-22 17:01

Un contrato llave en mano es un tipo de contrato o acuerdo entre organizaciones de petróleo y gas y contratistas que establece que cuando el trabajo se adjudica a un contratista en particular en función del proceso de licitación, este contratista debe completar todos los requisitos del proyecto, encargarlo y entregar el proyecto en un. Última modificación: 2025-01-22 17:01

Para responder a su pregunta anterior: sí, Turnitin definitivamente puede detectar copiar y pegar. Si su papel tiene contenido copiado de otro lugar que no fue referenciado correctamente, Turnitin lo encontrará. Turnitin puede detectar libros publicados tan rápido como pueda decir 'plagio. Última modificación: 2025-01-22 17:01

Ahora es Black Friday, e incluso un pequeño ahorro en este teléfono inteligente de $ 700 es algo bueno. eBay está respondiendo la llamada y tiene el iPhone 11 básico de $ 699.99 con 64GB de almacenamiento disponible por $ 694 con envío gratis. Y sí, estos son modelos desbloqueados, disponibles en blanco, negro, verde, amarillo, morado y rojo. Última modificación: 2025-01-22 17:01

Ejemplo de Java JButton import javax.swing. *; clase pública ButtonExample {public static void main (String [] args) {JFrame f = new JFrame ('Button Example'); JButton b = new JButton ('Haga clic aquí'); b.setBounds (50,100,95,30); f.add (b); f.setSize (400,400);. Última modificación: 2025-01-22 17:01

ITIL v3 tiene 26 procesos que se han segregado en cinco áreas de proceso: estrategia de servicio, diseño de servicio, transición de servicio, operaciones de servicio y mejora continua del servicio. El proceso es una secuencia de actividades que tiene algunas entradas, desencadenantes, salidas y entrega resultados específicos al cliente. Última modificación: 2025-01-22 17:01

Agregar un dispositivo Fire TV o Chromecast a un RokuTV es fácil. Puede agregar casi cualquier cosa que tenga un puerto HDMI al televisor y darle un logotipo distintivo. Última modificación: 2025-01-22 17:01

Zuul es un servicio de borde que envía solicitudes a múltiples servicios de respaldo. Proporciona una "puerta de entrada" unificada a su sistema, que permite que un navegador, una aplicación móvil u otra interfaz de usuario consuma servicios de varios hosts sin administrar el intercambio de recursos de origen cruzado (CORS) y la autenticación para cada uno. Última modificación: 2025-01-22 17:01

7 respuestas. Haga clic en el botón de inicio> Escriba 'Mouse'. Ahora vaya a la pestaña del puntero, haga clic en la flecha debajo de 'Esquemas' y aplique 'Windows Aero (Esquema del sistema)'. Finalmente, desmarque la casilla frente a 'permitir que los temas cambien el puntero del mouse. Última modificación: 2025-01-22 17:01

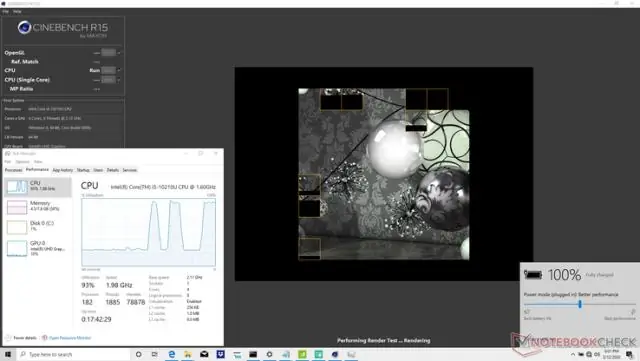

¿Cómo se calcula el uso total de la CPU para un monitor de servidor Linux? La utilización de la CPU se calcula mediante el comando 'top'. Utilización de CPU = 100 - tiempo de inactividad. valor inactivo = 93,1. Utilización de CPU = (100 - 93,1) = 6,9% Si el servidor es una instancia de AWS, el uso de CPU se calcula mediante la fórmula:. Última modificación: 2025-01-22 17:01

Un flash en la cámara, también conocido como "speedlight" o "speedlite", es un accesorio indispensable para muchos fotógrafos; proporciona luz adicional cuando las condiciones se vuelven demasiado oscuras para sostener la cámara cómodamente, le permite lograr exposiciones más equilibradas a la luz del día, permite congelar. Última modificación: 2025-01-22 17:01

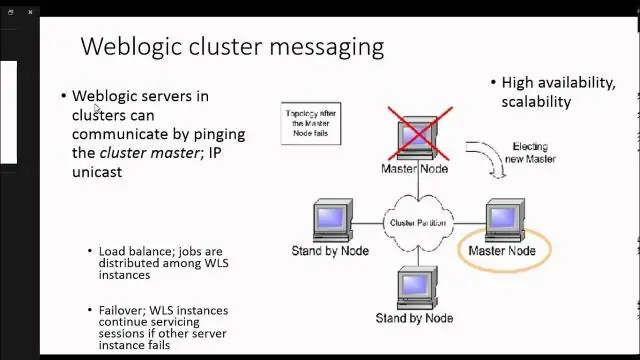

Procedimiento Abra la consola del servidor WebLogic. Vaya a Servicios> Fuentes de datos y seleccione la fuente de datos a la que desea cambiar el tamaño del grupo. Vaya a Configuración> grupo de conexiones. Cambie la capacidad máxima al recuento requerido para su entorno. Última modificación: 2025-01-22 17:01

Solo puede tener 1 puerta de enlace de Internet por VPC. Prueba y verás. Sin embargo, puede tener 5 puertas de enlace de Internet por REGIÓN. Si prueba esto en la sección de AWS VPC, verá que puede crear varios IGW, sin embargo, solo puede ASOCIARLO con una VPC. Última modificación: 2025-01-22 17:01

Fragmentación de una base de datos de SQL Server. La fragmentación, en esencia, consiste en dividir una única base de datos grande en varias más pequeñas e independientes. Esto generalmente lo hacen empresas que necesitan dividir lógicamente los datos, por ejemplo, un proveedor de SaaS que segrega los datos del cliente. Última modificación: 2025-01-22 17:01

Comprensión de los métodos de autenticación. La autenticación es un proceso de identificación de un usuario mediante un nombre de usuario y una contraseña válidos. Autenticación 802.1X -802.1X es un método para autenticar la identidad de un usuario antes de proporcionar acceso a la red al usuario. Última modificación: 2025-01-22 17:01

Cerrar la conexión Sequelize mantendrá la conexión abierta de forma predeterminada y utilizará la misma conexión para todas las consultas. Si necesita cerrar la conexión, llame a sequelize. close () (que es asincrónico y devuelve una promesa). Última modificación: 2025-01-22 17:01

10 ms Aquí, ¿cuál es un buen tiempo de respuesta promedio para un disco duro? He mirado el administrador de tareas y resourcemon; cuando esto sucede, mi tiempo promedio de respuesta estará entre 150 y más de 100 kMS; generalmente en algún lugar entre 1-10k.. Última modificación: 2025-01-22 17:01

Para hacerlo: toca. en la parte superior de la pantalla (esto puede ser un campo de texto). Escriba un autor, título o palabra clave en el campo de búsqueda. Seleccione un libro tocándolo. Toque MUESTRA GRATUITA para descargar una muestra del libro, o toque el precio del libro para comprarlo. Confirme la compra e ingrese los detalles de pago requeridos. Última modificación: 2025-01-22 17:01

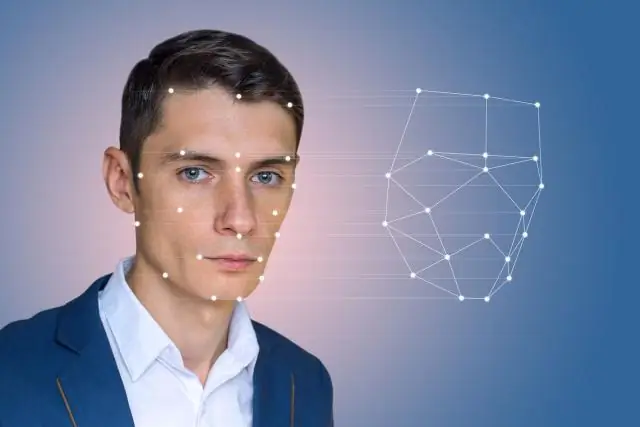

El reconocimiento facial tiene el potencial de ser peligroso. En la práctica, vemos que puede ser pirateado o falsificado, las bases de datos pueden ser violadas o vendidas y, a veces, simplemente no es efectivo; como tal, deberíamos restringir el reconocimiento facial a casos de uso viables como aeropuertos y seguridad fronteriza. Última modificación: 2025-01-22 17:01

Habilitar o deshabilitar la grabación de llamadas bajo demanda Vaya a Sistema telefónico> Grabación de llamadas de recepcionista automática. La función de grabación de llamadas bajo demanda está habilitada de forma predeterminada. Última modificación: 2025-01-22 17:01

Haga clic en el icono de engranaje en la parte superior derecha de suTodoist y seleccione Ver registro de actividad. Mientras visualiza el registro de actividad, haga clic en Todas las acciones. A continuación, seleccione Tareas completadas. Última modificación: 2025-01-22 17:01

Puede tener un alias por cuenta de AWS. P: ¿A qué sitios de AWS pueden acceder los usuarios de IAM? Los usuarios de IAM pueden iniciar sesión en los siguientes sitios de AWS: Consola de administración de AWS. Última modificación: 2025-01-22 17:01

La interfaz EventSource es la interfaz de contenido web para eventos enviados por el servidor. A diferencia de WebSockets, los eventos enviados por el servidor son unidireccionales; es decir, los mensajes de datos se envían en una dirección, desde el servidor al cliente (como el navegador web de un usuario). Última modificación: 2025-01-22 17:01

Conexión y configuración de BT Hub Connect. Conecte el cable de banda ancha (extremos grises) a yourHub y el otro extremo a la toma principal de su teléfono. Enchufe. Deslice las dos partes del enchufe de alimentación del Hub juntas hasta que encajen en su lugar. Coloque su Hub. Encienda el Hub. Conecte sus dispositivos. Conectando su disco Wi-Fi. Conectar. Enchufar. Última modificación: 2025-01-22 17:01

La teoría del marco relacional (RFT) es una teoría del comportamiento del lenguaje humano. Tiene sus raíces en el contextualismo funcional y se centra en predecir e influir en el comportamiento verbal con precisión, alcance y profundidad. Última modificación: 2025-01-22 17:01

No hay una aplicación oficial de WhatsApp disponible para el iPad, pero hay una solución. Aquí se explica cómo instalar y usar WhatsApp en un iPad. WhatsApp es una aplicación increíblemente popular para iPhone, que conecta a más de un miembro multimillonario en todo el mundo todos los días. No hay uno para el iPad o iPod touch. Última modificación: 2025-01-22 17:01

Copy-on-write encuentra su uso principal en los sistemas operativos de memoria virtual; cuando un proceso crea una copia de sí mismo, las páginas en la memoria que pueden ser modificadas por el proceso o su copia se marcan como copia en escritura. Última modificación: 2025-01-22 17:01

El tipo de datos DATE almacena información de fecha y hora. Aunque la información de fecha y hora se puede representar en tipos de datos de caracteres y números, el tipo de datos DATE tiene propiedades asociadas especiales. Para cada valor de FECHA, Oracle almacena la siguiente información: siglo, año, mes, fecha, hora, minuto y segundo. Última modificación: 2025-01-22 17:01