La modulación de código de impulsos (PCM) es un método utilizado para representar digitalmente señales analógicas muestreadas. Es la forma estándar de audio digital en computadoras, discos compactos, telefonía digital y otras aplicaciones de audio digital. Aunque PCM es un término más general, a menudo se utiliza para describir datos codificados como LPCM. Última modificación: 2025-01-22 17:01

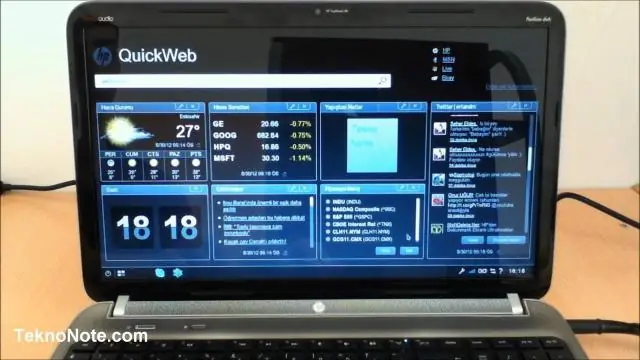

HP QuickWeb es un conjunto innovador de aplicaciones a las que se puede acceder en cuestión de segundos después de encender la computadora. HP QuickWeb reside fuera del sistema operativo de Windows, lo que le permite consultar rápidamente el correo electrónico, navegar por la web, chatear a través de mensajería instantánea y Skype, escuchar música y ver imágenes. Última modificación: 2025-01-22 17:01

Miembro activo. Necesitaría diluir mucho la capa fluida porque es una consistencia espesa diseñada para pasar por encima de la rugosidad dentro del PRFV. Última modificación: 2025-01-22 17:01

Las columnas virtuales se pueden usar en la cláusula WHERE de la instrucción UPDATE y DELETE, pero DML no las puede modificar. Se pueden utilizar como clave de partición en particiones basadas en columnas virtuales. Se pueden crear índices sobre ellos. Como habrás adivinado, Oracle crearía índices basados en funciones a medida que creamos en tablas normales. Última modificación: 2025-01-22 17:01

Claridad y concisión Hay un momento y un lugar para las figuras retóricas creativas y los giros poéticos de la frase, pero rara vez una carta comercial es ese momento o lugar. La prioridad en la redacción de negocios es la comunicación efectiva de información específica. Evite el desperdicio de palabras y sea preciso con las que elija. Última modificación: 2025-01-22 17:01

Las cámaras ocultas inalámbricas estándar pueden transmitir hasta 1000 pies y las cámaras ocultas inalámbricas de alta potencia pueden transmitir hasta 2000 pies. Última modificación: 2025-01-22 17:01

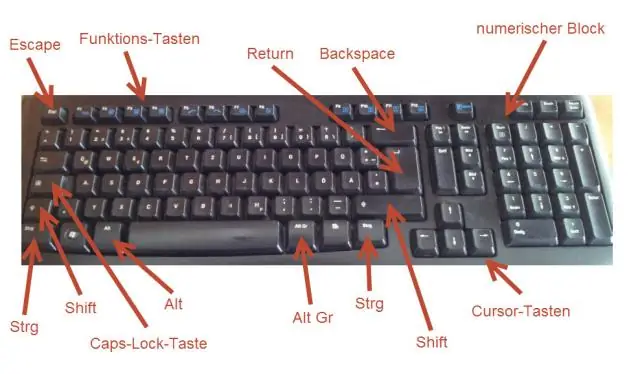

Mantenga presionadas las teclas 'Ctrl' y 'Alt' en el teclado, y luego presione la tecla 'Eliminar'. Si Windows está funcionando correctamente, verá un cuadro de diálogo con varias opciones. Si no ve el cuadro de diálogo después de unos segundos, presione 'Ctrl-Alt-Delete' nuevamente para reiniciar. Última modificación: 2025-01-22 17:01

El 7.1 Plus viene con funcionalidad de comunicaciones de campo cercano (NFC) para transferir contenido con otros dispositivos habilitados para NFC. Este teléfono inteligente Nokia tiene receptor de radio FM. Última modificación: 2025-01-22 17:01

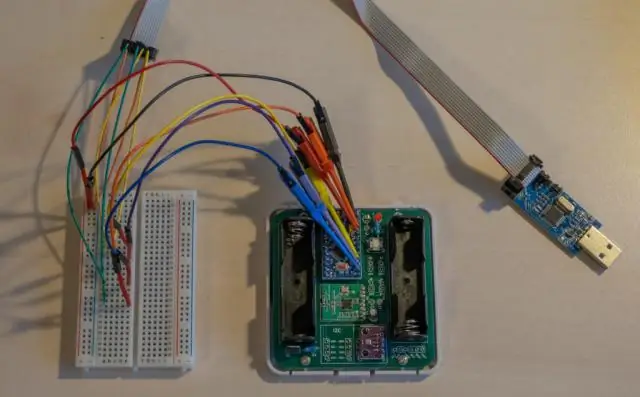

Probablemente sí, ArduinoIDE (Integrateddevelopment Environment) está completamente desarrollado en la funcionalidad de una gran cantidad de bibliotecas, siempre que sea posible programar el Arduino UNO en lenguaje C integrado porque Arduino IDE puede compilar tanto el código arduino como el código estándar AVR. Última modificación: 2025-01-22 17:01

Setuptools es una colección de mejoras a las distutils de Python que permiten a los desarrolladores construir y distribuir más fácilmente paquetes de Python, especialmente aquellos que tienen dependencias en otros paquetes. Los paquetes construidos y distribuidos usando herramientas de configuración se ven para el usuario como paquetes Python ordinarios basados en distutils. Última modificación: 2025-01-22 17:01

Desde la computadora - PC Conecte su teléfono a una PC usando el cable MicroUSB conectado a su cargador LG. Si se le solicita, seleccione Sincronización de medios (MTP). En la PC, abra Mi computadora. Haga clic con el botón derecho en el archivo de copia de seguridad (que termina en. Sbf o. Haga clic con el botón derecho en la ubicación para guardar el archivo de copia de seguridad en la computadora. Pegue el archivo de copia de seguridad en la PC. Última modificación: 2025-01-22 17:01

1) Haga clic con el botón derecho en el icono del altavoz en la barra de tareas y luego seleccione Dispositivos de reproducción. 2) En la ventana Sonido, seleccione la pestaña Reproducción, haga clic con el botón derecho en Altavoces y luego seleccione Establecer como dispositivo predeterminado. 3) Presiona OK. Sus altavoces ahora están configurados como el dispositivo de salida de audio predeterminado. Última modificación: 2025-01-22 17:01

La anotación Spring @Autowired se usa para la inyección automática de dependencias. Spring framework se basa en la inyección de dependencias e inyectamos las dependencias de clase a través del archivo de configuración de Spring Bean. Última modificación: 2025-01-22 17:01

Google Chrome Haga clic en el menú de Chrome y diríjase a Configuración. Haga clic en el enlace "Mostrar configuración avanzada" en la parte inferior de la página de Configuración de Chrome y haga clic en el botón "Configuración de contenido" en Privacidad. Desplácese hacia abajo hasta la sección "Ubicación" y seleccione "No permitir que ningún sitio rastree su ubicación física". Última modificación: 2025-01-22 17:01

Establecimiento de una conexión FTP desde CommandPrompt Establezca una conexión a Internet como lo hace normalmente. Haga clic en Inicio y luego en Ejecutar. Aparecerá un símbolo del sistema en una nueva ventana. Escriba ftp Presione Entrar. Si la conexión inicial es exitosa, se le debe solicitar un nombre de usuario. Ahora se le debe solicitar una contraseña. Última modificación: 2025-01-22 17:01

La utilidad javadoc le permite poner sus comentarios junto a su código, dentro de su archivo '. archivos fuente de java. Cuando esté satisfecho con su código y comentarios, simplemente ejecute el comando javadoc y su documentación de estilo HTML se creará automáticamente para usted. Última modificación: 2025-01-22 17:01

El bucle for de Java es una declaración de flujo de control que itera una parte de los programas varias veces. El bucle while de Java es una declaración de flujo de control que ejecuta una parte de los programas repetidamente sobre la base de una condición booleana dada. Si el número de iteraciones es fijo, se recomienda utilizar for loop. Última modificación: 2025-01-22 17:01

Para restablecer su enrutador usando el botón Restablecer: Verifique que la luz de encendido de su enrutador esté encendida. En la parte posterior de su enrutador, busque el botón Restablecer. Utilice un clip de papel o un objeto similar para mantener presionado el botón Restablecer hasta por treinta segundos. Suelta el botón Reset. Tu enrutador se reinicia. Última modificación: 2025-01-22 17:01

El protocolo de autenticación Kerberos incluye algunas contramedidas. En el caso clásico de un ataque de repetición, un adversario captura un mensaje y luego lo reproduce en una fecha posterior para producir un efecto. El cifrado que proporcionan estas tres claves ayuda a prevenir ataques de reproducción. Última modificación: 2025-01-22 17:01

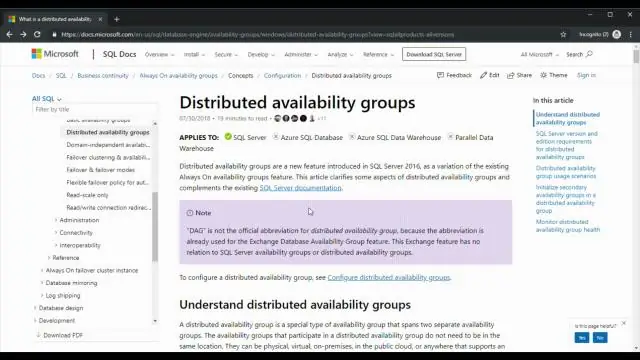

Consejo 1: Mantenga TempDB en la unidad local en el clúster Por lo general, en una instancia agrupada de SQL Server, los archivos de base de datos se almacenan en almacenamiento compartido (SAN). Sin embargo, en SQL Server 2012 y versiones posteriores, podemos mantener TempDB en unidades locales conectadas. Última modificación: 2025-01-22 17:01

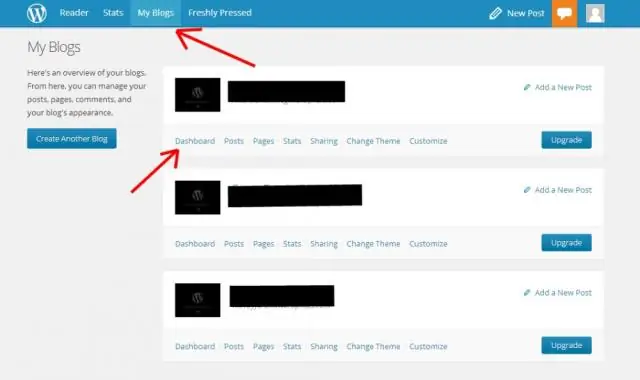

Inicie sesión en su panel de administración de WordPress. En el menú del panel, coloque el mouse sobre Publicaciones y haga clic en "Todas las publicaciones". Coloca el mouse sobre la publicación "Hola mundo" y aparecerá la opción "Papelera". Haz clic en él para eliminar la publicación. Última modificación: 2025-01-22 17:01

“Un gadget es un pequeño objeto tecnológico (como un dispositivo o un electrodoméstico) que tiene una función particular, pero que a menudo se considera una novedad. Se considera invariablemente que los dispositivos están diseñados de manera más inusual o inteligente que los objetos tecnológicos normales en el momento de su invención. Última modificación: 2025-01-22 17:01

MM Tamaño aproximado en pulgadas Tamaño exacto en pulgadas 14 mm 9/16 pulgadas 0,55118 pulgadas 15 mm Poco menos de 5/8 pulgadas 0,59055 pulgadas 16 mm 5/8 pulgadas 0,62992 pulgadas 17 mm Poco menos de 11/16 pulgadas 0,66929 pulgadas. Última modificación: 2025-01-22 17:01

Pasos Vaya a wordpress.com e inicie sesión con su cuenta. Abra su panel de control haciendo clic en el botón Mi sitio. Seleccione Publicaciones de blog en la barra lateral para abrir el menú de publicaciones de blog. Seleccione una publicación. Haga clic en el botón ⋯ Más. Haga clic en el botón Papelera para eliminar la publicación. Última modificación: 2025-01-22 17:01

Sí, puedes jugar Minecraft en (la mayoría) de los Chromebook. Realmente no hay requisitos estrictos de hardware para ejecutar el juego. Mucha gente compra un Chromebook con el único propósito de jugar Minecraft, lo crea o no. Última modificación: 2025-01-22 17:01

Se utilizan cajas de distribución donde se recopilan algunas señales de sensores para enviarlas por medio de un cable común. Las cajas de distribución son accesibles en varios tipos de versiones con diferentes conexiones de señal, con y sin visualización de señal, con conexión de cable de campo o con cualquier versión de conexión propulsada. Última modificación: 2025-01-22 17:01

Aquí están cinco de mis aplicaciones favoritas para hacer Wi-Ficalls gratis. Voz de Google. Como la aplicación más utilizada en mi teléfono, Google Voice también funciona bien en tabletas. Fring. Una de las características que más aprecio de Fring es la capacidad de llamar libremente a otros usuarios de Fring en todo el mundo. Skype. KakaoTalk. Tango. ¿Tus favoritos?. Última modificación: 2025-01-22 17:01

Yelp no es como Facebook. No se pueden eliminar registros de entrada manualmente. Última modificación: 2025-01-22 17:01

Apple TV está hecho por Apple, mientras que Google hace el Chromecast. Obtendrá la mejor experiencia con el Apple TV si tiene un iPhone, iPad o Mac. Dicho esto, las computadoras con Windows y los dispositivos Android también pueden funcionar con el Apple TV. Última modificación: 2025-01-22 17:01

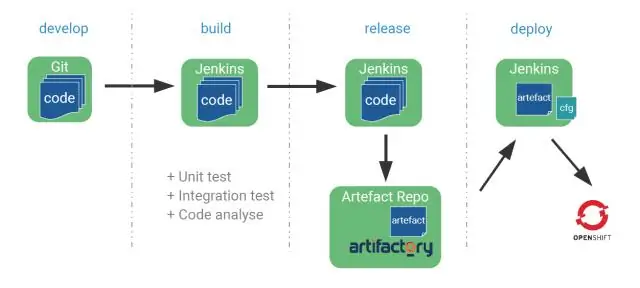

Para crear una canalización simple desde la interfaz de Jenkins, realice los siguientes pasos: Haga clic en Nuevo elemento en su página de inicio de Jenkins, ingrese un nombre para su trabajo (canalización), seleccione Canalización y haga clic en Aceptar. En el área de texto Script de la pantalla de configuración, ingrese la sintaxis de su canalización. Última modificación: 2025-01-22 17:01

Para el uso de teléfonos inteligentes, deberá tener instalada la aplicación gratuitaStrava. Simplemente abra la tienda de aplicaciones de su dispositivo (App Store para iPhones y Google Play para dispositivos Android), busque Strava y descargue la aplicación, como lo haría con cualquier otro. Última modificación: 2025-01-22 17:01

Un softphone (teléfono de software) es un programa de aplicación que permite realizar llamadas telefónicas de Protocolo de Internet (VoIP) desde dispositivos informáticos. En la empresa, los softphones a veces se denominan softclients. Última modificación: 2025-01-22 17:01

Un conector modular es un tipo de conector eléctrico para cordones y cables de dispositivos y aparatos electrónicos, como en redes de computadoras, equipos de telecomunicaciones y auriculares de audio. Probablemente las aplicaciones más conocidas de conectores modulares son para teléfono y Ethernet. Última modificación: 2025-01-22 17:01

Cómo reparar el error de SrtTrail. txt Error de Windows 10: realice una restauración del sistema. Retire y reemplace la batería de su computadora portátil. Desconecta tus dispositivos USB. Ejecute el símbolo del sistema desde el menú Opciones de arranque de Windows 10. Ejecute el comando CHKDSK. Desactive la reparación de inicio automático. Ejecute el símbolo del sistema a través del modo seguro con redes. Última modificación: 2025-01-22 17:01

Obtener una imagen para Docker Hub Haga clic en Crear repositorio. Elija un nombre (por ejemplo, verse_gapminder) y una descripción para su repositorio y haga clic en Crear. Inicie sesión en Docker Hub desde la línea de comandos docker login --username = yourhubusername --email=youremail@company.com. Verifique la ID de la imagen usando imágenes de Docker. Última modificación: 2025-01-22 17:01

Las amenazas internas se originan dentro de la organización. Los principales contribuyentes a las amenazas internas son los empleados, contratistas o proveedores a quienes se subcontrata el trabajo. Las principales amenazas son los fraudes, el uso indebido de información y / o la destrucción de información. Última modificación: 2025-01-22 17:01

De forma predeterminada, los íconos de la aplicación en su iPhone o iPad están configurados para mostrarse en el tamaño estándar. Sin embargo, si los íconos de la aplicación son demasiado pequeños, tiene la capacidad de hacerlos aproximadamente un 15 por ciento más grandes haciendo zoom en la pantalla general. Toque la aplicación 'Configuración' en la pantalla de inicio de su iPhone o iPad. Aparece la pantalla Configuración. Última modificación: 2025-01-22 17:01

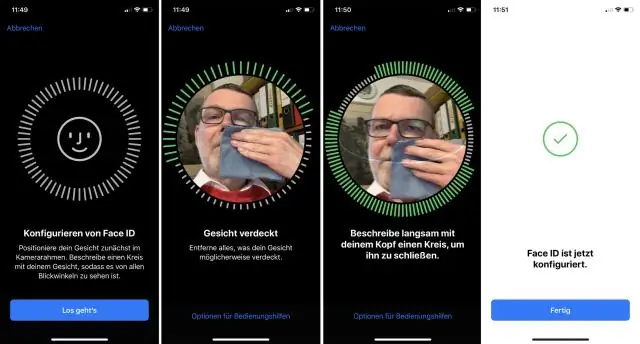

Mucha gente sabe que el sistema Face ID de Apple es más seguro que el programa de reconocimiento facial predeterminado de Android. Por ejemplo, Face ID no puede ser engañado por una fotografía. La parte triste es que docenas de otros teléfonos Android, incluidos los modelos fabricados por Samsung, Motorola, Sony y Huawei, aún caen en el truco fotográfico. Última modificación: 2025-01-22 17:01

La cuerda. El método Contains () en C # distingue entre mayúsculas y minúsculas. Y no hay un parámetro StringComparison disponible similar al método Equals (), que ayuda a comparar mayúsculas y minúsculas. Si ejecuta las siguientes pruebas, TestStringContains2 () fallará. Última modificación: 2025-01-22 17:01

En inteligencia artificial, un sistema experto es un sistema informático que emula la capacidad de toma de decisiones de un experto humano. Los sistemas expertos están diseñados para resolver problemas complejos mediante el razonamiento a través de cuerpos de conocimiento, representados principalmente como si … luego reglas en lugar de a través de códigos de procedimientos convencionales. Última modificación: 2025-01-22 17:01