Spring admite cinco tipos de cableado automático y son no (predeterminado), byType, byName, constructor y autodetect. Última modificación: 2025-01-22 17:01

Aquí voy a explicar los sencillos pasos para escribir sus propios trabajos cron en AWS EC2 Server. una. Primero, debe iniciar sesión en su instancia de AWS EC2. B. Ejecute el siguiente comando. C. Agregue todas las rutas de archivo / rutas de función que desee programar. D. Una vez que ingrese sus comandos de trabajo Cron, debe guardarlos. mi. Última modificación: 2025-01-22 17:01

Conecte el cable USB C al puerto USB C de su GoPro y luego conecte el cable a uno de los puertos USB C de su Mac. Enciende la GoPro. Haga clic en la aplicación Launchpad en su base, escriba imagen en el campo de búsqueda y luego haga clic en Captura de imagen. Haz clic en el nombre de tu GoPro en la ventana de navegación de la izquierda. Última modificación: 2025-01-22 17:01

Revisión positiva superior Después de la configuración, el walabot realmente hace lo prometido, pero en el modo de imagen es un poco problemático mostrar que la imagen a veces se retrasa. Sin embargo, en el modo experto, la aplicación y el walabot funcionan de manera mucho más suave y precisa en la posición donde se encuentra el cable o el perno. Última modificación: 2025-01-22 17:01

Acrobat puede ajustar el tamaño de las páginas de un PDF al tamaño de papel seleccionado. Elija Archivo> Imprimir. En el menú emergente Escala de página, seleccione una de las siguientes opciones: Ajustar al área imprimible Escala las páginas pequeñas hacia arriba y las páginas grandes hacia abajo para ajustarse al papel. Haga clic en Aceptar o Imprimir. Última modificación: 2025-01-22 17:01

Si tiene un ereader compatible con Adobe (como un NOOK o Kobo), puede descargar libros electrónicos Libby en una computadora, luego usar Adobe Digital Editions (ADE) para transferirlos a su dispositivo: En una computadora, vaya a libbyapp.com en su navegador. tarjeta, si es necesario. Vaya a Estantería> Préstamos, luego seleccione Leer con. Última modificación: 2025-01-22 17:01

Para que la ventana activa esté siempre en la parte superior, presione Ctrl + barra espaciadora (o el método abreviado de teclado que asignó). Pulse el método abreviado de teclado de nuevo para deshabilitar "siempre en la parte superior" para la ventana activa. Última modificación: 2025-01-22 17:01

(a) Sí, podemos dibujar un triángulo isósceles que tiene solo 1 eje de simetría. Última modificación: 2025-01-22 17:01

¿Cuáles son dos características de la RAM en un dispositivo Cisco? (Elija dos). La RAM proporciona almacenamiento no volátil. La configuración que se ejecuta activamente en el dispositivo se almacena en la RAM. El contenido de la RAM se pierde durante un ciclo de energía. La RAM es un componente de los conmutadores Cisco, pero no de los enrutadores Cisco. Última modificación: 2025-01-22 17:01

Sí, especializarse en MIS es difícil. ¿Es tan difícil como la informática (CS)? Para la persona adecuada, no; para la persona equivocada, es mucho, mucho más difícil. Última modificación: 2025-01-22 17:01

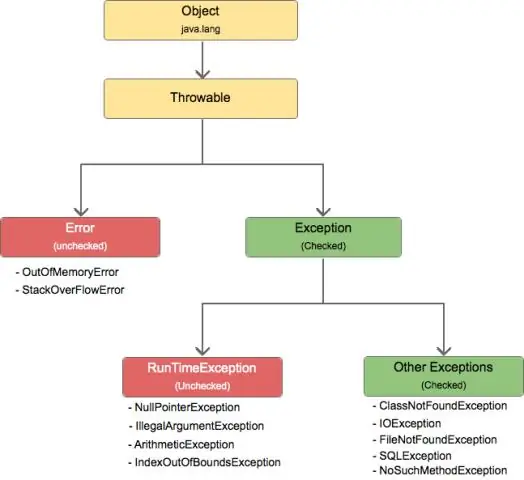

El programa reanuda la ejecución cuando la excepción es detectada en algún lugar por un bloque 'catch'. La captura de excepciones se explica más adelante. Puede lanzar cualquier tipo de excepción de su código, siempre que la firma de su método lo declare. También puede crear sus propias excepciones. Última modificación: 2025-01-22 17:01

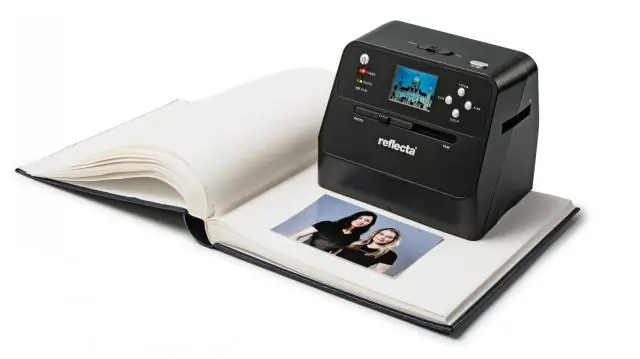

Escáner de fotos. Un tipo de escáner óptico diseñado especialmente para escanear fotografías. Un escáner de fotos típico es un escáner de hojas que puede escanear fotografías de 3 x 5 pulgadas o 4 x 6 pulgadas a una resolución de 300 ppp o superior. Algunos escáneres fotográficos de alta gama también pueden escanear negativos y diapositivas. Última modificación: 2025-01-22 17:01

Sistema operativo: multiplataforma (basado en web. Última modificación: 2025-01-22 17:01

Así que vamos a sumergirnos en: Paso # 1: Determine la dirección militar de su miembro en servicio. Paso # 2: Busque el formulario adecuado en la oficina de correos. Paso # 3: Complete el formulario. Paso # 4: ¡Complete la información de aduanas y sea específico! Paso # 5: Traiga su paquete y formulario de aduanas completo al trabajador postal. Última modificación: 2025-01-22 17:01

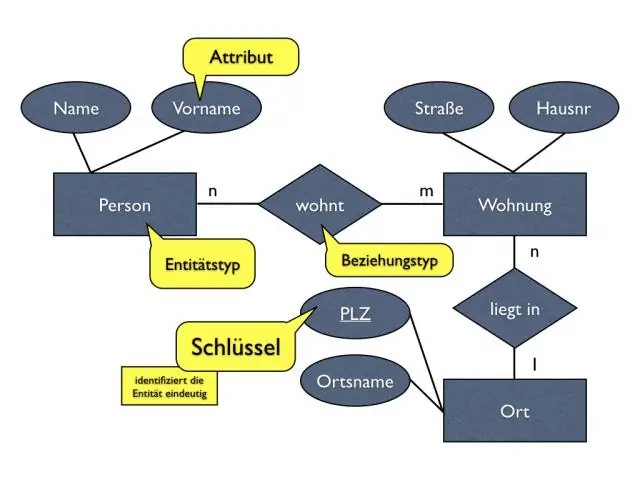

Relación de la clave principal frente a la clave externa Una clave principal identifica de forma única un registro en la tabla de la base de datos relacional, mientras que una clave externa se refiere al campo de una tabla que es la clave principal de otra tabla. Última modificación: 2025-01-22 17:01

Los ayudantes de pares son estudiantes que:? están interesados en desarrollar y / o expandir sus habilidades interpersonales y de comunicación. demostrar interés en las actividades de liderazgo. disfruta interactuando y ayudando a los demás. son pensadores motivados y positivos. Última modificación: 2025-01-22 17:01

Si desea que su instancia de RDS sea accesible al público, debe habilitar los atributos de VPC en el host DNS y la resolución. Puede configurar esto mediante el parámetro PubliclyAccessible que se resolverá en la dirección IP pública. Esto es de la documentación de AWS: Amazon RDS admitía dos plataformas de VPC: EC2-VPC y EC2-Classic. Última modificación: 2025-01-22 17:01

Para la integración de SonarQube en Jenkins, ha realizado los siguientes pasos. Inicie sesión en Jenkins e instale el complemento de escáner SonarQube. Vaya a Administrar Jenkins -> Administrar complementos> Disponible -> Escáner SonarQube. Configure la ruta de inicio de SonarQube. Ahora, configure el servidor SonarQube en Jenkins. Guárdalo. Última modificación: 2025-01-22 17:01

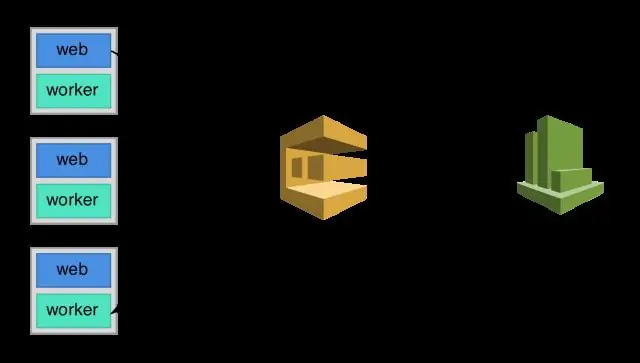

Al utilizar microservicios, aísla la funcionalidad del software en varios módulos independientes que son responsables individualmente de realizar tareas independientes definidas con precisión. Estos módulos se comunican entre sí a través de interfaces de programación de aplicaciones (API) simples y de acceso universal. Última modificación: 2025-01-22 17:01

Para ocultar la barra de descargas, habilite la opción 'Desactivar la plataforma de descarga'. Eso es realmente todo lo que necesita hacer. La próxima vez que descargue un archivo, ya no verá la barra de descargas. La descarga comenzará normalmente y aún verá el indicador de progreso verde en el ícono de la barra de tareas de Chrome. Última modificación: 2025-01-22 17:01

Las cláusulas de imperativos (o imperativos) se utilizan para decirle a la gente que haga, o no haga, ciertas cosas. Los imperativos se pueden utilizar para dar consejos, sugerencias, órdenes, solicitudes, órdenes, instrucciones, ofertas o invitaciones. En el caso de los imperativos positivos, la palabra "hacer" generalmente se deja implícita e implícita antes del verbo base. Última modificación: 2025-01-22 17:01

El mejor alojamiento de servidor de Minecraft: las mejores críticas buenas y económicas de 2019 Shockbyte: el servicio de alojamiento de Minecraft de la mejor calidad con un precio EXCELENTE. Anvilnode: el mejor alojamiento para servidores de minecrafts con más de 15 jugadores. ScalaCube: un host de Minecraft más económico pero aún muy confiable. Última modificación: 2025-01-22 17:01

Un depósito de datos clínicos (CDR) o un almacén de datos clínicos (CDW) es una base de datos en tiempo real que consolida datos de una variedad de fuentes clínicas para presentar una vista unificada de un solo paciente. El uso de CDR podría ayudar a controlar las enfermedades infecciosas en el hospital y la prescripción adecuada según los resultados de laboratorio. Última modificación: 2025-01-22 17:01

XGBoost es una implementación de árboles de decisión potenciados por gradientes diseñados para la velocidad y el rendimiento. Por qué XGBoost debe formar parte de su kit de herramientas de aprendizaje automático. Última modificación: 2025-01-22 17:01

Un atril (del latín lectus, participio pasado de legere, 'leer') es un escritorio de lectura, con una parte superior inclinada, generalmente colocado sobre un soporte o fijado a alguna otra forma de soporte, sobre el cual se colocan documentos o libros como apoyo para leer en voz alta, como en una lectura de las Escrituras, una conferencia o un sermón. Última modificación: 2025-01-22 17:01

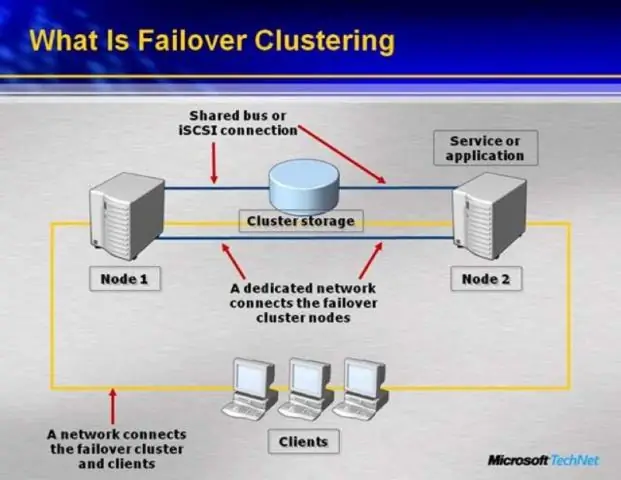

Se aplica a: Windows Server 2019, Windows Server 2016. Un clúster de conmutación por error es un grupo de equipos independientes que trabajan juntos para aumentar la disponibilidad y escalabilidad de los roles en clúster (antes llamados aplicaciones y servicios en clúster). Última modificación: 2025-01-22 17:01

VRidge hará que su PC piense que su teléfono es un costoso auricular HTC Vive u Oculus Rift. Descarga VRidge en ambos dispositivos, conéctalos y disfruta. Última modificación: 2025-01-22 17:01

Los tres teléfonos tienen la misma clasificación IP68 de resistencia al agua, lo que significa que pueden soportar hasta cinco pies y 30 minutos de inmersión. Sin embargo, el S7 Active tiene una pantalla irrompible, un cuerpo de metal más resistente y un respaldo de goma que le da un buen agarre. Última modificación: 2025-01-22 17:01

Presione la tecla del logotipo de Windows + el método abreviado de teclado X y, a continuación, podrá acceder a Opciones de energía desde el menú emergente. Presione la tecla del logotipo de Windows + R para abrir el cuadro de comando Ejecutar. Escriba powercfg. cpl y presione Entrar. Última modificación: 2025-01-22 17:01

Cómo encontrar mi teléfono Blackberry perdido Seleccione "BlackBerry Protect" en la pantalla de inicio. Haga clic en el "Menú" y seleccione "Opciones". Verá algo como "Quiero que la ubicación de este dispositivo sea visible desde el sitio web de BlackBerry Protect" en la sección de Informes de ubicación, asegúrese de seleccionar la casilla de verificación. Última modificación: 2025-01-22 17:01

La memoria procedimental es una parte de la memoria a largo plazo que se encarga de saber hacer las cosas, también conocidas como habilidades motoras. Como su nombre lo indica, la memoria de procedimiento almacena información sobre cómo realizar ciertos procedimientos, como caminar, hablar y andar en bicicleta. Última modificación: 2025-01-22 17:01

¿Qué son los bots de redes sociales? Un tipo de bot en una red de medios sociales que se utiliza para generar mensajes automáticamente, promover ideas, actuar como seguidor de los usuarios y como una cuenta falsa para ganar seguidores. Se estima que entre el 9% y el 15% de las cuentas de Twitter pueden ser bots sociales. Última modificación: 2025-01-22 17:01

¿Cómo pido un comer? comida en forma? Inicie sesión en la aplicación cure.fit. Presiona Solicitar comidas (en la parte superior) Presiona Comer ahora. Elija la comida y agréguela al carrito. Verá el tiempo aproximado de entrega de su comida. Ingrese / cambie su dirección de entrega. Hacer el pago. Última modificación: 2025-01-22 17:01

De Wikipedia, la enciclopedia libre. En el análisis predictivo y el aprendizaje automático, la deriva del concepto significa que las propiedades estadísticas de la variable objetivo, que el modelo está tratando de predecir, cambian con el tiempo de formas imprevistas. Esto causa problemas porque las predicciones se vuelven menos precisas a medida que pasa el tiempo. Última modificación: 2025-01-22 17:01

DVI: los puertos DVI de entrada de video digital son un antiguo remanente de los primeros días de HDMI y ofrecen compatibilidad con dispositivos que pueden emitir video digital en un cable pero necesitan otro cable para audio. Última modificación: 2025-01-22 17:01

Los gráficos de barras son buenos para las comparaciones, mientras que los gráficos de líneas funcionan mejor para las tendencias. Los gráficos de diagrama de dispersión son buenos para relaciones y distribuciones, pero los gráficos circulares deben usarse solo para composiciones simples, nunca para comparaciones o distribuciones. Última modificación: 2025-01-22 17:01

La Panasonic Lumix DC-GH5 es un cuerpo de cámara de lentes intercambiables Micro Four Thirds sin espejo anunciado por Panasonicon el 4 de enero de 2017. Es la primera cámara sin espejo capaz de grabar video de resolución 4K con color de 10 bits con submuestreo de croma 4: 2: 2, junto con grabación en 4K 60p o 50p (pero solo en 8 bits). Última modificación: 2025-01-22 17:01

Forma 1: Grabar video con QuickTime Player Inicie QuickTime Player, seleccione Archivo> Nueva grabación de pantalla. Se abrirá una ventana de grabación de pantalla. Presione el botón rojo 'Grabar' para comenzar a capturar su pantalla, obtendrá una pista para preguntar si captura toda la pantalla o solo una parte de la pantalla. Última modificación: 2025-01-22 17:01

Significa 'Peer to Peer'. En una red P2P, los 'pares' son sistemas informáticos que están conectados entre sí a través de Internet. Los archivos se pueden compartir directamente entre sistemas en la red sin la necesidad de un servidor central. Los programas de software de CommonP2P incluyen Kazaa, Limewire, BearShare, Morpheus y Acquisition. Última modificación: 2025-01-22 17:01

Un prefijo, que significa "detrás", "después", "más tarde", "subsecuente a", "posterior a", que aparece originalmente en palabras prestadas del latín (posdata), pero que ahora se usa libremente en la formación de palabras compuestas (post-isabelino; posfijo; posgrado; postorbital). Última modificación: 2025-01-22 17:01