Cómo enviar imágenes de la ventana acoplable al registro interno de openshift y crear una aplicación a partir de él. Tome la dirección IP del clúster del registro interno de la ventana acoplable. etiquetar la imagen local en el registro interno de Docker. tome el token de autenticación e inicie sesión en el registro inter docker. enviar la imagen etiquetada al registro interno. Última modificación: 2025-01-22 17:01

Angular es una plataforma y un marco para crear aplicaciones cliente de una sola página en HTML y TypeScript. Implementa funciones básicas y opcionales como un conjunto de bibliotecas de TypeScript que importa a sus aplicaciones. La arquitectura de una aplicación Angular se basa en ciertos conceptos fundamentales. Última modificación: 2025-01-22 17:01

KVO, que significa Observación de valores clave, es una de las técnicas para observar los cambios de estado del programa disponibles en Objective-C y Swift. El concepto es simple: cuando tenemos un objeto con algunas variables de instancia, KVO permite que otros objetos establezcan vigilancia sobre cambios para cualquiera de esas variables de instancia. Última modificación: 2025-01-22 17:01

Haga clic en la pestaña Archivo, haga clic en Opciones y luego en la categoría Complementos. En el cuadro Administrar, seleccione Complementos de Excel y luego haga clic en Ir. Si está utilizando Excel para Mac, en el menú de archivo vaya a Herramientas> Complementos de Excel. En el cuadro Complementos, marque la casilla de verificación Herramientas de análisis y luego haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Retire el interruptor de tres vías del circuito Inicie con el interruptor de tres vías que se quitará. Quite los tornillos de la placa de la cubierta del interruptor con el destornillador plano y luego quite los dos tornillos del interruptor. Extraiga con cuidado el interruptor, asegurándose de no tocar ni cortocircuitar ninguno de los tres cables. Última modificación: 2025-01-22 17:01

Fue fundada en enero de 1994 por Jerry Yang y DavidFilo, que eran estudiantes graduados de Ingeniería Eléctrica cuando crearon un sitio web llamado 'Guía de Jerry y David para la World WideWeb'. La Guía era un directorio de otros sitios web, organizado en una jerarquía, a diferencia de un índice de páginas con capacidad de búsqueda. Última modificación: 2025-01-22 17:01

AngularJS proporciona un servicio de control llamado AJAX - $ http, que cumple la tarea de leer todos los datos que están disponibles en los servidores remotos. La demanda del requisito de registros deseados se cumple cuando el servidor realiza la llamada a la base de datos mediante el navegador. Los datos se necesitan principalmente en formato JSON. Última modificación: 2025-01-22 17:01

Ventajas de SCSI: La SCSI moderna puede incluso realizar comunicaciones en serie con velocidades de datos mejoradas, mejor asociación de fallas, conexiones de cable mejoradas y mayor alcance. La otra ventaja de las unidades SCSI sobre IDE es que puede desactivar el dispositivo que aún está funcionando. Última modificación: 2025-01-22 17:01

Introducción a la tecnología digital es un curso básico para la programación de computadoras y cursos de comunicación web / digital. Está diseñado para ayudar a los estudiantes a comprender, comunicarse y adaptarse a un mundo digital, ya que impacta su vida personal, la sociedad y el mundo empresarial. Última modificación: 2025-01-22 17:01

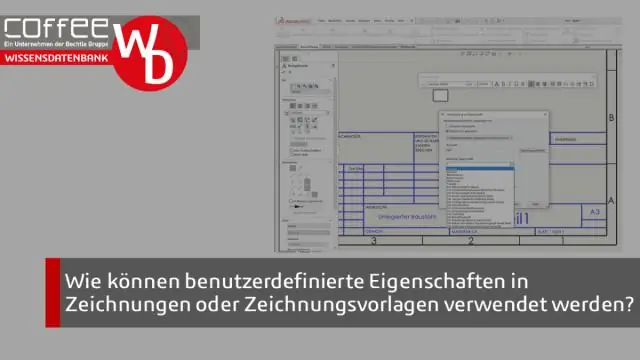

Los archivos de plantilla predeterminados de SOLIDWORKS que se utilizan para iniciar una nueva pieza, ensamblaje o documento de dibujo se encuentran en las carpetas especificadas en Herramientas> Opciones> Ubicaciones de archivos> Plantillas de documento. Cada carpeta está representada con una pestaña en el cuadro de diálogo 'Nuevo documento de SOLIDWORKS'. Última modificación: 2025-01-22 17:01

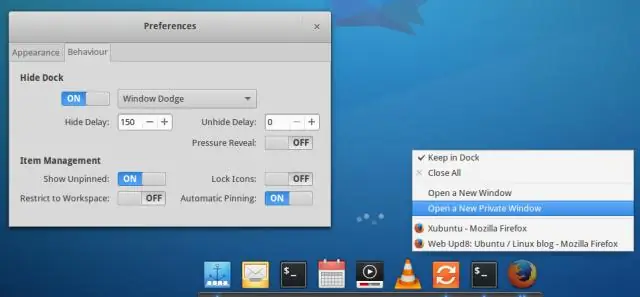

Vaya a Configuración del sistema y seleccione Dock en la barra lateral izquierda. Aquí, verá la opción de mover el Lanzador (se llama Dock en Ubuntu 17.10) hacia abajo o hacia la derecha. En Configuración, seleccione Dock y verá la opción 'Posición en pantalla'. (Tenga en cuenta que Unity ha sido reemplazado por GNOME desde Ubuntu 17.10). Última modificación: 2025-01-22 17:01

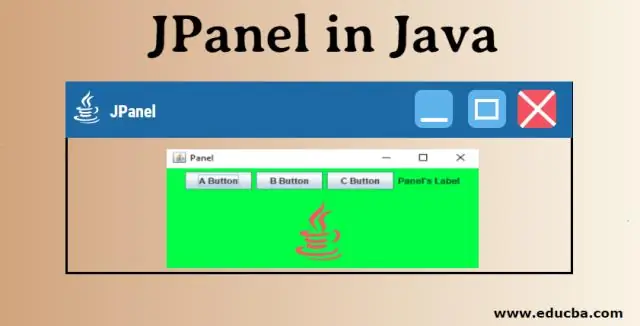

Los objetos utilizan la variable de instancia en Java para almacenar sus estados. Las variables que se definen sin la palabra clave STATIC y están fuera de cualquier declaración de método son específicas del objeto y se conocen como variables de instancia. Se denominan así porque sus valores son específicos de la instancia y no se comparten entre instancias. Última modificación: 2025-01-22 17:01

Hogar')); Copie el archivo JAVA_HOMElibsecuritycacerts a otra carpeta. Para importar certificados a cacerts: Abra el Explorador de Windows y navegue hasta el archivo cacerts, que se encuentra en la subcarpeta jrelibsecurity donde está instalado AX Core Client. Cree una copia de seguridad del archivo antes de realizar cambios. Última modificación: 2025-01-22 17:01

El ciclo de vida de ITIL para los servicios incluye las etapas de estrategia de servicio, diseño de servicio, transición del servicio, operación del servicio y mejora continua del servicio, respectivamente. Como se puede ver en la figura, la estrategia de servicio se encuentra en el núcleo del ciclo de vida de ITIL. Última modificación: 2025-01-22 17:01

Adjetivo. de o relacionado con el cenit; situado en o cerca del cenit. (de un mapa) dibujado para indicar la dirección real de cualquier punto desde el punto central. Última modificación: 2025-01-22 17:01

La Arquitectura de Software es el diseño de todo el sistema, mientras que el Diseño de Software enfatiza en un módulo / componente / nivel de clase específico. Última modificación: 2025-01-22 17:01

La credibilidad se ha definido de diversas maneras como credibilidad, confiabilidad, confiabilidad y / o integridad. Algunos incluso lo consideran como el poder de inspirar a otros a actuar, hacer, comportarse y responder de cierta manera. La credibilidad absorbe varios otros elementos que la convierten en un factor crucial para una comunicación eficaz. Última modificación: 2025-01-22 17:01

Vaya a https://firebase.google.com y haga clic en "Ir a la consola" en la parte superior derecha. Asegúrese de estar utilizando la última versión de Firebase y no https://www.firebaseio.com. A continuación, vaya a la pestaña "Auth"> pestaña "Método de inicio de sesión" y habilite "Correo electrónico / Contraseña" como proveedor (es) de inicio de sesión. ¡y eso es. Última modificación: 2025-01-22 17:01

La función Optimización de entrega de Windows 10 le permite cargar y descargar actualizaciones de Windows 10 y Microsoft Store desde y hacia otras computadoras en su red local e Internet. Windows hace esto usando una caché localizada distribuida autoorganizada. Última modificación: 2025-01-22 17:01

El punto de concurrencia de las bisectrices de los ángulos se llama incentro. Las tres altitudes de un triángulo son concurrentes. El punto de concurrencia se llama ortocentro. Las tres medianas del triángulo son concurrentes. Última modificación: 2025-01-22 17:01

Los hogares necesitan protección contra sobretensiones para toda la casa Hay más dispositivos electrónicos y luces LED en los hogares que nunca. Los electrodomésticos como lavadoras y secadoras ahora están construidos con placas de circuito, por lo que hay muchos más elementos que deben protegerse de las sobrecargas de energía que los que estaban presentes en el pasado. Última modificación: 2025-01-22 17:01

Un JUnit Runner es una clase que amplía la clase Runner abstracta de JUnit. Los corredores se utilizan para ejecutar clases de prueba. El corredor que debe usarse para ejecutar una prueba se puede configurar usando la anotación @RunWith. Última modificación: 2025-01-22 17:01

Si está ejecutando Windows 10 Fall CreatorsUpdate, es posible que se pregunte para qué es la carpeta de objetos 3D en el Explorador de archivos. La carpeta contiene elementos 3D que puede usar en aplicaciones como Paint 3D o Mixed RealityViewer. Los proyectos en los que trabaje en las aplicaciones 3D se guardarán en la carpeta Objetos 3D de forma predeterminada. Última modificación: 2025-01-22 17:01

En la primera generación, la memoria principal tenía forma de tambor magnético y en la segunda generación, la memoria principal tenía forma de RAM y ROM. La tarjeta perforada y la cinta magnética se utilizaron en la primera generación y la cinta magnética se utilizó en la segunda generación. El lenguaje de máquina se usó en primer lugar y el lenguaje ensamblador en segundo. Última modificación: 2025-01-22 17:01

El equipo de comunicaciones de datos (DCE) se refiere a los dispositivos de hardware de la computadora que se utilizan para establecer, mantener y terminar las sesiones de la red de comunicación entre una fuente de datos y su destino. El DCE está conectado al equipo terminal de datos (DTE) y al circuito de transmisión de datos (DTC) para convertir las señales de transmisión. Última modificación: 2025-01-22 17:01

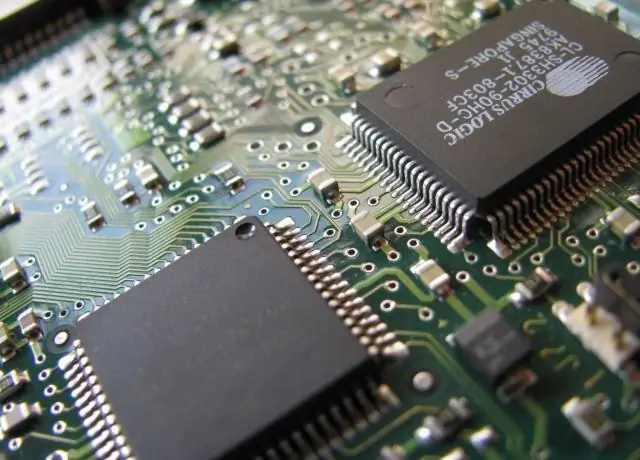

Niveles de caché de CPU: caché L1. La caché L1 reside en cada núcleo. Caché L2. La caché L2 es más grande y más lenta que la caché L1. Caché L3. Es el caché más grande y reside fuera del núcleo. Procesador Intel® Core ™ i7–4770S. Fotografía interna del procesador Intel® Core ™ i7–4770S. Tasa de aciertos y tasa de fallos. Última modificación: 2025-06-01 05:06

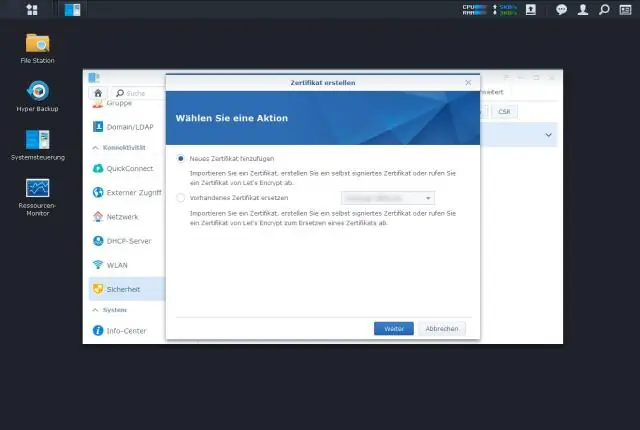

Secure Sockets Layer (SSL) y Transport Layer Security (TLS) son protocolos de seguridad criptográficos. Se utilizan para asegurarse de que la comunicación de la red sea segura. Sus principales objetivos son proporcionar integridad de los datos y privacidad de las comunicaciones. Última modificación: 2025-01-22 17:01

$ 30,2 mil millones. Última modificación: 2025-01-22 17:01

Es muy fácil compartir emojis en Viber: todo lo que necesitas hacer es abrir un chat, tocar el botón de la etiqueta y encontrar el emoticón que te gustaría enviar en el paquete de emoticonos. En el escritorio, el menú aparecerá en la parte inferior derecha de la pantalla. Última modificación: 2025-01-22 17:01

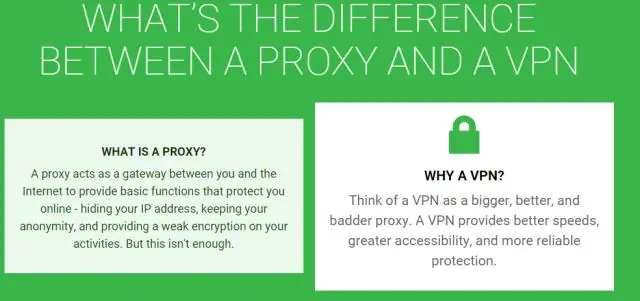

Diferencia entre un servidor proxy y una puerta de enlace. Tanto un servidor proxy como una puerta de enlace enrutan el tráfico desde el interior de una red a Internet. Agateway, sin embargo, es más como una puerta para acceder a Internet, mientras que un servidor proxy actúa como una pared que impide que el interior de la red esté expuesto a Internet. Última modificación: 2025-01-22 17:01

Para usar la interfaz Runnable para crear e iniciar un hilo, debe hacer lo siguiente: Crear una clase que implemente Runnable. Proporcione un método de ejecución en la clase Runnable. Cree una instancia de la clase Thread y pase su objeto Runnable a su constructor como parámetro. Llamar al método de inicio del objeto Thread. Última modificación: 2025-01-22 17:01

El cargador de batería externo es algo poderoso para cargar un dispositivo sin usar el cargador original. Un cargador de batería externo no se conecta directamente a la computadora. Para cargar la batería de la computadora portátil, retire la batería de su computadora portátil y luego conéctela al cargador externo. Última modificación: 2025-01-22 17:01

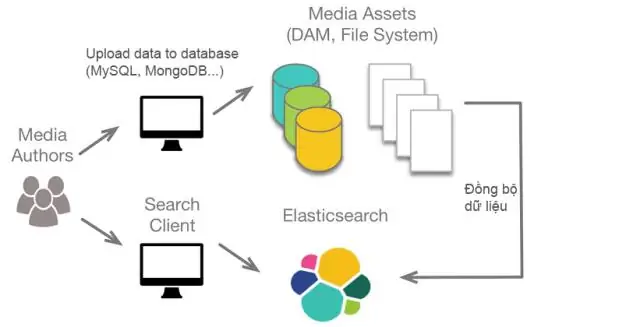

Para eliminar todos los índices, use _todos o *. Para no permitir la eliminación de índices con _todos o expresiones comodín, cambie la acción. La configuración del clúster destructive_requires_name es verdadera. Puede actualizar esta configuración en elasticsearch. Última modificación: 2025-01-22 17:01

Explicación de la licencia perpetua. Opciones de compra de licencias perpetuas para el software de Autodesk.Las licencias perpetuas son la forma en que se ha adquirido la mayoría del software de gama alta hasta ahora. Existe un costo inicial para comprar una licencia, más un costo de suscripción anual que da derecho al propietario a todas las actualizaciones y soporte técnico. Última modificación: 2025-01-22 17:01

Relu: Más eficiente computacionalmente para computar que funciones similares a Sigmoid, ya que Relu solo necesita topick max (0, x) y no realizar costosas operaciones exponenciales como Sigmoids. Relu: en la práctica, las redes con Relutend muestran un mejor rendimiento de convergencia que sigmoid. Última modificación: 2025-01-22 17:01

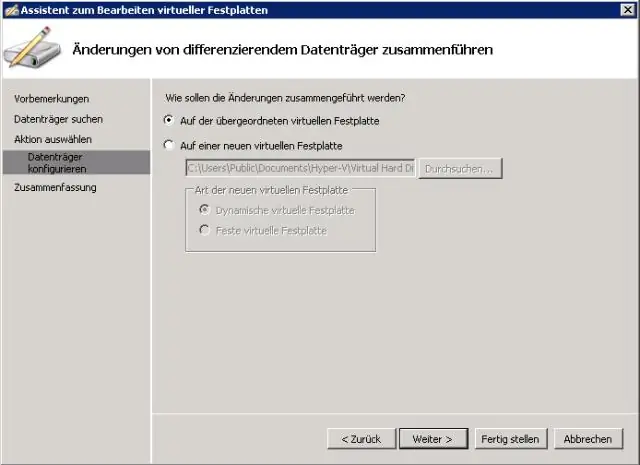

Fusionar manualmente los puntos de control si la cadena está rota Apague la máquina virtual y haga una copia de seguridad del contenido de la máquina virtual. Abra Hyper-V Manager donde se encuentra la VM. Haga clic en Editar disco, seleccione la carpeta donde VM mantiene su vhdx. Seleccione el último archivo de punto de control (con. Seleccione "Fusionar". Se le pedirá que confirme la fusión de este archivo con el disco principal. Hágalo hasta que no tenga archivos avhdx en la carpeta de la VM. Última modificación: 2025-01-22 17:01

Abra la consola de esquema. Haga clic con el botón derecho en Esquema de Active Directory en el árbol de la consola de AD Schema Console y, a continuación, seleccione Maestro de operaciones. Aparece el cuadro de diálogo Cambiar maestro de esquema, que se muestra en la Figura 1. Seleccione la casilla de verificación El esquema se puede modificar en este controlador de dominio para habilitar las modificaciones del esquema. Última modificación: 2025-01-22 17:01

Los motores de búsqueda reconocen los subdominios como direcciones web completamente separadas de su dominio raíz. Por lo tanto, puede usar su subdominio para obtener tráfico nuevo y enviarlo a su sitio principal. Tener otro dominio con contenido diferente también puede ayudarlo a crear vínculos de retroceso para su sitio principal. Última modificación: 2025-01-22 17:01

Siga los siguientes pasos para deshabilitar la caducidad de la contraseña en la consola de cuenta de usuario. Ejecute el comando lusrmgr. msc de Run. Haga clic en los usuarios en la lista que se muestra en el lado izquierdo. Haga doble clic en la cuenta de usuario que desea actualizar. Seleccione el botón de verificación La contraseña nunca caduca. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Un cuadro de texto de varias líneas Empiece con la etiqueta para indicar el comienzo de un cuadro de texto de varias líneas. Use la etiqueta para darle un nombre a su área de texto si lo desea. Especifique el número de filas. Indique el número de columnas. Agrega la etiqueta de cierre. Última modificación: 2025-01-22 17:01