Regla final provisional de notificación de incumplimiento de HITECH. HHS emitió regulaciones que requieren que los proveedores de atención médica, planes de salud y otras entidades cubiertas por la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA) notifiquen a las personas cuando se viola su información médica. Última modificación: 2025-01-22 17:01

Parte 4 Limpieza del registro Expanda la carpeta 'HKEY_LOCAL_MACHINE'. Haga clic en el. Expanda la carpeta 'SOFTWARE'. Busque una carpeta para un programa no utilizado. Haz clic derecho en la carpeta. Haga clic en Eliminar. Haga clic en Sí cuando se le solicite. Repita este proceso para otros programas que reconozca. Cierre el Registro y reinicie su computadora. Última modificación: 2025-01-22 17:01

Asistente personal parental Los padres utilizan la aplicación móvil gratuita para administrar vívofit jr. 2 rastreadores de actividad. Desde la aplicación, agregue perfiles para que varios niños vean los pasos, el sueño, las actividades diarias y los datos de las tareas de cada niño cuando se sincronice con su dispositivo móvil. Última modificación: 2025-01-22 17:01

200 pies En consecuencia, ¿cuánto tiempo tarda en crecer un árbol de caoba? 25 años También sabe, ¿hay un árbol de caoba? Allí son numerosas especies de caoba y una serie de otras especies de árboles llamado caoba En comercio.. Última modificación: 2025-01-22 17:01

PyTables es un paquete para administrar conjuntos de datos jerárquicos y está diseñado para hacer frente de manera eficiente y sencilla a cantidades extremadamente grandes de datos. PyTables está construido sobre la biblioteca HDF5, usando el lenguaje Python y el paquete NumPy. Última modificación: 2025-01-22 17:01

Pasos Reinicie su computadora. Abrir inicio. Espere a que aparezca la primera pantalla de inicio de la computadora. Toque repetidamente Supr o F2 para ingresar a la configuración. Espere a que se cargue su BIOS. Busque la opción 'Configurar valores predeterminados'. Seleccione la opción 'Load Setup Defaults' y presione ↵ Ingresar. Guarde sus cambios y confirme su selección si es necesario. Última modificación: 2025-01-22 17:01

DMVPN (Dynamic Multipoint VPN) es una técnica de enrutamiento que podemos usar para construir una red VPN con múltiples sitios sin tener que configurar estáticamente todos los dispositivos. Se trata de una red de "concentrador y radio" en la que los radios podrán comunicarse entre sí directamente sin tener que pasar por el concentrador. Última modificación: 2025-01-22 17:01

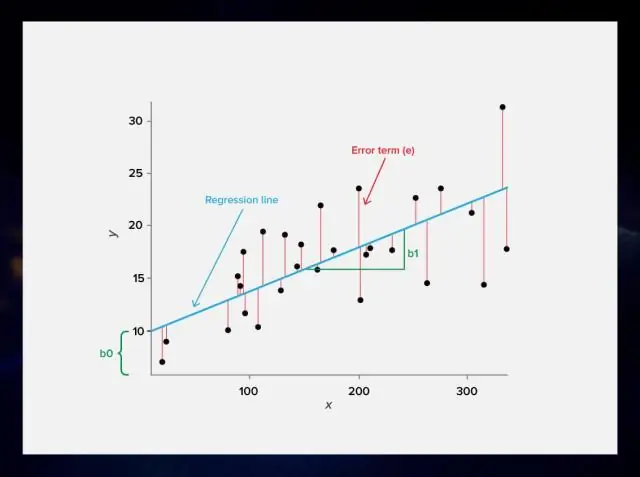

La regresión es un algoritmo ML que se puede entrenar para predecir salidas numeradas reales; como temperatura, precio de las acciones, etc. La regresión se basa en una hipótesis que puede ser lineal, cuadrática, polinomial, no lineal, etc. La hipótesis es una función que se basa en algunos parámetros ocultos y los valores de entrada. Última modificación: 2025-01-22 17:01

Quizzical generalmente significa desconcertado o interrogante, aunque también puede significar confundido, sorprendido, cómico o burlón. Si alguien te mira con una expresión burlona cuando mencionas tu verano, puede significar que no conocen tus aventuras en el campamento espacial. Última modificación: 2025-01-22 17:01

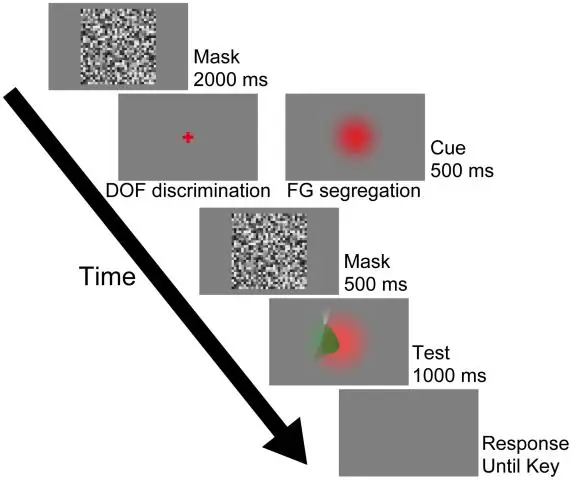

Organización figura-suelo. La segregación figura-fondo se caracteriza por el hecho de que se percibe que la figura se destaca del fondo, estando delimitada por un contorno cerrado, detrás del cual el fondo parece continuar. Última modificación: 2025-06-01 05:06

Según el Financial Times Lexicon, un cliente es: “Alguien que paga por servicios o asesoramiento de una persona u organización profesional. Alguien que compra algo a un vendedor. Una computadora conectada a otra computadora que la controla, por ejemplo, en una red ". Última modificación: 2025-01-22 17:01

ASP.Net Web API es un marco para crear servicios HTTP que pueden ser consumidos por clientes multiplataforma, incluidos equipos de escritorio o dispositivos móviles, independientemente de los navegadores o sistemas operativos que se utilicen. ASP.Net Web API admite aplicaciones RESTful y utiliza verbos GET, PUT, POST, DELETE para las comunicaciones con el cliente. Última modificación: 2025-01-22 17:01

Tipos de agregación Tipo de agregación Tipos de datos válidos Agregado sobre partición Dim max numérico, fecha Sí max_pop numérico, fecha Sí min numérico, fecha Sí min_pop numérico, fecha Sí. Última modificación: 2025-01-22 17:01

Un método es un conjunto de código al que se hace referencia por su nombre y se puede llamar (invocar) en cualquier punto de un programa simplemente utilizando el nombre del método. Piense en un método como un subprograma que actúa sobre los datos y, a menudo, devuelve un valor. Cada método tiene su propio nombre. Última modificación: 2025-01-22 17:01

Mini estudios de caso. Un caselet es una versión más corta de un estudio de caso, generalmente de dos a tres páginas de extensión. Los caselets son similares a los estudios de caso en que pueden describir una secuencia de eventos o plantear un tema o problema que requiere la toma de decisiones. Última modificación: 2025-01-22 17:01

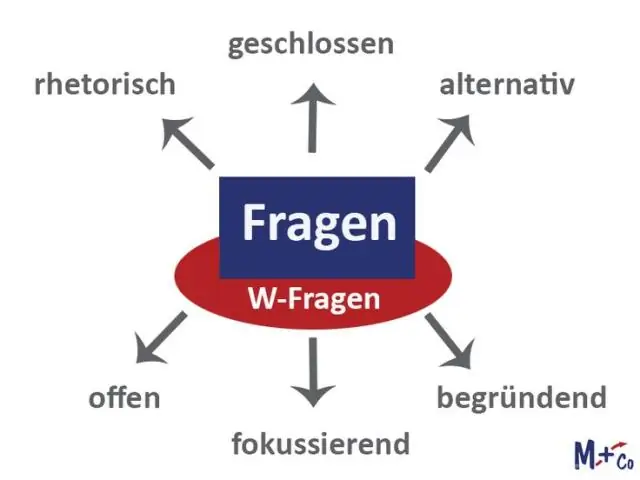

Interrogar (v. a.) Sinónimos: preguntar, catequizar, examinar, preguntar, preguntar, plantear preguntas. Última modificación: 2025-01-22 17:01

Se produce una pérdida de memoria cuando el sistema no puede recuperar un espacio de memoria dado porque no puede decir si este espacio de memoria está realmente en uso o no. Uno de los problemas más habituales que generan pérdidas de memoria en iOS es el de retención de ciclos. Esto ocurre cuando hacemos referencias circulares entre dos o más objetos. Última modificación: 2025-01-22 17:01

Crear un contenedor Navegue a su nueva cuenta de almacenamiento en Azure Portal. En el menú de la izquierda de la cuenta de almacenamiento, desplácese hasta la sección del servicio Blob y luego seleccione Contenedores. Seleccione el botón + Contenedor. Escriba un nombre para su nuevo contenedor. Establecer el nivel de acceso público al contenedor. Última modificación: 2025-01-22 17:01

AT&T: El hotspot móvil está incluido con los planes de datos compartidos del operador, mientras que un plan solo para tableta le costaría $ 10 adicionales por mes. Para planes de datos limitados y no compartidos, el hotspot móvil cuesta $ 20 por mes y proporciona 2 GB de datos adicionales. Última modificación: 2025-01-22 17:01

Tejido SAN. El hardware que conecta las estaciones de trabajo y los servidores a los dispositivos de almacenamiento en una SAN se denomina "estructura". La estructura SAN permite la conectividad de cualquier servidor a cualquier dispositivo de almacenamiento mediante el uso de la tecnología de conmutación de canal de fibra. Última modificación: 2025-01-22 17:01

Precio del Samsung Galaxy Note 3 en India a partir de Rs. 14999 El mejor precio de Samsung GalaxyNote 3 es Rs. 14999 en Amazon, que es un 238% menos que el costo de Samsung Galaxy Note 3 en Flipkart Rs.50650. Última modificación: 2025-01-22 17:01

Empresas que utilizan actualmente selenio Nombre de la empresa Código postal del sitio web Capital One capitalone.com 22102 Wells Fargo wellsfargo.com 94163 Salesforce salesforce.com 94105 Allstate allstate.com 60062. Última modificación: 2025-01-22 17:01

Lenguaje de consulta estructurado (SQL) SQL es un lenguaje de acceso a bases de datos muy simple pero poderoso. SQL es un lenguaje no procedimental; los usuarios describen en SQL lo que quieren que se haga, y el compilador de lenguaje SQL genera automáticamente un procedimiento para navegar por la base de datos y realizar la tarea deseada. Última modificación: 2025-01-22 17:01

Use un widget para encender la linterna Toque la opción Widgets en la parte inferior y el widget debería estar en la primera página. Mantenga presionado el widget y arrástrelo a un espacio vacío en la pantalla. La aplicación no tiene una página de Configuración, solo sabrá si la aplicación está instalada cuando vea el widget. Última modificación: 2025-01-22 17:01

Gmail es de bajo costo, cero mantenimiento y almacenamiento de datos "en la nube", lo que significa que su correo electrónico, documentos y eventos siempre están disponibles en cualquier lugar donde pueda conectarse con un navegador web. Última modificación: 2025-01-22 17:01

Simplemente vaya a la configuración de Snapchat y encienda el micrófono. Luego intente disparar y verifique si su complemento ahora se reproducirá con sonido. Si aún no puede escuchar el sonido de Snapchat, apague el Bluetooth en su Android o iPhone. Puede desinstalar la aplicación y volver a instalarla para ver si esto solucionará el problema de sonido. Última modificación: 2025-01-22 17:01

Puede encontrar NTUSER. dat en cualquier perfil de usuario. Vaya a C: Usersusername para abrir el directorio del usuario. Aquí puedes ver el NTUSER. Última modificación: 2025-01-22 17:01

Los editores de escritorio generalmente necesitan un título de asociado, a menudo en diseño gráfico o comunicaciones gráficas.Las universidades comunitarias y las escuelas técnicas ofrecen cursos de publicación de escritorio, que enseñan a los estudiantes cómo crear diseños de páginas electrónicas y formatear texto y gráficos con el uso de software de autoedición. Última modificación: 2025-01-22 17:01

En C #, especifica el tipo de objeto enlazado posterior como dinámico. También puede crear su propio tipo que herede la clase DynamicObject. A continuación, puede anular los miembros de la clase DynamicObject para proporcionar funcionalidad dinámica en tiempo de ejecución. Última modificación: 2025-01-22 17:01

Estos lenguajes de programación del lado del servidor son los más populares y tienen grandes comunidades detrás de ellos, lo que los hace ideales para que la mayoría de la gente los aprenda. Los 5 principales lenguajes de programación para aprender Node de desarrollo web del lado del servidor. js (JavaScript) PHP. PHP es, con mucho, el lenguaje de programación del lado del servidor más utilizado. Java. Rubí. Pitón. Última modificación: 2025-01-22 17:01

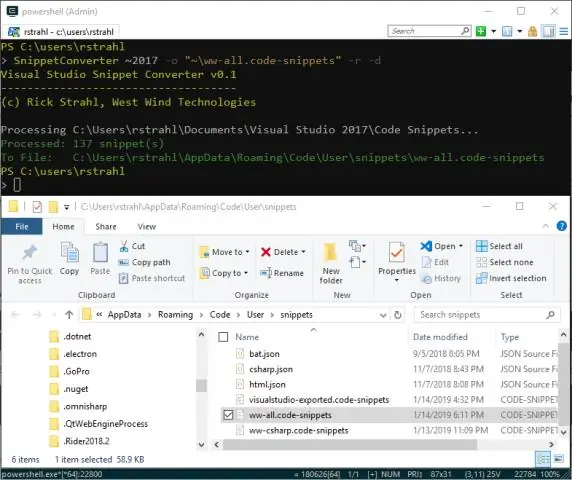

Puede importar un fragmento a su instalación de Visual Studio mediante el Administrador de fragmentos de código. Ábralo eligiendo Herramientas> Administrador de fragmentos de código. Haga clic en el botón Importar. Vaya a la ubicación donde guardó el fragmento de código en el procedimiento anterior, selecciónelo y haga clic en Abrir. Última modificación: 2025-01-22 17:01

Tamaño: Dependiendo de la especie, las termitas voladoras pueden variar en tamaño de 1/4 a 3/8 de pulgada. Color: mientras que las termitas obreras suelen ser de color claro, las termitas voladoras pueden ser de color claro, marrón oscuro o negro según la especie. Última modificación: 2025-01-22 17:01

Cuando mitiga una vulnerabilidad, intenta disminuir el impacto de la vulnerabilidad, pero no la elimina. Mitigar una vulnerabilidad solo como medida temporal. Última modificación: 2025-01-22 17:01

La programación en pareja es una técnica de desarrollo de software ágil en la que dos programadores trabajan juntos en una estación de trabajo. Uno, el conductor, escribe el código, mientras que el otro, el observador o el navegador, revisa cada línea de código a medida que se escribe. Los dos programadores cambian de función con frecuencia. Última modificación: 2025-01-22 17:01

Lógico-matemático (número / razonamiento inteligente) Existencial (vida inteligente) Interpersonal (personas inteligentes) Corporal-cinestésico (cuerpo inteligente). Última modificación: 2025-01-22 17:01

En el programa de estudios basado en habilidades, el contenido de la enseñanza del idioma implica una colección PROPÓSITO DEL PROGRAMA DE ESTUDIOS BASADO EN HABILIDADES de habilidades particulares que pueden desempeñar un papel en el uso del lenguaje El propósito principal de la instrucción basada en habilidades es enseñar la habilidad lingüística específica que puede ser útil o necesario en el uso del lenguaje. Última modificación: 2025-01-22 17:01

Adobe Analytics Cloud es un "motor de inteligencia del cliente" que permite a las empresas pasar de los conocimientos a las acciones en tiempo real mediante la combinación de datos de audiencia en varios productos de Adobe en la nube. Adobe Analytics Cloud se basa en Adobe Cloud Platform, que ofrece API y tecnología de aprendizaje automático de Adobe Sensei. Última modificación: 2025-01-22 17:01

Hay algunas formas de determinar la ubicación de los archivos mdf de SQL Server y los archivos de registro asociados. Abra Enterprise Manager, haga clic derecho en la base de datos que le interesa y seleccione propiedades. Seleccione la sección Archivos y desplácese hasta las columnas Ruta y Nombre de archivo. Última modificación: 2025-01-22 17:01

Si el argumentador cree que la verdad de las premisas establece definitivamente la verdad de la conclusión, entonces el argumento es deductivo. Si el argumentador cree que la verdad de las premisas proporciona solo buenas razones para creer que la conclusión es probablemente verdadera, entonces el argumento es inductivo. Última modificación: 2025-01-22 17:01

Abdulmumini Kabir Usman es el emir de Katsina, Nigeria, y rector de la Universidad de Ilorin (fue rector de la Universidad Obafemi Awolowo). Es el 50o emir de Katsina cronológicamente y el cuarto de la dinastía Sullubawa sucediendo a su padre Muhammadu Kabir Usman. Última modificación: 2025-01-22 17:01