Microsoft no envía mensajes de correo electrónico no solicitados ni realiza llamadas telefónicas no solicitadas para solicitar información personal o financiera, o para proporcionar soporte técnico para reparar su computadora. Cualquier comunicación con Microsoft debe ser iniciada por usted. Los mensajes de error y advertencia de Microsoft nunca incluyen un número de teléfono. Última modificación: 2025-01-22 17:01

Definición de glosa (3 de 4) glosso- una forma combinada que significa "lengua, palabra, habla", que se utiliza en la formación de palabras compuestas: glosología. Última modificación: 2025-01-22 17:01

Cambiar el certificado Vaya a la página Certificados SSL / TLS. A la derecha de su dominio, haga clic en el botón Configuración. El certificado actual se muestra en esta página. A la derecha, haz clic en el botón Agregar nuevo certificado. En esta página, seleccione el tipo de certificado al que le gustaría cambiar. Última modificación: 2025-01-22 17:01

Conéctese a su red Verizon FiOS Conéctese a su red Verizon FiOS. Puede conectarse mediante una conexión por cable (LAN) o wifi. Abra un navegador y vaya a 192.168. 1.1. Ingrese nombre de usuario y contraseña. Cambiando tu contraseña. Última modificación: 2025-01-22 17:01

VIDEO De manera similar, se pregunta, ¿cómo puedo enviar por correo electrónico un archivo de video grande desde mi teléfono? Método 1 con Google Drive (Gmail) Abra el sitio web de Gmail. Si no ha iniciado sesión en su cuenta de Gmail, hágalo ahora con su dirección de correo electrónico y contraseña.. Última modificación: 2025-01-22 17:01

Cuando archiva correos electrónicos, los mensajes desaparecen de su bandeja de entrada sin ser eliminados. Para acceder a ellos, simplemente vaya a su carpeta de archivo de correo electrónico, donde estarán esperando. Última modificación: 2025-01-22 17:01

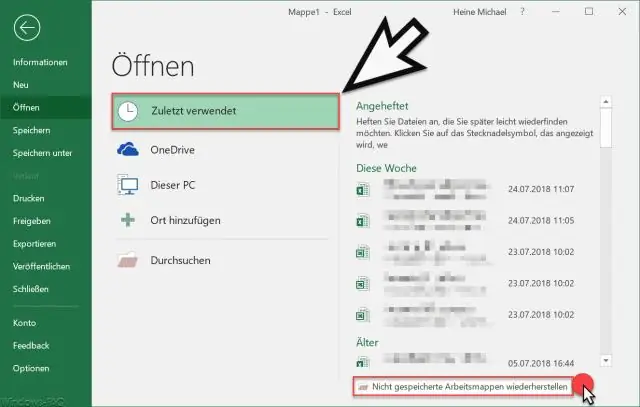

Para intentarlo, haga lo siguiente: Abra Excel, pero no abra el libro dañado. Establezca el modo de cálculo en Manual (consulte el n. ° 3). Elija Macro en el menú Herramientas, seleccione Seguridad y elija la opción Alta. Abra el libro de trabajo dañado. Presione [Alt] + [F11] para abrir el Editor de Visual Basic (VBE). Última modificación: 2025-01-22 17:01

Descargue y lea libros en su dispositivo Asegúrese de que su teléfono o tableta Android esté conectado a Wi-Fi. Abra la aplicación Google Play Books. Toque el libro que desea descargar. También puede hacer clic en Más descargas para guardar el libro y poder leerlo sin conexión. Una vez que el libro esté guardado en su dispositivo, aparecerá un ícono de Descarga. Última modificación: 2025-01-22 17:01

Para crear un flujo de datos usando la consola En la barra de navegación, expanda el selector de Región y elija una Región. Elija Crear flujo de datos. En la página Crear flujo de Kinesis, ingrese un nombre para su flujo y la cantidad de fragmentos que necesita, y luego haga clic en Crear flujo de Kinesis. Elige el nombre de tu transmisión. Última modificación: 2025-01-22 17:01

El Dr. Taher Elgamal, quien fue el científico jefe de Netscape Communications de 1995 a 1998, es considerado el "Padre o SSL" por inventar el impecable sistema criptográfico dentro de SSL 3.0. Última modificación: 2025-01-22 17:01

Para cambiar a un nivel de compatibilidad diferente, use el comando ALTER DATABASE como se muestra en el siguiente ejemplo: Use Master Go ALTER DATABASE SET COMPATIBILITY_LEVEL =; Si lo prefiere, puede utilizar el asistente para cambiar el nivel de compatibilidad. Última modificación: 2025-01-22 17:01

Hasta donde yo sé, no hay límite en la cantidad de marcadores que puede agregar a un mapa basado en Google Maps; sin embargo, el rendimiento de su mapa disminuirá cuando agregue muchos de ellos. Última modificación: 2025-01-22 17:01

Cuando mueva el soporte del cartucho FINE, sostenga el soporte del cartucho FINE y deslícelo lentamente hacia el borde derecho o izquierdo. Sostenga el papel atascado con las manos. Si el papel está enrollado, sáquelo. Tire lentamente de los papeles para no rasgarlos y luego sáquelos. Última modificación: 2025-01-22 17:01

La única diferencia entre los dos es que Pro sandbox contiene más datos. De lo contrario, son iguales y el entorno de pruebas estándar del desarrollador suele ser todo lo que necesita. También hay sandboxes completos y parciales que no solo incluyen la configuración de su base de datos, sino también algunos o todos los datos reales. Última modificación: 2025-01-22 17:01

¡Consigue el tuyo hoy en Target! Sea cual sea su marca favorita, la tenemos, incluida Nokia, Blackberry, HTC, Virgin, Samsung, LG y Motorola. ¿Busca teléfonos celulares con planes de AT&T, Sprint, T-Mobile o Verizon Wireless o quizás teléfonos desbloqueados de las marcas más vendidas? Te tenemos cubierto. Última modificación: 2025-01-22 17:01

Automatización de volumen. Aunque puede controlar prácticamente cualquier parámetro, el volumen es probablemente el que más tiempo dedicará a automatizar. La automatización de volumen le brinda un control preciso de los niveles de todas sus pistas, lo que le permite programar ajustes en cualquier pista en cualquier parte de la canción. Última modificación: 2025-01-22 17:01

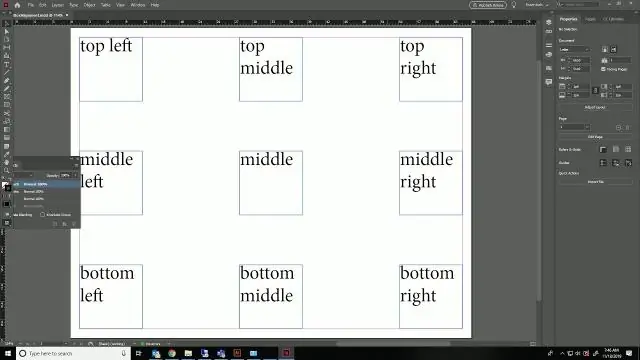

En el menú del panel Carácter o en el menú del panel de control, elija Opciones de subrayado o Opciones de tachado. Realice una de las siguientes acciones y, a continuación, haga clic en Aceptar: seleccione Subrayado activado o Tachado activado para activar el subrayado o el tachado para el texto actual. Última modificación: 2025-01-22 17:01

NET Framework es un marco de desarrollo de software para crear y ejecutar aplicaciones en Windows. NET Framework es parte de. NET, una colección de tecnologías para crear aplicaciones para Linux, macOS, Windows, iOS, Android y más. Última modificación: 2025-01-22 17:01

Si bien la prueba no es irrazonablemente desafiante, es un desafío. ¡Pero es uno que está diseñado para ayudarte! Mientras te preparas para el AP, te estás preparando para un aspecto completamente nuevo de tu vida, y agradecerás a la versión tuya de la escuela secundaria por comenzar temprano a prepararte. Última modificación: 2025-01-22 17:01

La forma más sencilla de ejecutar un solo método de prueba JUnit es ejecutarlo desde el editor de clases del caso de prueba: coloque el cursor en el nombre del método dentro de la clase de prueba. Presione Alt + Shift + X, T para ejecutar la prueba (o haga clic con el botón derecho, Ejecutar como> Prueba JUnit). Si desea volver a ejecutar el mismo método de prueba, simplemente presione Ctrl + F11. Última modificación: 2025-01-22 17:01

El Protocolo de autenticación por desafío mutuo (CHAP) es un proceso de autenticación de un usuario en una entidad de red, que puede ser cualquier servidor, por ejemplo, el proveedor de servicios web o de Internet (ISP). CHAP se utiliza principalmente con fines de seguridad. Última modificación: 2025-01-22 17:01

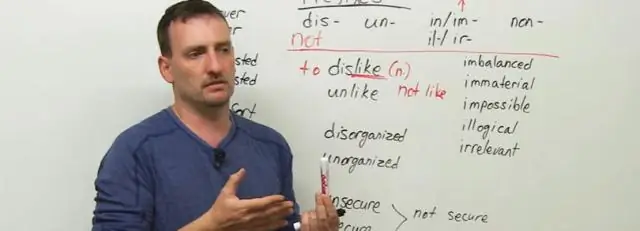

# 80 hiper → más, arriba El prefijo hiper- significa "más". Los ejemplos que utilizan este prefijo incluyen hiperventilado e hipersensible. Una forma fácil de recordar que el prefijo hiper- significa "sobre" es a través de la palabra hiperactiva, que describe a una persona que es "demasiado" activa de alguna manera. Última modificación: 2025-01-22 17:01

Montaje de imágenes Haga doble clic o arrastre y suelte una imagen de la colección de imágenes a la sección con dispositivos virtuales. Elija una imagen y haga clic en la opción Montar o Montar en SCSI en la barra lateral. Haga clic en el botón Montaje rápido y elija una imagen en su disco duro. Última modificación: 2025-01-22 17:01

Huawei Mate 10 Pro es compatible con Verizon CDMA, Verizon CDMA1 y Verizon LTE50%. La velocidad máxima de transmisión de datos del Huawei Mate 10 Pro con Verizon es de 300/51 Mbps, mientras que el Huawei Mate 10 Pro es capaz de alcanzar velocidades de hasta 301.5 / 51 Mbps. Última modificación: 2025-01-22 17:01

Hay muchos sitios dispuestos a vender sus plantillas y algunos son mejores que otros. 10 lugares para vender plantillas de bosque temático. Templamatic. BuyStockDesign. FlashDen. SitePoint. TalkFreelance. Webmaster-Talk. eBay. Última modificación: 2025-01-22 17:01

Sí, Amazon Web Services (AWS) está certificado como proveedor de servicios de nivel 1 PCI DSS 3.2, el nivel de evaluación más alto disponible. La evaluación de cumplimiento fue realizada por Coalfire Systems Inc., un asesor de seguridad calificado (QSA) independiente. Última modificación: 2025-01-22 17:01

El iPad mini 4 (solo Wi-Fi) (A1538) admite 802.11a / b / g / n / ac en las frecuencias de 2,4 GHz y 5 GHz (doble banda), así como HT80 con MIMO. Finalmente, el iPad mini 4 con capacidad celular es compatible con A-GPS, mientras que el modelo de solo Wi-Fi no lo hace. Última modificación: 2025-01-22 17:01

La primera forma de la vieja escuela para identificar si una cadena o matriz contiene una cadena es utilizando el método indexOf. Si la cadena o matriz contiene la cadena de destino, el método devuelve el primer índice de caracteres (cadena) o índice de elemento (matriz) de la coincidencia. Si no se encuentra ninguna coincidencia, indexOf devuelve -1. Última modificación: 2025-01-22 17:01

Cuando una clase se declara con la palabra clave final, se denomina clase final. Una clase final no se puede extender (heredar). El otro uso de final with classes es crear una clase inmutable como la clase String predefinida. No puedes hacer que una clase sea inmutable sin hacerla definitiva. Última modificación: 2025-01-22 17:01

La web profunda, la web invisible o la web oculta son partes de la World Wide Web cuyos contenidos no están indexados por los motores de búsqueda web estándar. El contenido de la deep web se puede localizar y acceder a través de una URL directa o una dirección IP, pero puede requerir una contraseña u otro acceso de seguridad para pasar las páginas de sitios web públicos. Última modificación: 2025-01-22 17:01

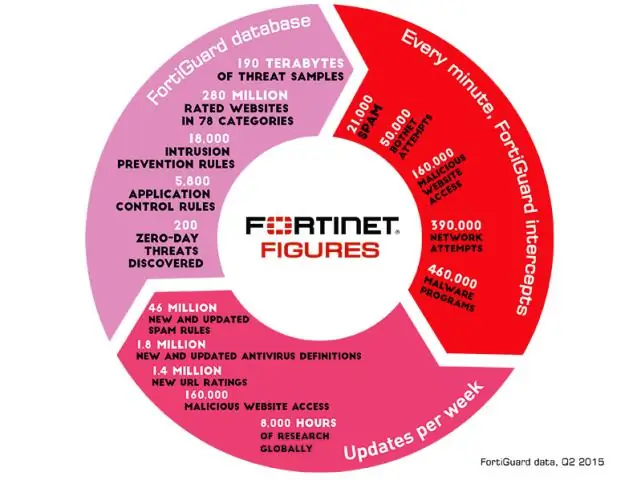

Un Security Fabric utiliza FortiTelemetry para vincular diferentes sensores y herramientas de seguridad para recopilar, coordinar y responder a comportamientos maliciosos en cualquier lugar de su red en tiempo real. El tejido de seguridad de Fortinet cubre: Seguridad del cliente de punto final. Acceso seguro por cable, inalámbrico y VPN. Última modificación: 2025-01-22 17:01

¿Cuál es el archivo P12? Archivo que contiene un certificado digital que utiliza cifrado PKCS # 12 (Estándar de criptografía de clave pública # 12); utilizado como formato portátil para transferir claves privadas personales u otra información confidencial; utilizado por varios programas de seguridad y cifrado. Última modificación: 2025-01-22 17:01

Para todos los demás, el OnePlus 7 Pro se venderá como los dispositivos OnePlus tradicionalmente, como un teléfono desbloqueado con soporte principalmente para operadores GSM. Por lo general, eso no incluye Verizon y Sprint, que operan con el estándar CDMA, aunque el OnePlus 7 Pro está, de hecho, certificado para funcionar en la red de Verizon. Última modificación: 2025-01-22 17:01

Estos son los pasos: Ingrese la Configuración en la pantalla de inicio de Roku. Vaya a Privacidad. Seleccione Experiencia de Smart TV. Luego, desactive la opción Usar información de las entradas de TV. Los anuncios interactivos deberían dejar de aparecer, si no, reinicie su Roku. Última modificación: 2025-01-22 17:01

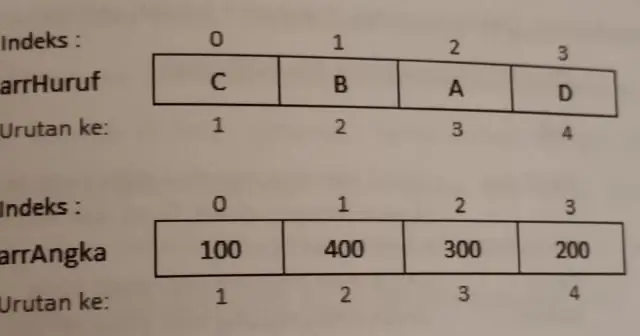

Matriz de estructuras. En programación, la estructura es un tipo de datos compuesto con una colección de variables. Estas variables pueden tener diferentes tipos de datos y formar colectivamente una estructura de un tipo de datos compuesto. Una matriz de estructuras es una colección secuencial de estructuras. Última modificación: 2025-01-22 17:01

Este es un dispositivo de cuerpo único con una batería interna que no se puede quitar. Si necesita quitar y volver a insertar la batería para reiniciar el dispositivo, siga estos pasos: Mantenga presionada la tecla de Encendido y Bajar volumen por hasta 45 segundos. Espere a que el dispositivo se reinicie. Última modificación: 2025-01-22 17:01

Net es mejor y si desea desarrollar una aplicación para Android, puede usar Java. ambos son programación orientada a objetos. Java es conocido por su compatibilidad con versiones anteriores, es decir, migrar código entre plataformas Java es fácil. también podemos hacer esto usando. Última modificación: 2025-01-22 17:01

Toma cualquier objeto como parámetro y usa la API de reflexión de Java para imprimir cada nombre y valor de campo. La reflexión es comúnmente utilizada por programas que requieren la capacidad de examinar o modificar el comportamiento en tiempo de ejecución de las aplicaciones que se ejecutan en la máquina virtual Java. Última modificación: 2025-01-22 17:01

Neutron es un proyecto de OpenStack para proporcionar "conectividad de red como servicio" entre dispositivos de interfaz (por ejemplo, vNIC) administrados por otros servicios de OpenStack (por ejemplo, nova). Implementa la API de Neutron. Esta documentación es generada por el kit de herramientas de Sphinx y se encuentra en el árbol de fuentes. Última modificación: 2025-01-22 17:01

El primer hoyo, o hoyo izquierdo, se llama "neutral". El segundo agujero, o agujero derecho, se llama "caliente". El tercer hoyo es el hoyo del suelo. El agujero caliente está conectado al cable que suministra la corriente eléctrica. Última modificación: 2025-01-22 17:01