Inicie sesión con sus credenciales de UT: Nombre de usuario. Fac / Staff: [email protected]. Estudiantes: [email protected]. Contraseña: contraseña de NetID. Método EAP: PEAP. Autenticación de fase 2: MSCHAPV2. Certificado: no validar. Última modificación: 2025-01-22 17:01

Tanto el iPhone 6 como el 6 Plus son dispositivos compatibles con 4G. Si la conexión a Internet móvil tiene clasificación 4G, el teléfono lo mostrará junto al indicador de señal en la esquina superior izquierda de la pantalla. Si no obtiene ninguna conexión a Internet en el dispositivo a través de datos móviles, verifique la configuración de red del dispositivo. Última modificación: 2025-01-22 17:01

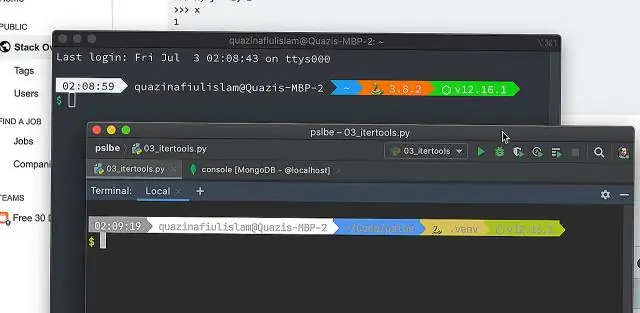

Mac y Linux se basan en el mismo marco, por lo que es muy fácil trabajar entre ambos. Si está trabajando principalmente en análisis de datos y en cosas que están contenidas dentro de su máquina, Windows está bien, pero si está trabajando con un clúster de computación u otras máquinas basadas en Linux / Mac, entonces obtenga una Mac o instale Linux. Última modificación: 2025-01-22 17:01

El Vive Tracker es un pequeño accesorio de seguimiento de movimiento intercambiable que se puede conectar a cualquier objeto en la vida real y funciona con los auriculares HTC Vive VR. El rastreador crea una conexión inalámbrica entre el objeto y los auriculares y le permite al jugador usar el objeto en el mundo virtual, lo cual es bastante impresionante. Última modificación: 2025-01-22 17:01

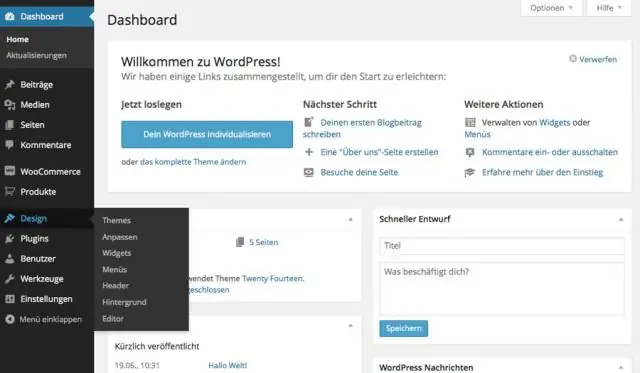

Para comenzar a personalizar su tema de WordPress, primero vaya a Apariencia -> Página de Temas. En esta página, ubique el tema activo (Twenty Seventeen en nuestro caso) y haga clic en el botón Personalizar junto a su título. En la página que se abre, puede modificar su tema de WordPress en tiempo real. Última modificación: 2025-01-22 17:01

Un archivo de respuesta es un archivo basado en XML que contiene definiciones de configuración y valores para usar durante la instalación de Windows. En un archivo de respuesta, especifica varias opciones de configuración. Estas opciones incluyen cómo particionar discos, dónde encontrar la imagen de Windows que se instalará y qué clave de producto aplicar. Última modificación: 2025-01-22 17:01

Muñeca Barbie de 28 pulgadas - Walmart.com - Walmart.com. Última modificación: 2025-01-22 17:01

Para crear una firma digital, el software de firma, como un programa de correo electrónico, crea un hash unidireccional de los datos electrónicos que se van a firmar. Luego, la clave privada se utiliza para cifrar el hash. El hash cifrado, junto con otra información, como el algoritmo de hash, es la firma digital. Última modificación: 2025-01-22 17:01

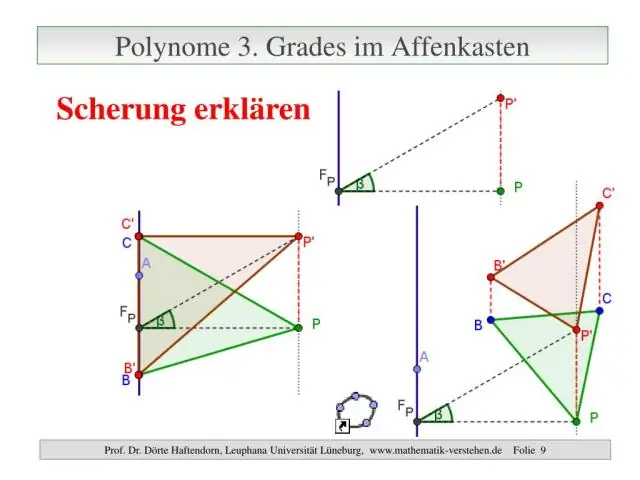

Los polinomios siempre deben simplificarse tanto como sea posible. Eso significa que debe sumar todos los términos similares. Los términos semejantes son términos con dos cosas en común: 1) La misma (s) variable (s) 2) Las variables tienen los mismos exponentes. Última modificación: 2025-01-22 17:01

¿Puede invertir en Huawei? Huawei no vende acciones públicas, por lo que no es posible comprar una participación en ninguno de los mercados del mundo. Si desea poseer acciones potencialmente, debe ser un empleado de Huawei con sede en China. Última modificación: 2025-01-22 17:01

Al menos 400.000 bots fueron responsables de unos 3,8 millones de tweets, aproximadamente el 19% del volumen total. Los robots de Twitter ya son ejemplos bien conocidos, pero también se han observado los correspondientes agentes autónomos en Facebook y en otros lugares. Última modificación: 2025-01-22 17:01

Cargue cualquier clip en el panel Fuente. Observe la llave pequeña en la esquina inferior derecha (vea la Figura 7); ese es el menú Configuración para el panel Fuente (hay uno igual en el panel Programa). Haga clic en él y cambie el panel para mostrar la forma de onda de audio. Última modificación: 2025-01-22 17:01

Docker CE es una plataforma de contenedorización de código abierto y gratuita. Es una versión renombrada de la solución de código abierto de Docker que ha estado disponible gratuitamente desde el lanzamiento de Docker en 2013. CE se puede descargar directamente desde Docker Store. Última modificación: 2025-01-22 17:01

Seleccione el botón Inicio, luego seleccione Configuración> Red e Internet> VPN> Agregar una conexión VPN. En Agregar una conexión VPN, haga lo siguiente: Para el proveedor de VPN, elija Windows (integrado). En el cuadro Nombre de la conexión, ingrese un nombre que reconozca (por ejemplo, Mi VPN personal). Última modificación: 2025-01-22 17:01

Puede crear un nuevo usuario en su computadora Mac para ayudarlo a evitar problemas relacionados con tener más de una persona en el mismo perfil, como iniciar y cerrar sesión en sitios y aplicaciones. Una vez que cree un nuevo perfil de usuario, tendrá la opción de cambiar de usuario a través de la pantalla de inicio de sesión. Última modificación: 2025-01-22 17:01

Un archivo con la extensión de archivo PEM es un archivo de certificado de correo de privacidad mejorada que se utiliza para transmitir correo electrónico de forma privada. Es posible que algunos archivos en formato PEM usen una extensión de archivo diferente, como CER o CRT para certificados, o KEY para claves públicas o privadas. Última modificación: 2025-01-22 17:01

El 99% viaja a través de cables bajo el mar. Esa es su conversación telefónica por Internet, sus mensajes instantáneos, su correo electrónico y sus visitas al sitio web, todos ellos abriéndose camino por debajo de los océanos del mundo. La razón es simple: en los últimos años, los datos han viajado a través de cables de fibra óptica. Última modificación: 2025-01-22 17:01

300 ml equivalen a 10,14 onzas, o hay 10,14 onzas en 300 mililitros. Última modificación: 2025-01-22 17:01

Paso 1: Abra el documento de Word del que desea eliminar su información personal. Paso 2: Haga clic en la pestaña Archivo en la esquina superior izquierda de la ventana. Paso 3: Haga clic en Información en la columna del lado izquierdo de la ventana. Paso 4: Haga clic en el menú desplegable Verificar problemas y luego haga clic en Inspeccionar documento. Última modificación: 2025-01-22 17:01

Google, como usted sabe, ofrece una tecnología de impresión basada en la web llamada Cloud Print que le permite acceder a su impresora existente desde cualquier navegador o teléfono móvil a través de Internet. El mismo servicio ahora se puede utilizar para compartir su impresora con cualquier otra persona en la web sin que ellos formen parte de su red doméstica. Última modificación: 2025-01-22 17:01

Agregar mediante el cuadro de diálogo Iconos Simplemente seleccione Activos del proyecto o Activos de la cuenta, luego haga clic en el pequeño botón más, seleccione un archivo de imagen y listo, su imagen se redimensionará para que quepa en un cuadrado de 48x48 píxeles y se copiará en los activos del proyecto o en los activos de la cuenta. carpeta para ti. Última modificación: 2025-01-22 17:01

Lintelek Fitness Tracker, 107Plus Heart RateMonitor Monitor de actividad, Cronómetro, Relax, 14 modos de deportes, Pulsera de podómetro impermeable IP67 para niños, mujeres y hombres. Última modificación: 2025-01-22 17:01

Devolver matriz de función en C. La programación en C no permite devolver una matriz completa como argumento a una función. Sin embargo, puede devolver un puntero a una matriz especificando el nombre de la matriz sin un índice. Última modificación: 2025-01-22 17:01

La compañía anunció hoy su Galaxy Watch en su evento anual de teléfonos Galaxy Note. Cuenta con conectividad 3G / LTE y se carga de forma inalámbrica. Habrá dos modelos: una versión plateada de 46 mm y versiones más pequeñas de 42 mm en negro y oro rosa. Última modificación: 2025-06-01 05:06

Copie y pegue en Documentos, Hojas de cálculo o Presentaciones de Google En su iPhone o iPad, abra un archivo en la aplicación Documentos, Hojas de cálculo o Presentaciones de Google. Solo documentos: toca Editar. Seleccione lo que desea copiar. Toca Copiar. Toque donde desee pegar. Toque Pegar. Última modificación: 2025-01-22 17:01

Cómo instalar Oracle SQLPlus y Oracle Client en MAC OS Descargue los archivos del sitio de Oracle. http://www.oracle.com/technetwork/topics/intel-macsoft-096467.html. Extraiga los archivos y cree la estructura de carpetas adecuada. Cree un archivo tnsnames.ora adecuado para definir cadenas de conexión adecuadas. Configure las variables de entorno. Empiece a utilizar SQLPlus. ¿Disfrutaste?. Última modificación: 2025-01-22 17:01

La minería de datos se trata de descubrir relaciones insospechadas / previamente desconocidas entre los datos. Es una habilidad multidisciplinaria que utiliza aprendizaje automático, estadísticas, inteligencia artificial y tecnología de bases de datos. La información obtenida a través de la minería de datos se puede utilizar para marketing, detección de fraudes y descubrimiento científico, etc. Última modificación: 2025-01-22 17:01

Método 2: Descargar videos de Instagram como GIFOnline Paso 2: Copie el enlace del video de Instagram como mencioné anteriormente, luego péguelo en la barra QR. Paso 3: haz clic en "¡Subir video!" Paso 4: Elija la hora de inicio y finalización que desea mostrar en el GIF. Después de eso, haga clic en "guardar" y el GIF se descargará en su PC. Última modificación: 2025-01-22 17:01

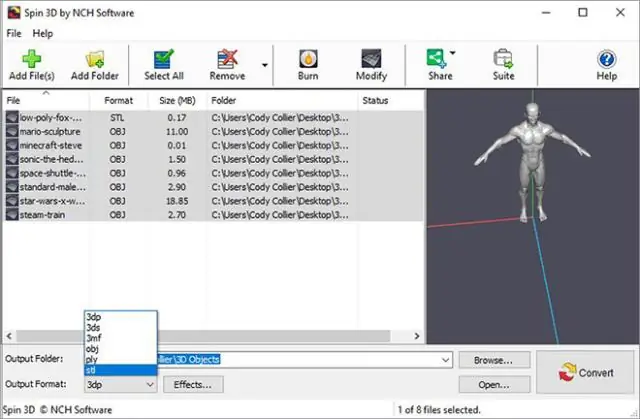

Importar archivos OBJ al programa Busque y seleccione los archivos OBJ en su computadora y haga clic en Abrir para traerlos a Spin 3D y convertirlos al formato de archivo 3DS. También puede arrastrar y soltar sus archivos OBJ directamente en el programa para convertirlos también. Última modificación: 2025-01-22 17:01

Utilice Microsoft XPS Viewer para leer documentos XPS y utilice Microsoft XPS Document Writer para imprimirlos. Haz clic derecho en el documento. Seleccione "Propiedades". Haga clic en "Cambiar" en la pestaña "General". Elija un programa en el que desea abrir el documento. Haga clic en "Aceptar" para abrir el programa y realizar los cambios. Última modificación: 2025-01-22 17:01

Obtenga la aplicación gratuita de Instagram para Windows desde la tienda de aplicaciones de Windows. Instale e inicie la aplicación en su PC con Windows, luego inicie sesión en ella. Toque el icono "Mensaje directo" y seleccione a su amigo a quien desea enviar el mensaje. Para revisar sus mensajes, haga clic en el ícono de flecha y diríjase a la sección de conversación para verlos. Última modificación: 2025-01-22 17:01

Cómo arrastrar y soltar una foto de iPhoto al escritorio Haga clic en la foto de vista previa para seleccionarla haga clic derecho y arrástrela y suéltela en el escritorio o carpeta. Última modificación: 2025-01-22 17:01

En informática, el algoritmo de Prim (también conocido como Jarník) es un algoritmo codicioso que encuentra un árbol de expansión mínimo para un gráfico no dirigido ponderado. Esto significa que encuentra un subconjunto de los bordes que forma un árbol que incluye todos los vértices, donde se minimiza el peso total de todos los bordes del árbol. Última modificación: 2025-01-22 17:01

Código Swift (BIC) - ICICINBB 008 - ICICI BANKLIMITED (SUCURSAL HYDERABAD). Última modificación: 2025-01-22 17:01

Distribuido originalmente como una biblioteca descargable por separado, Swing se ha incluido como parte de Java Standard Edition desde la versión 1.2. Las clases y los componentes de Swing están incluidos en el archivo javax. jerarquía del paquete swing. Última modificación: 2025-01-22 17:01

La Basílica de Constantino incluía bóvedas de cañón, bóvedas de arista y una cúpula central sobre una sala de ocho lados. Los mosaicos romanos en blanco y negro solían aparecer en las paredes de las casas. Última modificación: 2025-01-22 17:01

Cloud VPN conecta de forma segura su red de pares a su red de nube privada virtual (VPC) de Google Cloud (GCP) a través de una conexión IPsecVPN. El tráfico que viaja entre las dos redes es encriptado por una puerta de enlace VPN y luego descifrado por la otra puerta de enlace VPN. Esto protege sus datos mientras viajan por Internet. Última modificación: 2025-01-22 17:01

No. Aabaco siempre fue parte de la familia Yahoo, y ahora ambos forman parte de la familia de empresas Verizon. Aabaco Small Business, LLC sigue existiendo como entidad legal, pero ahora operará bajo la marca Yahoo Small Business. Última modificación: 2025-01-22 17:01

La capacidad de reducir la calidad de la textura renderizada del césped que te rodea. La capacidad de reducir el rango de la calidad de la textura renderizada de la hierba que te rodea. La capacidad de aumentar o disminuir el sombreado aplicado al césped. La capacidad de apagar completamente todos los sonidos del juego, incluido el susurro de la hierba. Última modificación: 2025-01-22 17:01

Algunas de las diferencias entre la inteligencia artificial y la natural son: las máquinas de inteligencia artificial están diseñadas para realizar pocas tareas específicas mientras consumen algo de energía, mientras que en la inteligencia natural, los humanos pueden aprender cientos de habilidades diferentes durante la vida. Última modificación: 2025-01-22 17:01