Presione la tecla de Windows + X y elija Administrador de dispositivos. Cuando se inicie Device Manager, vaya a la sección Adaptadores de pantalla y localice el controlador de su tarjeta gráfica. Haga clic derecho en el controlador y seleccione Desinstalar. Marque Eliminar el software del controlador para este dispositivo y haga clic en Aceptar. Última modificación: 2025-01-22 17:01

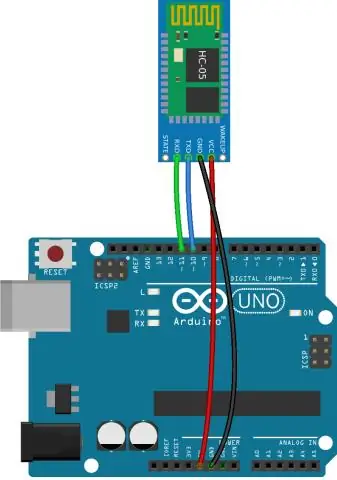

El módulo Bluetooth HC-05 es un módulo Bluetooth SPP (Protocolo de puerto serie) fácil de usar, diseñado para una configuración de conexión serie inalámbrica transparente. El módulo Bluetooth HC-05 proporciona un modo de conmutación entre el modo maestro y el esclavo, lo que significa que no puede usar ni recibir ni transmitir datos. Última modificación: 2025-01-22 17:01

En primer lugar, haga clic en "Visual Basic" en el grupo "Código", en la pestaña "Desarrollador" o puede presionar "Alt" + "F11" en su teclado para abrir el editor de VBA. Luego haga clic en "Insertar", en el menú desplegable, puede hacer clic en "Módulo". A continuación, haga doble clic para abrir un nuevo módulo. Última modificación: 2025-01-22 17:01

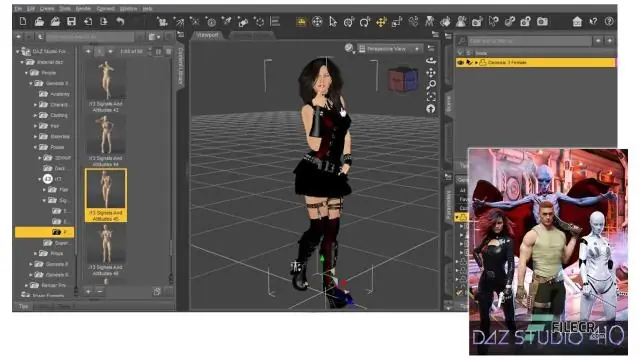

DAZ Studio es básicamente: Para POSESAR figuras. Creando animaciones. Representación de los resultados finales (jpgs, pngs, películas, etc.) Figuras de mapeo de aparejos y pesos. Ensamblando sus escenas juntas. Última modificación: 2025-01-22 17:01

Lang. OutOfMemoryError: El error de límite de sobrecarga de GC excedido es un error generado por la máquina virtual Java para indicar que la aplicación está gastando más tiempo en la recolección de basura (GC) que en el trabajo útil. Este error lo genera JVM cuando la aplicación pasa el 98% del tiempo en la recolección de basura. Última modificación: 2025-01-22 17:01

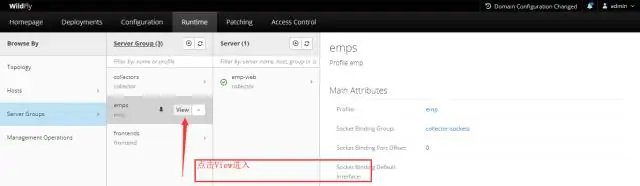

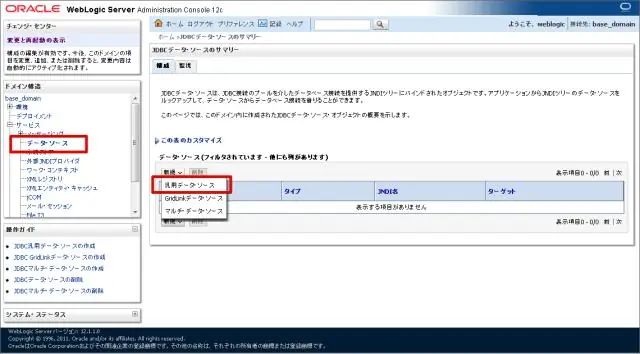

Haga clic en el nodo Servidores para expandirlo y exponer los nombres de los servidores que se administran actualmente a través de la consola. Haga clic en el nombre del servidor cuyo árbol JNDI desea ver. Desplácese hasta la parte inferior del panel de configuración y haga clic en el enlace 'Ver árbol JNDI'. Última modificación: 2025-01-22 17:01

Programa de certificación EnCase Certified Examiner (EnCE) Paso 1: Requisitos de formación y experiencia. Paso 2: Complete la solicitud de EnCE. Paso 3: Regístrese para la prueba y la guía de estudio. Paso 4: Realice la fase I (examen escrito) Paso 5: Realice la fase II (examen práctico) Paso 6: Certificación EnCE y proceso de renovación. Última modificación: 2025-01-22 17:01

VIDEO Entonces, ¿cómo agrego una nueva tabla en Entity Framework? Usted puede agregar esta mesa a un proyecto ASP.NET MVC siguiendo estos pasos: Haga clic con el botón derecho en la carpeta App_Data en la ventana del Explorador de soluciones y seleccione la opción de menú Agregar , Nuevo Artículo.. Última modificación: 2025-01-22 17:01

Los cuatro bits inferiores del registro TMOD se utilizan para controlar el temporizador 0 y los cuatro bits superiores se utilizan para controlar el temporizador 1. Los dos temporizadores se pueden programar de forma independiente para funcionar en varios modos. El registro TMOD tiene dos campos separados de dos bits M0 y Ml para programar el modo de funcionamiento de los temporizadores. Última modificación: 2025-01-22 17:01

Cómo eliminar claves y valores del registro Inicie el Editor del registro ejecutando regedit desde cualquier área de la línea de comandos en Windows. Desde el panel izquierdo del Editor del registro, profundice hasta que encuentre la clave del registro que desea eliminar o la clave que contiene el valor del registro que desea eliminar. Última modificación: 2025-01-22 17:01

Si aún no ha descargado una nueva fuente, hay miles de fuentes disponibles en línea. Ver fuentes disponibles Abra el Panel de control. Seleccione Apariencia y personalización y luego Fuentes. En la ventana Fuentes, puede ver o eliminar cada una de las fuentes instaladas actualmente en Windows. Última modificación: 2025-01-22 17:01

Hay tres formas de lograr la simultaneidad en iOS: Subprocesos. Colas de despacho. Colas de operaciones. Última modificación: 2025-01-22 17:01

Tiene que ver con el costo de los bienes fabricados y el costo de las materias primas. En este caso, el costo de los materiales necesarios para los ventiladores de Corsair es alto, por lo que el precio del producto será alto. Si el costo de los materiales fuera menor, el precio sería menor. Última modificación: 2025-01-22 17:01

9 respuestas. Primero, la prueba de la unidad de desarrollador, luego la revisión del código, luego la prueba de control de calidad es cómo lo hago. A veces, la revisión del código ocurre antes de la prueba unitaria, pero generalmente solo cuando el revisor del código está realmente abrumado y esa es la única vez que puede hacerlo. Nuestro estándar es hacer la revisión del código antes de que el producto pase al control de calidad. Última modificación: 2025-01-22 17:01

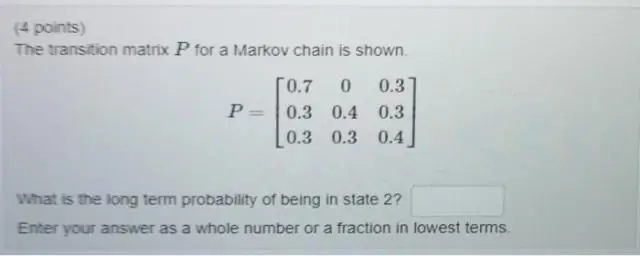

Una cadena de Markov es un modelo estocástico que describe una secuencia de posibles eventos en la que la probabilidad de cada evento depende solo del estado alcanzado en el evento anterior. Última modificación: 2025-01-22 17:01

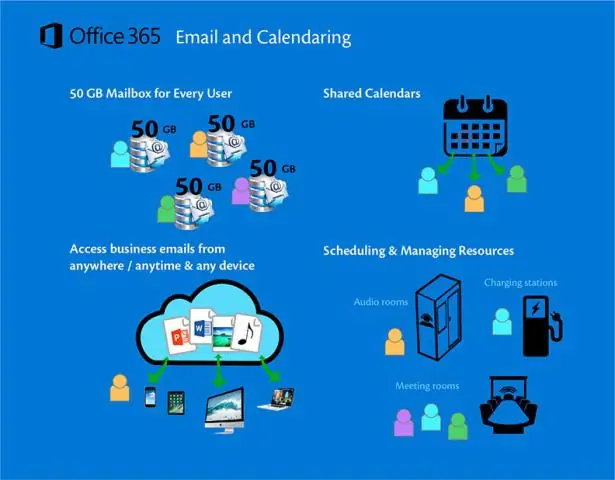

La migración por etapas es el proceso que ocurre como un proceso de implementación de Office 365. Este proceso ocurre con el tiempo y migra los buzones de correo de Exchange a Office 365. Última modificación: 2025-01-22 17:01

El inicio de sesión único (SSO) es un servicio de autenticación de usuario y sesión que permite a un usuario utilizar un conjunto de credenciales de inicio de sesión (por ejemplo, nombre y contraseña) para acceder a varias aplicaciones. Última modificación: 2025-01-22 17:01

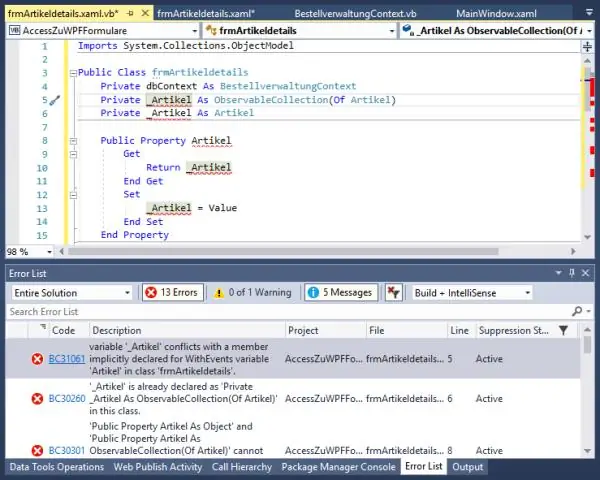

Una clase concreta es una clase simple con miembros como métodos y propiedades. La clase describe la funcionalidad de los objetos que se pueden usar para crear instancias. A menudo, cuando se trabaja con jerarquías de herencia, la clase base menos especializada no puede representar completamente un objeto real. Última modificación: 2025-01-22 17:01

Ping utiliza ICMP (Protocolo de mensajes de control de Internet). no utiliza TCP ni UDP. Para ser más precisos, se utilizan ICMP tipo 8 (mensaje de solicitud de eco) y tipo 0 (mensaje de respuesta de eco). ¡ICMP no tiene puertos. Última modificación: 2025-01-22 17:01

Las aplicaciones de Chrome pueden actuar como un cliente de red para conexiones TCP y UDP. Este documento le muestra cómo usar TCP y UDP para enviar y recibir datos a través de la red. Última modificación: 2025-01-22 17:01

Eliminar todos los aspectos destacados y comentarios del texto Puede eliminar rápidamente los elementos destacados y los comentarios del texto del cuerpo de su documento. Seleccione el texto donde desea eliminar los aspectos destacados y los comentarios. Para eliminarlos para todo el texto del cuerpo en el documento, presione Comando-A en su teclado. Última modificación: 2025-01-22 17:01

Microsoft System Center Configuration Manager (SCCM) es un producto de Windows que permite a los administradores administrar la implementación y la seguridad de dispositivos y aplicaciones en una empresa. SCCM es parte de la suite de administración de sistemas Microsoft System Center. Última modificación: 2025-01-22 17:01

ICFR. ICFR son las siglas de In-Channel Frequency Response. El ICFR describe la uniformidad de su canal digital de 6 MHz. Cuando el canal no es plano, la señal digital puede distorsionarse y el equipo receptor puede tener dificultades para tomar decisiones sobre los bits que se reciben. Última modificación: 2025-01-22 17:01

La validación es un proceso mediante el cual se verifican los datos ingresados en la base de datos para asegurarse de que sean sensibles. No puede verificar si los datos ingresados son correctos o no. Solo puede verificar si los datos tienen sentido o no. La validación es una forma de intentar reducir el número de errores durante el proceso de entrada de datos. Última modificación: 2025-01-22 17:01

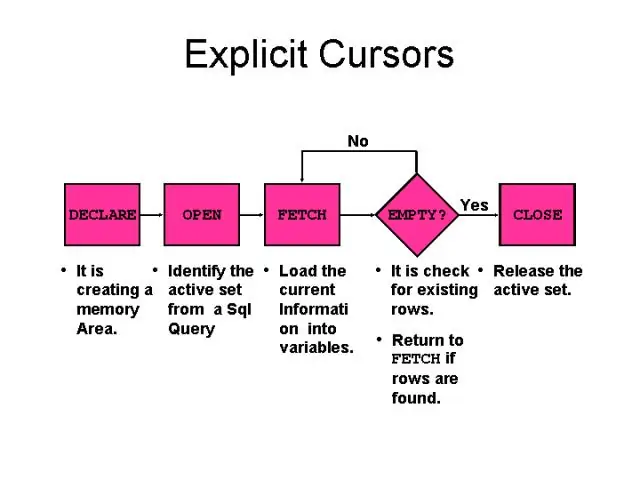

Cursor dinámico en SQL Server. por suresh. Los cursores dinámicos de SQL son exactamente opuestos a los cursores estáticos. Puede utilizar este cursor dinámico de SQL Server para realizar operaciones INSERT, DELETE y UPDATE. A diferencia de los cursores estáticos, todos los cambios realizados en el cursor dinámico reflejarán los datos originales. Última modificación: 2025-01-22 17:01

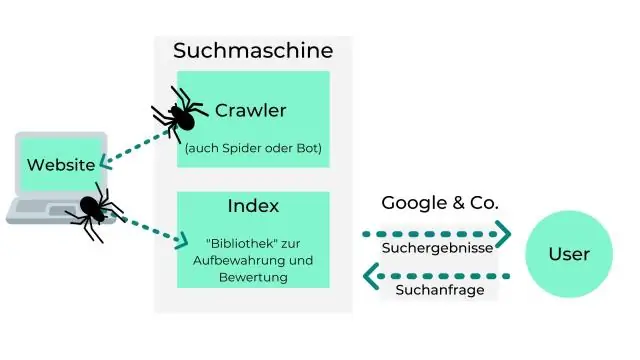

El motor de búsqueda se utiliza para buscar la información que está presente en la web. La búsqueda en el motor de búsqueda se realiza con la ayuda de una palabra clave. Algunos de los ejemplos de motor de búsqueda son Google, Bing, Opera y Yahoo. Los propósitos del motor de búsqueda son localizar la información que el usuario está buscando. Última modificación: 2025-01-22 17:01

Para utilizar la función de zoom de Internet Explorer, presione 'Ctrl' y '+' para aumentar el nivel de zoom y 'Ctrl' '-' para disminuir el nivel de zoom. Para cambiar el tamaño de texto predeterminado de Internet Explorer: a) Abra el menú 'Página' con el mouse o presionando las teclas 'Alt' y 'P'. A continuación, verá 'Opciones de Internet'. Última modificación: 2025-01-22 17:01

Google Analytics es un servicio gratuito de análisis de sitios web ofrecido por Google que le brinda información sobre cómo los usuarios encuentran y utilizan su sitio web. También puede usar códigos de seguimiento para etiquetar y rastrear cualquier campaña publicitaria, social, de relaciones públicas o cualquier tipo de campaña en cualquier plataforma / sitio web. Última modificación: 2025-01-22 17:01

OnActivityCreated (): como indica el nombre, se llama después de que se ha completado la actividad onCreate (). Se llama después de onCreateView () y se usa principalmente para inicializaciones finales (por ejemplo, modificar elementos de la interfaz de usuario). Última modificación: 2025-01-22 17:01

Nessus es una herramienta de escaneo de seguridad remota, que escanea una computadora y genera una alerta si descubre alguna vulnerabilidad que los piratas informáticos malintencionados podrían usar para obtener acceso a cualquier computadora que haya conectado a una red. Última modificación: 2025-01-22 17:01

HTTPS (HTTP sobre SSL) envía todo el contenido HTTP a través de un túnel SSL, por lo que el contenido HTTP y los encabezados también están encriptados. Sí, los encabezados están encriptados. Todo en el mensaje HTTPS está encriptado, incluidos los encabezados y la carga de solicitud / respuesta. Última modificación: 2025-01-22 17:01

¿Qué hacer con su antigua Pi después del lanzamiento de la Raspberry Pi 4? 1 Pruebe con otro sistema Smart Home. 2 Vuelva a instalarlo como un sistema de hogar inteligente para un amigo o familiar. 3 Convierte tu vieja Raspberry en una máquina de juegos retro. 4 Conviértalo en un Media Center. 5 Conviértalo en un NAS. Última modificación: 2025-01-22 17:01

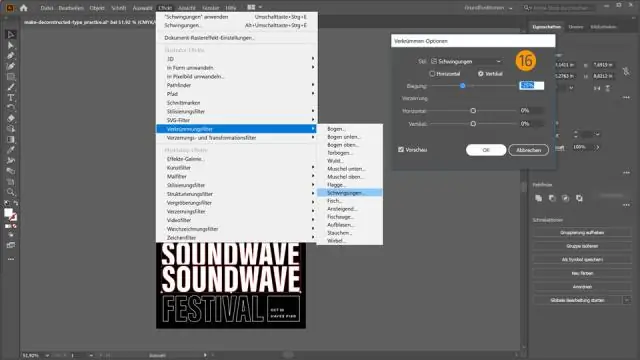

Modificar un pincel Para cambiar las opciones de un pincel, haga doble clic en el pincel en el panel Pinceles. Para cambiar la ilustración utilizada por un pincel de dispersión, arte o patrón, arrastre el pincel a su ilustración y realice los cambios que desee. Última modificación: 2025-01-22 17:01

Moto G6 no tiene LED de notificación, sin embargo, puede usar la aplicación Moto para administrar su notificación. Última modificación: 2025-06-01 05:06

Chaincode es un programa, escrito en Go, node. js o Java que implementa una interfaz prescrita. Chaincode se ejecuta en un contenedor de Docker seguro aislado del proceso del mismo nivel que lo respalda. Chaincode inicializa y administra el estado del libro mayor a través de transacciones enviadas por aplicaciones. Última modificación: 2025-01-22 17:01

El servicio de devolución de paquetes es un servicio establecido por USPS que esencialmente entrega todos los paquetes en un solo almacén. Otra información en la etiqueta de franqueo prepago identifica quién es el comerciante. Los comerciantes pueden enviar su propia empresa de transporte para que recoja todos los paquetes a granel. Última modificación: 2025-01-22 17:01

Active Directory (AD) es compatible con Kerberos y LDAP: Microsoft AD es, con mucho, el sistema de servicios de directorio más común en uso en la actualidad. AD es compatible con LDAP, lo que significa que aún puede ser parte de su esquema de administración de acceso general. Active Directory es solo un ejemplo de un servicio de directorio que admite LDAP. Última modificación: 2025-01-22 17:01

El iPad de tercera generación (comercializado como ThenewiPad, coloquialmente conocido como iPad 3) es una computadora con tableta, desarrollada y comercializada por Apple Inc. La tableta fue lanzada en diez países el 16 de marzo de 2012. Última modificación: 2025-01-22 17:01

Los diseños más nuevos de relés de retardo de tiempo utilizan circuitos electrónicos con redes de resistor-condensador (RC) para generar un retardo de tiempo, luego energizan una bobina de relé electromecánica normal (instantánea) con la salida del circuito electrónico. Última modificación: 2025-01-22 17:01

La otra diferencia entre EVPL y EPL es el grado de transparencia: mientras que EPL es muy transparente, filtra solo los cuadros de pausa, se requiere EVPL para igualar o eliminar la mayoría de los protocolos de control de capa 2. Última modificación: 2025-01-22 17:01