Los videos, películas, programas de televisión y música de contrabando han existido casi desde que Internet. Sin embargo, la difusión privada de las obras de otra persona o empresa, es decir, IllegalStreaming, sigue siendo un delito. Llámelo piratería, contrabando o transmisión a puerta trasera, cualquiera que sea el término de elección, sigue siendo ilegal. Última modificación: 2025-01-22 17:01

Definición de supervisión de red activa La supervisión de red activa es una prueba en tiempo real, realizada por agentes de software o sensores de hardware, en la infraestructura de red y contra aplicaciones para verificar que la red (o aplicaciones) están disponibles y funcionan bien. Última modificación: 2025-01-22 17:01

Cinco cosas que puede hacer para reducir los efectos de los medios en su vida Elija conscientemente qué medios consumirá: Forme su propia opinión acerca de los temas que le interesan: Consúltelo: Conéctese de manera significativa con otros seres humanos: Evite "¿no es horrible" en todos los costos:. Última modificación: 2025-01-22 17:01

JMP es un hermano menor de SAS, dirigido a científicos, ingenieros y otros investigadores que necesitan analizar datos. JMP es para SAS como una hoja de cálculo para una base de datos, más pequeña y orientada a usos de escritorio interactivos, pero capaz de integrarse fácilmente en la empresa más grande. JMP también se utiliza mucho en las universidades ». Última modificación: 2025-01-22 17:01

Me viene a la mente la función TRUNC. De hecho, si busca la función SAS TRUNC, encontrará que trunca valores numéricos, pero (¡sorpresa!) No a un número específico de lugares decimales; más bien se trunca a un número específico de bytes, que no es lo mismo para los números. Última modificación: 2025-01-22 17:01

La memoria caché del disco duro a menudo se conoce como el búfer de disco. Actúa como memoria temporal para el disco duro mientras lee y escribe datos en el almacenamiento permanente en los platos. Puede pensar en la memoria caché de un disco duro como una RAM, específicamente para el disco duro. Última modificación: 2025-01-22 17:01

Firma del mensaje de texto: Samsung Galaxy Note®3 Desde una pantalla de inicio, presiona Aplicaciones (ubicado en la parte inferior derecha). Toque Mensajes. Presiona el ícono Menú (ubicado en la parte inferior izquierda). Presiona Configuraciones. Toque Firma. Presiona el control Firma para encenderlo o apagarlo. Para editar la firma cuando la configuración está activada:. Última modificación: 2025-01-22 17:01

Con Beyond Unlimited, obtienes una asignación de datos de 15 GB a velocidades 4G LTE para Mobile Hotspot en cada ciclo de facturación. Última modificación: 2025-01-22 17:01

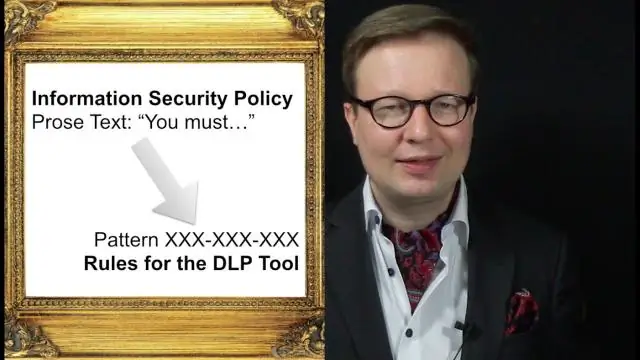

La prevención de pérdida de datos (DLP) es un conjunto de herramientas y procesos que se utilizan para garantizar que los datos confidenciales no se pierdan, utilicen incorrectamente o accedan a ellos usuarios no autorizados. DLPalso proporciona informes para cumplir con los requisitos de cumplimiento y auditoría e identificar áreas de debilidad y anomalías para la respuesta forense y a incidentes. Última modificación: 2025-01-22 17:01

En SQL, FULL OUTER JOIN combina los resultados de las combinaciones externas izquierda y derecha y devuelve todas las filas (coincidentes o no coincidentes) de las tablas en ambos lados de la cláusula de combinación. Combinemos las mismas dos tablas usando una combinación completa. Aquí hay un ejemplo de combinación externa completa en SQL entre dos tablas. Última modificación: 2025-01-22 17:01

¿Qué son los argumentos de la línea de comandos en C? Los argumentos de la línea de comando son simplemente argumentos que se especifican después del nombre del programa en la línea de comando del sistema, y estos valores de argumento se pasan a su programa durante la ejecución del programa. Última modificación: 2025-01-22 17:01

Util. Clase de temporizador en Java. La clase Timer proporciona una llamada a un método que utiliza un hilo para programar una tarea, como ejecutar un bloque de código después de un instante de tiempo regular. Cada tarea puede programarse para ejecutarse una vez o para un número repetido de ejecuciones. Última modificación: 2025-01-22 17:01

De hecho, una definición conceptual te dice lo que significa el concepto, mientras que una definición operativa solo te dice cómo medirlo. Una definición conceptual dice cuáles son sus constructos al explicar cómo se relacionan con otros constructos. Esta explicación y todos los constructos a los que se refiere son abstractos. Última modificación: 2025-01-22 17:01

Para aplicar un estilo de tabla: haga clic en cualquier lugar de la tabla, luego haga clic en la pestaña Diseño en el lado derecho de la cinta. Haciendo clic en la pestaña Diseño. Busque el grupo Estilos de tabla, luego haga clic en la flecha desplegable Más para ver todos los estilos de tabla disponibles. Seleccione el estilo deseado. Aparecerá el estilo de tabla seleccionado. Última modificación: 2025-01-22 17:01

Con la aplicación de chat de video de Skype, las videollamadas grupales para hasta 50 personas están disponibles de forma gratuita en casi cualquier dispositivo móvil, tableta o computadora. Última modificación: 2025-01-22 17:01

¿Cómo puedo adaptar un sitio web existente? Agregue metaetiquetas receptivas en su documento HTML. Aplique consultas de medios a su diseño. Haga que las imágenes y los videos incrustados sean receptivos. Asegúrese de que su tipografía sea fácilmente legible en dispositivos móviles. Última modificación: 2025-01-22 17:01

IRI proporciona big data integrado, análisis predictivo e información prospectiva, todo en una única plataforma de tecnología líder, IRI Liquid Data®, para ayudar a las empresas de CPG, atención médica de venta libre, minoristas y medios de comunicación a personalizar su marketing y hacer crecer sus negocios. Última modificación: 2025-01-22 17:01

Buffalo, Nueva York. Última modificación: 2025-01-22 17:01

Nos tomó una hora y 20 minutos instalar watchOS 6 en el Apple Watch Series 4 el primer día. Solo tomó unos 10 minutos instalar watchOS 6.1. Última modificación: 2025-01-22 17:01

Seleccione el texto que desea centrar. En la pestaña Diseño o Diseño de página, haga clic en el selector de cuadro de diálogo en el grupo Configuración de página y, a continuación, haga clic en la pestaña Diseño. En el cuadro Alineación vertical, haga clic en Centro. En el cuadro Aplicar a, haga clic en Texto seleccionado y luego haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Las reglas de asociación o el análisis de asociación también son un tema importante en la minería de datos. Este es un método no supervisado, por lo que comenzamos con un conjunto de datos sin etiquetar. Un conjunto de datos sin etiquetar es un conjunto de datos sin una variable que nos da la respuesta correcta. El análisis de asociación intenta encontrar relaciones entre diferentes entidades. Última modificación: 2025-01-22 17:01

El criterio de la memoria pretende implicar que si una persona x existe ahora y un ser y existe en otro momento, sea o no una persona en ese momento, son uno solo si x ahora puede recordar una experiencia que y tiene en el momento. otra vez o viceversa. Última modificación: 2025-01-22 17:01

Puede encender simultáneamente su TV y Chromecast e incluso cambiar a la entrada HDMI correcta sin tocar el control remoto de su TV. Esto es posible porque Chromecast es compatible con una tecnología común denominada HDMI-CEC. Aunque la mayoría de los televisores de alta definición ofrecen HDMI-CEC, es posible que deba habilitar la función en la configuración del televisor. Última modificación: 2025-01-22 17:01

La naturaleza de la comunicación se trata de compartir información con otra persona que tiene algo en común contigo. Es un proceso mediante el cual dos sistemas (o personas) intercambian información porque tienen suficientes cosas en común para que este intercambio sea relevante y posible que suceda. Última modificación: 2025-01-22 17:01

Si una clase se declara abstracta, no se puede crear una instancia. Para usar una clase abstracta, debe heredarla de otra clase, proporcionar implementaciones a los métodos abstractos en ella. Si hereda una clase abstracta, debe proporcionar implementaciones a todos los métodos abstractos en ella. Última modificación: 2025-01-22 17:01

Un diagrama de secuencia es un tipo de diagrama de interacción porque describe cómo, y en qué orden, un grupo de objetos trabaja en conjunto. Los desarrolladores de software y los profesionales empresariales utilizan estos diagramas para comprender los requisitos de un nuevo sistema o para documentar un proceso existente. Última modificación: 2025-06-01 05:06

Careem rápidamente se hizo popular en todo el Medio Oriente, particularmente en países como Egipto y Pakistán, en parte porque introdujo la opción para que los pasajeros pagaran en efectivo en lugar de solo con tarjeta de crédito. Se lanzó en la región en 2012, tres años antes que Uber. Última modificación: 2025-01-22 17:01

Origen abierto. Haz clic en Origen en la barra de menú superior. Elija Configuración de la aplicación. Selecciona la pestaña Origin In-Game. Última modificación: 2025-01-22 17:01

Un sistema de administración de contenido (CMS) le permite crear, editar, administrar y mantener páginas de sitios web en una sola interfaz. Con un CMS, las empresas pueden crear fácilmente sitios para ellas y sus clientes. Estos sistemas agilizan el diseño web y la publicación de contenido, lo que garantiza que tanto su sitio como su flujo de trabajo estén optimizados. Última modificación: 2025-01-22 17:01

La diferencia fundamental en el método es que mientras que el reconocimiento activo implica estar presente en una red o servidor de destino, dejando un rastro en la estela del pirata informático, el reconocimiento pasivo se preocupa por ser lo más imposible de rastrear posible. Última modificación: 2025-01-22 17:01

Importación de varios archivos CSV en un solo libro de Excel Vaya a la pestaña Datos de Ablebits en la cinta de Excel y haga clic en el icono Consolidar hojas de trabajo. Seleccione los archivos CSV que desea importar en Excel. Elija exactamente cómo desea importar los archivos CSV seleccionados a Excel. Última modificación: 2025-01-22 17:01

Para deshabilitar esto, presione y mantenga presionado el ícono de vista del lector hasta que aparezca un menú que le brinda la opción de dejar de usar automáticamente la vista del lector en el sitio web que está viendo actualmente o dejar de usarlo en todos los sitios web. Última modificación: 2025-01-22 17:01

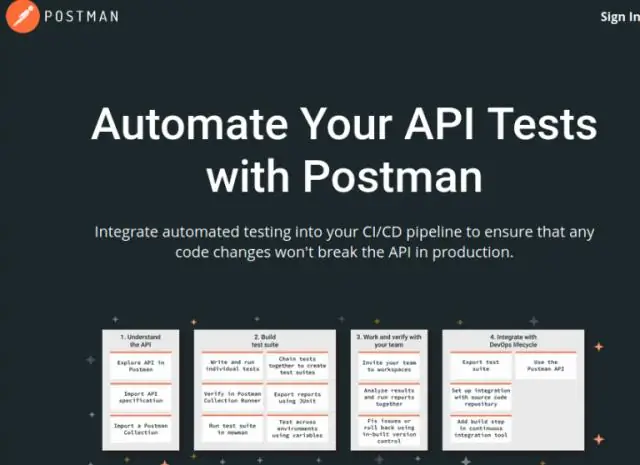

Para realizar solicitudes SOAP utilizando Postman: Asigne el punto final SOAP como URL. Si está utilizando un WSDL, proporcione la ruta al WSDL como URL. Establezca el método de solicitud en POST. Abra el editor sin formato y establezca el tipo de cuerpo como 'texto / xml'. En el cuerpo de la solicitud, defina las etiquetas SOAP Envelope, Header y Body según sea necesario. Última modificación: 2025-01-22 17:01

El vidrio electrocrómico, también conocido como vidrio inteligente o vidrio conmutable electrónicamente, es un vidrio de construcción innovador y moderno que se puede utilizar para crear particiones, ventanas o tragaluces. Última modificación: 2025-01-22 17:01

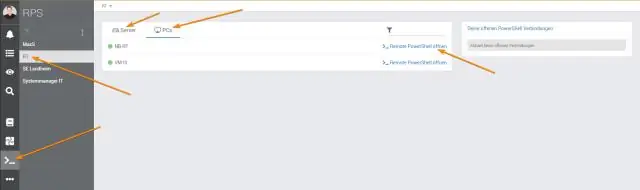

Inicio de ejecutables en PowerShell Para ejecutar un ejecutable en PowerShell, solo necesita especificar su nombre. Esto es lo mismo que ejecutar un ejecutable en Cmd.exe. Por ejemplo, la Figura 1 muestra dos ejemplos de ejecución de ShowArgs.exe directamente en PowerShell. Última modificación: 2025-01-22 17:01

Diseñado en la Universidad Carnegie Mellon, el Finch es un robot que inspira y deleita a los estudiantes que aprenden informática al proporcionarles una representación tangible de su código. El Finch responde a la luz, la temperatura y los obstáculos, entre muchas otras capacidades. Última modificación: 2025-01-22 17:01

Los gráficos de computadora tratan sobre el diseño de gráficos que pueden incluir texto e imágenes. Es el arte de crear una imagen que se comunique visualmente de manera hermosa con la audiencia y transmita fácilmente el mensaje. El artista usa diferentes colores y manipula la imagen para asegurarse de que el gráfico hable en voz alta. Última modificación: 2025-01-22 17:01

Simplemente atornille un tornillo de 3 'de largo en la pared a la altura deseada y preferiblemente en un montante en la pared. Fije un lado de la pantalla del proyector al tornillo en la pared y luego levante el otro lado para nivelarlo con el piso usando una herramienta de nivel de burbuja para asegurarse de que esté nivelado. Última modificación: 2025-01-22 17:01

MongoDB es altamente escalable y utiliza fragmentos. La escalabilidad horizontal es una gran ventaja en la mayoría de las bases de datos NoSQL. MongoDB no es una excepción. También es altamente confiable debido a sus conjuntos de réplicas, y los datos se replican en más nodos de forma asincrónica. Última modificación: 2025-01-22 17:01

Sus datos almacenados con Google se encriptan durante la transferencia desde su computadora y mientras se encuentran en los servidores de Google Drive. Google recomienda usar la verificación en dos pasos en las cuentas de Google Drive para agregar una capa adicional de protección, y dice que siempre cierre la sesión por completo de su cuenta cuando use computadoras compartidas o públicas. Última modificación: 2025-01-22 17:01