6 de los códigos más difíciles de descifrar que te volverán completamente loco Kryptos. Wikimedia Commons. El manuscrito Voynich. Wikimedia Commons. Los cifrados de Beale. Wikimedia Commons. LCS35. Ehrman Photographic / Shutterstock.com. Cifrado de Dorabella. Wikimedia Commons. El caso Taman Shud. Wikimedia Commons. Última modificación: 2025-01-22 17:01

En programación de computadoras, especialmente en sistemas operativos UNIX, una tubería es una técnica para pasar información de un proceso de programa a otro. A diferencia de otras formas de comunicación entre procesos (IPC), una tubería es solo comunicación unidireccional. Una tubería tiene un tamaño fijo y suele tener al menos 4096 bytes. Última modificación: 2025-01-22 17:01

Excel no proporciona la funcionalidad para crear una base de datos de Access a partir de datos de Excel. Cuando abre un libro de Excel en Access (en el cuadro de diálogo Abrir archivo, cambie el cuadro de lista Archivos de tipo a Archivos de Microsoft Office Excel y seleccione el archivo que desee), Access crea un vínculo al libro en lugar de importar sus datos. Última modificación: 2025-01-22 17:01

Google Sites le permite crear un sitio web sin tener que saber cómo codificarlo usted mismo. Se incluye en la categoría Colaborativo en G Suite, lo que significa que también puede hacer que otros usuarios de Google participen en el proceso de creación del sitio web, que es lo que lo hace tan poderoso y una herramienta tan valiosa para los equipos. Última modificación: 2025-01-22 17:01

Una botnet es una colección de dispositivos conectados a Internet, que pueden incluir computadoras personales (PC), servidores, dispositivos móviles y dispositivos de Internet de las cosas (IoT) que están infectados y controlados por un tipo común de malware. Los usuarios a menudo no son conscientes de que una botnet está infectando su sistema. Última modificación: 2025-01-22 17:01

La infraestructura como servicio (IaaS) generalmente se factura mensualmente. Los cargos de facturación para todo el mes incluirían tanto los servidores que funcionaron durante los 30 días completos como los servidores que funcionaron solo un minuto. La facturación y la medición de la plataforma como servicio (PaaS), por otro lado, están determinadas por el uso real. Última modificación: 2025-01-22 17:01

EFax es un popular servicio de fax digital. Los faxes entrantes suelen estar formateados como archivos PDF que se pueden descargar para leer. Los estafadores se aprovechan de esto enviando correos electrónicos falsos que parecen ser de eFax, con un enlace a un archivo peligroso. Algunos de los enlaces (por ejemplo, a efax.com) son incluso legítimos. Última modificación: 2025-01-22 17:01

Para exportar solo los contactos de Facebook que acaba de importar, seleccione 'El grupo' y luego seleccione 'Importado de Yahoo Mail' en la lista desplegable. Todo lo que queda por hacer es presionar el gran botón azul Exportar. Una vez que haga clic en Exportar, Google generará una descarga CSV de sus contactos. Última modificación: 2025-01-22 17:01

Para la pequeña empresa promedio, su costo mensual puede oscilar entre $ 500 y $ 2000 por mes para la protección de su sistema de información, datos y estaciones de trabajo las 24 horas del día. Debe consultar con un proveedor de soporte de TI para obtener más información sobre las características y los costos de un paquete de servicios administrados. Última modificación: 2025-01-22 17:01

Modelo de Windows 8.1 Source Fuente cerrada Fuente disponible (a través de Shared SourceInitiative) Publicado para la fabricación 27 de agosto de 2013 Disponibilidad general 17 de octubre de 2013 Última versión 6.3.9600 / 8 de abril de 2014 Estado de soporte. Última modificación: 2025-01-22 17:01

A continuación, se ofrecen algunos consejos para moverse: Avanzar y retroceder: ligeramente inclinado hacia adelante. No doble la cintura. El movimiento será principalmente en sus tobillos. Girar: para girar su hoverboard, empujará los dedos del pie hacia adelante. Para girar a la izquierda, empuje hacia abajo los dedos del pie derecho. Para girar a la derecha, empuja hacia abajo los dedos del pie izquierdo. Última modificación: 2025-01-22 17:01

Un programa de presentación es un paquete de software que se utiliza para mostrar información en forma de presentación de diapositivas. Tiene tres funciones principales: un editor que permite insertar y formatear texto, un método para insertar y manipular imágenes gráficas y un sistema de presentación de diapositivas para mostrar el contenido. Última modificación: 2025-01-22 17:01

Las directivas angulares se utilizan para ampliar el poder del HTML dándole una nueva sintaxis. Cada directiva tiene un nombre, ya sea uno de Angular predefinido como ng-repeat, o uno personalizado que se puede llamar de cualquier manera. Y cada directiva determina dónde se puede usar: en un elemento, atributo, clase o comentario. Última modificación: 2025-01-22 17:01

Los mecanismos de seguridad son herramientas y técnicas técnicas que se utilizan para implementar servicios de seguridad. Un mecanismo puede funcionar por sí mismo o con otros para proporcionar un servicio en particular. Algunos ejemplos de mecanismos de seguridad comunes son los siguientes: Criptografía. Última modificación: 2025-01-22 17:01

En informática y específicamente en el intercambio de archivos entre pares, la siembra es la carga de contenido ya descargado para que otros lo descarguen. Un par elige deliberadamente convertirse en semilla al dejar activa la tarea de carga cuando se descarga el contenido. Esto significa que debe haber motivación para sembrar. Última modificación: 2025-01-22 17:01

Puede crear un programa Go en cualquier lugar que desee en su sistema. Un programa típico de Go es un archivo de texto sin formato con la extensión de archivo .go. Puede ejecutar este programa usando el comando go run hello.go donde hello.go es un archivo de programa Go en el directorio actual. Un espacio de trabajo es la forma de Go para facilitar la gestión de proyectos. Última modificación: 2025-01-22 17:01

Si no puede encontrar el ícono Quitar hardware con seguridad, presione y mantenga presionada (o haga clic con el botón derecho) la barra de tareas y seleccione Configuración de la barra de tareas. En Área de notificación, elija Seleccionar qué iconos aparecen en la barra de tareas. Desplácese hasta el Explorador de Windows: Quite hardware de forma segura y expulse el medio y enciéndalo. Última modificación: 2025-01-22 17:01

Término utilizado para describir un problema que existe en un programa de software. Una falla puede ser un riesgo de seguridad, hacer que el programa se bloquee o causar otros problemas. Para resolver fallas, el desarrollador de software publica actualizaciones o parches que actualizan el código y corrigen el problema. Última modificación: 2025-01-22 17:01

Las externalidades de red son los efectos que tiene un producto o servicio en un usuario, mientras que otros utilizan los mismos productos o servicios o son compatibles. Existen externalidades de red positivas si los beneficios (o, más técnicamente, la utilidad marginal) son una función creciente del número de otros usuarios. Última modificación: 2025-01-22 17:01

Crear una tarjeta de presentación electrónica Seleccione Personas en la barra de navegación. En la esquina superior izquierda de la ventana de Outlook, haga clic en Nuevo contacto. En el formulario de contacto, haga doble clic en la tarjeta de presentación para abrir el cuadro Editar tarjeta de presentación. En Diseño de tarjeta, haga clic en la flecha de la lista Diseño y luego haga clic en un diseño de la lista. Última modificación: 2025-01-22 17:01

La declaración si-entonces La declaración si-entonces es la más básica de todas las declaraciones de flujo de control. Le dice a su programa que ejecute una cierta sección de código solo si un teste en particular se valora como verdadero. Última modificación: 2025-01-22 17:01

Conoce la mejor manera de limpiar cada habitación. Con Imprint® Smart Mapping, Roomba i7 aprende, mapea y se adapta a su hogar, determinando la mejor manera de limpiar todas y cada una de las habitaciones. Incluso recuerda varios planos de planta, por lo que, ya sea limpiando arriba o abajo, sabe qué mapa usar. Última modificación: 2025-01-22 17:01

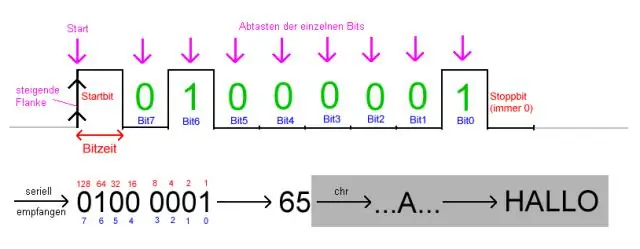

Por lo general, las señales digitales tendrán uno de dos valores, como 0V o 5V. Los gráficos de tiempo de estas señales parecen ondas cuadradas. Las ondas analógicas son suaves y continuas, las ondas digitales son escalonadas, cuadradas y discretas. Última modificación: 2025-01-22 17:01

¿Qué es la clasificación de imágenes en la teledetección? La clasificación de imágenes es el proceso de asignar clases de cobertura terrestre a píxeles. Por ejemplo, las clases incluyen agua, urbano, forestal, agricultura y pastizales. Última modificación: 2025-01-22 17:01

Utilice int. to_bytes () para convertir un int en bytes Llame a int. to_bytes (longitud, orden de bytes) en un int con la longitud deseada de la matriz como longitud y el orden de la matriz como orden de bytes para convertir el int en bytes. Si el orden de bytes se establece en 'grande', el orden de los bytes más significativos comienza al principio de la matriz. Última modificación: 2025-01-22 17:01

Utilice estas funciones para controlar la pantalla del participante: El icono del mouse muestra dónde se encuentra el puntero del mouse. Toque una vez para hacer clic con el botón izquierdo del mouse. Mantenga pulsado para hacer clic con el botón derecho del ratón. Presiona el ícono del teclado para ingresar texto. Pellizque con dos dedos para acercar y alejar la pantalla del usuario. Última modificación: 2025-01-22 17:01

Busque el catálogo que desea fusionar con el que ya tiene abierto. Al hacer clic en'Importar desde otro catálogo ', se abrirán las carpetas de Windows Finder o Mac Finder. Debe navegar hasta donde se encuentre el otro catálogo al que desee ir. Última modificación: 2025-01-22 17:01

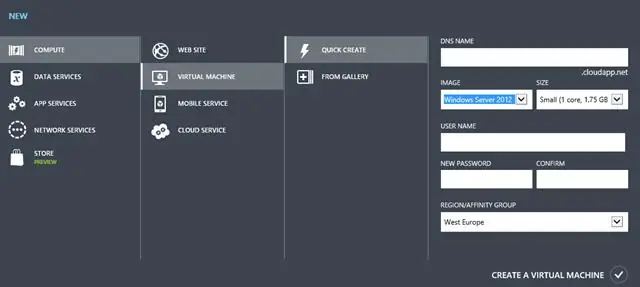

La conexión a una instancia de SQL Server que se ejecuta dentro de una máquina virtual de Azure se puede completar en solo unos pocos pasos: Cree su máquina virtual. Abra un puerto para la máquina virtual dentro del portal de administración de Azure. Abra un puerto en el firewall de Windows en la máquina virtual de Azure. Configure la seguridad para la instancia; Verifique que TCP esté habilitado. Conéctese de forma remota con SSMS. Última modificación: 2025-01-22 17:01

Los cinco tipos de poder incluyen poder coercitivo, poder experto, poder legítimo, poder de referencia y poder de recompensa. Última modificación: 2025-01-22 17:01

El sitio web al que intenta acceder está inactivo porque el servidor web que aloja los archivos del sitio web tiene problemas en el lado del servidor. El sitio web ha migrado a una nueva dirección. Su Firewall de Windows está bloqueando el acceso a un sitio web en particular. Su navegador está cargando la página web desde su caché interno. Última modificación: 2025-01-22 17:01

La transmisión es el acto de transferir algo de un lugar a otro, como una transmisión de radio o televisión, o una enfermedad que pasa de una persona a otra. La transmisión también puede ser una comunicación enviada por radio o televisión, mientras que la transmisión de una enfermedad es el paso de ese virus o bacteria entre personas. Última modificación: 2025-01-22 17:01

Los usuarios de iOS 10 deben acceder a diagnostics.apple.com con la ayuda de Genius (soporte técnico de Apple). Escribe diagnostics: // en Safari en tu iPhone. El representante del cliente le dará un número de ticket de servicio que deberá escribir en la casilla correspondiente de su teléfono. Última modificación: 2025-01-22 17:01

HDD. Debido a que utiliza tecnología de circuito integrado, el almacenamiento flash es una tecnología de estado sólido, lo que significa que no tiene partes móviles. Cuando la tecnología flash se utiliza para el almacenamiento empresarial, el término unidad flash o matriz flash a menudo se usa indistintamente con unidad de estado sólido (SSD). Última modificación: 2025-01-22 17:01

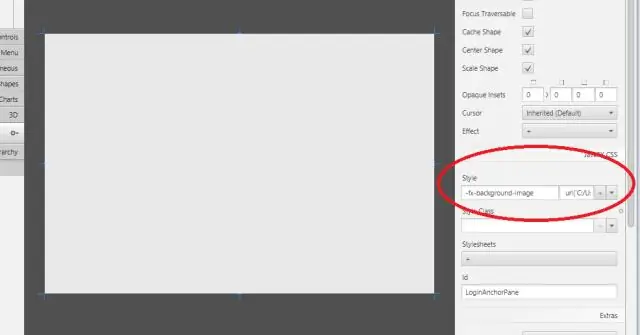

Utilice el nuevo asistente de NetBeans IDE. Utilice el nuevo comando de JavaFX Scene Builder. Establezca el contenedor raíz, CSS y clase de estilo. Cambie el tamaño de la escena y la ventana del generador de escenas. Crear los paneles base. Última modificación: 2025-01-22 17:01

La cámara Night Owl es resistente a la intemperie, pero no funcionará cuando se sumerja en agua. Al instalar las cámaras, no coloque la cámara donde la lluvia o la nieve golpeen el objetivo directamente ni la cámara debe colocarse de modo que el sol o la luz brillante incida directamente en el objetivo. Última modificación: 2025-01-22 17:01

Los mejores teléfonos ASUS en 2019 Para los jugadores: ASUS ROG Phone. Buque insignia por menos: ASUS ZenFone 5Z. Bestia económica: ASUS ZenFone Max Pro M2. Valor increíble: ASUS ZenFone Max M2. Gran opción de nivel de entrada: ASUS ZenFone Lite L1. Última modificación: 2025-01-22 17:01

En bases de datos y procesamiento de transacciones, el bloqueo de dos fases (2PL) es un método de control de concurrencia que garantiza la serialización. También es el nombre del conjunto resultante de programas (historiales) de transacciones de la base de datos. Fuerte bloqueo estricto de dos fases. Tipo de bloqueo Bloqueo de lectura Bloqueo de escritura Bloqueo de escritura X X. Última modificación: 2025-01-22 17:01

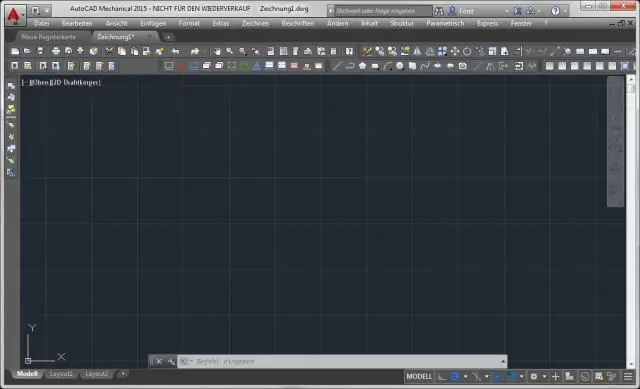

Realice una de las siguientes acciones para mostrar la ventana de texto independiente: Si la ventana de comandos está acoplada o cerrada: Presione F2. Si la ventana de comandos no está acoplada o cerrada: Presione Ctrl + F2. Haga clic en la ficha Ver grupo Paletas Ventana de texto. Encontrar. Última modificación: 2025-01-22 17:01

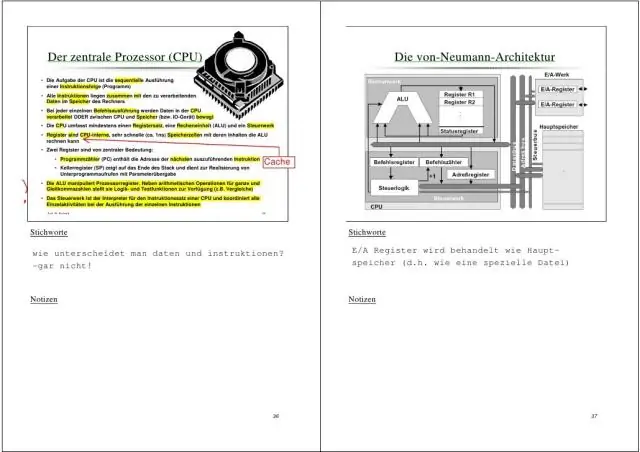

La diferencia básica entre la dirección lógica y la física es que la CPU genera la dirección lógica en la perspectiva de un programa. Por otro lado, la dirección física es una ubicación que existe en la unidad de memoria. El conjunto de todas las direcciones lógicas generadas por la CPU para un programa se denomina Espacio de direcciones lógicas. Última modificación: 2025-01-22 17:01

La triangulación significa utilizar más de un método para recopilar datos sobre el. mismo tema. Esta es una forma de asegurar la validez de la investigación a través de. el uso de una variedad de métodos para recopilar datos sobre el mismo tema, que. implica diferentes tipos de muestras, así como métodos de recopilación de datos. Última modificación: 2025-01-22 17:01