OSS (Operations Support Systems) / BSS (BusinessSupport Systems) • OSS (Operations Support Systems) rastrea el inventario de la red, los activos y el suministro de servicios, mientras que los BSS (Business Support Systems) se encargan de la gestión de relaciones con el cliente (CRM) y procesos como la recepción de pedidos y el procesamiento de facturas. y coleccionando. Última modificación: 2025-01-22 17:01

Microsoft Movies & TV le ofrece las últimas películas y programas de TV HD en su dispositivo Windows 10. Alquile y compre nuevas películas de gran éxito y clásicos favoritos, o póngase al día con los episodios de televisión de la noche anterior. Películas y televisión también le ofrece HD instantáneo y acceso rápido a su colección de vídeos. Última modificación: 2025-01-22 17:01

A partir de febrero de 2016, Microsoft afirma: “[Database Mirroring] se eliminará en una versión futura de Microsoft SQL Server. Evite el uso de esta función en nuevos trabajos de desarrollo y planee modificar las aplicaciones que actualmente utilizan esta función. En su lugar, utilice los grupos de disponibilidad AlwaysOn ". Última modificación: 2025-01-22 17:01

Parte 2. Cómo convertir M4P protegido a M4A sin DRM en 3 pasos Agregue canciones M4P a TuneFab Apple MusicConverter. Abra TuneFab Apple Music Converter en su PC / Mac. Seleccione M4A como formato de salida. Inicie la conversión de M4P a M4A. Última modificación: 2025-01-22 17:01

1 Respuesta Abra Audacity e importe su archivo WAV haciendo clic en el menú 'Archivo', vaya a 'Importar' y seleccione 'Audio'. Espere un par de segundos a que se cargue el archivo. Exporte el WAV a MP3. Cambie el nombre de su archivo ahora si lo desea. Ingrese los metadatos que desee agregar. Espere a que finalice el proceso de exportación. Última modificación: 2025-01-22 17:01

8 bits es uno de los primeros dispositivos de hardware o programa de software que es capaz de transferir bits de datos al mismo tiempo. Los procesadores de computadora actuales son de 64 bits. 2. Cuando se hace referencia a una tarjeta de video o una tarjeta gráfica, 8 bits se refiere a la cantidad de colores que pueden mostrarse. Última modificación: 2025-01-22 17:01

Eureka es un servicio basado en REST (Representational State Transfer) que se utiliza principalmente en la nube de AWS para localizar servicios con el fin de equilibrar la carga y conmutar por error de los servidores de nivel medio. El cliente también tiene un equilibrador de carga integrado que realiza un equilibrio de carga básico por turnos. Última modificación: 2025-01-22 17:01

Para iniciar Logstash, ejecute el archivo por lotes con el indicador -f y defina la ubicación del archivo conf. Para detener Logstash, simplemente presione CTRL + C para detener el proceso en ejecución. Última modificación: 2025-01-22 17:01

Un entorno en Postman es un conjunto de pares clave-valor. Un entorno nos ayuda a diferenciar las solicitudes. Cuando creamos un entorno dentro de Postman, podemos cambiar el valor de los pares clave-valor y los cambios se reflejan en nuestras solicitudes. Un entorno solo proporciona límites a las variables. Última modificación: 2025-01-22 17:01

El enfoque estadístico implica definir los fenómenos en términos de números y luego usar los números para implicar o deducir causa y efecto. Las estadísticas son una herramienta de investigación clave para los investigadores cuantitativos. Última modificación: 2025-01-22 17:01

Los diagramas de flujo en general se diseñan generalmente usando símbolos simples como un rectángulo, un óvalo o un círculo que representa un proceso, datos almacenados o una entidad externa, y las flechas se usan generalmente para representar el flujo de datos de un paso a otro. Un DFD generalmente consta de cuatro componentes. Última modificación: 2025-01-22 17:01

Abra Windows Defender haciendo clic en el botón Inicio. En el cuadro de búsqueda, escriba Defender y luego, en la lista de resultados, haga clic en Windows Defender para acceder a la interfaz de Windows Defender. Última modificación: 2025-01-22 17:01

Si un puerto tiene que pasar por los cuatro estados, la convergencia tarda 50 segundos: 20 segundos en bloqueo, 15 segundos en escucha y 15 segundos en aprendizaje. Si un puerto no tiene que pasar por el estado de bloqueo pero comienza en un estado de escucha, la convergencia toma solo 30 segundos. Última modificación: 2025-01-22 17:01

¿Qué es un hackathon? Los hackatones corporativos suelen ser un evento de 24 a 72 horas en el que entre 50 y 100 participantes internos y / o externos se organizan en pequeños equipos para desarrollar y presentar soluciones a un problema empresarial distinto. Observe un problema comercial distinto. Un hackathon no es un evento para generar nuevos modelos de negocio. Última modificación: 2025-01-22 17:01

Conecte su GoPro a una toma de corriente. Presione el botón Menú para encender la pantalla de estado. Presione el botón Menú repetidamente para ir a Configuración de conexión, luego presione el botón del obturador para seleccionarlo. Presione el botón Menú para ir a Carga manual, luego presione el botón Obturador para seleccionarlo. Última modificación: 2025-01-22 17:01

Importación rápida de un libro de Excel En la pestaña Datos, haga clic en Importación rápida. Haga clic en Examinar y luego seleccione el libro que desea importar. Si aparecen el cuadro Importar a Visio y el programa Excel, haga clic en la pestaña de la hoja donde están sus datos y luego arrastre para seleccionarlos. Haz una de las siguientes:. Última modificación: 2025-01-22 17:01

Cómo limpiar su servidor Rust Cómo limpiar su servidor Rust. Paso 1: Inicie sesión en el panel de control de su juego. Paso 2: consulta tu servicio de juegos. Paso 3: Detenga el servidor RUST. Paso 4: abre el Administrador de archivos. Paso 5: Navegue a la siguiente carpeta: server / streamline /. Para eliminar solo los datos del jugador, elimine el almacenamiento. Última modificación: 2025-01-22 17:01

ancla Con respecto a esto, ¿qué significa href? rel es la abreviatura de relación. Especifica la relación entre la etiqueta y href . href significa referencia de hipertexto. Es la fuente del archivo que usa la etiqueta. Puede usar ambos no solo al conectar un archivo CSS externo, también para usar etiquetas, para un hipervínculo regular.. Última modificación: 2025-01-22 17:01

Recargar el archivo de configuración editar El archivo --config. recargar. La opción automática no está disponible cuando especifica el indicador -e para pasar los valores de configuración desde la línea de comandos. De forma predeterminada, Logstash comprueba los cambios de configuración cada 3 segundos. Última modificación: 2025-01-22 17:01

En MySQL, un ENUM es un objeto de cadena cuyo valor se elige de una lista de valores permitidos definidos en el momento de la creación de la columna. El tipo de datos ENUM ofrece las siguientes ventajas: Almacenamiento de datos compacto. MySQL ENUM utiliza índices numéricos (1, 2, 3,…) para representar valores de cadena. Última modificación: 2025-01-22 17:01

Git te obliga a confirmar o esconder cualquier cambio en el directorio de trabajo que se perderá durante el proceso de pago. Puede pensar en git revert como una herramienta para deshacer los cambios confirmados, mientras que git reset HEAD es para deshacer los cambios no confirmados. Última modificación: 2025-06-01 05:06

Token CSRF no válido o faltante Abra la configuración de Chrome. Desplácese hasta la parte inferior y haga clic en Avanzado. En la sección Privacidad y seguridad, haga clic en Configuración de contenido. Haga clic en Cookies. Junto a Permitir, haga clic en Agregar. En Todas las cookies y datos del sitio, busque todoist y elimine todas las entradas relacionadas con Todoist. Última modificación: 2025-01-22 17:01

Cómo cambiar el código en la cerradura de puerta con cifrado simplex Desactive la función de paso de la cerradura. Inserte la llave de control en el conjunto de enchufe de cambio de combinación. Gire la llave en sentido antihorario para desenroscar el cilindro. Retire el tapón del cambio de combinación. Gire la perilla, en el exterior, en el sentido de las agujas del reloj. Suelte la perilla, pero asegúrese de que el pestillo no se retraiga. Última modificación: 2025-01-22 17:01

Bill estuvo casi sin rumbo durante sus años universitarios. Y cuando las nuevas tecnologías se lanzaron al mercado en 1975, decidió abandonar y seguir su sueño de iniciar un negocio con su compañero de la escuela secundaria Paul Allen, y ese negocio era Microsoft. Última modificación: 2025-01-22 17:01

Dado un cifrado de bloque seguro, CBC-MAC es seguro para mensajes de longitud fija. Sin embargo, por sí solo, no es seguro para mensajes de longitud variable. Última modificación: 2025-01-22 17:01

Haga clic en el botón 'Propiedades' en la ventana de tareas. Haga clic en la pestaña 'Avanzado'. Elija una opción en escala. Si desea ampliar el documento completo tanto como pueda mientras deja que todo se ajuste a la página, elija la opción 'Ajustar al tamaño del papel. Última modificación: 2025-01-22 17:01

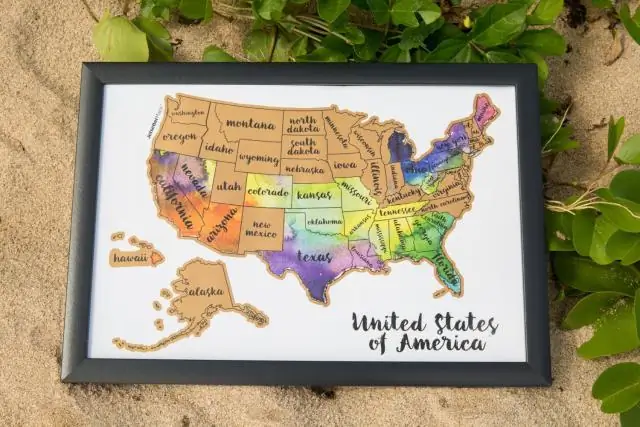

Si envía muchos paquetes y sobres, necesita que los entreguen en 2 a 3 días y desea que los recojan gratis en su puerta, entonces debería considerar usar Priority Mail del U.S. Postal Service®. El Servicio Postal de EE. UU. (USPS®) ofrece 3 categorías de servicio para Priority Mail: basado en zona, tarifa plana ™ y tarifa regional ™. Última modificación: 2025-01-22 17:01

Arranque rápido, en lugar de Arranque seguro UEFI.Puede haber algunas situaciones en las que Arranque seguro no sea útil y Arranque rápido sea una alternativa, que es rápida pero NO SEGURA. Última modificación: 2025-01-22 17:01

Despliegue a la Nube. La implementación en la nube se refiere a la habilitación de soluciones SaaS (software como servicio), PaaS (plataforma como servicio) o IaaS (infraestructura como servicio) a las que los usuarios finales o consumidores pueden acceder bajo demanda. Última modificación: 2025-01-22 17:01

Sí, puede usarlo para pegar formato varias veces. En primer lugar, seleccione el rango desde donde desea copiar el formato. Después de eso, vaya a la pestaña Inicio → Portapapeles → Copiar formato. Ahora, haga doble clic en el botón del pintor de formato. Desde aquí, puede pegar el formato varias veces. Última modificación: 2025-01-22 17:01

Atenea y Poseidón competían por el control de Atenas y su territorio circundante, Ática. El concurso tuvo lugar en la Acrópolis. Poseidón golpeó la roca con su tridente y produjo un manantial de sal o un caballo. Atenea sacó un olivo del suelo con el toque de su lanza y fue proclamada vencedora. Última modificación: 2025-01-22 17:01

Proceso para instalar Windows 10 en VMware Workstation Pro12. x como sistema operativo invitado: haga clic en Crear una nueva máquina virtual. Seleccione Típica> Haga clic en Siguiente. Seleccione una fuente para instalar el sistema operativo invitado. Haga clic en Siguiente. Ingrese la clave de serie obtenida de Microsoft para Windows 10. Última modificación: 2025-01-22 17:01

Una manera fácil de averiguar si puede obtener banda ancha de fibra óptica en su lugar de residencia es utilizar nuestro verificador de banda ancha de fibra. Todo lo que debe ingresar es su código postal y le diremos si puede obtener fibra en su área. Última modificación: 2025-01-22 17:01

Herramientas DevOps imprescindibles La supervisión de la infraestructura de Nagios (e Icinga) es un campo que tiene tantas soluciones … desde Zabbix hasta Nagios y docenas de otras herramientas de código abierto. Monit. ELK: Elasticsearch, Logstash, Kibana: a través de Logz.io. Consul.io. Jenkins. Estibador. Ansible. Collectd / Collectl. Última modificación: 2025-01-22 17:01

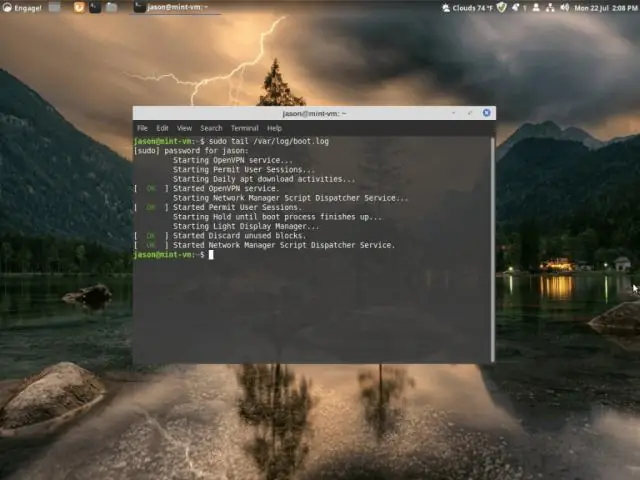

Head -15 / etc / passwd Para ver las últimas líneas de un archivo, use el comando tail. tail funciona de la misma manera que head: escriba tail y el nombre del archivo para ver las últimas 10 líneas de ese archivo, o escriba tail -number filename para ver los últimos números de líneas del archivo. Intente usar tail para mirar las últimas cinco líneas de su. Última modificación: 2025-01-22 17:01

Lo que es peor, algunas cámaras WiFi carecen de funciones de seguridad elementales. No admiten el cifrado SSL / TLS, lo que hace que las imágenes de videovigilancia de las cámaras IP sean vulnerables a los piratas informáticos. Y la falta de conciencia de los usuarios sobre la seguridad entre las cámaras y el enrutador también conduce a problemas de pirateo de la cámara WiFi. Última modificación: 2025-01-22 17:01

Descargue el archivo del paquete, ábralo y siga las instrucciones para instalar las herramientas de Go. El paquete instala la distribución Go en / usr / local / go. El paquete debe colocar el directorio / usr / local / go / bin en su variable de entorno PATH. Es posible que deba reiniciar cualquier sesión de Terminal abierta para que el cambio surta efecto. Última modificación: 2025-01-22 17:01

ON UPDATE CASCADE significa que si se cambia la clave principal principal, el valor secundario también cambiará para reflejar eso. ON UPDATE CASCADE ON DELETE CASCADE significa que si ACTUALIZA O ELIMINA al padre, el cambio se aplica en cascada al hijo. Última modificación: 2025-01-22 17:01

Echemos un vistazo a algunas de las mejores técnicas de SEO que pueden ayudarlo a mejorar su clasificación de búsqueda en 2019: Escriba publicaciones de blog largas. Utilice la técnica de redacción publicitaria de Bucket Brigade. Siga actualizando el contenido antiguo. Obtenga vínculos de retroceso de calidad. Investigue bien sus palabras clave. Escribir contenido fácil de usar para el cerebro. Última modificación: 2025-01-22 17:01

Una frase de contraseña es una palabra o frase que protege los archivos de claves privadas. Evita que los usuarios no autorizados los cifren. La primera vez que se le solicite una contraseña de PEM, debe ingresar la contraseña anterior. Después de eso, se le pedirá nuevamente que ingrese una contraseña; esta vez, use la nueva contraseña. Última modificación: 2025-01-22 17:01