802.11n (Wi-Fi 4) Admite una tasa de transferencia teórica máxima de 300 Mbps (y puede alcanzar hasta 450 Mbps cuando se utilizan tres antenas). Última modificación: 2025-01-22 17:01

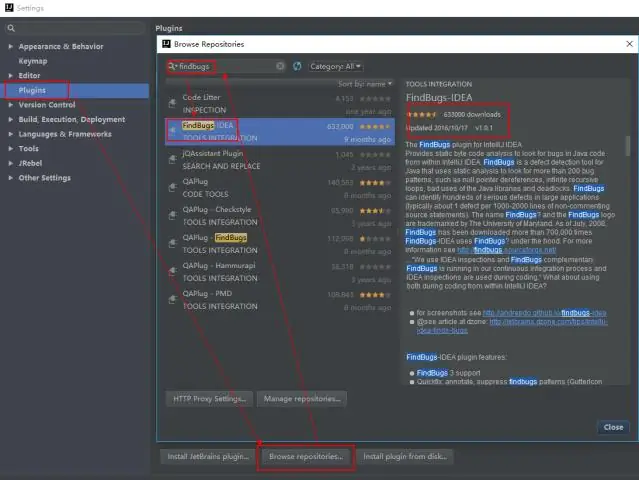

Para configurar el procesamiento de anotaciones en IntelliJ IDEA, use el cuadro de diálogo Preferencias> Configuración del proyecto> Compilador> Procesadores de anotaciones. Obtenga procesadores de anotaciones de la ruta de clases del proyecto y especifique los directorios de salida. Después de hacer esto, las clases se generarán en cada compilación del proyecto. Última modificación: 2025-01-22 17:01

En BUSCARV o búsqueda vertical, cuando usamos una celda o valor de referencia para buscar en un grupo de columnas que contienen datos que se van a comparar y recuperar la salida, el grupo de rango que usamos para hacer coincidir se llama como matriz de tabla BUSCARV, en la matriz de tabla BUSCARV la celda a la que se hace referencia está en el lado más a la izquierda de la columna. Última modificación: 2025-01-22 17:01

Casi todos los científicos e ingenieros están de acuerdo en que un resumen debe tener las siguientes cinco piezas: Introducción. Aquí es donde se describe el propósito de realizar su proyecto o invención de feria de ciencias. Planteamiento del problema. Identifique el problema que resolvió o la hipótesis que investigó. Procedimientos. Resultados. Conclusiones. Última modificación: 2025-01-22 17:01

Sí, puede recoger la entrega del paquete de USPS antes de la entrega en su dirección. Debe comunicarse con la oficina de correos para rastrear el número de su paquete y recibirlo rápidamente. El día antes de la entrega, lo recibirá en el centro de entrega de USPS al proporcionar su prueba de identificación y otras cosas. Última modificación: 2025-01-22 17:01

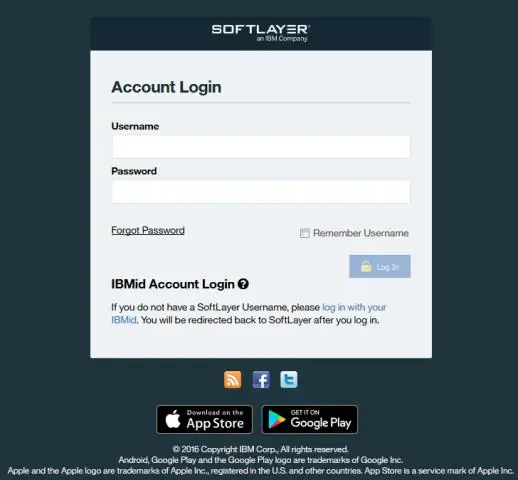

Complete estos pasos para abrir un PMR: En la GUI de administración, seleccione Configuración> Soporte> Abrir PMR. Verifique que la información de contacto que se muestra en la página Abrir PMR sea correcta. Ingrese una descripción del problema técnico en el campo Descripción del problema. Haga clic en Enviar para enviar la información a IBM. Última modificación: 2025-01-22 17:01

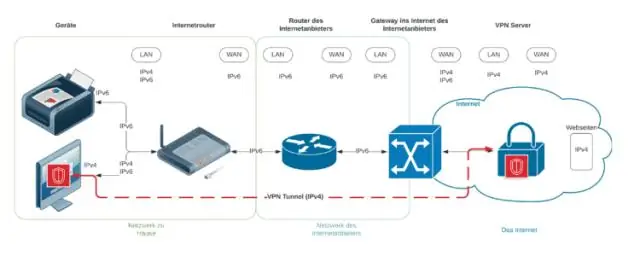

IPv6 no tiene una máscara de subred, sino que la llama Longitud de prefijo, a menudo abreviada como "Prefijo". La longitud del prefijo y el enmascaramiento CIDR funcionan de manera similar; La longitud del prefijo indica cuántos bits de la dirección definen la red en la que existe. A / 64 es una subred IPv6 de tamaño estándar según lo definido por IETF. Última modificación: 2025-01-22 17:01

El tamaño de 12 'x 18' es un tamaño común para impresiones y carteles montados, especialmente en arte y diseño. Este tamaño estándar de la industria también se conoce como 'Tabloide-Extra. Última modificación: 2025-01-22 17:01

Idiomas utilizados: Java. Última modificación: 2025-01-22 17:01

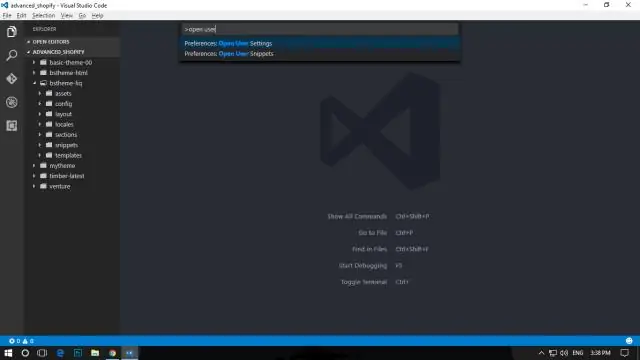

Una vez que haya configurado su configuración de lanzamiento, inicie su sesión de depuración con F5. Alternativamente, puede ejecutar su configuración a través de la paleta de comandos (Ctrl + Shift + P), filtrando en Depurar: Seleccionar e iniciar depuración o escribiendo 'depurar', y seleccionando la configuración que desea depurar. Última modificación: 2025-01-22 17:01

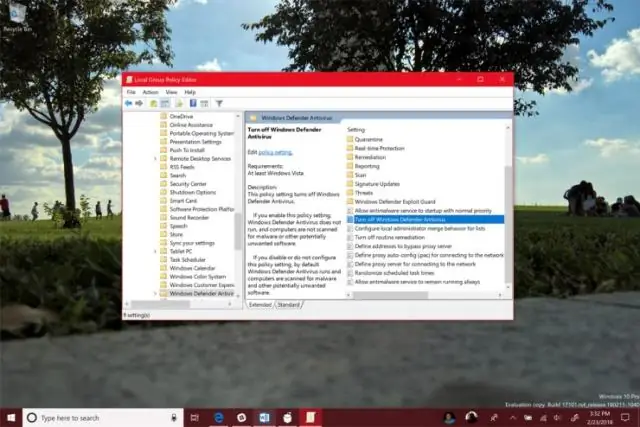

Si tiene la versión paga de Norton, ejecútela. Para deshabilitar Defender, vaya a Servicios y WindowsDefender para deshabilitar y detener el servicio. Si no lo hace, utilice Defender y desinstale Norton. Última modificación: 2025-01-22 17:01

Los datos desagrupados son los datos que obtiene primero de un experimento o estudio. Los datos son sin procesar, es decir, no están ordenados en categorías, clasificados o agrupados de otra manera. Un conjunto de datos no agrupado es básicamente una lista de números. Última modificación: 2025-01-22 17:01

La herramienta principal para verificar la replicación de AD es "Repadmin", es una herramienta de línea de comandos que se introdujo en Windows Server 2003 r2 y que aún se usa ampliamente para verificar los problemas de replicación y para replicar con fuerza los datos de AD. Última modificación: 2025-01-22 17:01

Intente usar ctrl + c dos veces para obtener el mensaje para finalizar el trabajo por lotes. A veces, las personas cambian el comportamiento de ctrl + c para copiar / pegar, por lo que es posible que lo necesite. Por supuesto, también debe asegurarse de que la ventana de la terminal tenga el foco del teclado, ctrl + c no funcionará si la ventana de su navegador tiene el foco. Última modificación: 2025-01-22 17:01

Ideas para el contenido del boletín interno: 32 ideas para el contenido del boletín para empleados para generar compromiso de los empleados 1) Comparta los logros de la empresa. 2) Perfil de nuevos empleados. 3) Presentar cumpleaños de empleados. 4) Focos de equipo. 5) Premios y reconocimientos individuales. 6) Encuestas, sondeos y reacciones sociales. 8) Avisos y recordatorios importantes. Última modificación: 2025-01-22 17:01

Para comenzar a cifrar las tablas, necesitaremos ejecutar alter table table_name encryption = 'Y', ya que MySQL no cifrará las tablas de forma predeterminada. La última versión de Percona Xtrabackup también admite el cifrado y puede realizar copias de seguridad de tablas cifradas. También puede utilizar esta consulta en su lugar: seleccione * de esquema_información. Última modificación: 2025-01-22 17:01

Abra la aplicación Configuración, desplácese hacia abajo hasta la preferencia de la aplicación Camera y tóquela. En la pantalla de la cámara, apague el interruptor 'Escanear códigos QR'. La próxima vez que apunte su cámara a un código QR, la aplicación no lo escaneará. Última modificación: 2025-01-22 17:01

En la barra de menú, seleccione Imagen> Ajustes> Brillo / Contraste. Ajuste el control deslizante Brillo para cambiar el brillo general de la imagen. Ajuste el control deslizante de Contraste para aumentar o disminuir el contraste de la imagen. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01

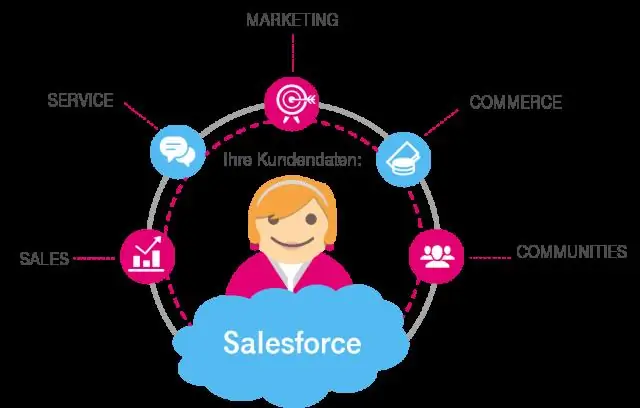

¿Qué es Salesforce? Fundada en 1999 por un ex ejecutivo de Oracle (ORCL) - Get Report Marc Benioff, Dave Moellenhoff, Frank Dominguez y Parker Harris, Salesforce es una de las primeras empresas globales en emplear con éxito un software CRM basado en la nube. Última modificación: 2025-01-22 17:01

Uso de manipuladores endl y setw en C ++ Junto con los operadores de entrada / salida, C ++ proporciona una función para controlar cómo se muestra la salida en la pantalla. Esto se hace usando manipuladores. Última modificación: 2025-01-22 17:01

Una expresión de infijo es una sola letra, o un operador, precedida por una cadena de infijo y seguida de otra cadena de infijo. Última modificación: 2025-01-22 17:01

Puede conectar todo tipo de dispositivos Bluetooth a su PC, incluidos teclados, ratones, teléfonos, altavoces y mucho más. Algunas PC, como computadoras portátiles y tabletas, tienen Bluetooth integrado. Si su PC no lo tiene, puede conectar un adaptador USB Bluetooth al puerto USB de su PC para obtenerlo. Última modificación: 2025-01-22 17:01

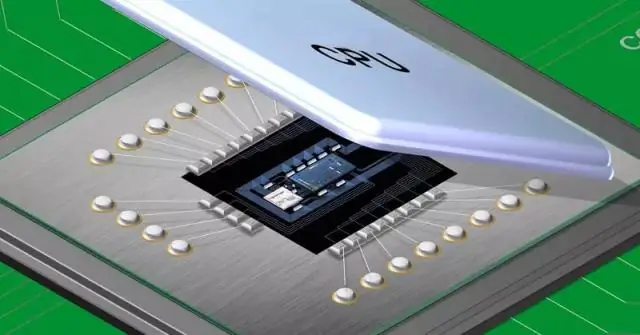

Aclaremos primero qué es una CPU y qué es acore, una CPU de unidad central de procesamiento, puede tener múltiples unidades centrales, esos núcleos son un procesador por sí mismos, capaces de ejecutar un programa pero son autónomos en el mismo chip. Última modificación: 2025-01-22 17:01

Las computadoras ayudan en la investigación, producción, distribución, marketing, banca, administración de equipos, automatización de negocios, almacenamiento de datos, administración de empleados y son muy útiles para aumentar la productividad a un costo menor, menos tiempo con alta calidad. Por eso el uso de la computadora es importante en los negocios. Última modificación: 2025-01-22 17:01

Para restablecer una contraseña olvidada por primera vez: Haga clic en No sé mi contraseña de correo electrónico. Ingrese su dirección de correo electrónico. Ingrese las dos palabras que se muestran, separadas por un espacio. Haga clic en Enviar. Localice el ID del módem por cable en su módem. En el cuadro de texto, ingrese la dirección MAC de su cable, omitiendo los guiones. Haga clic en Enviar. Última modificación: 2025-01-22 17:01

Imprimir una composición de ilustraciones Elija Archivo> Imprimir. Seleccione una impresora en el menú Impresora. Elija una de las siguientes opciones de la mesa de trabajo: Seleccione Salida en el lado izquierdo del cuadro de diálogo Imprimir y asegúrese de que Modo esté configurado en Compuesto. Configure opciones de impresión adicionales. Haga clic en Imprimir. Última modificación: 2025-01-22 17:01

Las unidades de equipo no tienen un límite de capacidad de almacenamiento, pero no puede superar los 400.000 elementos en una sola unidad de equipo. Puede cargar hasta 750 gigabytes de archivos por día por cuenta de Google. Consulte los límites de las unidades de equipo para obtener más información. Última modificación: 2025-01-22 17:01

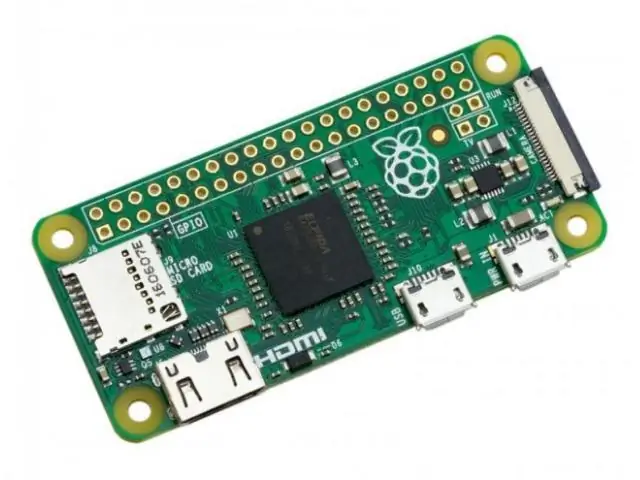

La Raspberry Pi Zero y Zero Whave 512 MB de RAM. Última modificación: 2025-01-22 17:01

El os. El módulo de ruta es siempre el módulo de ruta adecuado para el sistema operativo en el que se ejecuta Python y, por lo tanto, se puede utilizar para rutas locales. Sin embargo, también puede importar y usar los módulos individuales si desea manipular una ruta que siempre está en uno de los diferentes formatos. Última modificación: 2025-01-22 17:01

Entonces, la diferencia entre ambos es que puede reutilizar clases mientras que no puede reutilizar estilos en línea. Última modificación: 2025-01-22 17:01

Alpine Linux es una distribución que fue construida casi específicamente para imágenes de Docker y otros usos pequeños similares a contenedores. Se registra en la friolera de 5 MB de espacio en disco para el sistema operativo base. Para cuando agregue el archivo Node. js, esta imagen se mueve hasta alrededor de 50 MB en el espacio. Última modificación: 2025-01-22 17:01

VIDEO En este sentido, ¿cómo escribo notas en Windows? Presione el pequeño "+" en la parte superior izquierda y aparecerá otro cuadrado. Sigue repitiendo hasta que tengas suficiente. O puede hacer clic con el botón derecho en el icono de la barra de tareas y luego ". Última modificación: 2025-01-22 17:01

Java - ¿Cómo utilizar Iterator? Obtenga un iterador al inicio de la colección llamando al método iterator () de la colección. Configure un bucle que haga una llamada a hasNext (). Haga que el bucle se repita siempre que hasNext () devuelva verdadero. Dentro del ciclo, obtenga cada elemento llamando a next (). Última modificación: 2025-01-22 17:01

El Reglamento general de protección de datos (GDPR) es una ley de privacidad y datos importante e influyente a nivel mundial de la Unión Europea. El RGPD aplica a aplicaciones móviles que recopilan y procesan datos personales de ciudadanos de la UE. No importa si su aplicación se opera desde fuera de la UE. El GDPR todavía se aplicará. Última modificación: 2025-01-22 17:01

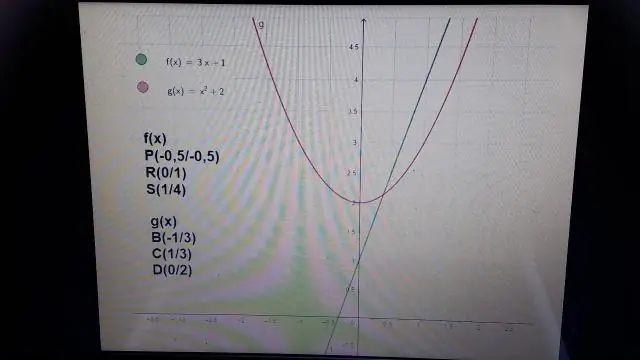

Ejemplos de funciones. Una función es un mapeo de un conjunto de entradas (el dominio) a un conjunto de posibles salidas (el codominio). La definición de una función se basa en un conjunto de pares ordenados, donde el primer elemento de cada par es del dominio y el segundo es del codominio. Última modificación: 2025-01-22 17:01

El diseño 22 El más simple de los experimentos factoriales de dos niveles es el diseño donde dos factores (digamos factor y factor) se investigan en dos niveles. Una sola réplica de este diseño requerirá cuatro corridas () Los efectos investigados por este diseño son los dos efectos principales y el efecto de interacción. Última modificación: 2025-01-22 17:01

Edición de imágenes en el espacio de diseño de Cricut Abra el espacio de diseño de Cricut. Haga clic en Cargar imagen. Haga clic en navegar. Seleccione el diseño que desea editar. Acérquese a la sección de su diseño que desea conservar y recórtela lo más cerca posible. Con la herramienta de borrador, puede eliminar cualquier parte adicional del diseño que no desee conservar. Última modificación: 2025-01-22 17:01

Solr almacena este índice en un directorio llamado índice en el directorio de datos. Última modificación: 2025-01-22 17:01

Dominios de malware. La página Dominios de malware enumera los dominios que se sabe que generan spam, alojan botnets, crean ataques DDoS y, en general, contienen malware. Última modificación: 2025-01-22 17:01

A pesar de lo que pueda escuchar o incluso leer, no está bien hacer una actualización sin una VPN o un proxy BitTorrent. Totorrent sin una VPN está buscando problemas. Mantenga sus torrents seguros con NordVPN. Última modificación: 2025-01-22 17:01