La validación alfanumérica significa que un campo en el formulario puede aceptar solo números o caracteres que no serán aceptados. En este tipo de validación, puede ingresar solo los caracteres en el campo de nombre, el número en el campo de registro o una combinación de número y caracteres en el campo de identificación, pero sin símbolo especial. Última modificación: 2025-01-22 17:01

“Un ataque o amenaza de día cero (o de hora cero o día cero) es un ataque que aprovecha una vulnerabilidad previamente desconocida en una aplicación informática, una que los desarrolladores no han tenido tiempo de abordar y parchear. Última modificación: 2025-01-22 17:01

Cómo proteger su privacidad en iPhone Bloquee su dispositivo con una contraseña de más de 4 dígitos. Habilite "Borrar datos" para eliminar datos después de 10 intentos fallidos de contraseña. No muestre notificaciones en la pantalla de bloqueo para aplicaciones sensibles. Desactiva "Compartir mi ubicación". Desactive los servicios de ubicación para cosas que no los necesitan. Última modificación: 2025-01-22 17:01

Establezca el nivel activo en modo de emparejamiento. Encienda el auricular y mantenga presionado el botón Multifunción / Hablar durante 3 segundos. La luz indicadora parpadeará en rojo y azul. Empareje el dispositivo al nivel activo. En el dispositivo, encienda Bluetooth y luego toque Samsung LevelActive en la lista de dispositivos disponibles. Última modificación: 2025-01-22 17:01

La batería no está completamente cargada. Antes del primer uso, la batería requiere de 8 a 10 horas de tiempo de carga para estar completamente cargada. Última modificación: 2025-01-22 17:01

Alessandro A. Garbagnati Omar, En pocas palabras, 'ordenación' se refiere al proceso de convertir los datos o los objetos en un flujo de bytes, y 'desagrupar' es el proceso inverso de convertir el flujo de bytes en sus datos originales o objeto. La conversión se logra mediante 'serialización. Última modificación: 2025-01-22 17:01

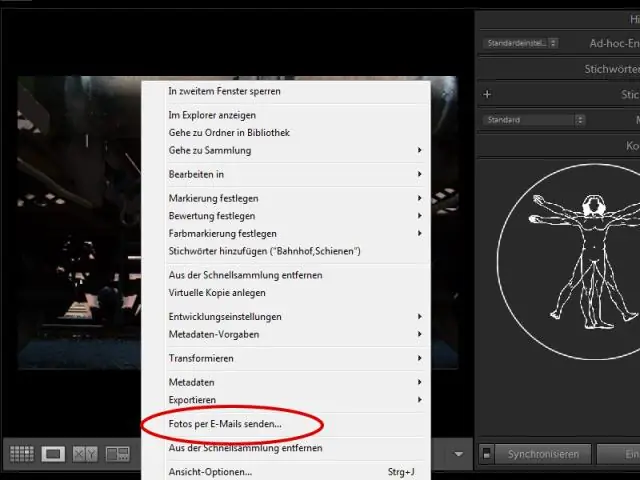

Si envía un archivo adjunto con un proveedor como Gmail, verá el botón Google Drive ya integrado. Simplemente presiónelo, elija su archivo y envíelo como un archivo adjunto normal. Alternativamente, Dropbox te permite cargar archivos grandes y luego enviar un enlace web por correo electrónico o mensaje de texto a tu destinatario. Última modificación: 2025-01-22 17:01

Los miembros de UPS My ChoiceTM pueden registrarse en línea para obtener paquetes elegibles antes de una entrega programada. Si el remitente ha especificado que se requiere una firma de un adulto, no puede autorizar la liberación de la entrega en línea. Última modificación: 2025-01-22 17:01

La primera y principal razón por la que las personas obtienen una GPU dedicada es para jugar. No necesita una GPU dedicada para ver videos (incluso videos HD de gran nitidez). No necesita una GPU dedicada para correo electrónico, procesamiento de texto o cualquier aplicación tipo suite de Office. Las tarjetas gráficas también son útiles para algunos no jugadores. Última modificación: 2025-01-22 17:01

Una aplicación distribuida es un programa que se ejecuta en más de una computadora y se comunica a través de una red. Algunas aplicaciones distribuidas son en realidad dos programas de software separados: el software back-end (servidor) y el software front-end (cliente). Por ejemplo, los navegadores web son aplicaciones distribuidas. Última modificación: 2025-01-22 17:01

Resumen. Hay seis tipos numéricos, cuatro enteros y dos de coma flotante: byte 1 byte -128 a 127. corto 2 bytes -32,768 a 32,767. Última modificación: 2025-01-22 17:01

La informática del cuidado de la salud es un término amplio que incluye muchos roles y aspectos del uso de datos para mejorar el cuidado de la salud, mientras que la informática de enfermería tiende a enfocarse en el cuidado del paciente. La Universidad de Capella ofrece numerosos programas de informática en enfermería y atención médica. Última modificación: 2025-01-22 17:01

Google Authenticator es una aplicación de seguridad gratuita que puede proteger sus cuentas contra el robo de contraseñas. Es fácil de configurar y se puede utilizar en un proceso llamado autenticación de dos factores (2FA) que se ofrece en servicios populares como Gmail, Facebook, Twitter, Instagram y más. Última modificación: 2025-01-22 17:01

Cosas que probablemente no sabías que podías hacer con la consola de desarrollo de Chrome Select DOM Elements. Convierta su navegador en un editor. Busque eventos asociados con un elemento en el DOM. Monitorear eventos. Encuentre el tiempo de ejecución de un bloque de código. Organizar los valores de una variable en una tabla. Inspeccionar un elemento en el DOM. Última modificación: 2025-01-22 17:01

Eliminación de una lista enlazada circular Si la lista no está vacía, definimos dos punteros curr y prev e inicializamos el puntero curr con el nodo principal. Recorra la lista usando curr para encontrar el nodo que se va a eliminar y antes de mover curr al siguiente nodo, cada vez que establezca prev = curr. Si se encuentra el nodo, compruebe si es el único nodo de la lista. Última modificación: 2025-01-22 17:01

Los scripts de Lua son realmente poderosos. Como lo describió correctamente, permite limitar los viajes de ida y vuelta de la red entre el servidor redis y el cliente. Además, no envía el script como String todo el tiempo, solo el SHA1 debe enviarse después de la primera llamada, que es bastante pequeña. Última modificación: 2025-01-22 17:01

Multimedia es el campo relacionado con la integración controlada por computadora de texto, gráficos, dibujos, imágenes fijas y en movimiento (video), animación, audio y cualquier otro medio donde todo tipo de información puede ser representada, almacenada, transmitida y procesada digitalmente. Última modificación: 2025-01-22 17:01

VIDEO Además, ¿qué es una interrupción en Arduino? Un Interrumpir El trabajo es asegurarse de que el procesador responda rápidamente a eventos importantes. Cuando se detecta una determinada señal, Interrumpir (Como el nombre sugiere) interrumpe lo que sea que esté haciendo el procesador, y ejecuta un código diseñado para reaccionar a cualquier estímulo externo que se esté alimentando al Arduino .. Última modificación: 2025-01-22 17:01

Deploy: deploy se utiliza para instalar automáticamente el artefacto, su pom y los artefactos adjuntos producidos por un proyecto en particular. La mayor parte, si no toda, de la información relacionada con la implementación se almacena en el archivo pom. deploy: deploy-file se usa para instalar un solo artefacto junto con su pom. Última modificación: 2025-01-22 17:01

TCP / IP. TCP es el componente que recopila y vuelve a ensamblar los paquetes de datos, mientras que IP es responsable de asegurarse de que los paquetes se envíen al destino correcto. TCP / IP se desarrolló en la década de 1970 y se adoptó como protocolo estándar para ARPANET (el predecesor de Internet) en 1983. Última modificación: 2025-01-22 17:01

La tarjeta SIM está instalada en el compartimento de la batería del teléfono LG, por lo que debe quitar la batería antes de retirar la tarjeta SIM. Mantenga presionado el botón 'Encendido' para apagar su LGphone. Quita la tapa trasera del teléfono. Levante la parte inferior de la batería para quitarla. Deslice la tarjeta SIM fuera de la ranura para quitarla. Última modificación: 2025-01-22 17:01

La respuesta general es simplemente: No. No puede emparejar un dispositivo Android con un AppleWatch y hacer que los dos funcionen juntos a través de Bluetooth. Apple ofrece versiones más caras de su reloj inteligente que pueden permanecer conectados, recibir llamadas telefónicas y recibir mensajes, incluso cuando una conexión Bluetooth estándar con un iPhone se pierde. Última modificación: 2025-01-22 17:01

El valor predeterminado es C: UsersAppDataLocalMyEclipse 2017. Este contendrá el ejecutable MyEclipse y todos los complementos de eclipse y MyEclipse, con carpetas relacionadas. Algunos otros archivos y carpetas se crearán en ubicaciones predeterminadas (aunque algunos no se pueden cambiar). Última modificación: 2025-01-22 17:01

Visite el sitio web Find My Mobile. Abra Ir al sitio web de Find My Mobile. (https://findmymobile.samsung.com) e inicie sesión en su cuenta Samsung. * Su dispositivo debe estar conectado a una red móvil. Seleccione entre las funciones disponibles y habilite las funciones deseadas. * Su dispositivo debe estar conectado a una red móvil. Última modificación: 2025-01-22 17:01

En informática, un "desecho" o "datos desechados" es un registro eliminado o datos eliminados en una réplica de un almacén de datos distribuido. Última modificación: 2025-01-22 17:01

Abra la consola de Amazon RDS en https://console.aws.amazon.com/rds/. En el panel de navegación, elija Bases de datos. Elija el nombre de la instancia de base de datos que tiene el archivo de registro que desea ver. Última modificación: 2025-01-22 17:01

Frase [el VERBO declina] Si te preguntas qué depara el futuro, te preguntas qué sucederá en el futuro. Nos preguntábamos qué le depararía el futuro a nuestro bebé. Última modificación: 2025-01-22 17:01

¿Cuándo usarías Integer. MIN_VALUE o entero. ¿VALOR MÁXIMO? Son útiles si desea inicializar una variable al valor más pequeño posible y luego buscar una secuencia de valores para un valor mayor. Última modificación: 2025-01-22 17:01

Todo el correo que se origine fuera del territorio aduanero de los Estados Unidos (es decir, fuera de los 50 estados, el Distrito de Columbia y Puerto Rico) está sujeto a examen aduanero, excepto lo siguiente: Correo dirigido a embajadores y ministros (jefes de misiones diplomáticas) de países extranjeros. Última modificación: 2025-01-22 17:01

El subproceso múltiple es un tipo de modelo de ejecución que permite que existan varios subprocesos dentro del contexto de un proceso de modo que se ejecuten de forma independiente pero compartan sus recursos de proceso. Última modificación: 2025-01-22 17:01

Una referencia es esencialmente una entrada en un archivo de proyecto que contiene la información que VisualStudio necesita para ubicar el componente o el servicio. Para agregar una referencia, haga clic con el botón derecho en el nodo Referencias o Dependencias en el Explorador de soluciones y elija Agregar referencia. Última modificación: 2025-01-22 17:01

Y BSNL aún no ofrece servicios 4G en Goa, lo que significa que los clientes recibirán solo una red 3G como máximo, y en la mayoría de las áreas, los clientes están plagados de redes 2G. Sin embargo, BSNL se ha asociado recientemente con Nokia para implementar servicios 4G en 10 círculos muy pronto, y Goa es uno de ellos. Última modificación: 2025-01-22 17:01

Diferencia entre cadena y cadena en C # En C #, cadena es un alias para la clase String en .NET framework. La única pequeña diferencia es que si usa la clase String, necesita importar el espacio de nombres del sistema en la parte superior de su archivo, mientras que no tiene que hacer esto cuando usa la palabra clave de cadena. Última modificación: 2025-01-22 17:01

La pinza amperimétrica está diseñada para mediciones de corriente de hasta 400 A CA. La pinza amperimétrica PCE-DC 41 puede medir tensiones de hasta 600 V, corrientes de hasta 600 A y resistencias eléctricas de hasta 1000 Ω. Última modificación: 2025-01-22 17:01

Las bandas híbridas tejidas oficiales de Fitbit Versa vienen en dos tamaños: pequeño y grande. Las bandas híbridas tejidas de tamaño pequeño deben ajustarse a muñecas de 5.5 "-7.1" (140 mm-180 mm) de circunferencia. Las bandas híbridas tejidas de gran tamaño deben adaptarse a muñecas de entre 7,1 "y 8,7" (180 mm-220 mm) de circunferencia. Última modificación: 2025-01-22 17:01

Conéctese al dispositivo, ya sea mediante un cable de consola, Telnet o SSH. 3. Inicie sesión> Vaya al modo de habilitación> emita un comando "copy running-config tftp" *> Proporcione la dirección IP del servidor TFTP> Asigne un nombre al archivo de respaldo. Nota: También puede usar startup-config para copiar la configuración guardada en NVRAM en lugar de la configuración en ejecución. Última modificación: 2025-01-22 17:01

Office 365 es una suscripción que viene con aplicaciones premium como Word, Excel, PowerPoint, OneNote, Outlook, Publisher y Access (Publisher y Access disponibles solo en PC) .Con una suscripción, obtiene las últimas versiones de las aplicaciones y recibe actualizaciones automáticamente cuando Ellos pasan. Última modificación: 2025-01-22 17:01

Un símbolo en la programación de computadoras es un tipo de datos primitivo cuyas instancias tienen una forma única legible por humanos. Los símbolos se pueden utilizar como identificadores. En algunos lenguajes de programación, se les llama átomos. En la implementación más trivial, son esencialmente enteros nombrados (por ejemplo, el tipo enumerado en C). Última modificación: 2025-01-22 17:01

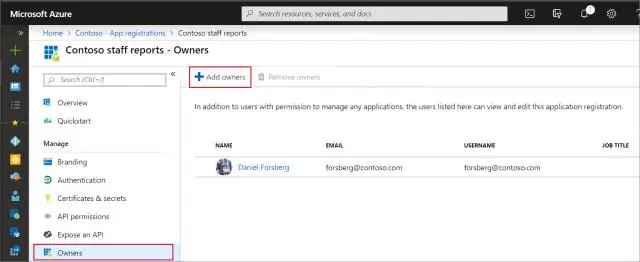

Ver asignaciones de roles En Azure Portal, haga clic en Todos los servicios y luego en Suscripciones. Haga clic en su suscripción. Haga clic en Control de acceso (IAM). Haga clic en la pestaña Verificar acceso. En la lista Buscar, seleccione el tipo de entidad de seguridad para la que desea verificar el acceso. Última modificación: 2025-01-22 17:01

“Puede cargar su teléfono usando la electricidad de su cuerpo haciendo un capacitor usando elementos que comúnmente se encuentran en su bolsillo. Necesita dos monedas de plata, un clip, un trozo de papel, su cable de carga y, por supuesto, su teléfono. Última modificación: 2025-01-22 17:01