Personalizar o agregar dispositivos Abra el cuadro de diálogo con el menú Archivo - Base de datos de dispositivos. Seleccione un microcontrolador de la base de datos de dispositivos heredados (icono de chip blanco) que sea similar al dispositivo necesario en la aplicación en el lado izquierdo del cuadro de diálogo con un solo clic. Adapte el nombre del proveedor de chips. Última modificación: 2025-01-22 17:01

Una solicitud de firma de certificado o CSR es un bloque de texto codificado que se entrega a una autoridad de certificación al solicitar un certificado SSL. También contiene la clave pública que se incluirá en el certificado. Por lo general, se crea una clave privada al mismo tiempo que crea la CSR, lo que hace un par de claves. Última modificación: 2025-01-22 17:01

Cómo restablecer la configuración de la cámara del iPhone Vaya a Configuración> Cámara. Vaya a Conservar configuración. Encienda los conmutadores para Modo de cámara, Filtro y LivePhoto. Última modificación: 2025-01-22 17:01

Re: ¿Qué es CoreXL y SecureXL? ! SecureXL acelerará los paquetes de una interfaz a otra para el tráfico conocido, ahorrando así el uso de la CPU y CoreXL agrega la capacidad de ejecutar múltiples núcleos de inspección al mismo tiempo. Pero eso es de muy alto nivel. Última modificación: 2025-01-22 17:01

Para guardar un archivo de Excel como un archivo delimitado por comas: Desde la barra de menú, Archivo → Guardar como. Junto a "Formato:", haga clic en el menú desplegable y seleccione "Valores separados por comas (CSV)" Haga clic en "Guardar" Excel dirá algo como, "Este libro contiene características que no funcionarán …". Ignórelo y haga clic en "Continuar" . Salir de Excel. Última modificación: 2025-01-22 17:01

La estabilización de imagen existe desde hace años en los objetivos Canon y Nikon. Canon llama a esta tecnología ImageStabilization (IS), mientras que Nikon usa el término VibrationReduction (VR). Cuando se incluye estabilización en el cuerpo de la cámara, funciona con CUALQUIER lente que sea compatible con la cámara. Última modificación: 2025-01-22 17:01

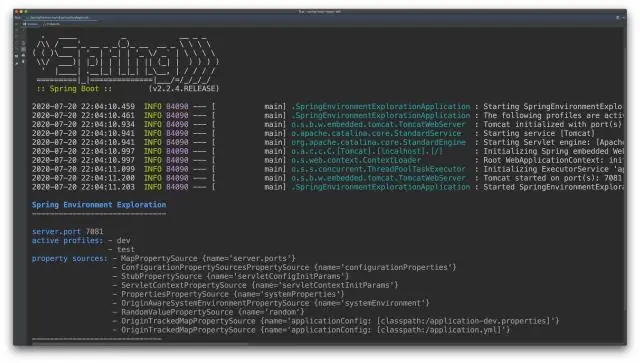

Las aplicaciones Spring Boot pueden empaquetarse fácilmente en archivos JAR e implementarse como aplicaciones independientes. Esto lo hace el plugin spring-boot-maven-plugin. El complemento se agrega automáticamente a pom. xml una vez que se crea el proyecto Spring a través de Spring Initializr como un proyecto Maven. Última modificación: 2025-01-22 17:01

El virus de redireccionamiento del navegador también se conoce como secuestrador de navegador, este virus se alimenta de MozillaFirefox, Internet Explorer, Google Chrome, etc. El programa no deseado deteriora la experiencia durante sus sesiones de navegación ya que sigue redireccionando a sus sitios web afiliados. Última modificación: 2025-01-22 17:01

Desventajas de FDM Todos los canales de multiplexación por división de frecuencia se ven afectados debido al desvanecimiento de banda ancha. Se requieren una gran cantidad de moduladores y filtros. El canal de comunicación debe tener un ancho de banda muy grande. La multiplexación por división de frecuencia adolece del problema de la diafonía. Última modificación: 2025-01-22 17:01

Así que sí, encontrar un trabajo como programador es posible incluso sin un título, solo necesitas mostrar tus habilidades. Si puede demostrar que es hábil, por ejemplo, con sus propios proyectos, contribuciones a proyectos de código abierto y / o artículos interesantes, entonces su falta de un título apenas importará en muchos casos. Última modificación: 2025-01-22 17:01

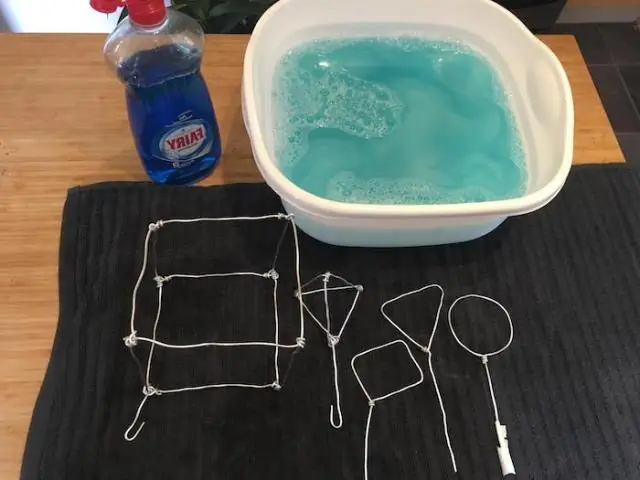

Cómo hacer tus propias trampas adhesivas para arañas Corta el pliegue de una caja de cereal vacía con unas tijeras para hacer un pedazo de cartón plano. Combine 1 taza de agua con 1 taza de jarabe de maíz en una cacerola pesada. Cubra una cuchara de plástico desechable con una fina capa de jabón líquido para facilitar la aplicación del pegamento. Última modificación: 2025-01-22 17:01

Riesgos del almacenamiento en la nube La seguridad en la nube es estricta, pero no infalible. Los ciberdelincuentes pueden acceder a esos archivos, ya sea adivinando preguntas de seguridad o pasando por alto las contraseñas. Los gobiernos pueden solicitar legalmente la información almacenada en la nube, y depende del proveedor de servicios en la nube denegar el acceso. Última modificación: 2025-01-22 17:01

La información de salud protegida (PHI), también conocida como información de salud personal, generalmente se refiere a información demográfica, historiales médicos, pruebas y resultados de laboratorio, condiciones de salud mental, información de seguros y otros datos que un profesional de la salud recopila para identificar a un individuo y. Última modificación: 2025-01-22 17:01

Ambas aplicaciones tienen un propósito diferente. Mientras que Android Messages se basa en SMS y utiliza la red celular, WhatsApp es un servicio de mensajería instantánea al que se puede acceder desde datos móviles y Wi-Fi. A diferencia de FacebookMessenger, que admite SMS además de sus propios mensajes, WhatsApp no proporciona esta función. Última modificación: 2025-01-22 17:01

Mantenga presionada la tecla 'Alt' y luego escriba '164' con el teclado numérico para crear una 'ñ' minúscula, o escriba '165' para crear una 'Ñ' mayúscula. Onsomelaptops, debe mantener presionadas las teclas 'Fn' y 'Alt' mientras escribe los números. Última modificación: 2025-01-22 17:01

Cómo tomar un video con una cámara Sony Cybershot Inserte una tarjeta de memoria en su cámara, preferiblemente una que tenga al menos 2 GB de tamaño, y encienda la cámara. Cambie su Sony Cyber-shot al modo película. Presione el disparador para comenzar a grabar el video. Última modificación: 2025-01-22 17:01

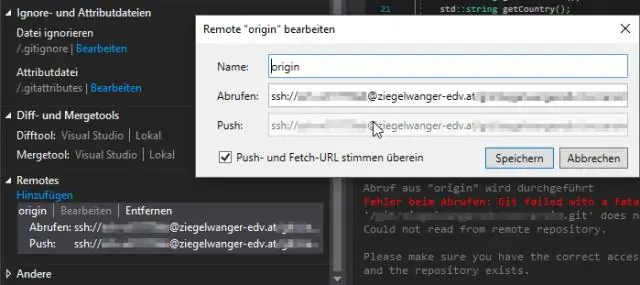

Cambiar la ubicación predeterminada del repositorio de Github en Visual Studio Desde el panel de Team Explorer, vaya a Configuración. En el panel Configuración, seleccione Configuración global. En el panel Configuración global, escriba (o busque) la carpeta que desea usar en la Ubicación del repositorio predeterminado. Haga clic en Actualizar. Última modificación: 2025-01-22 17:01

Un controlador de E / S conecta dispositivos de entrada y salida (E / S) al sistema de bus de una unidad central de procesamiento (CPU). Por lo general, se comunica con la CPU y con la memoria del sistema a través del bus del sistema y puede controlar muchos dispositivos. Última modificación: 2025-01-22 17:01

IDLE es el entorno de desarrollo integrado (IDE) proporcionado con Python. Un IDE combina un editor de programa y un entorno de lenguaje como una conveniencia para el programador. IDLE se usa porque viene con Python, y porque no es demasiado complejo para que los programadores principiantes lo utilicen de manera efectiva. Última modificación: 2025-01-22 17:01

No necesita una línea telefónica para obtener servicio de Internet. De hecho, la mayoría de las empresas de cable ofrecen servicios de Internet conectando la línea de cable coaxial a un módem de cable especial. Además, si su computadora es capaz de recibir una señal inalámbrica, puede conectar el cable módem a un enrutador inalámbrico. Última modificación: 2025-01-22 17:01

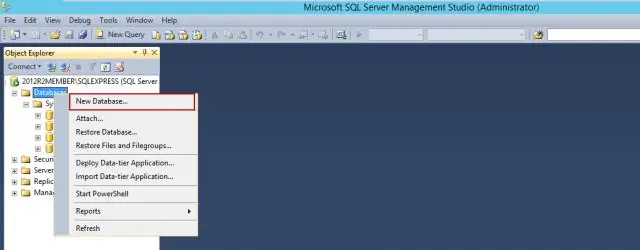

Existen principalmente dos tipos de planes de ejecución que se pueden mostrar desde SQL Server Management Studio; el Plan de ejecución real que muestra los cálculos reales y los pasos seguidos por el motor de almacenamiento de SQL Server mientras se ejecuta la consulta enviada, que requiere ejecutar la consulta enviada para generar la. Última modificación: 2025-01-22 17:01

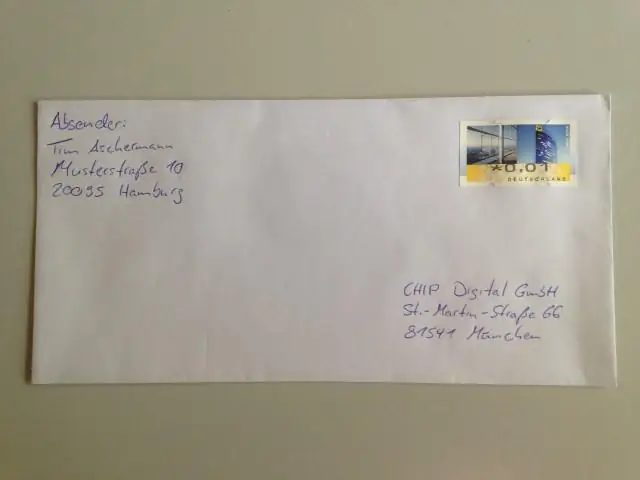

A continuación se ofrecen algunos consejos: Ponga la dirección en el centro. El nombre de la persona a quien le está enviando la carta va en la primera línea. Su dirección postal va en la segunda línea. La ciudad o pueblo, el estado y el código postal van en la tercera línea. Asegúrese de imprimir con claridad. Pon tu nombre y dirección en la esquina superior izquierda. Última modificación: 2025-01-22 17:01

Requisitos del sistema para el desarrollo de Android? PC con Windows / Linux / Mac. El sistema operativo es el alma de la PC. Procesador recomendado. Más de los desarrolladores de i3, i5 o i7 deberían estar preocupados por la velocidad del procesador y el número de núcleos. SDK de Android IDE (Eclipse o Android Studio). Java. Conclusión. Última modificación: 2025-01-22 17:01

Apple ha confirmado que deliberadamente ralentiza el funcionamiento de los iPhones más antiguos y dice que lo está haciendo para evitar que los dispositivos se apaguen debido al desgaste de las baterías. Apple dice que está haciendo esto para proteger su teléfono. Última modificación: 2025-06-01 05:06

Confidencialidad, integridad y disponibilidad: la tríada de la CIA. La confidencialidad significa que los datos, los objetos y los recursos están protegidos contra la visualización no autorizada y otros accesos. Integridad significa que los datos están protegidos contra cambios no autorizados para garantizar que sean confiables y correctos. Última modificación: 2025-01-22 17:01

Método 3 con una computadora Abra Google Chrome. Para usar Bitmoji en su computadora, necesitará instalar una aplicación que solo funcione con GoogleChrome. Haz clic en el botón Bitmoji. Busque el Bitmoji que desea copiar. Haz clic derecho en Bitmoji. Seleccione Copiar imagen. Pegue el Bitmoji en un sitio que admita imágenes. Última modificación: 2025-01-22 17:01

Para deshacerse de las termitas, coloque estaciones de cebo para termitas alrededor del perímetro de su casa. Las termitas transportarán el cebo envenenado de regreso a su nido, donde acabará con la colonia. También puede cavar una zanja alrededor del perímetro de su casa, rociarla con veneno líquido para termitas y volver a llenar la zanja. Última modificación: 2025-01-22 17:01

Código de marcación de área 033 - Informática y Computadoras - Foro de Visa de Tailandia por Visa tailandesa | La Nación. Última modificación: 2025-01-22 17:01

Los riesgos que debe tener en cuenta son: ciberacoso (acoso mediante tecnología digital) invasión de la privacidad. el robo de identidad. su hijo ve imágenes y mensajes ofensivos. la presencia de extraños que pueden estar allí para 'preparar' a otros miembros. Última modificación: 2025-01-22 17:01

Una consulta es una solicitud de resultados de datos y de acción sobre los datos. Puede utilizar una consulta para responder una pregunta simple, realizar cálculos, combinar datos de diferentes tablas o incluso para agregar, cambiar o eliminar datos de la tabla. Las consultas que agregan, cambian o eliminan datos se denominan consultas de acción. Última modificación: 2025-01-22 17:01

Una característica importante proporcionada por TestNG es la característica testng DataProvider. Le ayuda a escribir pruebas basadas en datos, lo que esencialmente significa que el mismo método de prueba se puede ejecutar varias veces con diferentes conjuntos de datos. Ayuda a proporcionar parámetros complejos a los métodos de prueba, ya que no es posible hacerlo desde XML. Última modificación: 2025-01-22 17:01

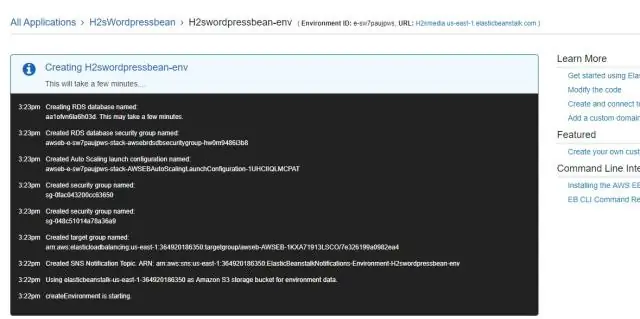

Para implementar una nueva versión de la aplicación en un entorno de Elastic Beanstalk Abra la consola de Elastic Beanstalk. Navegue a la página de administración de su entorno. Elija Cargar e implementar. Utilice el formulario en pantalla para cargar el paquete fuente de la aplicación. Elija Implementar. Última modificación: 2025-01-22 17:01

Instale su certificado digital en su navegador Abra Internet Explorer. Haga clic en "Herramientas" en la barra de herramientas y seleccione "Opciones de Internet". Seleccione la pestaña "Contenido". Haga clic en el botón "Certificados". En la ventana "Asistente para importación de certificados", haga clic en el botón "Siguiente" para iniciar el asistente. Haga clic en el botón "Examinar …". Última modificación: 2025-01-22 17:01

El comando INSERT se utiliza para agregar nuevos datos a una tabla. Los valores de fecha y cadena deben ir entre comillas simples. Los valores numéricos no necesitan estar entre comillas. El comando INSERT también se puede utilizar para insertar datos de una tabla en otra. Última modificación: 2025-01-22 17:01

11 mejores IDE para desarrollo web PhpStorm. PhpStorm es un entorno de desarrollo integrado multiplataforma de código cerrado especialmente diseñado para la codificación en PHP, HTML y JavaScript. Código de Visual Studio. Texto sublime. Átomo. WebStorm. Soportes. Empuje. Komodo. Última modificación: 2025-01-22 17:01

Para establecer el tamaño de la caché de consultas, configure la variable de sistema query_cache_size. Establecerlo en 0 deshabilita la caché de consultas, al igual que establecer query_cache_type = 0. De forma predeterminada, la caché de consultas está deshabilitada. Esto se logra usando un tamaño predeterminado de 1M, con un valor predeterminado para query_cache_type de 0. Última modificación: 2025-01-22 17:01

Las funciones de la barra de herramientas de la aplicación pueden contener un icono, un texto o ambos juntos. Puede mostrar funciones inactivas dentro de la barra de herramientas de la aplicación si ha definido posiciones fijas para ello. También puede asignar un texto dinámico a un botón en tiempo de ejecución. Última modificación: 2025-01-22 17:01

Netflix apiló y apiló servidores físicos en los centros de datos locales de su propiedad. Estos centros de datos albergaban bases de datos y aplicaciones que Netflix usaba para rastrear a los clientes, mantener el inventario y la facturación de los clientes. Última modificación: 2025-01-22 17:01

CompTIA Security + VS MCSA Server: MCSA necesita mucha más práctica. CompTIA Network + contiene mucha más información teórica. En general, CompTIA Network + es menos desafiante. Última modificación: 2025-01-22 17:01

Para acceder a su correo de voz, mantenga presionado el botón 1. Cuando se le solicite, ingrese la contraseña temporal (los últimos cuatro dígitos de su número de teléfono inalámbrico). Siga las instrucciones para configurar una nueva contraseña y grabe su nombre y un saludo personal (o use el mensaje predeterminado). Puede consultar su correo de voz desde un teléfono fijo. Última modificación: 2025-01-22 17:01