Aquí publicamos algunos de los mejores beneficios para rootear cualquier teléfono Android. Explore y explore Android Mobile RootDirectory. Hackear WiFi desde un teléfono Android. Eliminar aplicaciones de Android Bloatware. Ejecute el sistema operativo Linux en un teléfono Android. Overclockea tu procesador móvil Android. Haga una copia de seguridad de su teléfono Android de Bit a Byte. Instalar ROM personalizada. Última modificación: 2025-01-22 17:01

Inicie Canon Inkjet Print Utility y luego seleccione su impresora en la pantalla Seleccionar modelo. Cuando utilice una computadora o tableta equipada con un puerto USB, también puede conectarla a la impresora mediante un cable USB. Conecte su computadora o tableta a su impresora con un cable USB. Última modificación: 2025-01-22 17:01

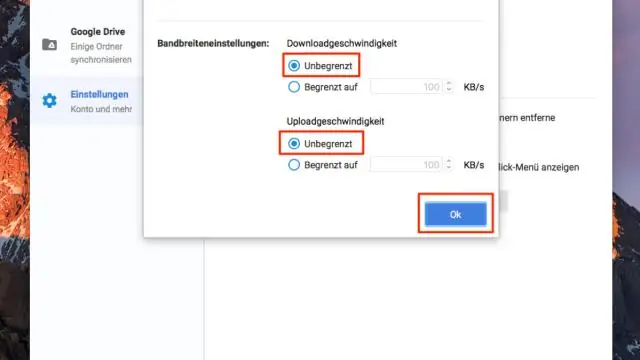

Sí lo es. Puede mover y cambiar el nombre de una carpeta compartida sin que esto afecte al propietario ni a ningún otro miembro de esa carpeta. Simplemente no puede moverlo a otra carpeta compartida (no puede anidar carpetas compartidas). Es posible que veas notificaciones de que has dejado el recurso compartido. Última modificación: 2025-01-22 17:01

Un enfoque deductivo implica que se les dé a los alumnos una regla general, que luego se aplica a ejemplos de lenguaje específicos y se perfecciona a través de ejercicios de práctica. Un enfoque inductivo implica que los alumnos detecten o noten patrones y desarrollen una 'regla' por sí mismos antes de practicar el idioma. Última modificación: 2025-01-22 17:01

El 20 de abril de 2009, se anunció que Oracle Corporation adquiriría Sun por 7.400 millones de dólares. El acuerdo se completó el 27 de enero de 2010. Los productos de Sun incluían servidores de computadoras y estaciones de trabajo construidas en su propia arquitectura de procesador SPARC basada en RISC, así como en procesadores AMD Opteron e Intel Xeon basados en x86. Última modificación: 2025-01-22 17:01

Tome el mod descargado (que tiene la extensión. Jar o. Zip y cópielo en la carpeta de mods abierta. 6) Ejecute el lanzador e ingrese la versión del menú de Minecraft Forge, haga clic en el botón 'Mods', allí encontramos un conjunto de modos. Última modificación: 2025-01-22 17:01

Pasos para agregar Bokeh Paso 1: Abra o importe la foto con la que desea trabajar. Paso 2: cambie al modo "Revelar" de Lightroom. Paso 3: seleccione el pincel de ajuste para crear una máscara de fondo. Paso 4: Pinte el fondo de la imagen en Lightroom para crear una máscara. Última modificación: 2025-01-22 17:01

Deducción e inducción. En lógica, a menudo nos referimos a los dos métodos generales de razonamiento como los enfoques deductivo e inductivo. El razonamiento deductivo trabaja de lo más general a lo más específico. A veces, esto se denomina informalmente un enfoque "de arriba hacia abajo". Última modificación: 2025-01-22 17:01

Básicamente significa que una máquina eléctrica (motor o generador) tiene cuatro polos magnéticos como se muestra en esta sección transversal: [1] Hay cuatro polos magnéticos en el rotor (la parte interior que gira con el eje): dos polos norte y dos polos sur. Última modificación: 2025-01-22 17:01

El Motorola Razr V3i se lanzó a la mayoría de los mercados mundiales en el cuarto trimestre de 2005-2006. En los EE. UU., El teléfono se lanzó a través de Cingular Wireless el 6 de septiembre de 2006, con un nuevo precio de activación de $ 299, mientras que T-Mobile lanzó el Dolce & Gabbana V3i exclusivamente en los Estados Unidos. Última modificación: 2025-01-22 17:01

Asp.Net presenta el concepto de un dominio de aplicación que se conoce en breve como AppDomain. Puede considerarse como un proceso ligero que es tanto un contenedor como un límite. NET que afecten a otras aplicaciones. Un AppDomain puede ser destruido sin afectar a los otros Appdomains en el proceso. Última modificación: 2025-01-22 17:01

Tipo de anotación XmlTransient. La anotación @XmlTransient es útil para resolver colisiones de nombres entre un nombre de propiedad JavaBean y un nombre de campo o para evitar la asignación de un campo / propiedad. Puede producirse una colisión de nombres cuando el nombre de la propiedad JavaBean descapitalizado y el nombre de un campo son el mismo. Última modificación: 2025-01-22 17:01

Un modelo de datos organiza los elementos de datos y estandariza cómo los elementos de datos se relacionan entre sí. Los modelos de datos se especifican en una notación de modelado de datos, que a menudo es de forma gráfica.] Un modelo de datos a veces se puede denominar una estructura de datos, especialmente en el contexto de los lenguajes de programación. Última modificación: 2025-01-22 17:01

No hay ninguna notificación que advierta a los usuarios de Discord que fueron eliminados de un servidor. Solo pueden ver el servidor que falta en su lista de servidores. Los usuarios que fueron expulsados pueden volver a unirse si su servidor es público o si reciben una nueva invitación para volver. Última modificación: 2025-01-22 17:01

Si ya recibió su producto Oculus, puede comunicarse con el Soporte de Oculus para devolverlo y obtener un reembolso. Emitiremos un reembolso por los dispositivos Oculus devueltos dentro de los 30 días posteriores al envío de su pedido. Recibirá un reembolso en su método de pago una vez que su dispositivo Oculus haya sido devuelto e inspeccionado. Última modificación: 2025-01-22 17:01

Protocolo multipropósito de extensión de correo de Internet (MIME). MIME es una especie de protocolo adicional o complementario que permite enviar datos no ASCII a través de SMTP. Permite a los usuarios intercambiar diferentes tipos de archivos de datos en Internet: audio, video, imágenes, programas de aplicación también. Última modificación: 2025-01-22 17:01

Ejemplos de usos y divulgaciones incidentales: 1. Conversaciones confidenciales entre proveedores de atención médica o con pacientes. una. Por ejemplo, un proveedor puede indicarle a un miembro del personal administrativo que facture a un paciente por un procedimiento en particular, y puede ser escuchado por una o más personas. Última modificación: 2025-01-22 17:01

Una señal representa la forma en que se comunica: Diga radio AM / FM, humo, un gesto con la mano, etc. Datos denotan la información transmitida en la señal. Pero los datos también pueden almacenarse. Por tanto, una señal puede transmitir información (datos), pero no todos los datos se señalan. Última modificación: 2025-01-22 17:01

Comunicación modelo transaccional. Última modificación: 2025-01-22 17:01

Modelado y creación de prototipos ágiles. Este capítulo explora el modelado ágil, que es una colección de enfoques innovadores y centrados en el usuario para el desarrollo de sistemas. Aprenderá los valores y principios, actividades, recursos, prácticas, procesos y herramientas asociados a las metodologías ágiles. Última modificación: 2025-01-22 17:01

Una frase es un grupo (o pareja) de palabras en inglés. Una frase puede ser corta o larga, pero no incluye el emparejamiento sujeto-verbo necesario para hacer una cláusula. Algunos ejemplos de frases incluyen: después de la comida (frase preposicional) estaban esperando la película (frase verbal). Última modificación: 2025-01-22 17:01

Querrá algo de al menos 6-700 julios o más. (Cuanto más alto, mejor aquí). El voltaje de sujeción es el voltaje que activará el protector contra sobretensiones, o esencialmente cuando el protector contra sobretensiones se activa y comienza a absorber energía. Última modificación: 2025-01-22 17:01

En sentido estricto, un informe ad hoc es un informe que se crea sobre la marcha, mostrando información en una tabla o gráfico que es el resultado de una pregunta que aún no ha sido codificada en un informe de producción. Última modificación: 2025-01-22 17:01

Editar menú de clic derecho para archivos Puede deshabilitar una aplicación haciendo clic en la carpeta en el panel izquierdo y luego haciendo clic con el botón derecho en el valor de la clave en el panel derecho y eligiendo "Modificar". Última modificación: 2025-01-22 17:01

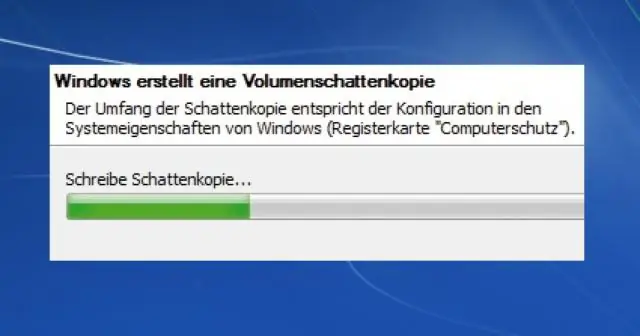

Shadow Copy (o servicio Volume Shadow Copy, también conocido como VSS) es una tecnología incluida en el sistema operativo Microsoft Windows. Permite a los usuarios de Windows realizar copias de seguridad (o instantáneas) manuales y automáticas de los archivos y volúmenes de la computadora. Esta función está disponible incluso cuando esos archivos o volúmenes están en uso. Última modificación: 2025-01-22 17:01

Existen las siguientes opciones para verificar el uso de CPU actual del servidor de base de datos de SAP HANA: SAP HANA Studio -> Administración -> Descripción general -> Uso de CPU. SAP HANA Studio -> Administración -> Rendimiento -> Carga -> [Sistema] CPU. Última modificación: 2025-01-22 17:01

La privacidad en Internet es el nivel de privacidad y seguridad de los datos personales publicados a través de Internet. Es un término amplio que se refiere a una variedad de factores, técnicas y tecnologías utilizadas para proteger datos, comunicaciones y preferencias sensibles y privados. La privacidad en Internet también se conoce como privacidad en línea. Última modificación: 2025-01-22 17:01

Haga clic en el nombre de la Mac en "Dispositivos" en la página que aparece y verá el número de serie de la Mac. Si habilitó Buscar mi Mac en la Mac y fue robado o extraviado, puede rastrearlo o bloquearlo usando la función Buscar MyMac en iCloud. Si todavía tiene la caja en la que vino originalmente su Mac, busque en la caja. Última modificación: 2025-01-22 17:01

Para cargar, conecte el cable suministrado en el puerto de entrada del paquete de baterías. Conecte el otro extremo, generalmente un USB estándar, a un cargador de pared u otra fuente de alimentación. La entrada del paquete de baterías varía desde 1A hasta 2.4A. Simplemente, cuanto mayor sea el número de entrada, más rápido se recargará. Última modificación: 2025-01-22 17:01

Illustrator es excelente para usar cuando desea crear una percepción de profundidad porque le permite crear varias capas. También tiene capacidades de dibujo más poderosas que InDesign. Una pequeña desventaja de Illustrator es que no puede implementar automáticamente varias páginas o números de página. Última modificación: 2025-01-22 17:01

Ver datos EXIF en Windows es fácil. Haga clic con el botón derecho en la foto en cuestión y seleccione "Propiedades". Haga clic en la pestaña "Detalles" y desplácese hacia abajo; verá todo tipo de información sobre la cámara utilizada y la configuración con la que se tomó la foto. Última modificación: 2025-01-22 17:01

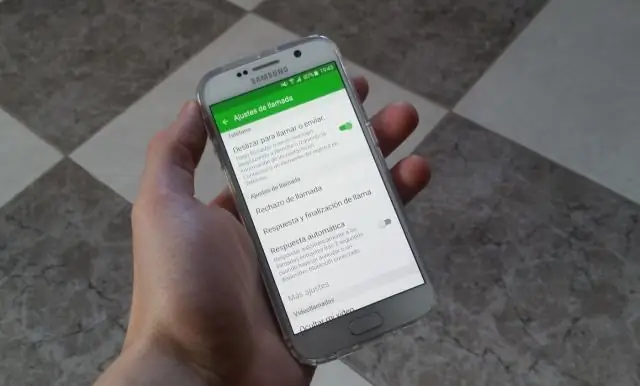

Bloquear llamadas En la pantalla de inicio, presiona el ícono Teléfono. Toca MÁS. Presiona Configuraciones. Presiona Rechazo de llamada. Presiona Lista de rechazos automáticos. Para ingresar el número manualmente: Ingrese el número. Si lo deseas, elige una opción de criterios de coincidencia: Para buscar el número: toca el ícono Contactos. Para bloquear llamadas desconocidas, mueva la diapositiva debajo de Desconocido a ACTIVADO. Última modificación: 2025-01-22 17:01

SketchUp Pro. Última modificación: 2025-01-22 17:01

HP Deskjet 2548 cómo escanear a través de un dispositivo se realiza buscando en la impresora y escaneando los documentos colocados. La impresora activa se busca por su nombre y se selecciona la opción 'Haga clic en Escanear un documento o foto' para ejecutar la función de escaneo. Ahora el usuario puede cargar el documento o la foto que se va a escanear. Última modificación: 2025-01-22 17:01

Un circuito virtual conmutado (SVC) es un tipo de circuito virtual en redes informáticas y de telecomunicaciones que se utiliza para establecer una conexión temporal entre dos nodos de red diferentes hasta que se completa una sesión de transferencia de datos, después de lo cual se termina la conexión. Última modificación: 2025-01-22 17:01

LG ofrece más de 200 aplicaciones para sus televisores inteligentes, muchas de las cuales están disponibles de forma gratuita a través de la tienda de aplicaciones de LG. 1. Abra LG Content Store. Las aplicaciones y otros medios se encontrarán a través de LG ContentStore, que se encuentra en la pantalla de inicio en el menú de cinta. Última modificación: 2025-01-22 17:01

Para usar la imagen como un enlace en HTML, use la etiqueta así como la etiqueta con el atributo href. La etiqueta es para usar una imagen en una página web y la etiqueta es para agregar un enlace. Debajo del atributo src de la etiqueta de imagen, agregue la URL de la imagen. Con eso, agregue también la altura y el ancho. Última modificación: 2025-01-22 17:01

Desde 2007, la mayoría de los sistemas informáticos nuevos tienen conectores SATA y no tienen conectores IDE. Si su organización todavía usa discos duros IDE, está atrasado en la actualización de sus sistemas. Las unidades IDE (que significa Integrated Drive Electronics) también se conocen como PATA para Parallel ATA. Última modificación: 2025-01-22 17:01

Los accesorios SharkBite pueden pasar rápidamente de un material de tubería a otro. Los accesorios SharkBite con cuello blanco son compatibles con la tubería de PVC. Estos accesorios son compatibles con PVC cédula 40, 80 y 120. Los accesorios SharkBite con collar de color canela son compatibles con tuberías de PEX, cobre, C-PVC, PE-RT y HDPE. Última modificación: 2025-01-22 17:01

Si perdió el dispositivo de confianza o el número de teléfono asociado con su ID de Apple Vaya a la página de su cuenta de ID de Apple e ingrese su ID de Apple y contraseña. En la pantalla Verificar su identidad, seleccione '¿No puede acceder a sus dispositivos de confianza?' En la ventana emergente, ingrese su clave de recuperación. Vaya a la sección Seguridad y haga clic en Editar. Última modificación: 2025-01-22 17:01