El requisito esencial de la gestión de la memoria es proporcionar formas de asignar dinámicamente porciones de memoria a los programas cuando lo soliciten y liberarlas para su reutilización cuando ya no se necesiten. Esto es fundamental para cualquier sistema informático avanzado en el que pueda estar en marcha más de un proceso en cualquier momento. Última modificación: 2025-01-22 17:01

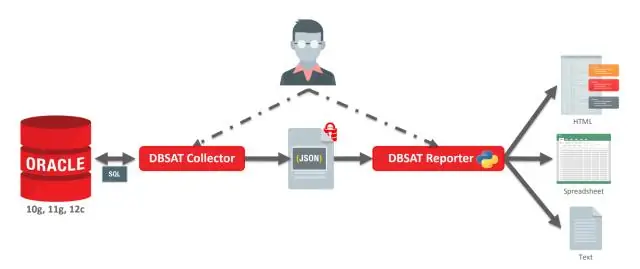

Un entorno de base de datos es un sistema de componentes que regula la recopilación, gestión y uso de datos. Incluye software, hardware, personas, procedimientos y los propios datos. Última modificación: 2025-01-22 17:01

Capítulo 3: Rise and Fall Henry puede buscar los cinco engranajes especiales para completar esta tarea para Twisted Alice. Todos los engranajes especiales están dentro de las cajas de engranajes, ubicadas aleatoriamente alrededor del nivel K. Última modificación: 2025-01-22 17:01

El código de seguridad predeterminado es 12345 para la mayoría de los teléfonos Nokia. Última modificación: 2025-01-22 17:01

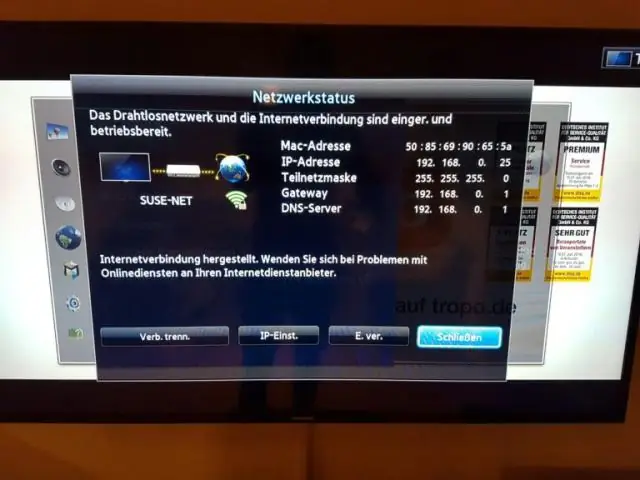

Cómo asignar una dirección de Protocolo de Internet (IP) manual o estática a la televisión por Internet. Vaya a Todas las aplicaciones. Selecciona Configuraciones. En el menú Configuración, seleccione Red. Con los botones de flecha del control remoto del teclado, seleccione Wi-Fi y luego presione ENTER. Presione el botón ENTER nuevamente para desactivar la configuración de Wi-Fi. Última modificación: 2025-01-22 17:01

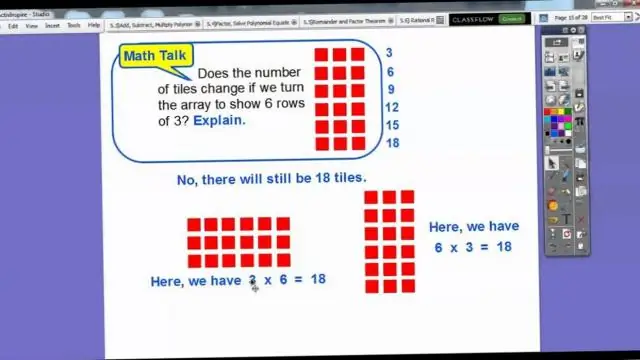

Su hijo de cuarto grado está aprendiendo a: Interpretar información en un gráfico. Usa datos para hacer una gráfica. Compare números grandes. Comprende los números negativos. Multiplica números de tres y cuatro dígitos, incluidos los números con cero. Encuentra múltiplos comunes. Entender los números primos y compuestos. Dividir números más grandes. Última modificación: 2025-01-22 17:01

La solución Paso 1: certificado SSL raíz. El primer paso es crear un certificado de capa de sockets seguros raíz (SSL). Paso 2: confíe en el certificado SSL raíz. Antes de que pueda usar el certificado SSL raíz recién creado para comenzar a emitir certificados de dominio, hay un paso más. Paso 2: certificado SSL de dominio. Última modificación: 2025-01-22 17:01

La escalera if-else-if de Java se utiliza para decidir entre múltiples opciones. Las sentencias if se ejecutan de arriba hacia abajo. Tan pronto como una de las condiciones que controlan el if es verdadera, la declaración asociada con ese if se ejecuta y el resto de la escalera se pasa por alto. Última modificación: 2025-01-22 17:01

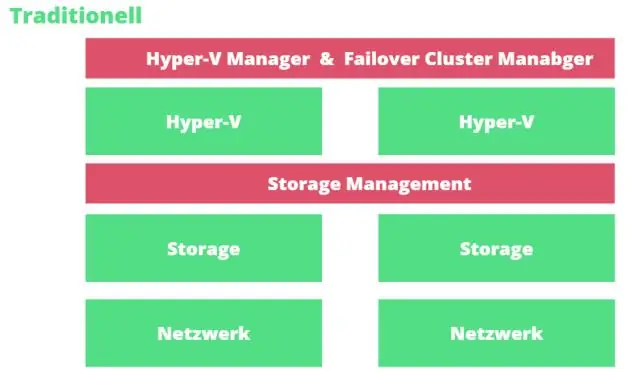

5 Beneficios de la virtualización en un entorno de nube Protección contra fallas del sistema. La tecnología siempre corre el riesgo de colapsar en el momento equivocado. Transferencia de datos sin complicaciones. Puede transferir datos fácilmente desde un almacenamiento físico a un servidor virtual y viceversa. Cortafuegos y seguridad. Operaciones de TI más fluidas. Estrategia rentable. Última modificación: 2025-01-22 17:01

Smart Switch es la herramienta de Samsung para realizar una transición rápida y sencilla desde un teléfono antiguo, ya sea Android, Windows Phone (jaja) o incluso un iPhone. Ayuda a los usuarios a llevar todos sus datos importantes desde un teléfono antiguo a su nuevo teléfono Galaxy. También tiene una opción para encriptar dichos datos, manteniéndolos seguros y protegidos. Última modificación: 2025-01-22 17:01

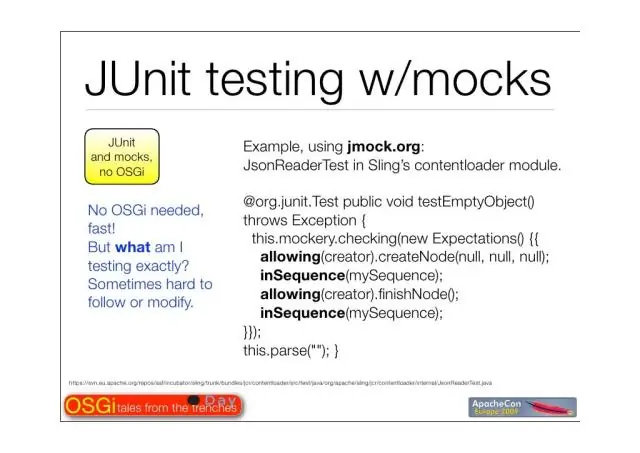

El mecanismo de aserción integrado de JUnit lo proporciona la clase org. 1 Assert # fail () arroja un error de aserción incondicionalmente. Esto puede ser útil para marcar una prueba incompleta o para asegurarse de que se ha lanzado una excepción esperada (consulte también la sección Excepciones esperadas en Estructura de la prueba). Última modificación: 2025-01-22 17:01

Guía para instalar ShowBox en Windows: esta aplicación no está disponible para PC con Windows, por lo que debemos usar el emulador de Android Bluestacks para ejecutar esta aplicación. Abra el navegador de Internet en su PC con Windows y haga clic en el primer enlace proporcionado en este artículo. Espere a que la página web se abra en el navegador de Internet. Última modificación: 2025-01-22 17:01

Un prefijo que aparece originalmente en préstamos del latín (sujeto; restar; subvertir; subsidio); en este modelo, unido libremente a elementos de cualquier origen y utilizado con el significado "debajo", "debajo", "debajo" (subalpino; sustrato), "levemente", "imperfectamente", "casi" (subcolumnar; subtropical), "Secundario", "subordinado". Última modificación: 2025-01-22 17:01

Contenido Instalar Vue. Cree la aplicación Vue usando CLI. Instale Vuex en la aplicación. Agregar componente para contador. Vincula Vuex a la aplicación. Crea el estado. Crea las mutaciones. Crear acciones. Última modificación: 2025-01-22 17:01

El comando 'romper' no funciona dentro de una instrucción 'if'. Si elimina el comando 'romper' de su código y luego prueba el código, debería encontrar que el código funciona exactamente igual sin un comando 'romper' que con uno. 'Break' está diseñado para usarse dentro de bucles (para, while, do-while, mejorado para y switch). Última modificación: 2025-01-22 17:01

El resumen anual de los avisos del almirantazgo a los marineros, también conocido popularmente por su número de publicación NP 247 (1) y (2), es una publicación emitida anualmente por el almirantazgo (UKHO). La edición actual de Avisos a los navegantes, que reemplaza y cancela la anterior, se divide en dos secciones. Última modificación: 2025-01-22 17:01

Canjee la copia digital de películas compradas en DVD y Blu-ray. Cuando compra algunas películas en DVD y Blu-ray, es posible que pueda obtener una copia digital de la película para verla en Google Play. No hay cargo por la copia digital y no necesitará agregar un método de pago. Última modificación: 2025-01-22 17:01

La inteligencia es la recopilación y el procesamiento de esa información sobre países extranjeros y sus agentes que un gobierno necesita para su política exterior y para la seguridad nacional, la realización de actividades no atribuibles en el extranjero para facilitar la implementación de la política exterior y la protección de ambos. Última modificación: 2025-01-22 17:01

Los deberes laborales de un desarrollador de algoritmos giran en torno a la investigación, redacción y pruebas de rendimiento de algoritmos. Generalmente, los algoritmos usan datos de un sistema para generar acciones, procesos o informes, por lo que con cada algoritmo que construya, primero debe identificar los objetivos y luego trabajar para lograr resultados específicos. Última modificación: 2025-01-22 17:01

El Asistente de configuración de bases de datos (DBCA) es una herramienta GUI basada en Java que es muy útil para crear, configurar y eliminar bases de datos. Desde 10g R2, esto se ha mejorado para administrar la instancia de Automatic Storage Management (ASM). Última modificación: 2025-01-22 17:01

Charles Sanders Peirce comenzó a escribir sobre semiótica, que también llamó semiótica, es decir, el estudio filosófico de los signos, en la década de 1860, en la época en que ideó su sistema de tres categorías. Última modificación: 2025-01-22 17:01

Let There Be Light es una película de drama cristiano estadounidense de 2017 dirigida y protagonizada por Kevin Sorbo y escrita por Dan Gordon y Sam Sorbo. La trama sigue a un ateo que atraviesa una experiencia cercana a la muerte en un accidente automovilístico y se convierte al cristianismo. Fue lanzado en los Estados Unidos el 27 de octubre de 2017. Última modificación: 2025-01-22 17:01

Simplemente toque la opción 'Solucionar problemas' y seleccione 'Restablecer su PC' y luego toque la pestaña 'Restablecer todo'. Paso 3: La opción Restablecer solicita a la computadora portátil que reinicie. Una vez reiniciado, haga clic en 'Limpiar completamente la unidad'.Ahora, haga clic en la opción' Restablecer 'para iniciar la configuración de fábrica de su computadora portátil Asus Windows 10. Última modificación: 2025-01-22 17:01

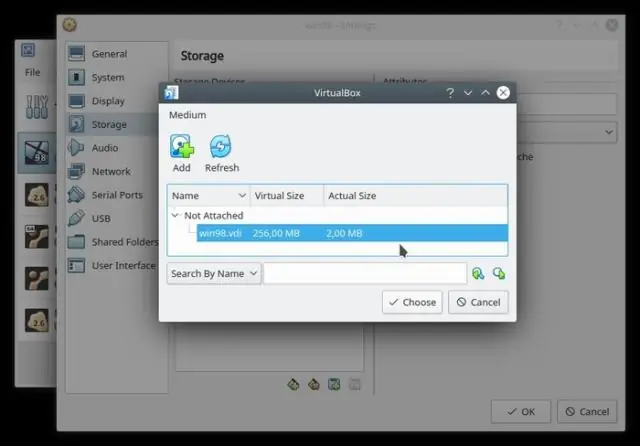

3 formas de transferir archivos entre ventanas y VirtualBox Paso 1: Ubique la carpeta que desea compartir. Paso 2: haga clic derecho sobre él y seleccione Propiedades. Paso 3: En la pestaña Compartir, haga clic en Compartir avanzado. Paso 4: Marque la casilla de Compartir esta carpeta y taponOK. Paso 5: Ejecute VirtualBox y presione Windows + R para invocar el cuadro de diálogo Ejecutar. Última modificación: 2025-01-22 17:01

Turbine es una herramienta para agregar flujos de datos JSON de eventos enviados por el servidor (SSE) en un solo flujo. Por ejemplo, Netflix usa Hystrix, que tiene un panel en tiempo real que usa Turbine para agregar datos de cientos o miles de máquinas. Última modificación: 2025-01-22 17:01

Las variables generalmente se almacenan en RAM. en sí mismo generalmente sigue las reglas de arriba (un puntero declarado dentro de una función se almacena en la pila), pero los datos a los que apunta (el bloque de memoria en sí o el objeto que creó con nuevo) se almacenan en el montón. Última modificación: 2025-01-22 17:01

Int no existe en Javascript. Última modificación: 2025-01-22 17:01

TestNG ha proporcionado la capacidad de implementar 'IReporter', una interfaz que se puede implementar para generar un informe personalizado por parte de los usuarios. Tiene el método 'generateReport ()' que se invocará después de que toda la suite haya completado su ejecución y proporcione el informe en el directorio de salida especificado. Última modificación: 2025-01-22 17:01

Para acceder a Xactimate en línea, visite www.xactimate.com en un navegador compatible e inicie sesión con su ID de Xactware. Para descargar Xactimate móvil, visite la App Store para su dispositivo iOS o Google Play para su dispositivo Android. Comuníquese con el departamento de ventas de Xactware para actualizar a Xactimate Professional al 800-424-XACT (9228). Última modificación: 2025-01-22 17:01

Ext JS es de código abierto, ya que proporcionamos la fuente e incluso publicamos una versión GPL. Ext JS tiene licencia doble y tiene una licencia comercial y cuando compra una suscripción de soporte, obtiene la ventaja de tener solo versiones de soporte. Última modificación: 2025-01-22 17:01

Un modelo de Rails es una clase Ruby que puede agregar registros de base de datos (piense en filas completas en una tabla de Excel), encontrar datos particulares que está buscando, actualizar esos datos o eliminar datos. Rails contiene un generador de modelos, que puede usar a través de su línea de comando, siempre y cuando esté en Rails. Última modificación: 2025-01-22 17:01

Manteniendo presionado el cursor todavía activo para que la Guía permanezca seleccionada, presione la tecla Ctrl en el teclado y arrastre el mouse hacia la derecha o izquierda de la diapositiva para crear una nueva Guía. Última modificación: 2025-01-22 17:01

Los dos tipos principales de software son el software del sistema y el software de aplicación. El software del sistema controla el funcionamiento interno de una computadora, principalmente a través de un sistema operativo (q.v.), y también controla periféricos como monitores, impresoras y dispositivos de almacenamiento. Última modificación: 2025-01-22 17:01

Un calibre Vernier es un instrumento de precisión que mide dimensiones internas, dimensiones externas y profundidad. Puede medir con una precisión de una milésima de pulgada y una centésima de milímetro. La pinza tiene dos juegos de mordazas, una en la parte superior e inferior. Última modificación: 2025-01-22 17:01

Sí, puede instalar SQL Server 2012 en Windows Server 2008 R2 (la matriz aquí, que es exactamente donde va el enlace en su captura de pantalla, si hizo clic en él, muestra las combinaciones de edición / sistema operativo compatibles). Última modificación: 2025-01-22 17:01

Hemos encontrado 815,301 empresas que utilizan Amazon AWS. Las empresas que utilizan Amazon AWS se encuentran con mayor frecuencia en Estados Unidos y en la industria de software informático. Amazon AWS es utilizado con mayor frecuencia por empresas con entre 10 y 50 empleados y entre 1 millón y 10 millones de dólares en ingresos. Última modificación: 2025-01-22 17:01

Usando Charles desde un iPhone. Para usar Charles como su proxy HTTP en su iPhone, debe configurar manualmente la configuración del Proxy HTTP en su red WiFi en la Configuración de su iPhone. Vaya a la aplicación Configuración, toque Wi-Fi, busque la red a la que está conectado y luego toque la flecha de divulgación azul para configurar la red. Última modificación: 2025-01-22 17:01

Kenneth Sean 'Ken' Carson (1961-1967, 1969-presente) El segundo personaje agregado a la línea, Ken ha sido el novio de Barbie durante gran parte de la existencia del personaje. Después de un breve descanso, volvieron a estar juntos. Según los libros de Random House de la década de 1960, el nombre completo de Ken es Kenneth Sean Carson. Última modificación: 2025-01-22 17:01

Con más de 60,000 asistentes en seis lugares en el Strip de Las Vegas, 2019 promete ser el mayor re: Invent hasta el momento. Última modificación: 2025-06-01 05:06

Un administrador de base de datos puede arreglárselas con un título de asociado o un certificado en un tema relacionado con la informática después de adquirir algo de experiencia laboral. Un programa de certificado dura un año, mientras que un título de asociado demora dos años en completarse. Última modificación: 2025-01-22 17:01