Cómo crear una aplicación de lista de tareas pendientes con los requisitos previos de JavaScript. Este tutorial asume un conocimiento básico de JavaScript. Empezando. La aplicación de lista de tareas que crearemos será bastante básica. Agrega una tarea. Lo primero que debemos hacer es configurar una matriz para contener los elementos de nuestra lista de tareas pendientes. Renderiza los elementos de tareas pendientes. Marcar una tarea como 'terminada' Eliminar elementos pendientes. Agregar un mensaje de estado vacío. Última modificación: 2025-01-22 17:01

¡Intentalo! En Excel, haga clic y arrastre para resaltar las celdas que desea copiar. Haga clic con el botón derecho en las celdas copiadas y seleccione Copiar. En su presentación de PowerPoint, haga clic con el botón derecho y seleccione las Opciones de pegado que desee: si pegó como una imagen, en la pestaña Formato de herramientas de imagen, seleccione el estilo de imagen rápida que desea usar. Última modificación: 2025-01-22 17:01

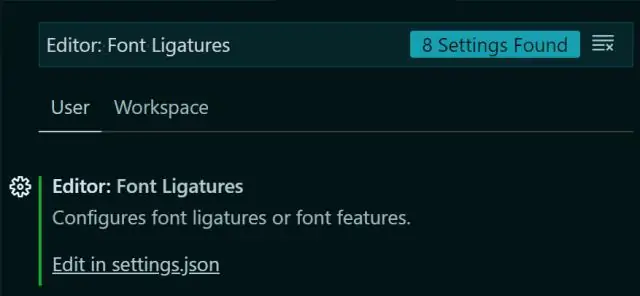

A partir de la versión 1.3 (junio de 2016) es posible buscar y reemplazar en Visual Studio Code. Usando ctrl + shift + f, puede buscar y reemplazar todas las ocurrencias. Última modificación: 2025-01-22 17:01

Reflejar la pantalla del Galaxy S7 en la PC Asegúrese de que su S7 NO esté conectado a la computadora. Descargue e instale SideSync en su computadora. Descargue e instale SideSync en su S7. Conecte su Galaxy S7 a la misma red Wi-Fi que su PC, o conéctelo a su PC usando el cable USB. Inicie "SideSync" en su PC. Última modificación: 2025-01-22 17:01

En la categoría de argumentos inductivos hay seis que veremos: inferencia causal, predicción, generalización, argumento de autoridad, argumento de signos y analogía. Una inferencia causal es aquella en la que la conclusión se deriva de las premisas basadas en inferir una relación de causa y efecto. Última modificación: 2025-01-22 17:01

Saque la tarjeta SD de su cámara digital e insértela en la ranura del lector, luego conecte el lector a su iPad. La aplicación Fotos del iPad se abrirá automáticamente en una pantalla de importación. Toque para marcar las imágenes que desea transferir y luego toque Importar, o simplemente toque Importar todo para transferir el lote. Última modificación: 2025-01-22 17:01

Para usar su teléfono en México y Canadá como lo hace en los EE. UU., Necesitará un plan prepago T-Mobile ONE o un plan SimplyPrepaid. Llamadas ilimitadas a teléfonos fijos y móviles dentro de los tres países. Textos ilimitados a prácticamente cualquier lugar * sin cargo adicional. Última modificación: 2025-01-22 17:01

Aunque es casi imposible que una aplicación iOS para uTorrent obtenga la aprobación de Apple en el corto plazo, uTorrent planea agregar capacidad para convertir videos y audio a formatos reproducibles en iOS. Sin embargo, esta funcionalidad se implementará en touTorrent en el futuro como parte de una versión premium de uTorrent llamada uTorrent Plus. Última modificación: 2025-01-22 17:01

Conectarse a la cuenta de Azure Storage mediante SSMS En SSMS, vaya a Conectar y seleccione Azure Storage: especifique el nombre de la cuenta de Azure Storage creada en el Portal de Azure y la clave de la cuenta. Última modificación: 2025-01-22 17:01

El analizador DOM está diseñado para trabajar con XML como un gráfico de objetos (una estructura en forma de árbol) en la memoria, el llamado "Modelo de objeto de documento (DOM)". En primer lugar, el analizador analiza el archivo XML de entrada y crea los objetos DOM correspondientes a los nodos del archivo XML. . Estos objetos DOM están vinculados entre sí en una estructura similar a un árbol. Última modificación: 2025-01-22 17:01

WEP, WPA y WPA2 son todos tipos de seguridad de red. El PSP debe tener el tipo de seguridad de red configurado en WEP, ya que su módulo WiFi no es compatible con WPA2, que se encuentra en la mayoría de los enrutadores en estos días. Última modificación: 2025-01-22 17:01

IO dividido / seg es la velocidad a la que las solicitudes de disco físico se dividieron en varias solicitudes de disco durante el intervalo de muestreo. Una gran cantidad de E / S divididas indica que el disco está fragmentado y el rendimiento se ve afectado. Última modificación: 2025-01-22 17:01

El void main () indica que la función main () no devolverá ningún valor, pero el int main () indica que el main () puede devolver datos de tipo entero. Cuando nuestro programa es simple y no va a terminar antes de llegar a la última línea del código, o el código está libre de errores, entonces podemos usar voidmain (). Última modificación: 2025-01-22 17:01

Sí, los lectores de tarjetas y las unidades flash USB 3.0 integrales son compatibles con versiones anteriores de los puertos USB 2.0 y USB 1.1. La unidad flash USB 3.0 o el lector de tarjetas funcionará a la velocidad del puerto, por ejemplo, si usa una unidad flash USB 3.0 en su computadora portátil USB 2.0, funcionará a la velocidad de USB 2.0. Última modificación: 2025-01-22 17:01

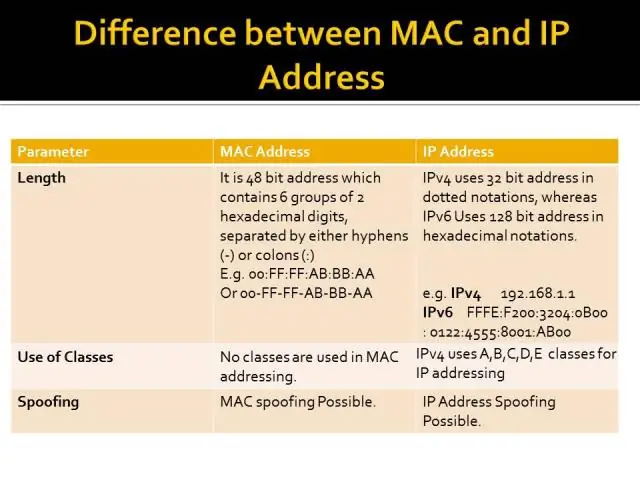

La principal diferencia entre las direcciones MAC e IP es que la dirección MAC se utiliza para garantizar la dirección física de la computadora. Identifica de forma única los dispositivos en una red. Si bien la dirección IP se utiliza para identificar de forma única, la conexión de red con ese dispositivo participa en la red. Última modificación: 2025-01-22 17:01

VIDEO Además, ¿cómo puedo crear una aplicación móvil? ¡Vamos Paso 1: Defina sus objetivos con una aplicación móvil. Paso 2: diseñe las funciones y características de su aplicación. Paso 3: investiga a los competidores de tu aplicación.. Última modificación: 2025-01-22 17:01

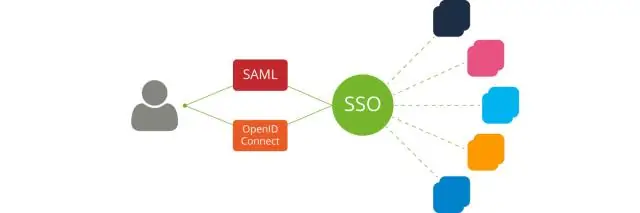

El inicio de sesión único (SSO) es un sistema de identificación que permite que los sitios web utilicen otros sitios de confianza para verificar a los usuarios. Esto libera a las empresas de la necesidad de mantener contraseñas en sus bases de datos, reduce la resolución de problemas de inicio de sesión y disminuye el daño que puede causar un pirateo. Los sistemas SSO funcionan como tarjetas de identificación. Última modificación: 2025-01-22 17:01

Copie archivos de su computadora local a una máquina virtual de Azure y viceversa Después de hacer clic en Conectar, se le pedirá que abra o guarde el archivo RDP para la sesión remota en su máquina virtual. Haga clic con el botón derecho en su archivo RDP y elija Editar en el menú desplegable. Expanda las unidades y haga clic en las unidades locales que desea compartir desde su máquina virtual (seleccioné mi unidad C), luego haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Las actualizaciones de firmware solo están disponibles si activa la sincronización durante todo el día y permite que la aplicación de Fitbit se ejecute en segundo plano. Con tu dispositivo Fitbit cargado cerca, abre la aplicación Fitbit. Toca la pestaña Hoy> tu foto de perfil> la imagen de tu dispositivo. Toca el botón rosa Actualizar. Última modificación: 2025-01-22 17:01

Los artefactos se encuentran comúnmente en la tomografía computarizada (TC) clínica y pueden ocultar o simular la patología. Hay muchos tipos diferentes de artefactos de TC, que incluyen ruido, endurecimiento del haz, dispersión, pseudo realce, movimiento, haz cónico, artefactos helicoidales, de anillo y metálicos. Última modificación: 2025-01-22 17:01

Para copiar objetos de un depósito de S3 a otro, siga estos pasos: Cree un nuevo depósito de S3. Instale y configure la AWS Command Line Interface (AWS CLI). Copie los objetos entre los depósitos de S3. Verifique que los objetos estén copiados. Actualiza las llamadas a la API existentes al nuevo nombre del depósito. Última modificación: 2025-01-22 17:01

Un sumidero es donde un defensor ha tomado con éxito el control del nombre de dominio malicioso y lo ha redirigido a un servidor benigno que recopila información sobre el sistema infectado. El sumidero de Anubis Networks es uno de esos servidores. Última modificación: 2025-01-22 17:01

Un sistema telefónico de 2 líneas, también llamado sistema telefónico multilínea, es una línea telefónica separada que se puede utilizar para funciones comerciales como envío de faxes, correo de voz remoto, una conexión a Internet o para proporcionar una segunda extensión para su negocio. Última modificación: 2025-01-22 17:01

¿Cómo puedo cambiar el idioma en Code.org? Puede cambiar el idioma presentado para la mayoría de los acertijos en Code.org buscando una lista desplegable en la esquina inferior izquierda. Haga clic en esa lista desplegable para elegir otras opciones de idioma. Última modificación: 2025-01-22 17:01

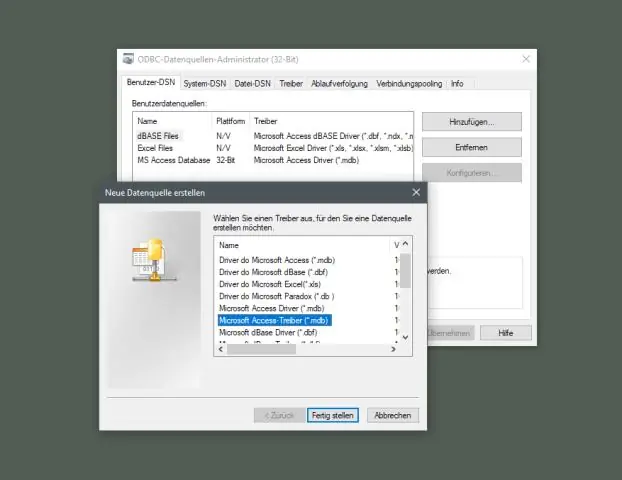

Cree una fuente de datos ODBC en computadoras de 64 bits En el Explorador de Windows, navegue hasta C: WindowssysWOW64. Haga doble clic en odbcad32.exe. Haga clic en la pestaña DSN del sistema. Haga clic en Agregar. Desplácese hacia abajo por la lista, seleccione SQL Server y luego haga clic en Finalizar. En Nombre y descripción, escriba el nombre y una descripción de la fuente de datos ODBC que está creando. Última modificación: 2025-01-22 17:01

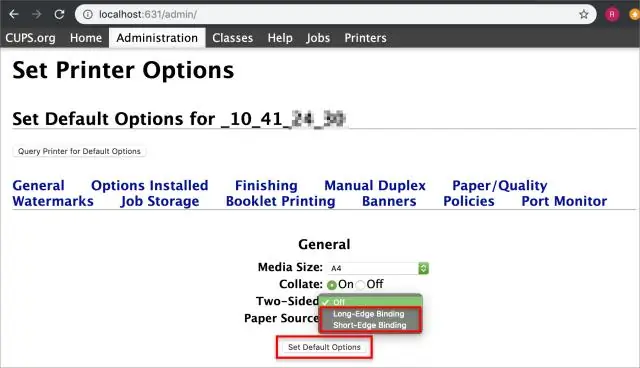

Haga clic en el botón Inicio y seleccione Dispositivos e impresoras a la derecha. Haga clic con el botón derecho en la impresora o fotocopiadora para la que desea desactivar la impresión dúplex y seleccione Preferencias de impresión. En la pestaña Acabado (para impresoras HP) o en la pestaña Básico (para fotocopiadoras Kyocera), desmarque Imprimir en ambos lados. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01

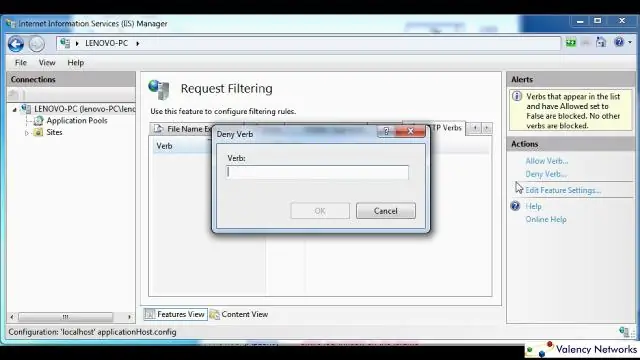

El método HTTP OPTIONS se utiliza para describir las opciones de comunicación para el recurso de destino. Este método permite al cliente determinar las opciones y / o requisitos asociados con un recurso, o las capacidades de un servidor, sin implicar una acción de recurso o iniciar una recuperación de recurso. Última modificación: 2025-01-22 17:01

Una especificación de compilación es una colección de comandos de compilación y configuraciones relacionadas, en formato YAML, que CodeBuild usa para ejecutar una compilación. Última modificación: 2025-01-22 17:01

La tendencia a asignar la causa o responsabilidad de un determinado comportamiento o acción a la característica interna, en lugar de a fuerzas externas, se denomina Atribución disposicional. Se ha descubierto que tendemos a utilizar atribuciones internas o disposicionales para explicar los comportamientos de los demás en lugar de los nuestros. Última modificación: 2025-01-22 17:01

En la plataforma Windows, puede encontrar la ruta oracle_home en el registro. Allí encontrará un 'archivo' llamado HOME; ábralo y verá dónde se instaló Oracle. Última modificación: 2025-01-22 17:01

La única vez que los usaría es cuando tenga una conexión diferente para el enchufe hembra; no los mete en los auriculares. Los auriculares Beats tienen un orificio auxiliar. Los cables auxiliares estándar son universales y se adaptan a todas las aberturas auxiliares normales. Última modificación: 2025-01-22 17:01

Para comprobar el uso de la CPU y la memoria física: Haga clic en la pestaña Rendimiento. Haga clic en el Monitor de recursos. En la pestaña Monitor de recursos, seleccione el proceso que desea revisar y navegue por las distintas pestañas, como Disco o Conexión en red. Última modificación: 2025-01-22 17:01

Certified in Risk and Information Systems Control (CRISC) es una certificación neutral del proveedor que valida las habilidades de un individuo en los campos de control de sistemas de información y gestión de riesgos. Última modificación: 2025-01-22 17:01

Escaneos internos de vulnerabilidades El escaneo de vulnerabilidades es la identificación, el análisis y el informe sistemáticos de las vulnerabilidades de seguridad técnica que las partes y las personas no autorizadas pueden utilizar para explotar y amenazar la confidencialidad, integridad y disponibilidad de la información y los datos técnicos y comerciales. Última modificación: 2025-01-22 17:01

En Windows 7 al menos (debería funcionar en Win8 también), puede seleccionar los archivos, presionar Shift y hacer clic derecho. Ahora verá una nueva opción Copiar como ruta en la que puede hacer clic y luego pegar las rutas en el Bloc de notas. Abra un Bloc de notas y escriba las siguientes líneas. Guarde este archivo con. Última modificación: 2025-01-22 17:01

Los ataques de inyección SQL permiten a los atacantes falsificar la identidad, alterar los datos existentes, causar problemas de repudio como anular transacciones o cambiar saldos, permitir la divulgación completa de todos los datos en el sistema, destruir los datos o hacer que no estén disponibles de otra manera y convertirse en administradores del servidor de base de datos. Última modificación: 2025-01-22 17:01

El Samsung Galaxy S10e es un teléfono inteligente realmente impresionante y una excelente elección si no está comprando en el nivel insignia. Samsung Galaxy S10e. El mejor teléfono barato del mundo. Google Pixel 3a. Juego de honor. Xiaomi Mi 9T Pro. OnePlus 6T. Apple iPhone XR. Samsung Galaxy A9. Nokia 7.2. Última modificación: 2025-01-22 17:01

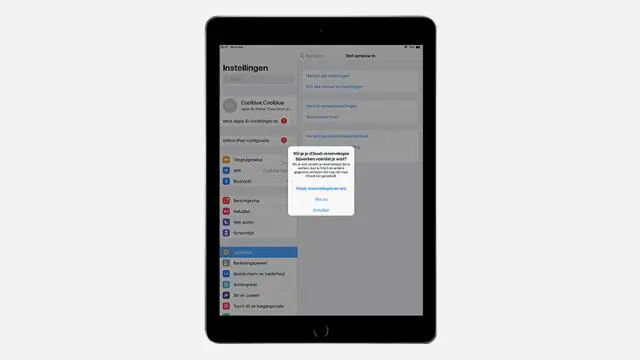

Para restablecer su iPhone o iPad, vaya a Configuración> General> Restablecer y luego seleccione Borrar todo el contenido y la configuración. Después de escribir su contraseña (si ha configurado una), aparecerá un cuadro de advertencia, con la opción de Borrar iPhone (o iPad) en rojo. Última modificación: 2025-01-22 17:01

Pasos Determine la potencia que necesita. Utilice una página web o un software de calculadora de PSU para ayudar a determinar sus requisitos. Investigue qué conectores necesita. Busque unidades de suministro de energía con clasificaciones de alta eficiencia. Determine la robustez de la fuente de alimentación. Verifique el número de rieles. Obtenga una fuente de alimentación modular. Compare el amperaje de cada voltaje. Última modificación: 2025-01-22 17:01

El rastreo y el escaneo son técnicas de lectura que utilizan movimientos oculares rápidos y palabras clave para moverse rápidamente por el texto con fines ligeramente diferentes. Skimming es leer rápidamente para obtener una descripción general del material. El escaneo es leer rápidamente para encontrar hechos específicos. Última modificación: 2025-01-22 17:01