Hay varios tipos de sensores de luz, como celda fotovoltaica, fototransistor, fotorresistor, fototubo, tubo fotomultiplicador, fotodiodo, dispositivo de carga acoplada, etc. Pero, la resistencia dependiente de la luz (LDR) o fotorresistencia es un tipo especial de sensor de luz que se utiliza en este circuito de sensor de luz automático. Última modificación: 2025-01-22 17:01

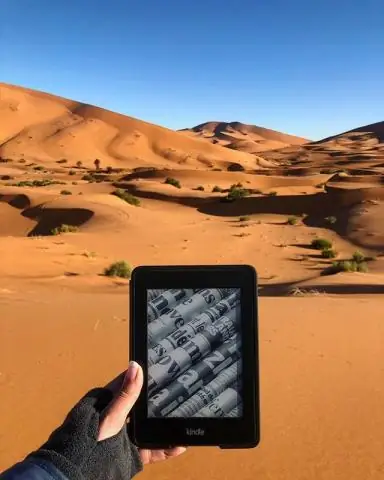

La fotografía de paisajes es bastante flexible cuando se trata de la configuración de la cámara que usa. Sin embargo, una buena pauta general es usar un trípode, una velocidad de obturación entre 1/10 de segundo y tres segundos, una apertura de entre f / 11 yf / 16 y un ISO de 100. Última modificación: 2025-01-22 17:01

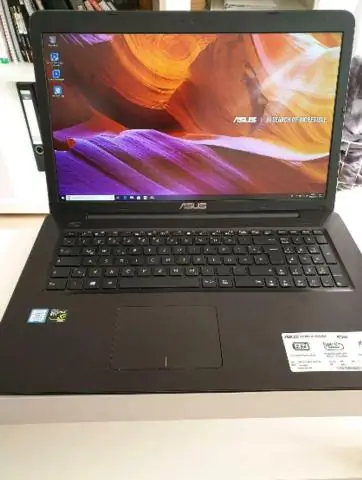

Las computadoras portátiles ASUS contienen una partición de recuperación que incluye un software diseñado para restaurar la computadora portátil a su estado original. Encienda o reinicie la computadora portátil ASUS. Cuando aparezca la pantalla del logotipo de ASUS, presione 'F9' para acceder a la partición oculta. Presione 'Entrar' cuando aparezca el Administrador de arranque de Windows. Última modificación: 2025-01-22 17:01

La luminiscencia fotoestimulada (PSL) es la liberación de energía almacenada dentro de un fósforo por estimulación con luz visible, para producir una señal luminiscente. Una placa basada en este mecanismo se denomina placa de fósforo fotoestimulable (PSP) y es un tipo de detector de rayos X que se utiliza en radiografía de proyección. Última modificación: 2025-01-22 17:01

Procesamiento de línea de comandos. La línea de comando puede contener varios comandos. Si el argumento actual nombra un comando, se recopilan sus argumentos, el comando se aplica a sus argumentos (que son cadenas) y el procesamiento de la línea de comandos continúa. Última modificación: 2025-01-22 17:01

Un conjunto de datos contiene información sobre una muestra. Un conjunto de datos consta de casos. Los casos no son más que los objetos de la colección. Cada caso tiene uno o más atributos o cualidades, llamadas variables que son características de los casos. Última modificación: 2025-01-22 17:01

La tecnología de engaño es una categoría emergente de defensa de seguridad cibernética. La tecnología de engaño permite una postura de seguridad más proactiva al tratar de engañar a los atacantes, detectarlos y luego derrotarlos, lo que permite que la empresa vuelva a las operaciones normales. Última modificación: 2025-01-22 17:01

Smbd es el demonio del servidor que proporciona servicios de impresión y uso compartido de archivos a los clientes de Windows. El servidor proporciona servicios de impresora y espacio de archivos a los clientes que utilizan el protocolo SMB (o CIFS). Esto es compatible con el protocolo LanManager y puede dar servicio a los clientes de LanManager. Última modificación: 2025-01-22 17:01

CTRL + M + M colapsará / expandirá la sección actual. CTRL + M + A colapsará todo incluso en archivos Html. Estas opciones también se encuentran en el menú contextual en Esquema. Haga clic derecho en el editor -> Esquema para encontrar todas las opciones. Última modificación: 2025-01-22 17:01

Codecademy es también uno de los mejores sitios web donde puede aprender los conceptos básicos de Python de una manera práctica. Puede tomar la versión PRO de Codecademy, es una versión paga donde obtiene acceso al contenido del proyecto. Este es uno de los sitios web donde puedes aprender Python que es para principiantes completos. Última modificación: 2025-01-22 17:01

El patrón de estrategia se utiliza para resolver problemas que podrían (o se prevé que puedan) ser implementados o resueltos por diferentes estrategias y que posean una interfaz claramente definida para tales casos. Última modificación: 2025-01-22 17:01

Para reemplazar el contenido de la celda: En la pestaña Inicio, haga clic en el comando Buscar y seleccionar, luego seleccione Reemplazar en el menú desplegable. Aparecerá el cuadro de diálogo Buscar y reemplazar. Escriba el texto con el que desea reemplazarlo en el campo Reemplazar con:, luego haga clic en Buscar siguiente. Última modificación: 2025-01-22 17:01

Guía de configuración de Wi-Fi de la PIXMA PRO-100 Asegúrese de que la impresora esté encendida. Mantenga presionado el botón [Wi-Fi] en la parte frontal de la impresora durante unos segundos. Asegúrese de que este botón comience a parpadear en azul y luego vaya a su punto de acceso y presione el botón [WPS] dentro de 2 minutos. Última modificación: 2025-01-22 17:01

Para configurar el timbre para que active la sirena de la estación base cuando detecta movimiento: Abra la aplicación Arlo. Toque Arlo Audio Doorbell. Toque el icono de menú () en la esquina superior derecha de la página para abrirlo. Toque Configuración de movimiento. Presiona Encender la sirena. Toca el icono de lápiz (editar). Última modificación: 2025-01-22 17:01

El Administrador de tareas de Windows le permite monitorear las aplicaciones, procesos y servicios que se ejecutan actualmente en su PC. Puede utilizar el Administrador de tareas para iniciar y detener programas y para detener procesos, pero además el Administrador de tareas le mostrará estadísticas informativas sobre el rendimiento de su computadora y sobre su red. Última modificación: 2025-01-22 17:01

Los sumerios fueron la primera civilización mesopotámica. Los sumerios comerciaban por tierra con el Mediterráneo oriental y por mar hasta la India. La invención de la rueda, hace 3000 años, mejoró el transporte por tierra. Los sumerios eran bien conocidos por su trabajo en metal, un oficio en el que sobresalían. Última modificación: 2025-01-22 17:01

3,5 libras. Última modificación: 2025-01-22 17:01

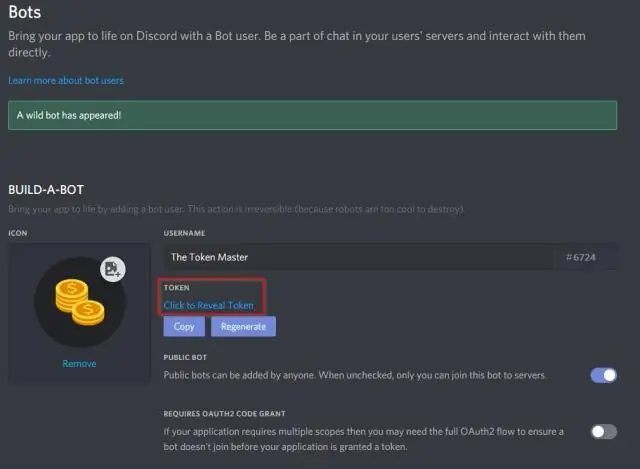

Un Discord Bot Token es una frase corta (representada como una mezcla de letras y números) que actúa como una "clave" para controlar un Discord Bot. Los tokens se utilizan dentro del código del bot para enviar comandos de ida y vuelta a la API, que a su vez controla las acciones del bot. Última modificación: 2025-01-22 17:01

La interfaz Java Iterable (java. Lang. Iterable) es una de las interfaces raíz de la API de colecciones Java. Una clase que implementa la interfaz Java Iterable se puede iterar con Java para cada bucle. Al iterar me refiero a que sus elementos internos se pueden iterar. Última modificación: 2025-01-22 17:01

Para agregar una regla a un grupo de seguridad mediante la línea de comando authorize-security-group-ingress (AWS CLI) aws ec2 authorize-security-group-ingress --group-id security_group_id --protocol tcp --port 22 --cidr cidr_ip_range . Grant-EC2SecurityGroupIngress (Herramientas de AWS para Windows PowerShell). Última modificación: 2025-01-22 17:01

OLEDB es el sucesor de ODBC, un conjunto de componentes de software que permiten que un QlikView se conecte con un back-end como SQL Server, Oracle, DB2, mySQL etal. En muchos casos, los componentes OLEDB ofrecen un rendimiento mucho mejor que el ODBC anterior. Última modificación: 2025-01-22 17:01

Cyan: archivo de audio. Amarillo con fondo negro: tubo (también conocido como FIFO) Amarillo en negrita con fondo negro: dispositivo de bloque o dispositivo de carácter. Última modificación: 2025-06-01 05:06

El spyware es un tipo de software malicioso (malware) que se instala automáticamente en su computadora y funciona como espías en kegitana realizada por el usuario y la actividad en Internet sin el conocimiento y consentimiento de la computadora del usuario. Última modificación: 2025-01-22 17:01

No se puede conectar 'Servidor inaccesible' El mensaje de error que está viendo, 'servidor inaccesible', significa que su cliente VPN en su dispositivo no puede alcanzar el servidor. Última modificación: 2025-01-22 17:01

Costo estándar de renderizado 3D: Costo de vista de renderizado 3D Exterior - Residencial $ 300- $ 1000 Exterior - Comercial (pequeño) $ 500- $ 1000 Exterior - Comercial (grande) $ 1000- $ 2750 Interior - Residencial $ 300- $ 750. Última modificación: 2025-06-01 05:06

Definición. La minería de datos es el proceso de descubrir patrones y tendencias útiles en grandes conjuntos de datos. El análisis predictivo es el proceso de extraer información de grandes conjuntos de datos para hacer predicciones y estimaciones sobre resultados futuros. Importancia. Ayuda a comprender mejor los datos recopilados. Última modificación: 2025-01-22 17:01

Varnish Cache es un acelerador de aplicaciones web también conocido como proxy inverso HTTP de almacenamiento en caché. Lo instala frente a cualquier servidor que hable HTTP y lo configura para almacenar en caché el contenido. Varnish Cache es muy, muy rápido. Por lo general, acelera la entrega con un factor de 300 a 1000 veces, según su arquitectura. Última modificación: 2025-01-22 17:01

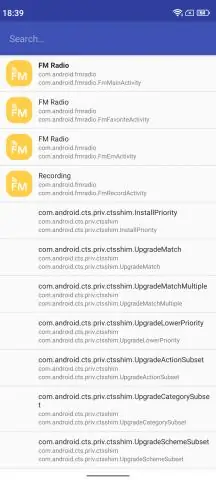

Androide. 1 - Habilite el modo de desarrollador yendo a Configuración> Acerca del teléfono y luego toque Número de compilación 7 veces. 2 - Habilite la depuración USB desde DeveloperOptions. 3 - En su escritorio, abra DevTools, haga clic en más icono y luego en Más herramientas> Dispositivos remotos. Última modificación: 2025-01-22 17:01

Se evalúan siete materias (procedimiento civil, contratos y ventas, derecho penal y procedimiento, derecho constitucional, pruebas, bienes inmuebles y agravios). Tiene seis horas en total para responder estas 200 preguntas. Última modificación: 2025-01-22 17:01

Tamaños de marcos de fotos más populares Las fotos de 4 × 6 son el tamaño de foto estándar y el más común para fotografías de 35 mm. El siguiente tamaño de 4 × 6 es una impresión fotográfica de 5 × 7. Las fotos de 8 × 10 son más grandes que 4 × 6 y 5 × 7, por lo que normalmente se utilizan para fotografías de grupo o retratos. Las impresiones de tamaño 16 × 20 se consideran carteles pequeños. Última modificación: 2025-01-22 17:01

La integridad de los datos puede verse comprometida por errores humanos o, peor aún, por actos maliciosos. Amenazas a la integridad de los datos Error humano. Errores de transferencia no intencionados. Configuraciones incorrectas y errores de seguridad. Malware, amenazas internas y ciberataques. Hardware comprometido. Última modificación: 2025-01-22 17:01

Primeros pasos Utilice cualquier editor de texto para crear un programa fuente. Este archivo normalmente tiene un nombre que termina en.asm. Utilice TASM para convertir el programa fuente en un archivo objeto. Utilice el vinculador TLINK para vincular sus archivos en un archivo ejecutable. Finalmente, puede ejecutar (o ejecutar) el archivo ejecutable ::> hw1. Última modificación: 2025-01-22 17:01

Inserte el disco del controlador en su unidad óptica. Haga clic en "Inicio", haga clic con el botón derecho en "Equipo" y seleccione "Propiedades". En el menú de la izquierda, seleccione "Administrador de dispositivos". Busque el hardware con un signo de exclamación amarillo o un dispositivo para el que desea instalar nuevos controladores desde el CD o DVD. Última modificación: 2025-01-22 17:01

Un proceso de software (también conocido como metodología de software) es un conjunto de actividades relacionadas que conducen a la producción del software. Estas actividades pueden implicar el desarrollo del software desde cero o la modificación de un sistema existente. Última modificación: 2025-01-22 17:01

La PS4 no se puede conectar a la red wifi dentro del límite de tiempo La razón puede deberse al servidor proxy que estás usando o simplemente a que el enrutador no puede asignar una IP o conectarse a tu PS4. Intente reiniciar el enrutador o verifique la configuración del proxy y elimínelo si tiene. Última modificación: 2025-01-22 17:01

Las actualizaciones de software son importantes porque a menudo incluyen parches críticos para los agujeros de seguridad. De hecho, muchos de los ataques de malware más dañinos que vemos aprovechan las vulnerabilidades de software en aplicaciones comunes, como sistemas operativos y navegadores. Última modificación: 2025-01-22 17:01

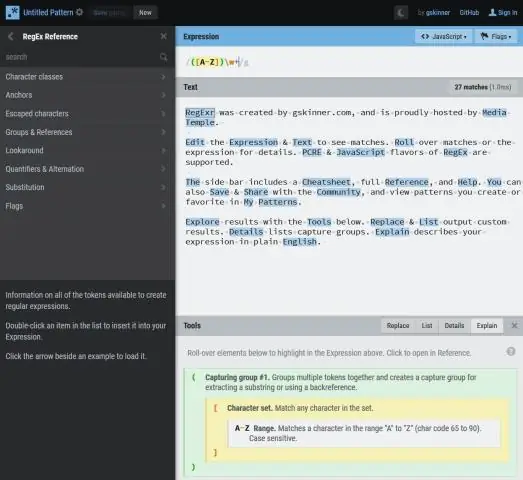

En Python, r '^ $' es una expresión regular que coincide con una línea vacía. Esto parece una expresión regular (regex) que se usa comúnmente en las configuraciones de URL de Django. La 'r' al frente le dice a Python que la expresión es una cadena sin formato. En una cadena sin formato, las secuencias de escape no se analizan. Por ejemplo, "" es un carácter de nueva línea única. Última modificación: 2025-01-22 17:01

GitHub - Netflix / Hystrix: Hystrix es una biblioteca de latencia y tolerancia a fallas diseñada para aislar puntos de acceso a sistemas remotos, servicios y bibliotecas de terceros, detener fallas en cascada y habilitar la resiliencia en sistemas distribuidos complejos donde las fallas son inevitables. Última modificación: 2025-01-22 17:01

Sincronizar un bloc de notas existente En su teléfono, inicie sesión con la misma cuenta de Microsoft que utilizó para configurar OneDrive. Vaya al aplicador en su teléfono y toque OneNote (si está usando un Windows Phone 7, toque Office para ver sus OneNotenotes). Última modificación: 2025-01-22 17:01

¿Qué es la codificación en la investigación cualitativa? La codificación es el proceso de etiquetar y organizar sus datos cualitativos para identificar diferentes temas y las relaciones entre ellos. Al codificar los comentarios de los clientes, asigna etiquetas a palabras o frases que representan temas importantes (y recurrentes) en cada respuesta. Última modificación: 2025-01-22 17:01