El código IMEI: para bloquear un teléfono perdido sin embargo, si no tiene los papeles necesarios, la forma más fácil de obtener este número es marcando * # 06 # en su teléfono. El número IMEI aparecerá inmediatamente. Anote su nota en otro lugar que no sea en su teléfono. Última modificación: 2025-01-22 17:01

¿Cuánto cuesta internet al mes? Proveedor Precio mensual Velocidades de descarga Xfinity Internet $ 29.99– $ 299.95 * 15–2000 Mbps CenturyLink Internet $ 45– $ 85 † Internet AT&T de 10–1000 Mbps $ 40– $ 50 ‡ 5–100 Mbps Verizon Fios $ 39.99– $ 79.99 ^ 100–940 Mbps. Última modificación: 2025-06-01 05:06

Anotación futura. Utilice la anotación futura para identificar los métodos que se ejecutan de forma asincrónica. Cuando especifica futuro, el método se ejecuta cuando Salesforce tiene recursos disponibles. Por ejemplo, puede utilizar la anotación futura al realizar una llamada de servicio web asincrónica a un servicio externo. Última modificación: 2025-01-22 17:01

Contenido La clase. El objeto (instancia de clase) El constructor. La propiedad (atributo de objeto) Los métodos. Herencia. Encapsulamiento. Abstracción. Última modificación: 2025-01-22 17:01

Ng-tip 1: Cómo usar ngSanitize Descargue el módulo angular-sanitize e inclúyalo en la página html. agregue ngSanitize en las dependencias del módulo, var app = angular. módulo ('myApp', ['ngSanitize']); Agregue la expresión requerida en el controlador: $ scope. variable = '¡Hola mundo! '; En la página de vista:. Última modificación: 2025-01-22 17:01

Vaya al cajón de su aplicación y presione el ícono de menú en la esquina superior derecha. Seleccione ocultar / deshabilitar aplicaciones. Luego haga clic en el flipboard junto con cualquier otro bloatware que no desee ver. No puede desinstalar esas aplicaciones, pero al menos puede hacer que desaparezcan y deshabilitarlas para que no continúen recibiendo actualizaciones. Última modificación: 2025-01-22 17:01

Paquete perdido. La pérdida de paquetes casi siempre es mala cuando ocurre en el destino final. La pérdida de paquetes ocurre cuando un paquete no llega y regresa. Cualquier pérdida de paquetes superior al 2% durante un período de tiempo es un fuerte indicador de problemas. Última modificación: 2025-01-22 17:01

Información bibliográfica Título El otro Wes Moore: un nombre, dos destinos Autor Wes Moore Edición ilustrada Editorial Random House Publishing Group, 2010 ISBN 1588369692, 9781588369697. Última modificación: 2025-01-22 17:01

Una configuración de Maven. El archivo xml define valores que configuran la ejecución de Maven de varias formas. Por lo general, se utiliza para definir una ubicación de repositorio local, servidores de repositorio remoto alternativos e información de autenticación para repositorios privados. Última modificación: 2025-01-22 17:01

Interruptor de 2 vías (sistema de 3 cables, nuevos colores de cable armonizados) La conmutación de 2 vías significa tener dos o más interruptores en diferentes ubicaciones para controlar una lámpara. Están conectados para que la operación de cualquiera de los interruptores controle la luz. Última modificación: 2025-01-22 17:01

Si necesita recortar, corregir ojos rojos o aplicar efectos de color, deberá hacerlo en la sección Mis fotos de su cuenta de Shutterfly y luego agregar las versiones editadas a su sitio para compartir. Para editar un álbum en su sitio para compartir, en la sección Imágenes, haga clic en el menú 'Editar' asociado con el álbum que desea editar. Última modificación: 2025-01-22 17:01

La mayoría de los procesadores Xeon tienen 15-30 MB de caché L3 dependiendo del modelo, cerca del doble de sus contrapartes i7, aunque esa brecha parece cerrarse con cada nueva arquitectura i7. Esta caché adicional es una de las razones por las que los Xeon son mucho más rápidos en aplicaciones de estaciones de trabajo de alta demanda que i7. Última modificación: 2025-06-01 05:06

Sophos Central es una plataforma de gestión integrada que simplifica la administración de varios productos de Sophos y permite una gestión empresarial más eficiente para los socios de Sophos. Última modificación: 2025-01-22 17:01

El peso de Seagate Backup Plus es de 224 g, mientras que Seagate Expansion es de 270 g. Seagate Backup Plus es más compacto y liviano que Seagate Expansion. La otra diferencia importante entre estos dos discos duros es el período de garantía. El Backup Plus es un poco más caro que el disco duro de expansión. Última modificación: 2025-01-22 17:01

Las cercas se encuentran generalmente con las siguientes fórmulas: Cerca superior = Q3 + (1.5 * IQR) Cerca inferior = Q1 - (1.5 * IQR). Última modificación: 2025-01-22 17:01

En Linux, un archivo / etc / mongod. conf se incluye el archivo de configuración cuando se usa un administrador de paquetes para instalar MongoDB. En Windows, un archivo / bin / mongod. El archivo de configuración cfg se incluye durante la instalación. Última modificación: 2025-01-22 17:01

Haga clic con el botón derecho en la barra de tareas en un área en blanco sin iconos ni texto. Haga clic en la opción 'Barras de herramientas' del menú que aparece y haga clic en 'Nueva barra de herramientas'. Busque el icono de impresora que desea agregar a la barra de herramientas de la lista de opciones. Última modificación: 2025-01-22 17:01

El enrutamiento de respuesta de varios valores le permite configurar Amazon Route 53 para que devuelva varios valores, como direcciones IP para sus servidores web, en respuesta a consultas de DNS. Si un servidor web deja de estar disponible después de que un solucionador almacena en caché una respuesta, el software del cliente puede probar con otra dirección IP en la respuesta. Última modificación: 2025-01-22 17:01

Resulta que su argumento es un ejemplo de una prueba directa, y el argumento de Rachel es un ejemplo de una prueba indirecta. Una prueba indirecta se basa en una contradicción para probar una conjetura dada asumiendo que la conjetura no es verdadera, y luego se encuentra con una contradicción demostrando que la conjetura debe ser verdadera. Última modificación: 2025-01-22 17:01

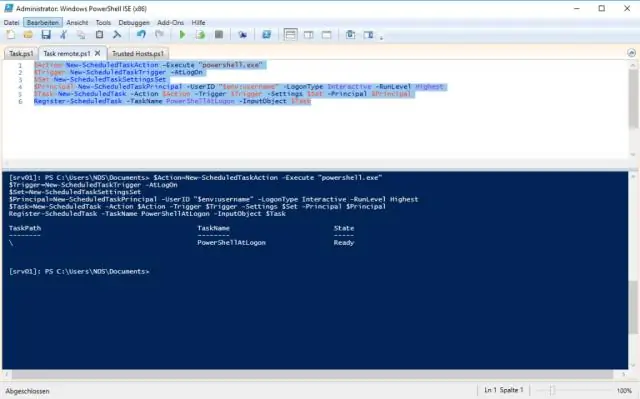

Use PowerShell para administrar tareas programadas en Windows Abra una ventana del símbolo del sistema. Puede hacerlo con un toque en la tecla de Windows, escribiendo Powershell.exe, haciendo clic derecho en el resultado, seleccionando 'ejecutar como administrador' y presionando enter. Tenga en cuenta que el comando get-scheduletask no requiere elevación, mientras que todos los comandos de administración sí. Escriba Get-ScheduledTask. Última modificación: 2025-01-22 17:01

Puede acceder a los mensajes del sistema registrados mediante la interfaz de línea de comandos (CLI) del punto de acceso o guardándolos en un servidor syslog configurado correctamente. El software de punto de acceso guarda los mensajes de syslog en un búfer interno. Última modificación: 2025-01-22 17:01

Usted paga el día 1 de cada mes y el día 15 de cada mes (24 pagos por año). Realiza un pago cada dos semanas en un día de la semana acordado (es decir, cada dos viernes). Pagar semanalmente le permite pagar el mismo día, todas las semanas. Última modificación: 2025-01-22 17:01

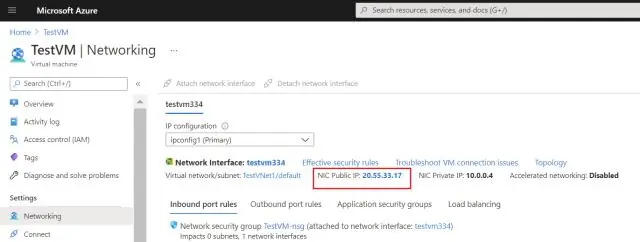

Sí, tienen diferentes direcciones IP virtuales, ya que cada una de las máquinas virtuales tiene una NIC virtual que realiza la virtualización de hardware y utiliza la NIC física subyacente para enviar paquetes. 1) Utilice la red interna que está configurada por VM Manager para comunicarse entre la VM y el sistema operativo host. Última modificación: 2025-01-22 17:01

Las bases de datos lógicas son programas ABAP especiales que recuperan datos y los ponen a disposición de los programas de aplicación. El uso más común de las bases de datos lógicas sigue siendo leer datos de las tablas de la base de datos y asociarlos con programas ABAP ejecutables mientras se define el contenido del programa. Última modificación: 2025-01-22 17:01

Tecnología del futuro. De Wikipedia, la enciclopedia libre. Los temas relacionados con la tecnología del futuro incluyen: Tecnologías emergentes, tecnologías que se perciben como capaces de cambiar el status quo. Tecnología hipotética, tecnología que aún no existe, pero que podría existir en el futuro. Última modificación: 2025-01-22 17:01

Pasos Abra Inicio … Haga clic en Configuración … Haga clic en Personalización. Este es el icono con forma de monitor en la página de configuración de Windows. Haz clic en Temas. Es una pestaña en el lado izquierdo de la ventana Personalización. Haga clic en Configuración del icono de escritorio. Haga clic en un icono que desee cambiar. Haga clic en Cambiar icono. Seleccione un icono. Última modificación: 2025-01-22 17:01

Para responderle en términos simples, los scripts del cliente se ejecutarán mientras el formulario se carga en el navegador y las políticas de la interfaz de usuario se ejecutarán después de que se cargue el formulario. Para responderle en términos simples, los scripts del cliente se ejecutarán mientras el formulario se carga en el navegador y las políticas de la interfaz de usuario se ejecutarán después de que se cargue el formulario. Última modificación: 2025-01-22 17:01

Los acuerdos de nivel de servicio de IP de Cisco IOS envían datos a través de la red para medir el rendimiento entre varias ubicaciones de red o en varias rutas de red. Simula datos de red y servicios IP y recopila información sobre el rendimiento de la red en tiempo real. - Mide la fluctuación, la latencia o la pérdida de paquetes en la red. Última modificación: 2025-01-22 17:01

Vaya a DFP -> Pedidos -> Nuevo pedido. Cree una empresa para el anunciante y luego complete los detalles del pedido en "Nueva línea de pedido". Establezca el Tipo en "Prioridad de precio" si desea que se publiquen los anuncios que pagan más en su sitio. Establezca el valor de CPM igual al precio que pagará el cliente y luego agregue los criterios de orientación. Última modificación: 2025-01-22 17:01

Un almacén de instancias de AWS es un tipo de almacenamiento temporal ubicado en discos que están conectados físicamente a una máquina host. Los almacenes de instancias se componen de volúmenes de almacenes de instancias únicos o múltiples expuestos como dispositivos de bloque. El almacenamiento en bloque en AWS está disponible con AWS EBS. Una vez que se termina una instancia, todos sus datos se pierden. Última modificación: 2025-01-22 17:01

Para analizar y validar un JSON Web Token (JWT), puede: Usar cualquier middleware existente para su marco web. Elija una biblioteca de terceros de JWT.io. Para validar un JWT, su aplicación debe: Verificar que el JWT esté bien formado. Verifique la firma. Consulta las reclamaciones estándar. Última modificación: 2025-01-22 17:01

MongoDB admite índices definidos por el usuario como índice de campo único. Se utiliza un índice de campo único para crear un índice en el campo único de un documento. Con un índice de campo único, MongoDB puede recorrer en orden ascendente y descendente. Es por eso que la clave de índice no importa en este caso. Última modificación: 2025-01-22 17:01

6 respuestas. Intente mantener presionado el botón de encendido y el botón para subir el volumen al mismo tiempo, hasta que el teléfono emita tres vibraciones breves. Luego se apagará y podrá volver a iniciarlo con normalidad. Última modificación: 2025-01-22 17:01

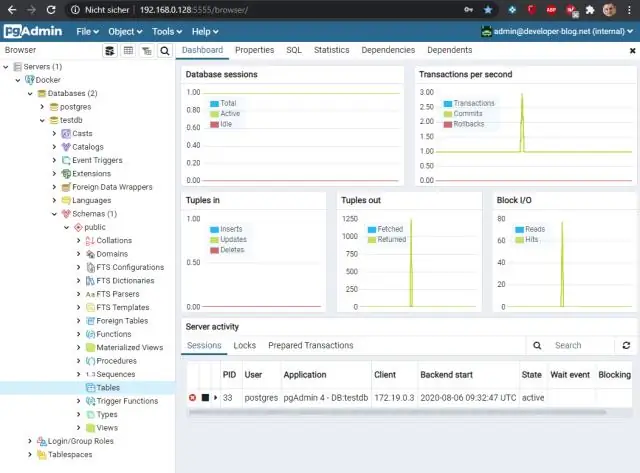

Conéctese al servidor de base de datos PostgreSQL usando psql Primero, inicie el programa psql y conéctese al servidor de base de datos PostgreSQL usando el usuario de postgres haciendo clic en el ícono psql como se muestra a continuación: Segundo, ingrese la información necesaria como Servidor, Base de datos, Puerto, Nombre de usuario y Contraseña . Presione Entrar para aceptar el valor predeterminado. Última modificación: 2025-01-22 17:01

El principal riesgo de seguridad de Cloud Printing es que el trabajo de impresión no se procesa en hardware que sea propiedad y esté controlado por su empresa. El riesgo de seguridad es similar al envío de un documento PDF a través de Internet, excepto que el resultado final es la impresión. Última modificación: 2025-01-22 17:01

La fotocélula necesita el neutro para operar su conmutación interna. Última modificación: 2025-01-22 17:01

La ciencia forense digital implica la investigación de delitos relacionados con la informática con el objetivo de obtener pruebas para presentarlas en un tribunal de justicia. En este curso, aprenderá los principios y técnicas para la investigación forense digital y el espectro de herramientas forenses informáticas disponibles. Última modificación: 2025-01-22 17:01

El marco tiene tres partes principales: el alféizar o franja horizontal a lo largo de la parte inferior del marco; la jamba, los lados verticales del marco; y la cabeza, la tira horizontal superior del marco. La hoja también tiene varios componentes. Última modificación: 2025-01-22 17:01

DxDiag ('Herramienta de diagnóstico de DirectX') es una herramienta de diagnóstico que se utiliza para probar la funcionalidad de DirectX y solucionar problemas de hardware relacionados con el video o el sonido. DirectX Diagnostic puede guardar archivos de texto con los resultados del escaneo. Última modificación: 2025-01-22 17:01

Si está cambiando desde dos ubicaciones, también necesita usar interruptores de 3 vías tanto para los interruptores simples como para los atenuadores (muchos atenuadores son compatibles con 3 vías). Solo puede tener un atenuador por grupo. Puede colocar el atenuador en cualquier lugar, pero no en ambos lugares. Última modificación: 2025-01-22 17:01