El único modo de seguridad disponible en el enlace WDS es Static WEP, que no es particularmente seguro. Por lo tanto, recomendamos usar WDS para conectar la red de invitados solo para esta versión. Ambos puntos de acceso que participan en un enlace WDS deben estar en el mismo canal de radio y usar el mismo modo IEEE 802.11. Última modificación: 2025-01-22 17:01

Echemos un vistazo a tres de las nuevas funciones más útiles encontradas en Microsoft Word. Asistente de currículum vitae (solo Office 365) APRENDIZAJE Utilice ResumeAssistant para inspirarse al crear un documento de currículum. Traducir texto. APRENDIZAJE Traducir texto en un documento de Word. Convierta el texto en voz. APRENDIZAJE Convierta texto en voz en Word. Última modificación: 2025-01-22 17:01

El subproceso múltiple (o paralelismo de subprocesos) ofrece una buena oportunidad de nivel de entrada para que los desarrolladores logren un rendimiento mejorado del software cuando utilizan procesadores de múltiples núcleos. Con este enfoque, el programa en sí genera subprocesos de ejecución, que pueden ser ejecutados por múltiples núcleos en el sistema para ejecutarse individualmente. Última modificación: 2025-01-22 17:01

Descolgado. El estado de una línea telefónica que permite la marcación y la transmisión, pero prohíbe que se respondan las llamadas entrantes. El teléfono está descolgado cuando el auricular se levanta de la base de un teléfono fijo o cuando se presiona Hablar en un teléfono portátil. Última modificación: 2025-01-22 17:01

Puede desactivar el uso compartido siguiendo estos pasos: Muestre la pestaña Revisar de la cinta. Haga clic en la herramienta Compartir libro de trabajo, en el grupo de cambios. Excel muestra el cuadro de diálogo Compartir libro de trabajo. Desactive la casilla de verificación Permitir cambios. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01

El nativo de la nube es un enfoque para crear y ejecutar aplicaciones que aprovecha las ventajas del modelo de entrega de la computación en la nube. El nativo de la nube se trata de cómo se crean e implementan las aplicaciones, no dónde. Es apropiado para nubes públicas y privadas. Última modificación: 2025-01-22 17:01

No detectado significa que el error no se detectó en una declaración de captura y TypeError es el nombre del error. undefined no es una función: esta es la parte del mensaje. Con los mensajes de error, debe leerlos muy literalmente. Por ejemplo, en este caso, significa literalmente que el código intentó usar undefined como si fuera una función. Última modificación: 2025-01-22 17:01

Un archivo ASC es un archivo ASCII blindado utilizado por Pretty Good Privacy (PGP), un programa de cifrado utilizado para una comunicación segura. Los archivos ASC también incluyen una clave como texto con firma clara, que se puede verificar mediante métodos de autenticación PGP. Última modificación: 2025-01-22 17:01

Cuando comiences a crear tu perfil, no te preocupes por estar atado a tu URL personalizada: Tumblr te permite iniciar más de un blog en su servicio. Para iniciar un nuevo blog de Tumblr, haga clic en el ícono que se ve como tres barras junto al nombre de su blog en su tablero y luego seleccione crear un nuevo blog. Última modificación: 2025-01-22 17:01

Cuando un número bloqueado intenta enviarte un mensaje de texto, no se transmitirá y probablemente nunca verán la nota "entregada". Al final, no verás nada en absoluto. Seguirá recibiendo los mensajes, pero se enviarán a una bandeja de entrada separada de "Remitentes desconocidos". Tampoco verás notificaciones para estos textos. Última modificación: 2025-01-22 17:01

Las ubicaciones predeterminadas son: Windows 7, 8.1 y 10: C: UsersAppDataRoamingMozillaFirefoxProfilesxxxxxxxx.default. Mac OS X El Capitan: Usuarios // Biblioteca / ApplicationSupport / Firefox / Profiles / xxxxxxxx. Última modificación: 2025-01-22 17:01

Puede hacer clic en el botón Buscar mi identificación para asegurarse de que su identificación de estudiante NOVA esté disponible. Si aún no puede iniciar sesión con la identificación de estudiante que encontró, debe comunicarse con la Mesa de ayuda de TI y estaremos encantados de ayudarlo. Última modificación: 2025-01-22 17:01

Información de enrutadores y puentes. Los enrutadores y puentes enlazan dos o más redes de área local (LAN) individuales para crear una LAN de red extendida o una red de área amplia (WAN). Vincular redes utilizando diferentes identidades de red Transmitir solo los datos que necesita el destino final a través de la LAN. Última modificación: 2025-01-22 17:01

Definición médica de Melan- (prefijo) Melan- (prefijo): Prefijo que significa oscuro o negro. Proviene del griego 'melas', negro. Ejemplos de términos que contienen melan: incluyen melancolía, melanina, melanocitos, melanoma y melena. Última modificación: 2025-01-22 17:01

Una vulnerabilidad de ejecución de código arbitrario es una falla de seguridad en el software o hardware que permite la ejecución de código arbitrario. La capacidad de desencadenar la ejecución de código arbitrario a través de una red (especialmente a través de una red de área amplia como Internet) a menudo se denomina ejecución de código remoto (RCE). Última modificación: 2025-01-22 17:01

Los botes de pintura son un nuevo camino para desbloquear camuflajes de armas de oro, diamante y materia oscura en Blackout. Los jugadores solían desbloquear estos camuflajes en multijugador para usarlos en Battle Royale, pero los botes de pintura han movido esa progresión por completo a Blackout. Estas latas se pueden gastar para desbloquear camuflajes con precios variados por arma. Última modificación: 2025-01-22 17:01

# 00ff00 El valor RGB de color es (0,255,0). Este código hexadecimal también es un color seguro para la web que es igual a # 0F0. # 00ff00 El nombre del color es el color Verde 1. # 00ff00 El valor rojo del color hexadecimal es 0, el valor verde es 255 y el valor azul de su RGB es 0. Última modificación: 2025-01-22 17:01

Si bien MySQL tiene componentes similares, no, no puede usar PLSQL en MySQL. Lo mismo ocurre con T-SQL utilizado por MS SQL Server. MySQL tiene mucha documentación en su sitio web. Verá que tanto PLSQL como T-SQL son Turing-completos, y probablemente brinden un poco más de funcionalidad. Última modificación: 2025-01-22 17:01

Básicamente, todo lo que tiene que hacer para tomar la captura de pantalla en Android 4.0 y superior es mantener presionado el botón para bajar el volumen y el botón de encendido juntos durante aproximadamente un segundo. El dispositivo tomará una captura de pantalla y la guardará en una carpeta de capturas de pantalla en la galería de su teléfono. Última modificación: 2025-01-22 17:01

Frotar alcohol saca la pluma a veces. También lo hace la laca para el cabello (laca para el cabello normal). Use un limpiador comercial como el limpiador de pizarras blancas Sanford Expo sobre la mancha de tinta permanente, deje que la solución se seque y luego limpie la superficie con un paño suave. Use un marcador de borrado en seco estándar o de alto olor. Última modificación: 2025-01-22 17:01

En iOS 10.2 o anterior: ve a Configuración> iCloud. Toque el nombre de usuario de su ID de Apple. Si su dispositivo está desconectado, toque Obtener código de verificación. Si su dispositivo está en línea, toque Contraseña y seguridad> Obtener código de verificación. Última modificación: 2025-01-22 17:01

Una pérdida de memoria reduce el rendimiento de la computadora al reducir la cantidad de memoria disponible. Con el tiempo, en el peor de los casos, se puede asignar demasiada memoria disponible y todo o parte del sistema o dispositivo deja de funcionar correctamente, la aplicación falla o el sistema se ralentiza enormemente debido a errores. Última modificación: 2025-01-22 17:01

Oracle GoldenGate es un producto de software que le permite replicar, filtrar y transformar datos de una base de datos a otra. Permite la replicación de datos entre bases de datos Oracle y otras bases de datos heterogéneas compatibles. Última modificación: 2025-01-22 17:01

ABBYY FineReader es un sistema de reconocimiento óptico de caracteres (OCR). Se utiliza para convertir documentos escaneados, documentos PDF y documentos de imagen (incluidas fotos digitales) en documentos editables / con capacidad de búsqueda. Última modificación: 2025-01-22 17:01

Java. awt. La clase de gráficos proporciona muchos métodos para la programación de gráficos. Última modificación: 2025-01-22 17:01

Puede encontrar la información de la versión de VS Code en el cuadro de diálogo Acerca de. En macOS, vaya a Código> Acerca del código de Visual Studio. En Windows y Linux, vaya a Ayuda> Acerca de. La versión de VS Code es el primer número de versión que aparece y tiene el formato de versión 'major.minor.release', por ejemplo, '1.27.0'. Última modificación: 2025-01-22 17:01

Cómo crear un plan de energía Abra Configuración. Haga clic en Sistema. Haga clic en Encendido y suspensión. Haga clic en el enlace Configuración de energía adicional. En el panel izquierdo, haga clic en el botón Crear un plan de energía. Seleccione un plan de energía con la configuración que desea comenzar. En "Nombre del plan", escriba un nombre descriptivo para la nueva combinación de energía. Última modificación: 2025-01-22 17:01

Para quitarlos en casa, use un imán de alta potencia, como un imán de disco duro. Coloque el imán sobre una superficie plana y coloque la etiqueta encima con el domo de tinta o el cartucho hacia abajo. Debería escuchar un clic que le informa que la etiqueta se ha desactivado. Mueva los pines de la etiqueta hacia arriba y hacia abajo para liberarlos. Última modificación: 2025-01-22 17:01

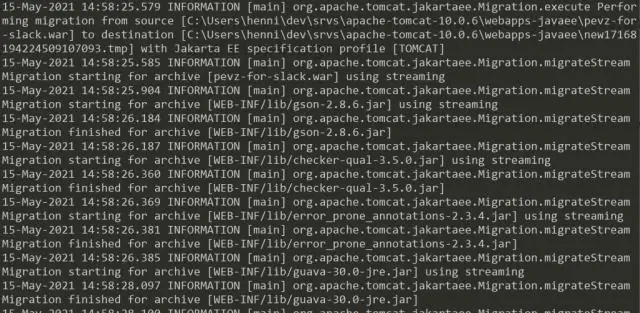

De forma predeterminada, catalina. out se encuentra en el directorio de registros en el directorio raíz de Tomcat. Por ejemplo, / opt / netiq / idm / apps / tomcat / logs / catalina. Última modificación: 2025-01-22 17:01

Las computadoras portátiles son más caras que las computadoras de escritorio de rendimiento equivalente, porque están construidas para funcionar con menos energía, construidas para pesar menos y construidas para ser algo más resistentes a fin de resistir el estrés de moverse con frecuencia. Última modificación: 2025-01-22 17:01

Si su transición no tiene condiciones, Unity Editor solo considera el tiempo de salida y la transición ocurre cuando se alcanza el tiempo de salida. Si su transición tiene una o más condiciones, todas las condiciones deben cumplirse antes de que se active la transición. Última modificación: 2025-01-22 17:01

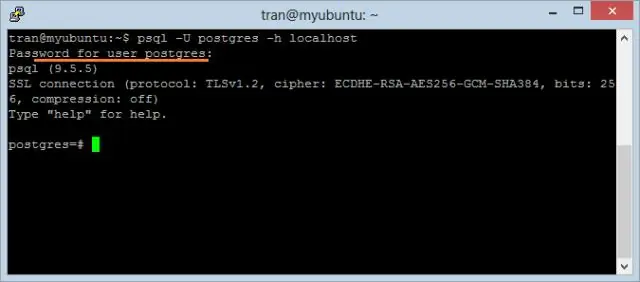

Los archivos de configuración de PostgreSQL se almacenan en el directorio principal / etc / postgresql //. Por ejemplo, si instala PostgreSQL 9.5, los archivos de configuración se almacenan en el directorio /etc/postgresql/9.5/main. Para configurar la autenticación de identidad, agregue entradas a /etc/postgresql/9.5/main/pg_ident. Última modificación: 2025-01-22 17:01

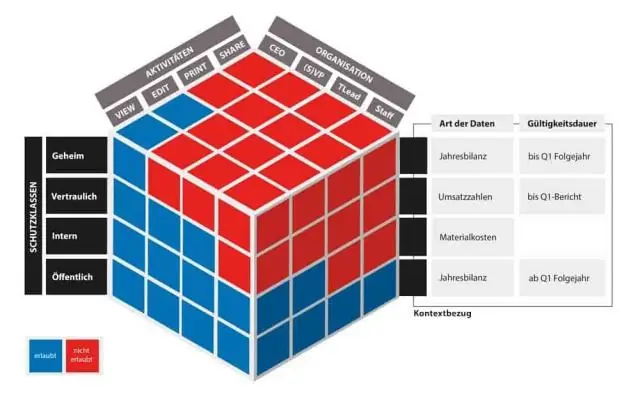

La clasificación de datos se utiliza para determinar cuánto esfuerzo, dinero y recursos se asignan para proteger los datos y controlar el acceso a ellos. El objetivo principal de los esquemas de clasificación de datos es formalizar y estratificar el proceso de asegurar. Última modificación: 2025-01-22 17:01

Los tintes Procion MX se mantendrán en buen estado durante al menos un par de semanas a temperatura ambiente con aire acondicionado, de 70 ° a 80 ° F, pero se echarán a perder más rápidamente si se dejan afuera en climas cálidos. Se mantendrán en buen estado durante muchas semanas más si se almacenan en un refrigerador. Última modificación: 2025-01-22 17:01

En el ámbito de la logística, IoT puede crear un sistema de gestión de ubicación inteligente que permitirá a las empresas rastrear fácilmente las actividades del conductor, la ubicación del vehículo y el estado de la entrega. Esta solución es un asistente insustituible en la planificación de entregas y la compilación y visualización de horarios. Última modificación: 2025-01-22 17:01

¿Por qué la batería de mi iPhone se agota tan rápido? ¡Aquí está la solución real! Push Mail. Desactive los servicios de ubicación innecesarios. No envíe análisis de iPhone (datos de diagnóstico y uso) Cierre sus aplicaciones. Notificaciones: utilice solo las que necesite. Apague los widgets que no usa. Apague su teléfono una vez a la semana (de la manera correcta) Actualización de la aplicación en segundo plano. Última modificación: 2025-01-22 17:01

El marco expreso está construido sobre el nodo. js y ayuda a acelerar el desarrollo de aplicaciones basadas en servidor. Las rutas se utilizan para desviar a los usuarios a diferentes partes de las aplicaciones web en función de la solicitud realizada. Última modificación: 2025-01-22 17:01

Un ataque de reproducción de cookies ocurre cuando un atacante roba una cookie válida de un usuario y la reutiliza para hacerse pasar por ese usuario y realizar transacciones / actividades fraudulentas o no autorizadas. Última modificación: 2025-01-22 17:01

Si su MacBook también es propenso a calentarse, existen siete formas de mantenerlo fresco y silencioso. Evite Chrome. Mantenga las pestañas al mínimo razonable. Reduzca la velocidad de su rollo multitarea. Sin vueltas, sin sol. Pon a prueba a tus fans. Limpia tu Mac. Mantenerse al día. Última modificación: 2025-01-22 17:01

Significa 'Peer to Peer'. En una red P2P, los 'pares' son sistemas informáticos que están conectados entre sí a través de Internet. Los archivos se pueden compartir directamente entre sistemas en la red sin la necesidad de un servidor central. En otras palabras, cada computadora en una red P2P se convierte en un servidor de archivos y en un cliente. Última modificación: 2025-01-22 17:01