El búfer de las mejores herramientas de gestión de redes sociales para una programación sencilla de redes sociales. Hootsuite para programación, monitoreo y análisis de redes sociales todo en uno. Sprout Social para la gestión de redes sociales en equipo. Iconosquare para administrar cuentas comerciales de Instagram. Sendible para la generación de leads. Última modificación: 2025-01-22 17:01

El disparador y el procedimiento realizan una tarea específica en su ejecución. La diferencia fundamental entre el disparador y el procedimiento es que el disparador se ejecuta automáticamente cuando ocurre un evento, mientras que el procedimiento se ejecuta cuando se invoca explícitamente. Última modificación: 2025-01-22 17:01

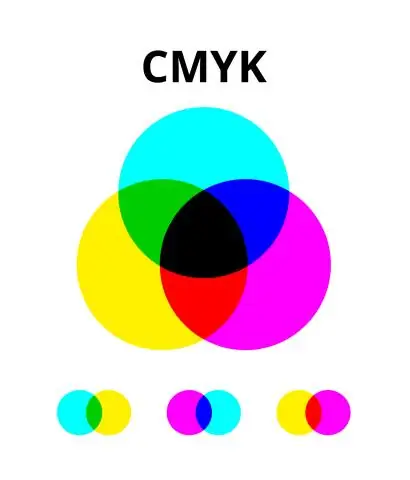

Perfiles de color CMYK. Para que los colores se traduzcan correctamente de la pantalla de su computadora a una impresora, su documento debe estar diseñado en lo que se conoce como el esquema de colores CMYK. CMYK son las siglas de cian, magenta, yellow y keyblack): las cuatro tintas utilizadas en la impresión en color. Última modificación: 2025-01-22 17:01

2 Respuestas Haga clic con el botón derecho en el área vacía de Entity Data Model Designer. Haga clic en la opción Actualizar modelo desde base de datos. Ahora se fue con el Asistente de actualización, que tiene 3 opciones para Agregar, Actualizar y eliminar tablas. haga clic en la opción Agregar. Elija tablas de destino haciendo clic en las casillas de verificación que apuntan antes del nombre de la tabla. Última modificación: 2025-01-22 17:01

Inicie el navegador Google Chrome y navegue hasta la página que contiene una descarga del video que desea guardar en el disco duro de su computadora. Haga clic en el enlace para descargar el video. Una vez que haga clic en el enlace, aparecerá una barra de herramientas en la parte inferior del navegador. Esta barra de herramientas muestra el progreso de la descarga. Última modificación: 2025-01-22 17:01

Se puede "acceder" a los datos que están presentes en el almacenamiento en bloque electrónico a través de EC2. Esto se puede hacer a través de herramientas de línea de comandos u otras herramientas de terceros. EBS es el espacio de almacenamiento más seguro y rentable en el tiempo actual. Última modificación: 2025-01-22 17:01

Un número índice es la medida del cambio en una variable (o grupo de variables) a lo largo del tiempo. Los números de índice son una de las herramientas estadísticas más utilizadas en economía. Los números índice no se pueden medir directamente, pero representan cambios relativos generales. Normalmente se expresan como porcentajes. Última modificación: 2025-01-22 17:01

El aprendizaje forzado no resulta en aprendizaje porque el aprendizaje forzado distrae nuestra atención. Causa # 2. Lapsos de tiempo: Causa # 3. Interferencia: Causa # 4. Falta de descanso y sueño: Causa # 5. Mala salud y estado mental defectuoso: Causa # 6. Naturaleza del material aprendido: Causa # 8. Aumento en Emoción:. Última modificación: 2025-01-22 17:01

Tanto el iPad Air como el iPad Pro se construyeron teniendo en cuenta un rendimiento sólido, pero ofrecen especificaciones ligeramente diferentes. El iPad Air tiene una pantalla de 10,5 pulgadas, mientras que el iPad Pro tiene opciones para una pantalla de 11 o de 12,9 pulgadas. En términos generales, ambas promociones de iPad son simplemente más potentes que el iPadAir. Última modificación: 2025-06-01 05:06

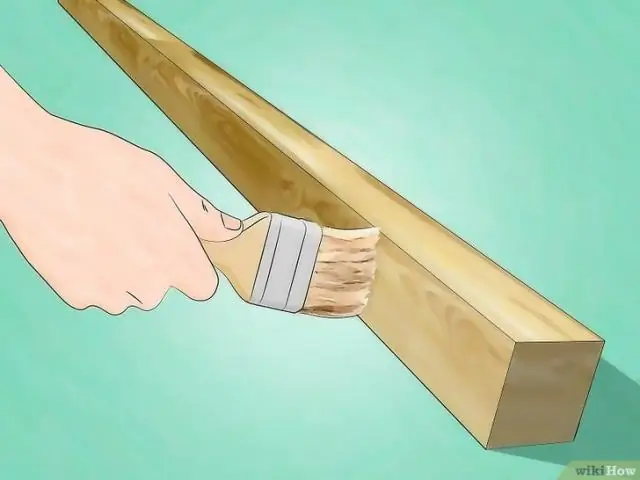

Cubra o rocíe la madera (u otro material de celulosa) de manera uniforme con ácido bórico. Plante el cebo de ácido bórico en el jardín cerca de su casa o en una infestación abierta. Verifique la estación de cebo con regularidad y reponga con ácido bórico según sea necesario. Deberías ver los cadáveres de termitas cerca. Última modificación: 2025-01-22 17:01

Los clientes de prepago pueden comprar un SMSBundle marcando * 135 # (gratis) o enviando un SMS con el tamaño del paquete a 136 desde su teléfono celular. Para verificar la cantidad de SMS restantes en su paquete, un cliente puede marcar * 135 # gratis desde su teléfono celular. Última modificación: 2025-01-22 17:01

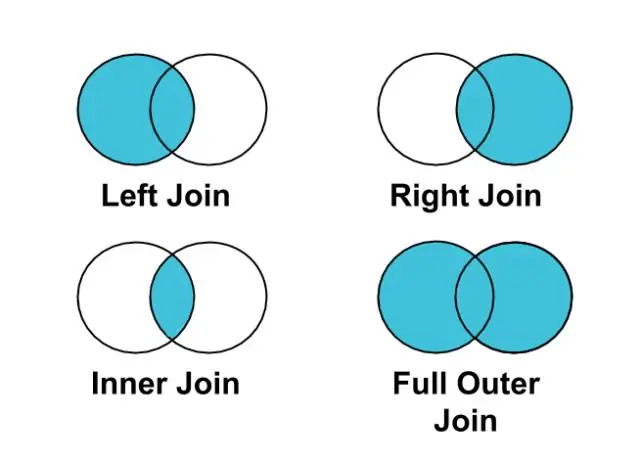

4 tipos diferentes. Última modificación: 2025-01-22 17:01

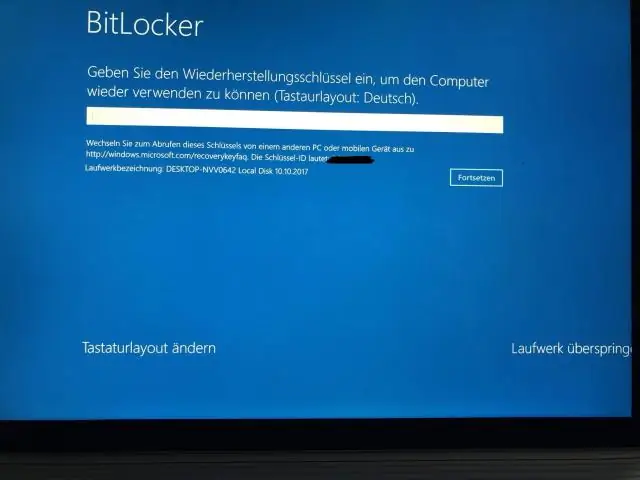

Microsoft: Windows 10 Bitlocker es más lento, pero también mejor. Si encripta el disco duro de una computadora que ejecuta Windows 7, y luego en la misma computadora que ejecuta Windows 10, notará que el proceso de encriptación es más rápido en Windows 7. Con Bitlocker y otro software de encriptación, esto se evita. Última modificación: 2025-01-22 17:01

El comando 'cat' [abreviatura de “concatenar”] es uno de los comandos más utilizados en Linux y otros sistemas operativos. El comando cat nos permite crear archivos únicos o múltiples, ver el contenido del archivo, concatenar archivos y redirigir la salida en la terminal o archivos. Última modificación: 2025-01-22 17:01

¿Por qué utilizar un sistema de gestión de contactos? Acontact Manager es un programa de software que permite a los usuarios almacenar y encontrar fácilmente información de contacto, como números de teléfono, direcciones y nombres. En otras palabras, un CMS puede ayudar a las empresas a superar los desafíos asociados con la inconsistencia y la fragmentación de la información. Última modificación: 2025-01-22 17:01

ToString devuelve una representación de la excepción actual que está destinada a ser entendida por humanos. La implementación predeterminada de ToString obtiene el nombre de la clase que lanzó la excepción actual, el mensaje, el resultado de llamar a ToString en la excepción interna y el resultado de llamar a Environment. Última modificación: 2025-01-22 17:01

Como muchos otros navegadores, Vivaldi utiliza Google Safe Browsing para proteger a los usuarios de sitios web maliciosos que contienen malware o esquemas de phishing. Esta es una excelente opción, ya que es una de las mejores bases de datos de navegación seguras que existen. Última modificación: 2025-01-22 17:01

Iterator le permite recorrer una colección, obteniendo o eliminando elementos. Cada una de las clases de colección proporciona un método iterator () que devuelve un iterador al inicio de la colección. Al usar este objeto iterador, puede acceder a cada elemento de la colección, un elemento a la vez. Última modificación: 2025-01-22 17:01

La comunicación no verbal es el proceso de transmitir un mensaje sin el uso de palabras. Puede incluir gestos y expresiones faciales, tono de voz, tiempo, postura y dónde se encuentra mientras se comunica. Considere un elemento, las expresiones faciales. Última modificación: 2025-01-22 17:01

Un usuario de Internet se define como una persona que tiene acceso a Internet en casa, a través de una computadora o dispositivo móvil. Última modificación: 2025-01-22 17:01

Una zona es un área de implementación de recursos de Google Cloud dentro de una región. Las zonas deben considerarse como un solo dominio de falla dentro de una región. Para implementar aplicaciones tolerantes a fallas con alta disponibilidad y ayudar a proteger contra fallas inesperadas, implemente sus aplicaciones en múltiples zonas en una región. Última modificación: 2025-01-22 17:01

Números hexadecimales Alguien agregó seis dígitos al 0-9 normal para que un número hasta el 15 se pueda representar con un solo símbolo. Como tenían que escribirse en un teclado normal, se utilizaron las letras A-F. Uno de estos puede representar un valor de cuatro bits, por lo que un byte se escribe como dos dígitos hexadecimales. Última modificación: 2025-01-22 17:01

Un caballo de Troya es un programa que no se replica y que parece legítimo, pero que en realidad realiza actividades ilícitas y maliciosas cuando se ejecuta. Los atacantes utilizan caballos de Troya para robar la información de la contraseña de un usuario, o simplemente pueden destruir programas o datos en el disco duro. Última modificación: 2025-01-22 17:01

Puedes aprender idiomas en Duolingo completamente gratis. Puede usarlo en su computadora y sincronizarlo con nuestras aplicaciones gratuitas para su dispositivo móvil. Última modificación: 2025-01-22 17:01

Esta es una tarifa mensual que debe pagar al proveedor de alojamiento web. Algunos anfitriones también ofrecen descuentos si pagas un año (o más) por adelantado. Los precios varían de un servidor web a otro, pero por lo general (en el momento en que escribí este artículo) rondan los $ 10 por mes si su sitio web es nuevo y no tiene mucho tráfico o datos. Última modificación: 2025-01-22 17:01

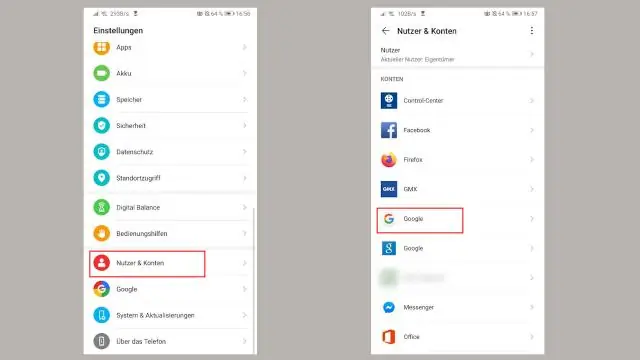

1 respuesta Inicie sesión en la cuenta que desea eliminar. Vaya a MyAccount.Google.com. Haga clic en 'Eliminar su cuenta o servicios' en Preferencias de la cuenta. Haga clic en 'Eliminar cuenta y datos de Google'. Confirma tu cuenta. Siga el resto del proceso. Última modificación: 2025-01-22 17:01

En primer lugar, debe tachar la dirección en el sobre con un marcador permanente negro y luego escribir la nueva dirección en letras mayúsculas. A continuación, escriba "Moved or Forward" en el sobre y devuélvalo a su buzón de correo o llévelo a la oficina de correos. Última modificación: 2025-01-22 17:01

CP n. Pareja. Este término de la jerga de Internet se usa a menudo para describir parejas en películas o series de televisión. A veces también se usa para describir parejas de la vida real. CP? [CP fěn] n. Última modificación: 2025-01-22 17:01

NFC es una tecnología de comunicación inalámbrica de corto alcance y alta frecuencia que permite el intercambio de datos entre dispositivos a una distancia de aproximadamente 10 cm. NFC es una actualización del estándar de tarjeta de proximidad existente (RFID) que combina la interfaz de una tarjeta inteligente y un lector en un solo dispositivo. Última modificación: 2025-01-22 17:01

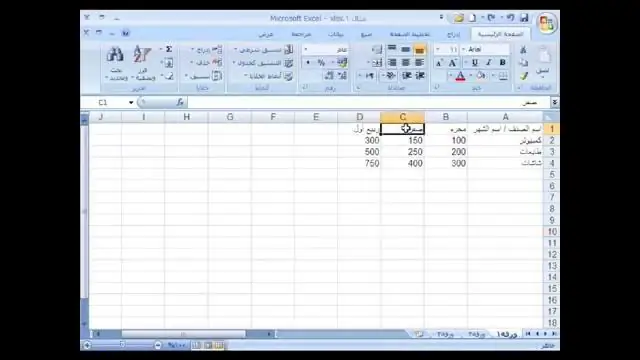

Puede activar o desactivar esta opción según sea necesario haciendo lo siguiente: Haga clic en Archivo> Opciones. En la categoría Avanzado, en Opciones de edición, seleccione o desmarque la casilla de verificación Habilitar control de relleno y arrastrar y soltar celda. Última modificación: 2025-01-22 17:01

VIDEO También preguntado, ¿cómo se cierra una mesa? Haga clic en el botón de Office (2007) pestaña Archivo (2010) para mostrar la lista desplegable, seleccione y haga clic en Cerrar Base de datos. iii. Para cerrar acceder, haga clic en la pestaña Archivo, desplácese hacia abajo y seleccione Salir.. Última modificación: 2025-01-22 17:01

Enum es una clase abstracta que incluye métodos auxiliares estáticos para trabajar con enumeraciones. Devuelve una matriz de los valores de todas las constantes de enumeración especificada. objeto Parse (tipo, cadena) Convierte la representación en cadena del nombre o valor numérico de una o más constantes enumeradas en un objeto enumerado equivalente. Última modificación: 2025-01-22 17:01

Tener su propio nombre de dominio, sitio web y direcciones de correo electrónico le dará a usted y a su empresa un aspecto más profesional. Otra razón para que una empresa registre un nombre de dominio es proteger los derechos de autor y las marcas comerciales, generar credibilidad, aumentar el conocimiento de la marca y el posicionamiento en los motores de búsqueda. Última modificación: 2025-01-22 17:01

Teddy, en un intento de hacer que Tilly admita que no está maldita después de todo, salta al silo, que cree que está lleno de trigo. (Lo vimos saltar antes. Es algo que la gente hace en esta ciudad. Excepto que el silo está lleno de sorgo, que es menos denso que el trigo, por lo que Teddy se hunde como una piedra y se ahoga. Última modificación: 2025-01-22 17:01

Una ventaja es una relación entre las propiedades de un objeto y las capacidades del agente que determina cómo se podría usar el objeto. Última modificación: 2025-01-22 17:01

Paso 1: Apague la energía del circuito. Paso 2: Instale una caja de pared de interruptor doble y coloque el cable de alimentación. Paso 3: Tienda los cables desde la caja de pared hasta las ubicaciones de los artefactos de iluminación. Paso 4: coloque las trenzas en los interruptores. Paso 5: une los cables de tierra. Paso 6: conecte los cables de alimentación en caliente. Última modificación: 2025-01-22 17:01

Los pasos de Six Sigma para la mejora de procesos, también conocidos como DMAIC, son bastante directos y sencillos. Define el problema. Elabore una declaración de problema, una declaración de objetivos, un estatuto del proyecto, un requisito del cliente y un mapa de proceso. Mide el proceso actual. Analice la causa de los problemas. Mejora el proceso. Control. Última modificación: 2025-01-22 17:01

Laravel tiene una función auxiliar corta específica para mostrar variables - dd () - significa "Dump and Die", pero no siempre es conveniente. Última modificación: 2025-01-22 17:01

La concesión implícita de OAuth2 es una variante de otras concesiones de autorización. Permite a un cliente obtener un token de acceso (e id_token, cuando se usa OpenId Connect) directamente desde el punto final de autorización, sin contactar el punto final del token ni autenticar al cliente. Última modificación: 2025-01-22 17:01

Con Propiedades del servidor de impresora, puede administrar formularios, puertos de impresora, controladores y varias configuraciones relacionadas con la impresora, es decir, habilitar o deshabilitar la notificación informativa para impresoras locales o de red. Expanda Servidores de impresora, haga clic con el botón derecho en el nombre de su computadora y seleccione Propiedades. Última modificación: 2025-01-22 17:01