Toque la herramienta o la capa que coincida con los trazos que desea borrar, luego toque el borrador y la máscara. Si está en el modo de capa manual, el borrador siempre se aplica a la capa seleccionada manualmente. Simplemente toque una capa para seleccionarla, luego continúe y borre. Última modificación: 2025-01-22 17:01

Creación e implementación de una aplicación web Express en Azure en pocos pasos Paso 1: Creación de una aplicación web en Express. Para crear un esqueleto de aplicación rápida, necesitamos instalar el generador rápido de npm: marque la opción disponible al crear una aplicación rápida: Paso 2: Permítanos configurar nuestro servidor de aplicaciones web en Azure: inicie sesión en su portal de Azure. Vaya al servicio de aplicaciones web como se muestra a continuación:. Última modificación: 2025-01-22 17:01

Escriba "no en esta dirección" o "devolver al remitente" en todo. Su primer curso de acción debería ser sacar todo del buzón que está dirigido a esa otra persona y escribir "devolver al remitente" en él. Luego, devuélvelo al buzón. Última modificación: 2025-01-22 17:01

Los identificadores personales (PID) son un subconjunto de elementos de datos de información de identificación personal (PII), que identifican a un individuo único y pueden permitir que otra persona "asuma" la identidad de ese individuo sin su conocimiento o consentimiento. Combinado con el nombre de una persona. Última modificación: 2025-01-22 17:01

El grupo de entrega de registros tiene acceso al depósito de destino. Los registros de acceso del servidor se entregan al depósito de destino (el depósito al que se envían los registros) mediante una cuenta de entrega denominada grupo de entrega de registros. Para recibir registros de acceso al servidor, el grupo de entrega de registros debe tener acceso de escritura al depósito de destino. Última modificación: 2025-01-22 17:01

La detección de dispositivos es una tecnología que identifica qué tipo de dispositivos móviles acceden al sitio web de una organización. Mediante el uso de la detección de dispositivos, estas empresas pueden ofrecer mejores experiencias de usuario de la web móvil a los usuarios finales, segmentar la publicidad, mejorar el análisis de los datos de acceso a la web y acelerar los tiempos de carga de las imágenes. Última modificación: 2025-01-22 17:01

Hay algunos tipos centrales de servicios web: XML-RPC, UDDI, SOAP y REST: XML-RPC (llamada a procedimiento remoto) es el protocolo XML más básico para intercambiar datos entre una amplia variedad de dispositivos en una red. Utiliza HTTP para transferir datos de forma rápida y sencilla y comunicar otra información del cliente al servidor. Última modificación: 2025-01-22 17:01

Vi también tiene potentes capacidades de búsqueda y reemplazo. Para buscar en el texto de un archivo abierto una cadena específica (combinación de caracteres o palabras), en el modo de comando escriba dos puntos (:), 's,' barra diagonal (/) y la cadena de búsqueda en sí. Lo que escriba aparecerá en la línea inferior de la pantalla de visualización. Última modificación: 2025-01-22 17:01

En telecomunicaciones, sin conexión describe la comunicación entre dos puntos finales de la red en la que se puede enviar un mensaje de un punto final a otro sin un arreglo previo. El Protocolo de Internet (IP) y el Protocolo de datagramas de usuario (UDP) son protocolos sin conexión. Última modificación: 2025-01-22 17:01

Aunque Verizon funcionará en Japón, cobrará una tasa astronómica de USD1. 99 / minuto para llamadas internacionales y USD0. 50 para enviar un mensaje de texto. Otra forma de evitar esto es obtener el paquete de datos ilimitado y comunicarse a través de la web (es decir, correo electrónico y sitios de redes sociales). Última modificación: 2025-01-22 17:01

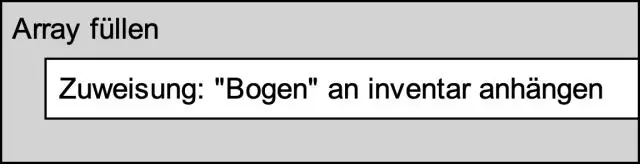

Lógica para eliminar el elemento de la matriz Mover a la ubicación especificada que desea eliminar en la matriz dada. Copie el siguiente elemento al elemento actual de la matriz. Que es lo que necesita para realizar matriz [i] = matriz [i + 1]. Repita los pasos anteriores hasta el último elemento de la matriz. Finalmente, disminuya el tamaño de la matriz en uno. Última modificación: 2025-01-22 17:01

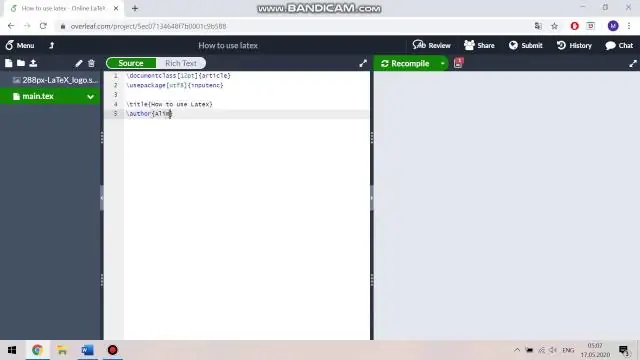

LaTeX no es intrínsecamente más difícil de aprender que cualquier otra habilidad que encuentres en la escuela. Solo mantén la mente abierta, aprecia sus peculiaridades y acércate a LaTeX con curiosidad. A diferencia de Microsoft Word, invertir su tiempo en LaTeX tiene rendimientos exponenciales. No es terriblemente dificil. Última modificación: 2025-01-22 17:01

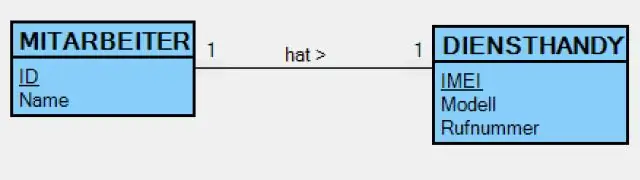

La agregación en Java es una relación entre dos clases que se describe mejor como una relación "tiene-a" y "todo / parte". Si la Clase A contiene una referencia a la Clase B y la Clase B contiene una referencia a la Clase A, entonces no se puede determinar una propiedad clara y la relación es simplemente de asociación. Última modificación: 2025-01-22 17:01

El comando Awk en Unix se usa principalmente para la manipulación de datos con el uso de archivos y la generación de informes especificados también. El lenguaje de programación de comandos awk no requiere compilación y permite al usuario usar variables, funciones numéricas, funciones de cadena y operadores lógicos. Última modificación: 2025-01-22 17:01

En informática, se produce un bloqueo o congelación cuando un programa o sistema informático deja de responder a las entradas. La razón fundamental suele ser el agotamiento de los recursos: los recursos necesarios para que alguna parte del sistema funcione no están disponibles, debido a que otros procesos los están utilizando o simplemente son insuficientes. Última modificación: 2025-01-22 17:01

Crear clústeres Arrastre Clúster desde el panel Análisis a la vista y suéltelo en el área de destino de la vista: También puede hacer doble clic en Clúster para buscar clústeres en la vista. Cuando suelta o hace doble clic en Clúster: Tableau crea un grupo de Clústeres en Color y colorea las marcas en su vista por clúster. Última modificación: 2025-01-22 17:01

Lew Cirne fundó New Relic en 2008 y es el director ejecutivo de la empresa. El nombre 'New Relic' es un anagrama del nombre del fundador Lew Cirne. New Relic salió a bolsa el 12 de diciembre de 2014. En enero de 2020, la compañía anunció que Bill Staples se unirá como director de producto el 14 de febrero de 2020. Última modificación: 2025-01-22 17:01

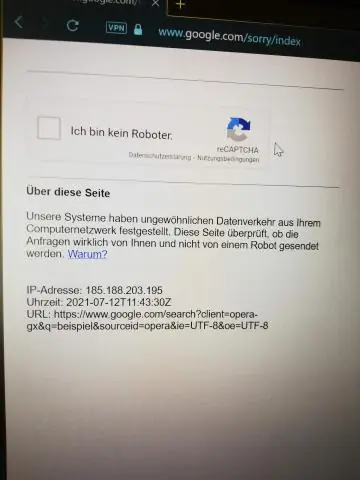

Resultó que Google aún puede registrar los sitios web que navega mientras está en modo incógnito en el navegador Chrome y vincularlos a su identidad. El modo incógnito es una configuración de Chrome que evita que se almacene su historial web. Tampoco almacena cookies, pequeños archivos sobre usted, que están vinculados a su identidad. Última modificación: 2025-01-22 17:01

Desactivar aplicaciones de inicio Presione la tecla de Windows. Escriba la configuración del sistema en el cuadro de búsqueda. Ejecute la aplicación Configuración del sistema desde los resultados de la búsqueda. Haga clic en la pestaña Inicio. Desmarque los procesos que no desea que se ejecuten al inicio. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Configurar para DHCP Haga clic en Inicio y luego en Panel de control. Una vez en el Panel de control, seleccione Red e Internet y luego, en el siguiente menú, haga clic en el elemento Centro de redes y recursos compartidos. Seleccione Cambiar la configuración del adaptador en el menú de la izquierda. Seleccione Protocolo de Internet versión 4 (TCP / IPv4) y haga clic en Propiedades. Última modificación: 2025-01-22 17:01

Signos y síntomas una pequeña mancha o línea debajo de la piel, generalmente en las manos o los pies. una sensación de que algo está pegado debajo de la piel. dolor en el lugar de la astilla. a veces enrojecimiento, hinchazón, calor o pus (signos de infección). Última modificación: 2025-01-22 17:01

Cómo restablecer una tarjeta SD Inserte su tarjeta SD en una ranura SD abierta en su computadora. Haga clic en el menú 'Inicio' de Windows y seleccione 'Equipo'. Haz clic derecho en la tarjeta SD. Haga clic en "Formato". Haga clic en 'Aceptar' cuando Windows le pregunte si está seguro de que desea volver a formatear la tarjeta. Última modificación: 2025-01-22 17:01

Un dispositivo de doble voltaje puede aceptar 110-120V y 220-240V. Afortunadamente, muchos dispositivos de viaje son de doble voltaje, por lo que solo necesitará un adaptador de enchufe, también llamado adaptador de viaje. Dispositivos comunes de doble voltaje: cargadores de iPhone. Ordenadores portátiles. iPads. Cámaras. Última modificación: 2025-01-22 17:01

MapPath es un método que resuelve rutas virtuales a rutas de máquinas. Tiene una gran utilidad para XML y algunos otros archivos de datos. Sugerencia: MapPath puede funcionar como un puente entre las rutas virtuales específicas del sitio web y una ruta física que la mayoría. Los métodos NET IO requerirán. Última modificación: 2025-01-22 17:01

Cree un nuevo proyecto BW en HANA Studio Abra SAP HANA Studio y cree un nuevo proyecto. Vaya a Windows → Abrir perspectiva → Otro. Seleccione Modelado BW → Haga clic en Aceptar como se muestra en la siguiente captura de pantalla. Última modificación: 2025-01-22 17:01

En pgAdmin 4, estos son los pasos: Haga clic con el botón derecho en la tabla y seleccione Propiedades. Dentro del cuadro de diálogo que aparece, haga clic en Restricciones / Clave externa. Haga clic en el icono + en la esquina superior derecha de la tabla de claves externas. Última modificación: 2025-01-22 17:01

Una matriz vacía es una matriz sin elementos. Para matrices no vacías, los elementos se inicializan a su valor predeterminado. - Leer la entrada del usuario en una variable y usar su valor para inicializar la matriz. Use ArrayList en su lugar - Piotr Gwiazda 14 de abril de 14 a las 18:41. Última modificación: 2025-01-22 17:01

Mono es un proyecto gratuito y de código abierto para crear un estándar Ecma. Marco de software compatible con .NET Framework, que incluye un compilador de C # y Common Language Runtime. NET multiplataforma, sino también para brindar mejores herramientas de desarrollo a los desarrolladores de Linux. Última modificación: 2025-01-22 17:01

Abra la carpeta y haga doble clic en el icono de Prezi para abrir su presentación. Ahora está listo para ser visto por un cliente o mostrado al mundo. Última modificación: 2025-01-22 17:01

Exploremos las cinco herramientas de análisis de puertos más populares que se utilizan en el campo de la seguridad de la información. Nmap. Nmap significa 'Network Mapper', es el descubrimiento de red y el escáner de puertos más popular de la historia. Unicornscan. Unicornscan es el segundo escáner de puerto gratuito más popular después de Nmap. Escaneo de IP enojado. Netcat. Zenmap. Última modificación: 2025-01-22 17:01

Aprenda a imprimir en sobres desde Windows. ¿Cómo imprimo sobres con Microsoft Word? En Microsoft Word, haga clic en Correspondencia, luego haga clic en Sobres. En la ventana Sobres y etiquetas, escriba la dirección en el campo Dirección de entrega, luego escriba la dirección de devolución en el campo Dirección de devolución. Haga clic en Vista previa. Última modificación: 2025-01-22 17:01

La mayor diferencia de diseño entre el Note5 y el último modelo de Samsung es esa pantalla de borde a borde. La pantalla más grande significa que el Note 8 de 6.4 x 2.9 x 0.33 pulgadas es más alto y más grueso que el Note 5, que mide 6 x 2.9 x0.29 pulgadas. Última modificación: 2025-01-22 17:01

También puede acceder al portal a través del centro de administración de Microsoft 365, de la siguiente manera: En el centro de administración de Microsoft 365, haga clic en el icono del iniciador de aplicaciones y luego seleccione Seguridad. En la página de seguridad de Microsoft 365, haga clic en Más recursos y luego seleccione Seguridad de aplicaciones en la nube. Última modificación: 2025-01-22 17:01

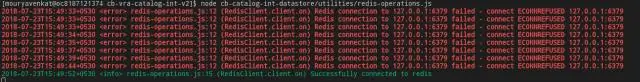

Número máximo de clientes En Redis 2.6 este límite es dinámico: de forma predeterminada está establecido en 10000 clientes, a menos que la directiva maxclients en Redis indique lo contrario. conf. Última modificación: 2025-01-22 17:01

VARIANTE. Un tipo universal etiquetado, que puede almacenar valores de cualquier otro tipo, incluidos OBJECT y ARRAY, hasta un tamaño máximo de 16 MB comprimidos. Un valor de cualquier tipo de datos se puede convertir implícitamente en un valor VARIANT, sujeto a restricciones de tamaño. Última modificación: 2025-01-22 17:01

Los archivos de texto incluyen una variedad de diferentes tipos de archivos, incluidos HTML, JavaScript, CSS, .txt, etc. La compresión de texto normalmente funciona encontrando cadenas similares dentro de un archivo de texto y reemplazando esas cadenas con una representación binaria temporal para hacer que el tamaño total del archivo sea más pequeño. Última modificación: 2025-01-22 17:01

En fotografía, la distancia focal equivalente a 35 mm es una medida que indica el ángulo de visión de una combinación particular de lente de cámara y tamaño de película o sensor. En cualquier cámara de película de 35 mm, una lente de 28 mm es una lente gran angular y una lente de 200 mm es una lente de enfoque largo. Última modificación: 2025-01-22 17:01

Alpha Shoppers es un programa de adware que muestra anuncios emergentes y anuncios no deseados que no se originan en los sitios en los que está navegando. Última modificación: 2025-01-22 17:01

Interconexiones eléctricas. Fácil, seguro, sin mantenimiento: perfecto para rieles DIN, placas de circuitos o cajas de conexiones o como conectores enchufables en conductos de cables o armarios de control: WAGO ofrece las soluciones de interconexión eléctrica adecuadas para cada aplicación. Última modificación: 2025-01-22 17:01

El teléfono inteligente LG K8 (2018) se lanzó en febrero de 2018. El teléfono viene con una pantalla táctil de 5.00 pulgadas con una resolución de 720x1280 píxeles con una densidad de píxeles de 294 píxeles por pulgada (ppp). LG K8 (2018) funciona con un procesador de cuatro núcleos a 1,3 GHz. Viene con 2GBofRAM. Última modificación: 2025-01-22 17:01