En la pestaña Insertar de la cinta, seleccione Símbolo. En el cuadro de diálogo, cambie la fuente a Webdings. Seleccione el símbolo del teléfono (o ingrese el código de carácter 201) Haga clic en Insertar. Última modificación: 2025-01-22 17:01

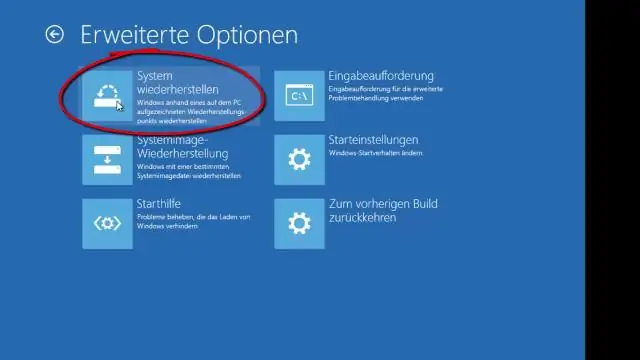

NO 3. Restablezca la contraseña de la computadora portátil HP 2000 con SafeMode / Símbolo del sistema Inicie su computadora portátil y mantenga presionada la tecla F8 para ingresar a Opciones de inicio avanzadas. Elija Modo seguro con símbolo del sistema en la siguiente pantalla y presione Entrar. Inicie sesión con una cuenta de administrador o un administrador integrado cuando vea la pantalla de inicio de sesión. Última modificación: 2025-01-22 17:01

¿Cuáles son dos razones para ingresar el comando ipconfig en una PC con Windows? (Elija dos.) Para revisar el estado de las conexiones de medios de red. para comprobar si se puede contactar con el servidor DNS. para revisar la configuración de red en la PC. para asegurarse de que la PC pueda conectarse a redes remotas. Última modificación: 2025-01-22 17:01

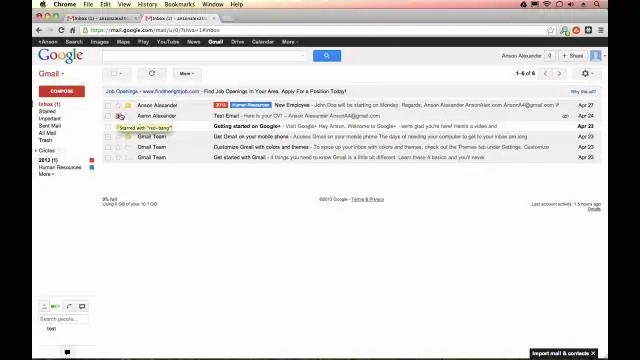

Busque la configuración y realice cambios En su computadora, vaya a Gmail. En la parte superior derecha, haz clic en Configuración Configuración. En la parte superior, elija una página de configuración, como General, Etiquetas o Bandeja de entrada. Realice sus cambios. Una vez que haya terminado con cada página, haga clic en Guardar cambios en la parte inferior. Última modificación: 2025-01-22 17:01

Mejores prácticas de pruebas de control de calidad: pruebe una cosa a la vez: las pruebas deben tener objetivos claros. Cada prueba debe centrarse en una función o mirar cosas como la interfaz de usuario o la seguridad. Utilice pruebas de regresión: probar una característica principal una vez no es suficiente. Última modificación: 2025-01-22 17:01

Primero, digitalizamos el dibujo y lo limpiamos usando GIMP. Escanee o fotografíe su dibujo lineal y ábralo en GIMP. Convierta a escala de grises usando Colores> Desaturar. Abra una caja de herramientas (Ctrl + B) y haga doble clic en el icono 'Seleccionar por color' para abrir las opciones de la herramienta. Última modificación: 2025-01-22 17:01

La Integración Continua (CI) trabaja para integrar el código proporcionado por su equipo en un repositorio compartido. Los desarrolladores comparten el nuevo código en una solicitud de fusión (extracción). CI lo ayuda a detectar y reducir errores al principio del ciclo de desarrollo, y el CD mueve el código verificado a sus aplicaciones más rápido. Última modificación: 2025-01-22 17:01

Establece normas de comunicación. Priorizar la construcción de confianza. Haga que sus empleados virtuales se sientan parte del equipo. Concéntrese en los resultados. Aceptar la diversidad. Dé la bienvenida a todos los empleados de la misma manera. Celebre los logros. Última modificación: 2025-01-22 17:01

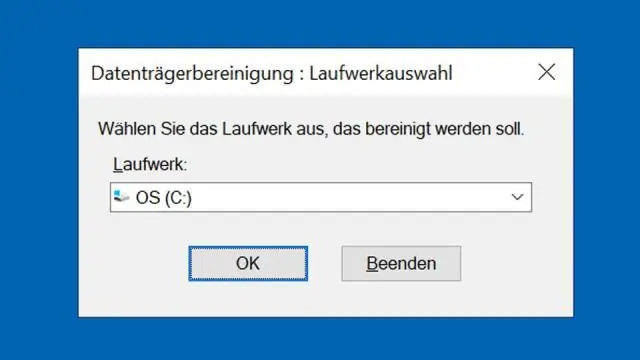

El Liberador de espacio en disco (cleanmgr.exe) es una utilidad de mantenimiento de la computadora incluida en Microsoft Windows diseñada para liberar espacio en el disco duro de una computadora. La utilidad primero busca y analiza el disco duro en busca de archivos que ya no son de utilidad y luego elimina los archivos innecesarios. archivos. Última modificación: 2025-01-22 17:01

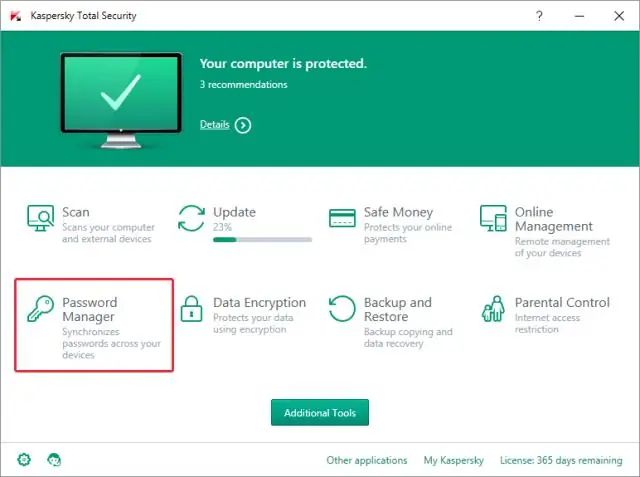

Si aún no ha instalado la aplicación Kaspersky: inicie sesión en My Kaspersky desde el dispositivo que desea conectar. Vaya a la sección Dispositivos. Haga clic en el botón Proteger nuevo dispositivo. Seleccione el sistema operativo de su dispositivo. Seleccione una aplicación de Kaspersky para proteger su dispositivo. Última modificación: 2025-01-22 17:01

Es posible, Remoto en la máquina o Teamviewer, etc. Cree una VPN que permita que sea utilizada por todos los usuarios. Reinicie la máquina, al iniciar sesión únase con VPN, luego, una vez que haya iniciado sesión, debería poder agregarla al dominio. Última modificación: 2025-01-22 17:01

El uso de una VPN oculta la dirección IP del usuario y la ubicación del país para evitar el bloqueo geográfico y la censura de Internet. La VPN también es eficaz contra los ataques de intermediarios y para proteger las transacciones de criptomonedas en línea. Última modificación: 2025-01-22 17:01

Las personas, los procesos y la tecnología son 3 pilares clave de su Sistema de gestión de seguridad de la información (SGSI). Todos los días, puede usar un dispositivo móvil para hacer llamadas, enviar mensajes de texto, publicar artículos en plataformas de redes sociales y acceder a información en la web. Última modificación: 2025-01-22 17:01

¿Cómo archivo una conversación en Messenger? Archivar una conversación la oculta de su bandeja de entrada hasta la próxima vez que chatee con esa persona, mientras que eliminar una conversación elimina permanentemente el historial de mensajes de su bandeja de entrada. Última modificación: 2025-01-22 17:01

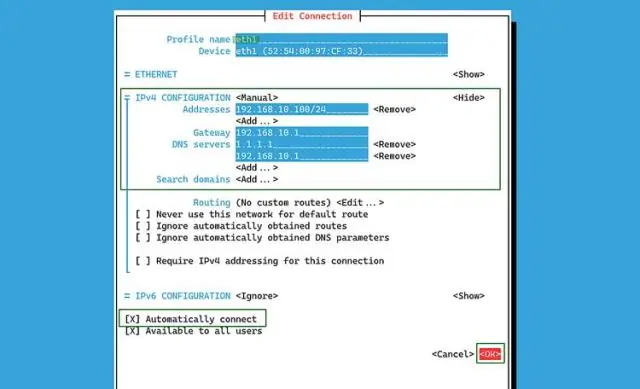

Configure la dirección IP estática en CentOS Los archivos necesarios para la configuración de la red se encuentran en / etc / sysconfig / network-scripts. Verá una configuración predeterminada como esta, ahora cambie la configuración a esta, luego guarde el archivo, para guardar presione ctrl + x para salir y presione y para confirmar. Ahora reinicie los servicios de red emitiendo el comando. Última modificación: 2025-01-22 17:01

Descarga paso a paso y prepárate. Descargue y descomprima el paquete NDK en un directorio: https://developer.android.com/ndk/downloads/index.html. Encuentre la cadena de herramientas para su máquina de construcción. Configure el entorno OpenSSL. Cree el archivo de creación. Construir. Copiar las salidas. Última modificación: 2025-01-22 17:01

Los servidores de nombres de dominio (DNS) son el equivalente en Internet de una guía telefónica. Mantienen un directorio de nombres de dominio y los traducen a direcciones de Protocolo de Internet (IP). Esto es necesario porque, aunque los nombres de dominio son fáciles de recordar para las personas, computadoras o máquinas, acceden a sitios web basados en direcciones IP. Última modificación: 2025-01-22 17:01

En la ventana Configuración, asegúrese de que la pestaña General esté seleccionada. Busque la configuración que dice Deshacer envío. Haga clic en la casilla de verificación para habilitar Deshacer envío. Haga clic en el cuadro desplegable para establecer el período de cancelación de envío, es decir, la cantidad de segundos que tiene para evitar que se envíe el correo electrónico. Última modificación: 2025-01-22 17:01

La raíz o base de cualquier sistema numérico es el número de dígitos únicos, incluido el dígito cero, que se utiliza para representar números en un sistema numérico posicional. Por ejemplo, para el sistema decimal (el sistema más común en uso en la actualidad), la raíz es diez, porque usa los diez dígitos del 0 al 9. Última modificación: 2025-01-22 17:01

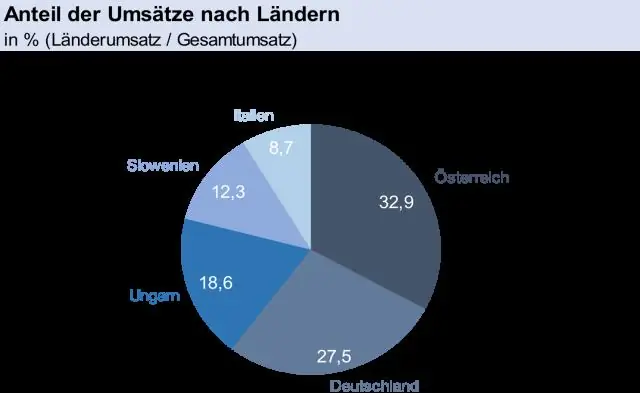

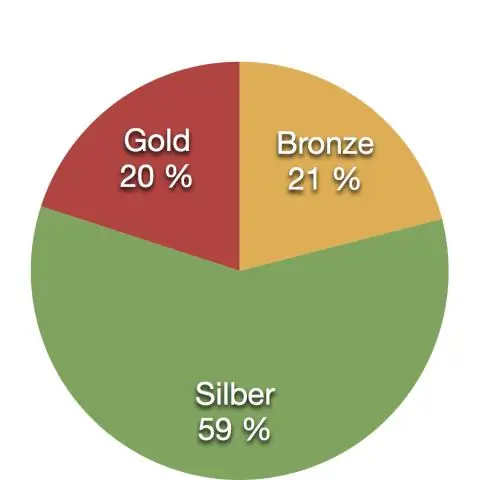

Los gráficos circulares se utilizan en el manejo de datos y son gráficos circulares divididos en segmentos, cada uno de los cuales representa un valor. Los gráficos circulares se dividen en secciones (o "porciones") para representar valores de diferentes tamaños. Por ejemplo, en este gráfico circular, el círculo representa a toda una clase. Última modificación: 2025-01-22 17:01

¿Cuál es otra palabra para tiempo real? simultánea coincidente concurrente acompañamiento de acuerdo concurrente inmediato instantáneo sincrónico en tiempo real. Última modificación: 2025-01-22 17:01

El controlador JDBC Thin no requiere que se instale el software de cliente de Oracle, pero requiere que el servidor esté configurado con un oyente de TCP / IP. Última modificación: 2025-01-22 17:01

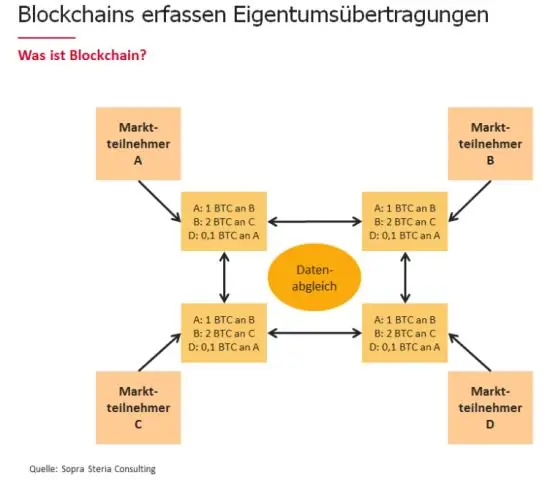

La red central de blockchain de NEM se ha escrito únicamente en Java (que pronto será C ++). C #: un lenguaje orientado a objetos conocido por permitir a los desarrolladores crear aplicaciones robustas que se ejecutan en. NET Framework con al menos 2 millones de desarrolladores en todo el mundo. Última modificación: 2025-01-22 17:01

¿Puedo conectar dispositivos que no son PoE a los puertos PoE del conmutador PoE? Sí tu puedes. Los conmutadores AllEnGenius PoE tienen puertos PoE con detección automática, lo que significa que el puerto PoE detectará si el dispositivo conectado es un dispositivo PoE o no. Última modificación: 2025-01-22 17:01

Agregar un fondo de hoja Haga clic en la hoja de trabajo que desea mostrar con un fondo de hoja. Asegúrese de que solo se seleccione una hoja de trabajo. En la pestaña Diseño de página, en el grupo Configurar página, haga clic en Fondo. Seleccione la imagen que desea usar para el fondo de la hoja y luego haga clic en Insertar. Última modificación: 2025-01-22 17:01

Con el Grip, dbrand va a vender máscaras especialmente cortadas que funcionarán con su bumper case. Esto significa que además de proteger el teléfono de caídas con el bumper, estarán disponibles máscaras para proteger la parte trasera del dispositivo de rayones ya que el Griple lo mantiene abierto. al aire. Última modificación: 2025-01-22 17:01

En resumen, un adaptador de CA convierte las corrientes eléctricas recibidas por el tomacorriente en una corriente alterna típicamente baja que puede usar un dispositivo electrónico. Última modificación: 2025-01-22 17:01

Istio es una plataforma abierta que proporciona una forma uniforme de conectar, administrar y proteger microservicios. Istio admite la gestión de los flujos de tráfico entre microservicios, la aplicación de políticas de acceso y la agregación de datos de telemetría, todo sin requerir cambios en el código del microservicio. Última modificación: 2025-01-22 17:01

Las conexiones SATA 3 se realizan conectando un cable de datos y un cable de alimentación directamente a la placa base y al disco de estado sólido. Una conexión NVMe, por otro lado, permite que una unidad de estado sólido tenga sus datos leídos directamente desde una ranura PCI-E directamente en la placa base. Última modificación: 2025-01-22 17:01

A continuación, le indicamos cómo restablecer su PC en Windows 10. Cómo restablecer su PC con Windows 10. Navega a Configuración. Seleccione 'Actualización y seguridad' Haga clic en Recuperación en el panel izquierdo. Haga clic en 'Comenzar' en Restablecer esta PC. Haga clic en 'Conservar mis archivos' o 'Eliminar todo', dependiendo de si desea mantener intactos sus archivos de datos. Última modificación: 2025-01-22 17:01

Haga clic en 'Ir' ubicado en la barra de menú del Finder y luego seleccione 'Utilidades' en el menú desplegable. Haga doble clic en el icono 'Configuración de audio Midi'. Haga clic en 'Salida incorporada' de la lista de opciones en la barra lateral. Marque las casillas etiquetadas '1' y '2' en la sección Silenciar. Última modificación: 2025-01-22 17:01

Gráfico de barras simple o gráfico de barras apiladas Definitivamente, la mejor alternativa para un gráfico circular / gráfico de anillos es un gráfico de barras simple porque en ese caso solo tenemos que comparar una dimensión, longitud con más claridad y menos cortador. Última modificación: 2025-01-22 17:01

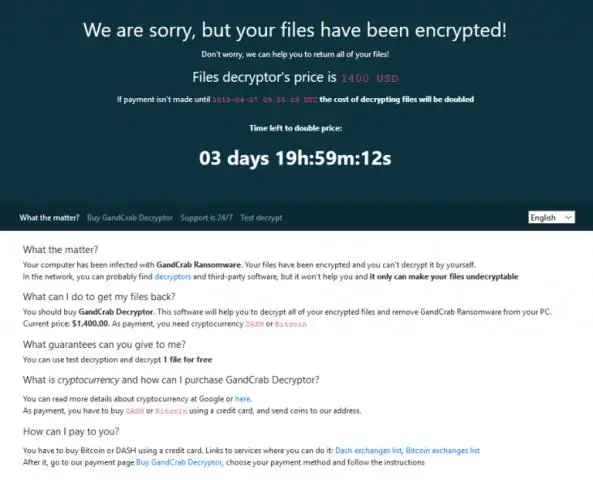

Hay 2 formas de eliminar el virus: Utilice SafeMode con funciones de red y desinfecte su computadora con la herramienta de eliminación Bitdefender Ransomware. Una vez que esté completo Bitdefender mostrará un mensaje informándole que el proceso de eliminación se ha completado. Última modificación: 2025-01-22 17:01

La mayoría de los GoPros usan 5V / 1A, que es estándar para la mayoría de los adaptadores de CA. Los modelos HERO7, HERO6 y HERO5 pueden funcionar hasta 5 V / 2 A. Puede utilizar un cargador de pared USB estándar. Última modificación: 2025-01-22 17:01

Para obtener el token de inserción de su dispositivo iOS, debe hacer lo siguiente: Abra Xcode Organizer. Conecte el dispositivo a su computadora y elija este dispositivo en la lista de dispositivos en el lado izquierdo> Consola. Inicie la aplicación que necesita para obtener el token de inserción del dispositivo para. Última modificación: 2025-01-22 17:01

Las palabras clave negativas son una pieza esencial de cualquier campaña de AdWords para ayudar a obtener el tipo de tráfico adecuado en función de los objetivos de una campaña. Una palabra clave negativa es una palabra o frase que evitará que su anuncio se active si se usa en el término de búsqueda. Lo mismo ocurre con sus campañas de AdWords. Última modificación: 2025-01-22 17:01

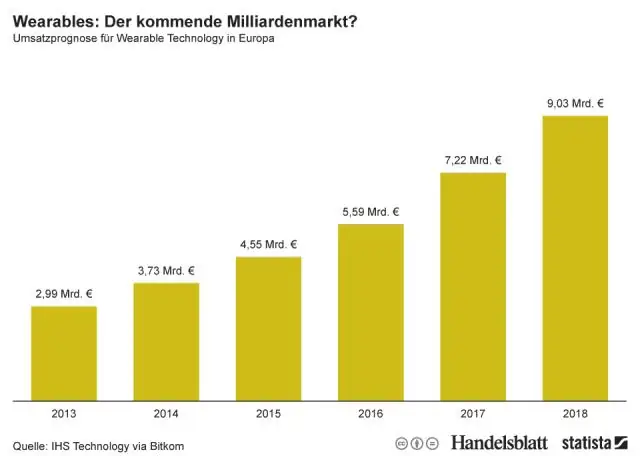

En 2017, el número de usuarios de dispositivos portátiles ascendió a 45,8 millones. Última modificación: 2025-01-22 17:01

Diferencias entre el ensayo de elaboración y el de mantenimiento Esto también puede denominarse ensayo de memoria. El ensayo de la información que está tratando de aprender puede ser mental, cuando está pensando y repitiendo la información en su mente, o verbal, donde está hablando y repitiendo la información en voz alta. Última modificación: 2025-01-22 17:01

Diferencia entre Sociolingüística y Lingüística. Sociolingüística: estudio del lenguaje en relación con la sociedad. Lingüística: solo tiene en cuenta la estructura del lenguaje, excluyendo el contexto social en el que se usa y se adquiere. Última modificación: 2025-01-22 17:01

Ya sea que sea un principiante o más experimentado con la fotografía, estos son algunos de nuestros consejos favoritos que lo ayudarán a mejorar su fotografía. Utilice la regla de los tercios. Evite el movimiento de la cámara. Aprenda a usar el triángulo de exposición. Utilice un filtro polarizador. Crea una sensación de profundidad. Utilice fondos simples. No use flash en interiores. Última modificación: 2025-01-22 17:01