Solo realiza un seguimiento de los pasos, el sueño y los 60 minutos de actividad diaria recomendada. El Garmin vivofit jr. El rastreador de actividad resistente al agua para niños es resistente al agua hasta 50 metros. Última modificación: 2025-01-22 17:01

VIDEO Por lo tanto, ¿cómo funcionan las válvulas de conexión por empuje? Todos empujar -encaja trabaja utilizando tres elementos primarios: un collar con un anillo de dientes de metal que sujeta firmemente la tubería, una o más juntas tóricas que crean un sello hermético y un mecanismo de bloqueo que mantiene todo junto.. Última modificación: 2025-01-22 17:01

Más núcleos: muchos de los procesadores Intel Core i7 son chips de cuatro núcleos con Hyper-Threadingenabled. Relojes más altos: los chips Corei7 móviles de doble núcleo de Intel suelen tener velocidades de reloj más altas que sus homólogos Core i5, incluso con el mismo TDP. Más caché: los chips Core i7 tienen 6 MB o 4 MB de caché. Última modificación: 2025-01-22 17:01

El equipo de desarrollo debe comprender lo suficiente de su alcance para poder planificarlo en un Sprint y enmarcar algún tipo de compromiso con respecto a su implementación para que se pueda alcanzar un objetivo de Sprint. En la práctica, este estándar a menudo se denomina "Definición de Listo". Última modificación: 2025-01-22 17:01

Puede copiar los datos de hdfs al sistema de archivos local siguiendo dos formas: bin / hadoop fs -get / hdfs / source / path / localfs / destination / path. bin / hadoop fs -copyToLocal / hdfs / fuente / ruta / localfs / destino / ruta. Última modificación: 2025-01-22 17:01

¿Qué versión de Bluebeam® Revu® tengo? Revu puede crear una tabla de contenido con enlaces a páginas en un PDF. Si el PDF ya incluye marcadores, el proceso es tan simple como exportar los marcadores a un nuevo PDF y luego insertar ese archivo al principio del documento original. Última modificación: 2025-01-22 17:01

Visión general. Xcode 10 está disponible en Mac App Store e incluye SDK para iOS 12, watchOS 5, macOS 10.14 y tvOS 12. Xcode 10 admite la depuración en el dispositivo para iOS 8 y posterior, tvOS 9 y posterior, y watchOS 2 y posterior. Última modificación: 2025-01-22 17:01

Los ingenieros de datos son como los héroes anónimos del mundo de los datos. Su trabajo es increíblemente complejo, involucra nuevas habilidades y nueva tecnología. Es realmente difícil construir nuevas tuberías ETL '. 'Es más difícil que un trabajo de ingeniería de software normal. Última modificación: 2025-01-22 17:01

La prominencia visual (o prominencia visual) es la cualidad perceptiva subjetiva distintiva que hace que algunos elementos en el mundo se destaquen de sus vecinos y capten nuestra atención de inmediato. Última modificación: 2025-01-22 17:01

Mesa de servicio local: generalmente ubicada cerca del cliente, en la ubicación o dentro de una sucursal. Mesa de servicio central: sin tener en cuenta el tamaño o la dispersión del cliente, la mesa de servicio ofrece servicios de soporte desde una única ubicación central. Puede abordar consideraciones de idioma, cultura o zona horaria. Última modificación: 2025-01-22 17:01

Los polinomios de tercer grado también se conocen como polinomios cúbicos. Los cúbicos tienen estas características: Una a tres raíces. Dos o cero extremos. Las raíces se pueden resolver mediante radicales. Última modificación: 2025-01-22 17:01

SQL Server Data Tools (SSDT) es una herramienta de desarrollo moderna para crear bases de datos relacionales de SQL Server, bases de datos de Azure SQL, modelos de datos de Analysis Services (AS), paquetes de Integration Services (IS) e informes de Reporting Services (RS). Última modificación: 2025-01-22 17:01

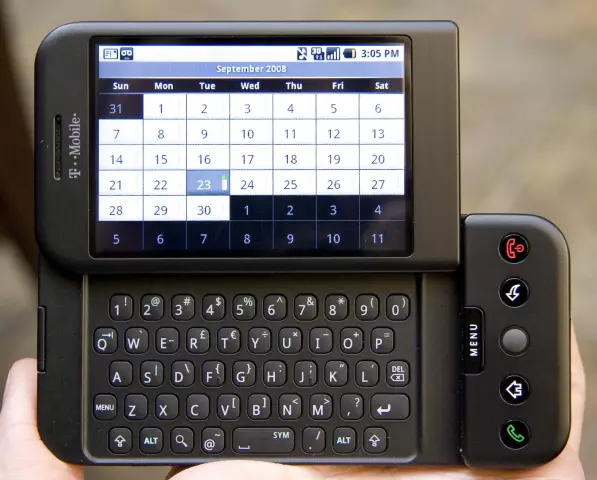

Actualice a un nuevo dispositivo. Visita una tienda T-Mobile para ver nuestra amplia selección de dispositivos. Debe intercambiar un dispositivo elegible en buenas condiciones en una tienda T-Mobile participante y actualizar a un dispositivo elegible en arrendamiento; permitir 30 días entre actualizaciones. Última modificación: 2025-01-22 17:01

Las tres partes de un párrafo: frases temáticas, frases de apoyo y conclusiones Un párrafo tiene tres partes principales. La primera parte es la oración principal. Se llama oración temática porque dice el tema o la idea principal del párrafo. La segunda parte principal del párrafo son las frases de apoyo. Última modificación: 2025-01-22 17:01

Navegue hasta el servicio de correo electrónico de AT&T en cualquier navegador web. Haga clic en el enlace 'Comprobar correo' para navegar a la página de inicio de sesión de AT&T. Escriba su dirección de correo electrónico de BellSouth en el campo 'Correo electrónico' y la contraseña en el campo 'Contraseña' y haga clic en 'Iniciar sesión' para iniciar sesión en su cuenta de correo electrónico de BellSouth. Última modificación: 2025-01-22 17:01

Puede utilizar Hangouts para: Iniciar una conversación por chat o una videollamada. Realice llamadas telefónicas usando Wi-Fi o datos. Envíe mensajes de texto con su número de teléfono de Google Voice o Google Fi. Qué necesitas para usar Hangouts Una cuenta de Google. Una computadora o un teléfono con cámara y micrófono. Una conexión a Internet o datos. Última modificación: 2025-01-22 17:01

Instale la versión anterior de java Paso 1: Vaya a la URL de descarga de JDK >> Desplácese hacia abajo y busque Java Archive >> Haga clic en Descargar. Paso 2: Los archivos de Java están separados por las versiones 1, 5, 6, 7, 8. Paso 3: Desplácese hacia abajo y elija la versión específica que desea descargar; He seleccionado Java SE Development Kit 8u60. Paso 4: Paso 5: Paso 6: Paso 7: Paso 8:. Última modificación: 2025-01-22 17:01

Compare esto con la identidad externa. La identidad externa se refiere a cómo otras personas interpretan quién eres y cuál es tu imagen pública como consecuencia de lo que haces, dices y cómo te ves. Tu identidad externa surge cuando otros hablan de ti, te juzgan y te tratan. Última modificación: 2025-01-22 17:01

CompTIA Security + es miembro de nuestro grupo de certificaciones con estatus de acreditación ISO / ANSI reconocido a nivel mundial. Caducan a los tres años a partir de la fecha en que se obtienen y pueden renovarse a través de nuestro programa de educación continua. Última modificación: 2025-01-22 17:01

Sí, el correo se coloca en cualquier depósito interior o exterior antes de la hora de recogida designada con matasellos del mismo día. No necesariamente tiene el matasellos de la misma instalación o código postal donde se dejó caer, ya que, para mayor eficiencia, se agrega y se envía al Centro de procesamiento y distribución más cercano. Última modificación: 2025-01-22 17:01

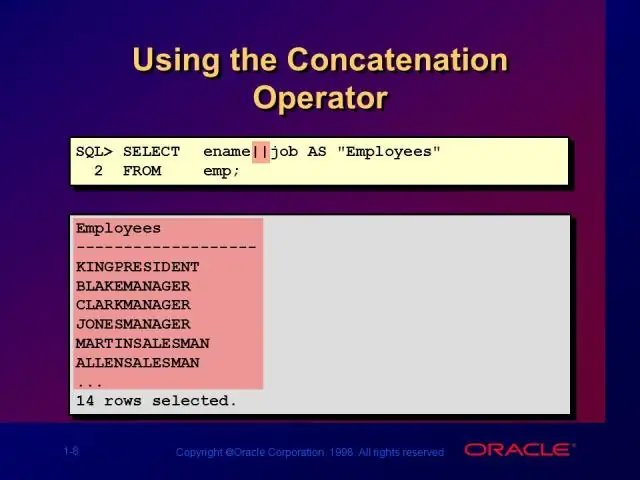

Un procedimiento es una unidad de subprograma que consta de un grupo de sentencias PL / SQL. Cada procedimiento en Oracle tiene su propio nombre único con el que se puede hacer referencia. Esta unidad de subprograma se almacena como un objeto de base de datos. Los valores pueden pasarse al procedimiento o extraerse del procedimiento a través de parámetros. Última modificación: 2025-01-22 17:01

Cambiar el tamaño de una imagen con Dreamweaver Haga clic en la imagen cuyo tamaño desea cambiar. Haga clic en uno de los puntos alrededor del borde de la imagen. Además, puede seleccionar la imagen y en la barra de Propiedades en la parte inferior de la pantalla, verá dos cuadros con números y px a continuación. Haga clic en Modificar en el menú superior y haga clic en Imagen. Última modificación: 2025-01-22 17:01

Las mejores computadoras portátiles de 2019: Dell XPS 13. La mejor computadora portátil en general. Huawei MateBook 13. La computadora portátil con la mejor relación calidad-precio. HP Spectre x360 (2019) La mejor computadora portátil 2 en 1. MacBook Pro (16 pulgadas, 2019) El mejor Applelaptop. Área de Alienware-51m. La mejor computadora portátil para juegos de 2019. Google Pixelbook Go. Laptop Microsoft Surface 3. Dell XPS 15 2 en 1. Última modificación: 2025-01-22 17:01

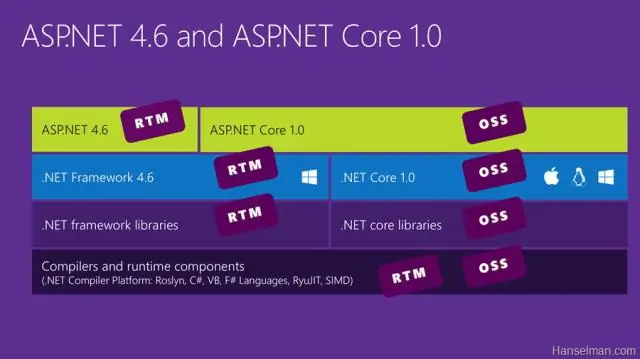

3 respuestas. ASP.Net Core 2.0 es casi dos veces más rápido que ASP.net 4.6 y también del marco ASP.Net 4.7. El rendimiento de Net Core, ASP.Net Core gana pero. Net Framework también tiene alguna ventaja debido a que algunas características preconstruidas funcionan con el marco asp.net. Última modificación: 2025-01-22 17:01

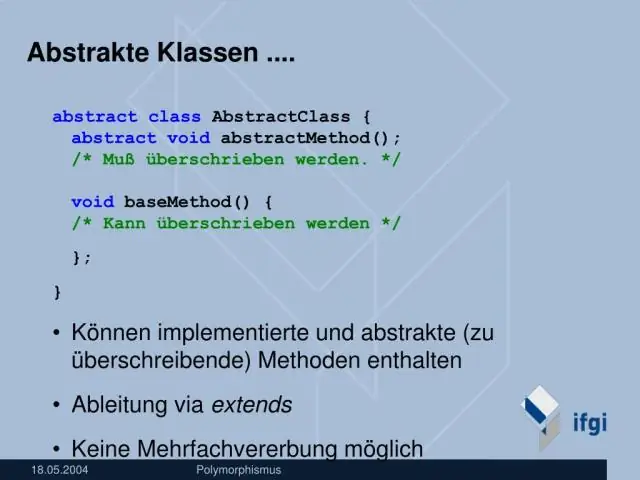

La ventaja de usar una clase abstracta es que puede agrupar varias clases relacionadas como hermanos. Agrupar las clases es importante para mantener un programa organizado y comprensible. Las clases abstractas son plantillas para futuras clases específicas. Última modificación: 2025-01-22 17:01

JIRA es una herramienta desarrollada por la empresa australiana Atlassian. Se utiliza para el seguimiento de errores, seguimiento de problemas y gestión de proyectos. El nombre 'JIRA' en realidad se hereda de la palabra japonesa 'Gojira' que significa 'Godzilla'. El uso básico de esta herramienta es rastrear problemas y errores relacionados con su software y aplicaciones móviles. Última modificación: 2025-01-22 17:01

Tutum, Kitematic, dockersh, Weave y Centurion son las herramientas más populares en la categoría 'ContainerTools'. Última modificación: 2025-01-22 17:01

Sass es una extensión de CSS3, que agrega reglas anidadas, variables, mixins, herencia de selectores y más. Se traduce a CSS estándar bien formateado mediante la herramienta de línea de comandos o un complemento de marco web. Entonces, Sass es una excelente manera de escribir una forma más concisa y funcional de escribir CSS. Última modificación: 2025-01-22 17:01

De un prefijo que aparece en préstamos del latín (decidir); también se usa para indicar privación, remoción y separación (deshumidificar), negación (demérito; trastornar), descenso (degradar; deducir), reversión (detraer), intensidad (descomponer). Última modificación: 2025-01-22 17:01

Plasmodium, un esporozoo, causa malaria. Un protozoo también es responsable de la destrucción de casas. Trichonympha, un zooflagelado, vive en el intestino de las termitas y les permite digerir la celulosa. La celulosa es el componente principal de la madera y la ingestión de madera por las termitas destruye la madera utilizada en las casas. Última modificación: 2025-01-22 17:01

Personalice los pasos del informe de TestNG custom-emailable-report-template. html: esta es la plantilla html para personalizar informes. suite principal. xml: agregue el oyente de prueba en este xml de la suite TestNG. CustomTestNGReporter. Haga clic con el botón derecho en main-suite.xml, haga clic en "Ejecutar como -> TestNG Suite" Después de la ejecución, puede ver un informe personalizado que se puede enviar por correo electrónico. Última modificación: 2025-01-22 17:01

Los carteros son los principales responsables de recoger y entregar el correo procesado por el Servicio Postal de EE. UU. (USPS). Son empleados federales que deben cumplir con estándares estrictos para ser contratados. Los carteros de USPS entregan correo a hogares y negocios en ciudades, pueblos y áreas rurales. Última modificación: 2025-01-22 17:01

Una plataforma es un conjunto de tecnologías que se utilizan como base sobre la que se desarrollan otras aplicaciones, procesos o tecnologías. En la informática personal, una plataforma es el hardware básico (computadora) y el software (sistema operativo) en el que se pueden ejecutar las aplicaciones de software. Última modificación: 2025-01-22 17:01

Un grupo de disponibilidad de escala de lectura es un grupo de bases de datos que se copian en otras instancias de SQL Server para una carga de trabajo de solo lectura. Un grupo de disponibilidad admite un conjunto de bases de datos primarias y de uno a ocho conjuntos de bases de datos secundarias correspondientes. Las bases de datos secundarias no son copias de seguridad. Última modificación: 2025-01-22 17:01

Hola Neerja, para ejecutar varios casos de prueba utilizando el conjunto de pruebas TestNG en selenium, realice estos pasos uno por uno: Haga clic con el botón derecho en la carpeta Proyecto, vaya a Nuevo y seleccione 'Archivo'. En el asistente de archivo nuevo, agregue el nombre del archivo como 'testng. xml 'y haga clic en el botón Finalizar. Agregará testng. Ahora ejecute el archivo xml haciendo clic derecho en el testng. Última modificación: 2025-01-22 17:01

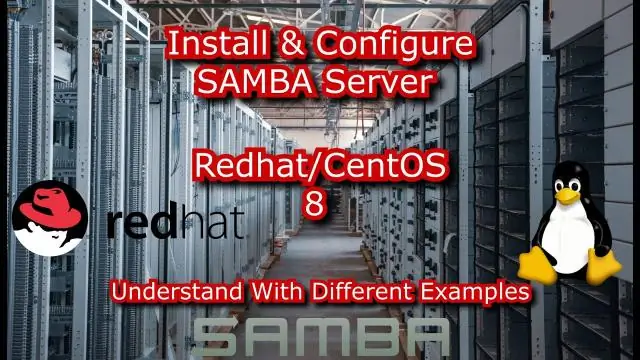

Samba. Samba es una implementación de código abierto de los protocolos Server Message Block (SMB) y Common Internet File System (CIFS) que proporciona servicios de archivos e impresión entre clientes en varios sistemas operativos. Última modificación: 2025-01-22 17:01

Usando un grupo de subprocesos en Android. El grupo de subprocesos es una única cola de tareas FIFO con un grupo de subprocesos de trabajo. Los productores (por ejemplo, el hilo de la interfaz de usuario) envían tareas a la cola de tareas. Siempre que algún subproceso de trabajo en el grupo de subprocesos esté disponible, eliminan las tareas del principio de la cola y comienzan a ejecutarlas. Última modificación: 2025-01-22 17:01

Las funciones chop y chomp de Perl a menudo pueden ser una fuente de confusión. No solo suenan similares, hacen cosas similares. Desafortunadamente, hay una diferencia crítica:? Chop elimina completamente el último carácter de la cadena, mientras que chomp solo elimina el último carácter si es una nueva línea. Última modificación: 2025-01-22 17:01

Direcciones IPv4 privadas Nombre RFC1918 Rango de direcciones IP Número de direcciones Bloque de 24 bits 10.0.0.0 - 10.255.255.255 16777216 Bloque de 20 bits 172.16.0.0 - 172.31.255.255 1048576 Bloque de 16 bits 192.168.0.0 - 192.168.255.255 65536. Última modificación: 2025-06-01 05:06

Bokeh es un proyecto patrocinado fiscalmente por NumFOCUS, una organización sin fines de lucro dedicada a apoyar a la comunidad informática científica de código abierto. Si le gusta Bokeh y quiere apoyar nuestra misión, considere hacer una donación para apoyar nuestros esfuerzos. Última modificación: 2025-01-22 17:01