Extendido desde: ZIP. Última modificación: 2025-01-22 17:01

Para elementos no relacionados en una lista (como en los experimentos de Nieuwenstein & Potter, 2006) el informe completo se ve afectado por el número total de elementos en una secuencia, mientras que el informe parcial se ve afectado solo mínimamente por el número total de elementos, si solo dos deben ser informó. Última modificación: 2025-01-22 17:01

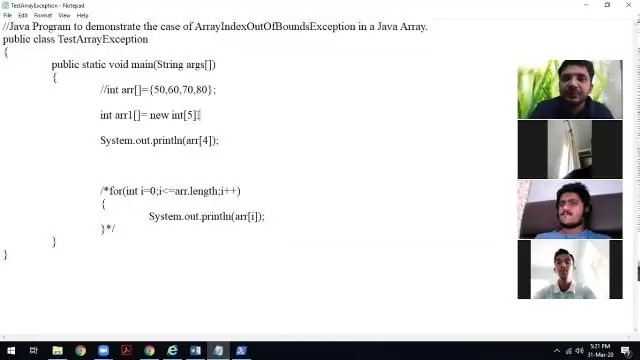

Excepción de índice fuera de límites. La excepción de índice fuera de límites es la excepción sin marcar que se produce en los errores de tiempo de ejecución. Esto surge debido a un parámetro no válido pasado a un método en un código. El compilador java no comprueba el error durante la compilación de un programa. Última modificación: 2025-01-22 17:01

Debido a la separación entre las capas de computación y almacenamiento, BigQuery requiere una red ultrarrápida que pueda entregar terabytes de datos en segundos directamente desde el almacenamiento a la computación para ejecutar trabajos de Dremel. La red Jupiter de Google permite que el servicio BigQuery utilice 1 Petabit / seg de ancho de banda de bisección total. Última modificación: 2025-01-22 17:01

Shodan es un motor de búsqueda que permite al usuario encontrar tipos específicos de computadoras (cámaras web, enrutadores, servidores, etc.) conectadas a Internet mediante una variedad de filtros. Algunos también lo han descrito como un motor de búsqueda de banners de servicios, que son metadatos que el servidor envía al cliente. Última modificación: 2025-01-22 17:01

ACID significa atomicidad, consistencia, aislamiento y durabilidad. La coherencia asegura que cualquier transacción llevará la base de datos de un estado válido a otro. El aislamiento establece que cada transacción debe ser independiente entre sí, es decir, una transacción no debe afectar a otra. Última modificación: 2025-01-22 17:01

El mensaje de texto parece haber sido enviado desde PayPal desde un número de código corto. Estas estafas de phishing de texto de PayPal funcionan porque muchas personas no revisan cuidadosamente los mensajes antes de hacer clic en los enlaces. Es posible que no sea evidente de inmediato que una persona no se encuentra en el sitio web genuino de PayPal. Última modificación: 2025-01-22 17:01

Siempre ha sido un buen valor obtener su banda ancha de Sky si ya tiene el televisor, y con Sky Q hay una ventaja adicional útil: el enrutador Sky Q Hub, que viene con Sky Q, permite que su caja Sky Q principal y Mini actúen como Wi -Hotspots de Fi, mejorando su red inalámbrica en toda su casa. Última modificación: 2025-01-22 17:01

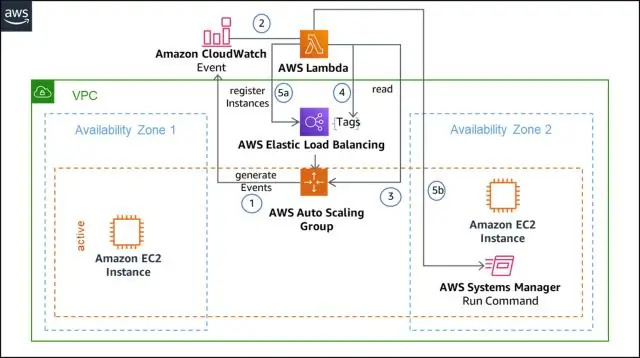

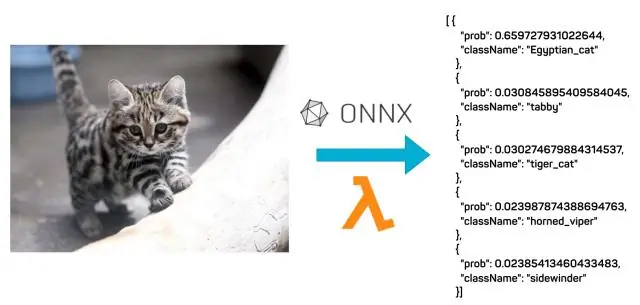

La ejecución de aplicaciones en instancias EC2 es una buena solución cuando las aplicaciones deben ejecutarse regularmente durante todo el día. Lambda. Una función de Lambda siempre está disponible, pero no se ejecuta todo el tiempo. De forma predeterminada, la función Lambda está inactiva. Última modificación: 2025-01-22 17:01

Boogie Board finalmente puede guardar imágenes. Un nuevo Boogie Board no solo guardará el archivo, sino que convertirá un dispositivo compatible con Bluetooth en una segunda pantalla. Para guardar archivos, el dispositivo de 9,7 pulgadas viene con un lector de tarjetas micro SD incorporado. Última modificación: 2025-01-22 17:01

Al igual que con Photoshop, Illustrator y varios otros programas de Adobe, puede comprar After Effects como una suscripción 'SingleApp', que cuesta $ 19,99 por mes. Esta suscripción también incluye un sitio web personal para su portafolio creativo, con 20 GB de almacenamiento en la nube para administrar los archivos digitales. Última modificación: 2025-01-22 17:01

Llámanos al 1.800. 921.8101 para escuchar un mensaje grabado sobre cortes en su área. Luego elija la opción para recibir un mensaje de texto cuando se restablezca el servicio. Última modificación: 2025-01-22 17:01

USB On-The-Go (USB OTG o simplemente OTG) es una especificación utilizada por primera vez a finales de 2001 que permite que los dispositivos USB, como tabletas o teléfonos inteligentes, actúen como host, permitiendo que otros dispositivos USB, como unidades flash USB, cámaras digitales, ratones o teclados, para adjuntarlos. Última modificación: 2025-01-22 17:01

¿Qué es un mecanismo de consenso? Un mecanismo de consenso es un mecanismo tolerante a fallas que se utiliza en sistemas informáticos y blockchain para lograr el acuerdo necesario sobre un valor de datos único o un estado único de la red entre procesos distribuidos o sistemas de agentes múltiples, como con las criptomonedas. Última modificación: 2025-01-22 17:01

La memoria secundaria está disponible a granel y siempre es más grande que la memoria primaria. Una computadora puede funcionar incluso sin memoria secundaria, ya que es una memoria externa. Los ejemplos de memoria secundaria son el disco duro, disquete, CD, DVD, etc. Última modificación: 2025-01-22 17:01

DSL son las siglas de Digital Subscriber Line. Los usuarios obtienen una conexión de ancho de banda de alta velocidad desde un teléfono walljack en una red telefónica existente. DSL funciona dentro de las frecuencias que el teléfono no hace, por lo que puede utilizar Internet mientras realiza llamadas telefónicas. Última modificación: 2025-01-22 17:01

Tipos de relación. Basándonos en la reutilización de los miembros de datos de una clase a otra clase en JAVA, tenemos tres tipos de relaciones. Son es-una relación, tiene-una relación y usa-una relación. Usos: una relación es aquella en la que un método de una clase utiliza un objeto de otra clase. Última modificación: 2025-01-22 17:01

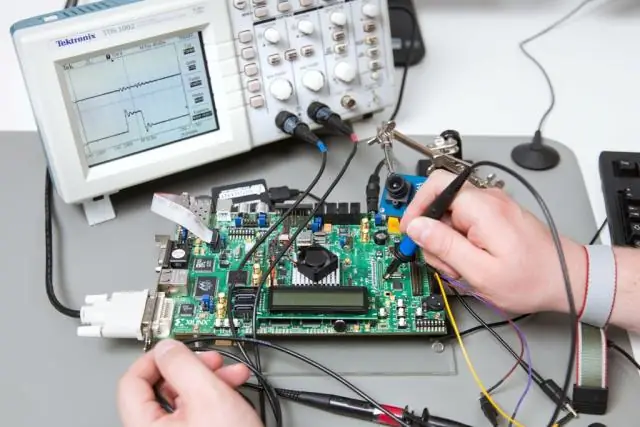

Un sistema integrado es una combinación de hardware y software de computadora, ya sea en capacidad fija o programable, diseñado para una función o funciones específicas dentro de un sistema más grande. Última modificación: 2025-01-22 17:01

Opción 2: escanee fotos con su teléfono: la aplicación Pic Scanner Gold y su versión lite PicScanner le permiten escanear varias fotos a la vez. Una opción más rápida y sencilla para escanear fotos es usar un iPhone o iPad y una aplicación de escaneo de fotos. Última modificación: 2025-01-22 17:01

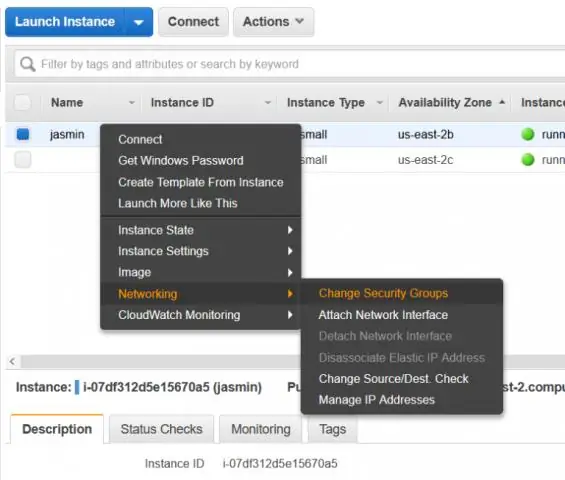

Creación de un grupo de seguridad En el panel de navegación, elija Grupos de seguridad. Elija Crear grupo de seguridad. Especifique un nombre y una descripción para el grupo de seguridad. Para VPC, elija el ID de la VPC. Puede comenzar a agregar reglas o puede elegir Crear para crear el grupo de seguridad ahora (siempre puede agregar reglas más adelante). Última modificación: 2025-01-22 17:01

Mejor en general: Metro by T-Mobile. Compre enMetropcs.com. Mejor ilimitado: Boost Mobile. Compre enBoostmobile.com. Mejor todos los días: Republic Wireless. Compre enRepublicwireless.com. Mejor básico: GoSmart Mobile. Mejor valor: Virgin Mobile USA. Mejor individuo: T-Mobile. Mejor libertad: AT&T prepago. Mejor cobertura: Verizon Wireless. Última modificación: 2025-01-22 17:01

La ciencia de datos utiliza técnicas como el aprendizaje automático y la inteligencia artificial para extraer información significativa y predecir patrones y comportamientos futuros. El campo de la ciencia de datos está creciendo a medida que avanza la tecnología y las técnicas de recopilación y análisis de big data se vuelven más sofisticadas. Última modificación: 2025-01-22 17:01

Term-, raíz. -therm- proviene del griego, donde tiene el significado de 'calor'. '' Este significado se encuentra en palabras como: hipotermia, térmica, termodinámica, termómetro, termostato. Última modificación: 2025-01-22 17:01

La función DBTIMEZONE devuelve una cadena de caracteres que representa un desplazamiento de zona horaria en el formato [+ | -] TZH: TZM, p. Ej., -05: 00 o un nombre de región de zona horaria, p. Ej., Europa / Londres. El valor de la zona horaria de la base de datos depende de cómo lo especifique en la declaración CREATE DATABASE o ALTER DATABASE más reciente. Última modificación: 2025-01-22 17:01

Presione 'Alt-Tab' para alternar rápidamente entre la ventana actual y la última vista. Presione repetidamente el atajo para seleccionar otra pestaña; cuando suelta las teclas, Windows muestra la ventana seleccionada. Presione 'Ctrl-Alt-Tab' para mostrar una pantalla superpuesta con las ventanas del programa. Última modificación: 2025-01-22 17:01

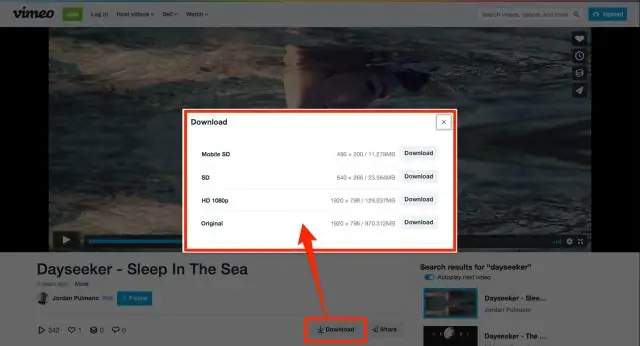

Los espectadores pueden acelerar o ralentizar la velocidad de reproducción, lo que permite captar detalles finos y consumir contenido más rápido que nunca. Para comenzar, acceda a la configuración de inserción de su video y active 'Controles de velocidad' en la sección Controles de video. Última modificación: 2025-01-22 17:01

¿Cómo obtuvo Sleepy Hollow su nombre? El nombre de Tarrytown fue dado por las amas de casa del país vecino porque los maridos esperaban alrededor de la taberna del pueblo los días de mercado. El nombre Sleepy Hollow proviene de la influencia somnolienta y soñadora que parece flotar sobre la tierra. Última modificación: 2025-01-22 17:01

SOLID es un acrónimo que significa cinco principios básicos de programación orientada a objetos y diseño para corregir el código STUPID: Principio de responsabilidad única. Principio abierto / cerrado. Principio de sustitución de Liskov. Principio de segregación de interfaz. Última modificación: 2025-01-22 17:01

Borrar registros del búfer de dmesg Aún puede ver los registros almacenados en archivos '/ var / log / dmesg'. Si conecta cualquier dispositivo generará salida dmesg. Última modificación: 2025-01-22 17:01

Java es uno de los más utilizados y no solo en el desarrollo de IA. Deriva una gran parte de su sintaxis de C y C ++, además de sus herramientas menores que ellos. Java no solo es apropiado para NLP y algoritmos de búsqueda, sino también para redes neuronales. Última modificación: 2025-01-22 17:01

Implemente contenedores de Docker Paso 1: configure su primera ejecución con Amazon ECS. Paso 2: cree una definición de tarea. Paso 3: configura tu servicio. Paso 4: configura tu clúster. Paso 5: Inicie y vea sus recursos. Paso 6: Abra la aplicación de muestra. Paso 7: Elimina tus recursos. Última modificación: 2025-01-22 17:01

De la documentación: CLASS torch.nn.Linear (in_features, out_features, bias = True) Aplica una transformación lineal a los datos entrantes: y = xW ^ T + b. Parámetros: in_features - tamaño de cada muestra de entrada. Última modificación: 2025-01-22 17:01

Neverware es una empresa de tecnología estadounidense que ofrece un servicio destinado a hacer que las PC antiguas sean más rápidas y seguras. En febrero de 2015, la empresa lanzó su segundo producto, CloudReady; un sistema operativo basado en el sistema operativo de código abierto de Google, Chromium. Última modificación: 2025-01-22 17:01

Gestión del acceso en IBM Cloud Para los recursos de IAM, vaya a Gestionar> Acceso (IAM) y, a continuación, seleccione Usuarios, Grupos de acceso o ID de servicio para empezar. Para asignar acceso a los recursos de su infraestructura clásica, establezca permisos en Administrar> Acceso (IAM) en la pestaña Infraestructura clásica para el usuario al que desea asignar acceso. Última modificación: 2025-01-22 17:01

Siga estos pasos en cada Mac con OS X que desee conectar a la red: Haga clic en el icono Preferencias del sistema en el Dock. Haga clic en el icono Red (en Internet y redes). En la lista Conexión a la izquierda, haga clic en Ethernet. Haga clic en el menú emergente Configurar IPv4 y seleccione Usar DHCP. Haga clic en el botón Aplicar. Última modificación: 2025-01-22 17:01

Las funciones de middleware son funciones que tienen acceso al objeto de solicitud (req), el objeto de respuesta (res) y la siguiente función de middleware en el ciclo de solicitud-respuesta de la aplicación. La siguiente función de middleware se denota comúnmente por una variable llamada next. Última modificación: 2025-01-22 17:01

Cómo configurar Voice Match Abra la aplicación Google Home. En la parte superior derecha, toca tu cuenta. Verifique que la cuenta de Google que se muestra esté vinculada a su dispositivo Google Home o Google Nest. Vuelve a la pantalla de inicio y luego presiona Configuración. Desplázate hacia abajo hasta "Servicios del Asistente de Google", luego presiona Más configuraciones. Última modificación: 2025-01-22 17:01

AES y ChaCha20 son los mejores cifrados simétricos para usar, a principios del siglo XXI. La diferencia entre ellos es, en pocas palabras, ser un cifrado de bloque y de flujo, por lo que es diferente en velocidad. Última modificación: 2025-01-22 17:01

Mantenga presionado y luego mueva el mouse para dibujar en la pantalla, junto con el para dibujar líneas de flecha o formas sólidas. Mantenga pulsado para borrar las marcas. Última modificación: 2025-01-22 17:01

Tiempo de servicio (min) = tiempo total de servicio (min) número total de clientes = 317 100 = 3,17 min Tiempo medio entre llegadas (min) = suma de los tiempos entre llegadas (min) número de llegadas y menos; 1 = 415 99 = 4,19 N.B.E [tiempo entre llegadas] = 1 + 8 2 = 3,2 min. Última modificación: 2025-01-22 17:01