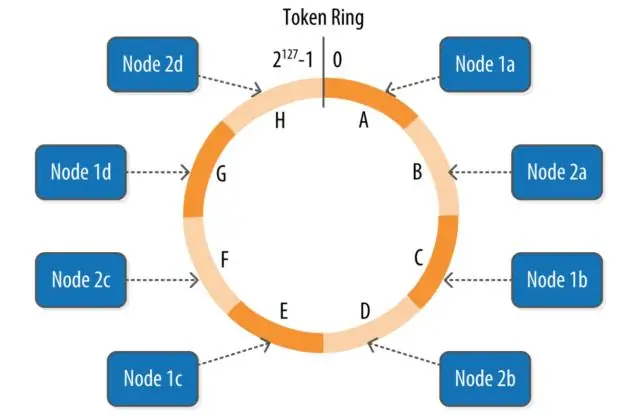

Una ficha en Cassandra es un valor Hash. Cuando intente insertar datos en Cassandra, utilizará un algoritmo para aplicar un hash a la clave principal (que es una combinación de clave de partición y columna de agrupamiento de la tabla). El rango de token para los datos es 0 - 2 ^ 127. Cada nodo de un clúster o "anillo" de Cassandra recibe un token inicial. Última modificación: 2025-01-22 17:01

Sí, las garantías de las computadoras de Apple son internacionales. RESTRICCIÓN IMPORTANTE PARA EL SERVICIO DE TELEVISIÓN iPHONE, iPAD YAPPLE. Apple puede restringir el servicio de garantía para iPhone, iPad y Apple TV al país donde Apple o sus Distribuidores autorizados vendieron originalmente el dispositivo. Última modificación: 2025-01-22 17:01

El dbconfig. xml (ubicado en la raíz de su directorio de inicio de JIRA) define todos los detalles para la conexión de la base de datos de JIRA. Este archivo se crea normalmente ejecutando el asistente de configuración de JIRA en nuevas instalaciones de JIRA o configurando una conexión de base de datos utilizando la herramienta de configuración de JIRA. Última modificación: 2025-01-22 17:01

Skytap para ofrecer un servicio Azure de autoservicio y multiinquilino compatible con todos los sistemas operativos IBM Power, incluidos AIX, IBM iy Linux. Última modificación: 2025-01-22 17:01

El enfriamiento lento y continuo de 35 ° C por hora asegura un enfriamiento uniforme del núcleo y las zonas de la superficie y, por lo tanto, evita la acumulación de nueva tensión mientras que tanto la microestructura como la resistencia mecánica del material permanecen sin cambios. Última modificación: 2025-01-22 17:01

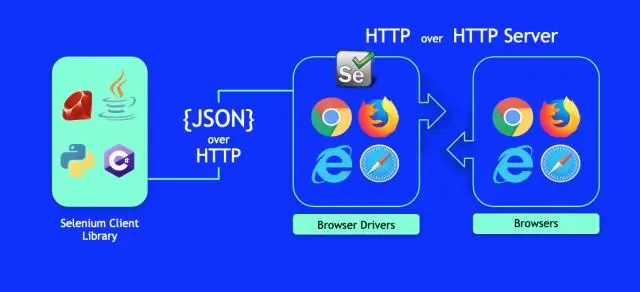

Así que comencemos con la versión más reciente de Selenium Webdriver, que es la versión 3.0. Hay muchas características nuevas introducidas en esta versión. Se centró principalmente en alienar la API central de la implementación del controlador del cliente. Última modificación: 2025-01-22 17:01

ASUS Smart Gesture es un controlador de panel táctil inteligente que le ayuda a controlar gestos más precisos, como tocar, desplazarse, arrastrar, hacer clic y más. Última modificación: 2025-01-22 17:01

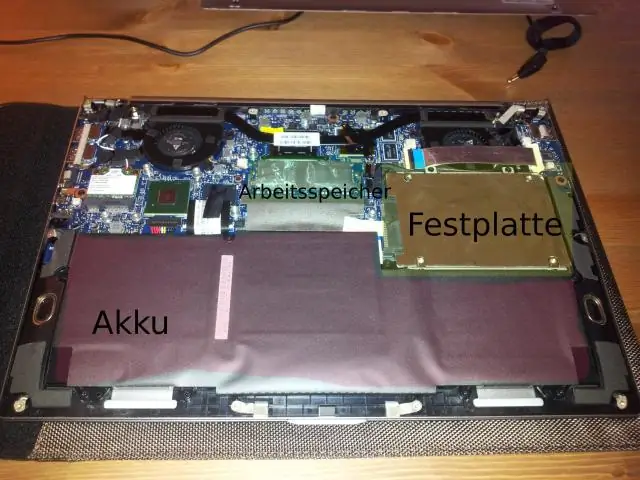

El acceso aleatorio se refiere a la capacidad de acceder a los datos de forma aleatoria. Lo opuesto al acceso aleatorio es el acceso secuencial. Para ir del punto A al punto Z en un sistema de acceso secuencial, debe pasar por todos los puntos intermedios. En un sistema de acceso aleatorio, puede saltar directamente al punto Z. Última modificación: 2025-01-22 17:01

Presione las teclas Mayús + Control + Opción en el lado izquierdo del teclado y el botón de Encendido, y manténgalos presionados. Suelte los cuatro botones al mismo tiempo y luego presione el botón de Encendido para encender el Macon. En MacBooks con batería extraíble, desconecte la Mac de su fuente de alimentación y retire la batería. Última modificación: 2025-01-22 17:01

Aquí están las 10 mejores cámaras de seguridad inalámbricas de 2020: Arlo Pro 3: la mejor cámara sin cables. Wyze Cam Pan: la mejor cámara económica para interiores. Canary Pro: la mejor cámara inteligente para el hogar. Google Nest Cam IQ para interiores: la mejor cámara de alta tecnología. Última modificación: 2025-01-22 17:01

SAN FRANCISCO (KGO) - Otro corte de energía por motivos de seguridad pública de PG&E está afectando a miles de clientes en North Bay. Se espera que el cierre afecte al menos a 50.000 clientes en todo el norte de California. Aquí hay una lista de todos los condados, ciudades y clientes que se espera que se vean afectados por interrupciones el miércoles. Última modificación: 2025-01-22 17:01

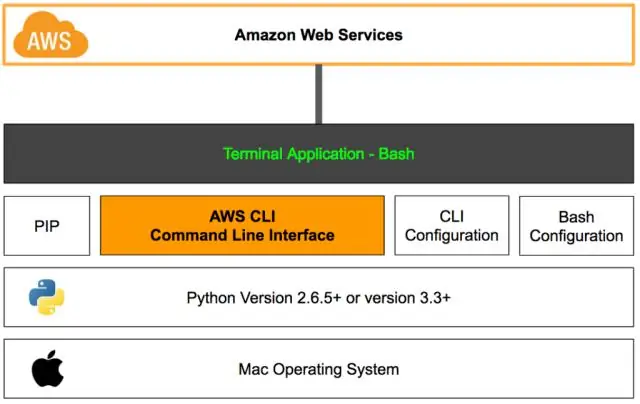

AWS CLI versión 2 es la versión principal más reciente de AWS CLI y es compatible con todas las funciones más recientes. Algunas funciones introducidas en la versión 2 no son compatibles con la versión 1 y debe actualizar para acceder a esas funciones. La versión 2 de AWS CLI está disponible para instalar solo como un instalador incluido. Última modificación: 2025-01-22 17:01

Audacity Descargue e instale Audacity. Haga clic en Editar, Abrir, elija el archivo a comprimir y haga clic en Aceptar. Haga clic en Tasa de proyecto y elija un valor más bajo. Haga clic en la flecha desplegable junto al nombre del archivo de audio y seleccione Dividir pista estéreo, seleccione Mono haciendo clic en el menú desplegable junto a las dos pistas. Última modificación: 2025-01-22 17:01

La integración continua y la entrega continua son los procesos en los que su equipo de desarrollo implica cambios de código frecuentes que se introducen en la rama principal y, al mismo tiempo, se asegura de que no afecte a los cambios realizados por los desarrolladores que trabajan en paralelo. Última modificación: 2025-01-22 17:01

Para salir de una consola virsh desde un indicador de shell en Linux: Para salir de una sesión de consola virsh, escriba CTRL + Shift seguido de]. Última modificación: 2025-01-22 17:01

El registro asincrónico puede mejorar el rendimiento de su aplicación al ejecutar las operaciones de E / S en un subproceso separado. Log4j 2 realiza una serie de mejoras en esta área. Los registradores asíncronos son una nueva incorporación en Log4j 2. Su objetivo es regresar de la llamada al registrador. Última modificación: 2025-01-22 17:01

Copie las fotografías en un directorio de su computadora y luego desconecte el lector de tarjetas SIM de la computadora. Conecte su iPhone a un puerto USB. El teléfono será reconocido como un dispositivo de almacenamiento masivo USB. Abra la carpeta 'Fotos' del iPhone y arrastre las fotos que guardó en el Paso 4 a la carpeta. Última modificación: 2025-01-22 17:01

RFC 7159 se publicó en marzo de 2014 y actualiza RFC 4627. Esto significa que con RFC 7159, "nulo" (así como "verdadero" y "falso") se convierte en un texto JSON válido. Entonces, el valor serializado de texto JSON de un objeto nulo es de hecho "nulo". Desafortunadamente, no todos los analizadores / deserializadores JSON admiten el análisis de la cadena "nulo". Última modificación: 2025-01-22 17:01

Todo lo que necesita hacer es tomar algunas fotos en modo ráfaga (mantenga presionado el botón del obturador mientras toma una foto) y luego importe el conjunto a Burstio. Puede editar la longitud y luego exportar como un GIF animado o un video. Última modificación: 2025-01-22 17:01

'Backset' es la distancia desde la parte delantera de la cerradura hasta el centro del eje, como se muestra aquí. Casi TODAS las cerraduras de embutir domésticas y los pestillos tubulares se suministran con una longitud posterior de 44 mm o 57 mm. Estos equivalen a tamaños de caja de 2.1 / 2 'o 3' en medidas imperiales. Las cerraduras comerciales (DIN) tienen una parte posterior de 60 mm. Última modificación: 2025-01-22 17:01

Un interruptor intermedio se puede utilizar como un interruptor unidireccional o bidireccional (pero es más caro, por lo que normalmente no se utilizaría para esto). Un interruptor de dos vías se puede utilizar como un interruptor de una vía o un interruptor de dos vías. A menudo se utilizan como ambos. Última modificación: 2025-01-22 17:01

Visión general. La distribución de Anaconda viene con 1,500 paquetes seleccionados de PyPI, así como el paquete conda y el administrador de entorno virtual. También incluye una GUI, Anaconda Navigator, como alternativa gráfica a la interfaz de línea de comandos (CLI). Última modificación: 2025-01-22 17:01

S (setuid) significa establecer el ID de usuario en el momento de la ejecución. Si setuid bit activó un archivo, el usuario que ejecuta ese archivo ejecutable obtiene los permisos de la persona o grupo que posee el archivo. Última modificación: 2025-01-22 17:01

Hortonworks Data Platform (HDP) es una distribución de Apache Hadoop de código abierto, lista para la empresa y rica en seguridad, basada en una arquitectura centralizada (YARN). HDP aborda las necesidades de los datos en reposo, potencia las aplicaciones de los clientes en tiempo real y ofrece análisis sólidos que ayudan a acelerar la toma de decisiones y la innovación. Última modificación: 2025-01-22 17:01

El método más fácil de ganar monedas en Cointiply es usar el grifo. En su Tablero, haga clic en el botón de acción "Roll &Win" y resuelva el Captcha. ¡Puede lanzar una vez por hora y tener la oportunidad de ganar hasta 100 000Coins! Obtienes una bonificación de 35 monedas si sacas un número primo. Última modificación: 2025-01-22 17:01

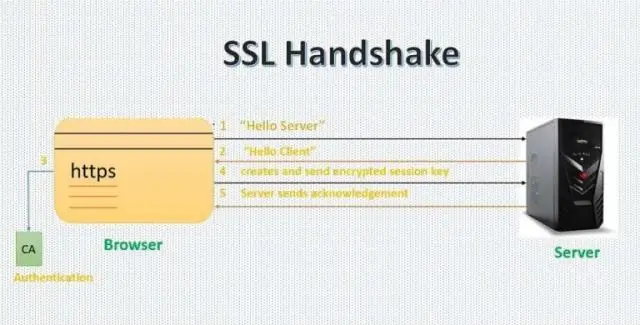

El apretón de manos en Socket.IO es como cualquier otro apretón de manos relacionado con la tecnología de la información. Es el proceso de negociación, que en Socket. El caso de IO, decide si un cliente puede conectarse y, en caso contrario, niega la conexión. Última modificación: 2025-01-22 17:01

Mac Lethal es un rapero técnico absurdamente habilidoso y un tonto impenitente, lo que significa que es bueno en acrobacias virales como demostrar un par de docenas de estilos de rap en rápida sucesión o rapear rápido sobre cómo cocinar panqueques mientras cocina panqueques. Última modificación: 2025-01-22 17:01

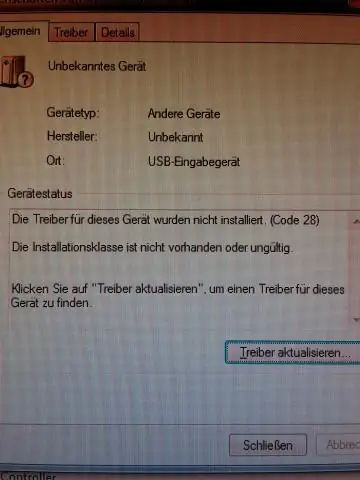

HID = Dispositivo de interfaz humana (generalmente se usa para referirse a periféricos como teclados y ratones) Supongo que a partir de eso puede decir que los dispositivos compatibles con HID probablemente serán algunos dispositivos de entrada u otros que haya conectado a su computadora. Última modificación: 2025-01-22 17:01

¿Qué es la revisión de código? Code Review, o Peer Code Review, es el acto de reunirse consciente y sistemáticamente con los compañeros programadores para verificar el código de los demás en busca de errores, y se ha demostrado repetidamente que acelera y agiliza el proceso de desarrollo de software como pocas otras prácticas pueden hacerlo. Última modificación: 2025-01-22 17:01

La serialización de conflictos se define por la equivalencia a un programa en serie (sin transacciones superpuestas) con las mismas transacciones, de modo que ambos programas tienen los mismos conjuntos de pares respectivos ordenados cronológicamente de operaciones en conflicto (las mismas relaciones de precedencia de las respectivas operaciones en conflicto). Última modificación: 2025-01-22 17:01

Creo se utiliza en una amplia variedad de industrias, incluidas las de automoción, aeroespacial, equipos industriales, maquinaria pesada, alta tecnología y otras. A diferencia de Solidworks y Solid Edge, Creo es utilizado por empresas de todos los tamaños. Última modificación: 2025-01-22 17:01

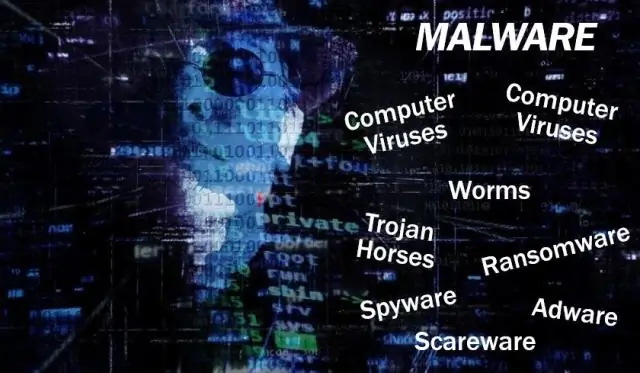

El malware es una contracción de "software malicioso". Ejemplos de malware común incluyen virus, gusanos, virus troyanos, spyware, adware y ransomware. Última modificación: 2025-01-22 17:01

Cambiar tu nombre de usuario de GitHub En la esquina superior derecha de cualquier página, haz clic en tu foto de perfil y luego en Configuración. En la barra lateral izquierda, haz clic en Configuración de la cuenta. En la sección "Cambiar nombre de usuario", haga clic en Cambiar nombre de usuario. Última modificación: 2025-01-22 17:01

Autodesk Inventor es un software de diseño de modelado sólido mecánico 3D desarrollado por Autodesk para crear prototipos digitales 3D. Se utiliza para diseño mecánico 3D, comunicación de diseño, creación de herramientas y simulación de productos. Última modificación: 2025-01-22 17:01

La opción de base de datos READ_COMMITTED_SNAPSHOT determina el comportamiento del nivel de aislamiento READ COMMITTED predeterminado cuando el aislamiento de instantáneas está habilitado en una base de datos. Si no especifica explícitamente READ_COMMITTED_SNAPSHOT ON, READ COMMITTED se aplica a todas las transacciones implícitas. Última modificación: 2025-01-22 17:01

La forma de diamante se crea imprimiendo un triángulo y luego un triángulo invertido. Esto se hace usando bucles for anidados. Última modificación: 2025-01-22 17:01

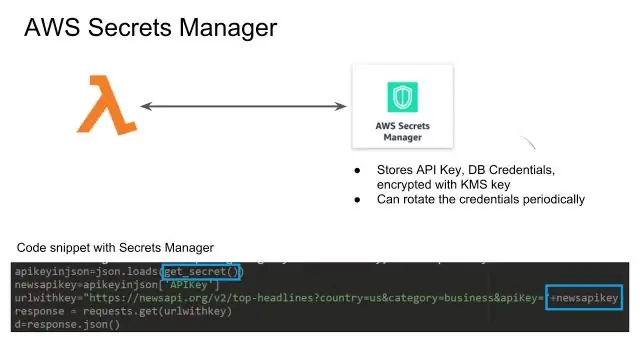

AWS Secrets Manager es un servicio de administración de secretos que lo ayuda a proteger el acceso a sus aplicaciones, servicios y recursos de TI. Este servicio le permite rotar, administrar y recuperar fácilmente las credenciales de la base de datos, las claves de API y otros secretos a lo largo de su ciclo de vida. Última modificación: 2025-01-22 17:01

El SPD está diseñado para limitar las sobretensiones transitorias de origen atmosférico y desviar las ondas de corriente a tierra, a fin de limitar la amplitud de esta sobretensión a un valor que no sea peligroso para la instalación eléctrica y la aparamenta eléctrica y de control. Última modificación: 2025-01-22 17:01

Afortunadamente, puede eliminar automáticamente las declaraciones de importación no utilizadas. Desde las acciones de contexto (alt + enter), elija 'Optimizar importaciones' e IntelliJ IDEA eliminará todas las importaciones no utilizadas del código. Última modificación: 2025-01-22 17:01

Cómo convertir fotos en pinturas de acuarela Abra su archivo en Photoshop y desbloquee la capa de fondo. Convierta la foto en un objeto inteligente. Haga clic con el botón derecho en la capa 0 y seleccione Convertir en objeto inteligente. Abra la Galería de filtros. Vaya al menú superior y seleccione Filtro> Galería de filtros. Juega con los ajustes. Última modificación: 2025-01-22 17:01