El sobreajuste es sospechoso cuando la precisión del modelo es alta con respecto a los datos utilizados en el entrenamiento del modelo, pero disminuye significativamente con nuevos datos. Efectivamente, el modelo conoce bien los datos de entrenamiento pero no generaliza. Esto hace que el modelo sea inútil para fines como la predicción. Última modificación: 2025-01-22 17:01

Al igual que los ChromeBooks, están hechos por varios fabricantes. A diferencia de los ChromeBooks, los Ultrabooks ejecutan Microsoft Windows y paquetes de software completos. ProBook: ProBooks es un producto específico de HP. Al igual que el 'ThinkPad' de Lenovo, este es solo un nombre para una categoría de computadoras portátiles que generalmente se comercializan con fines comerciales. Última modificación: 2025-01-22 17:01

La memoria de acceso aleatorio síncrona (SDRAM) es lo mismo que la DRAM, excepto que la DRAM normal es asíncrona. La memoria de acceso aleatorio síncrona permanece sincronizada con el reloj de la computadora, lo que permite una mayor eficiencia en el almacenamiento y recuperación de datos en comparación con la DRAM asíncrona. Última modificación: 2025-01-22 17:01

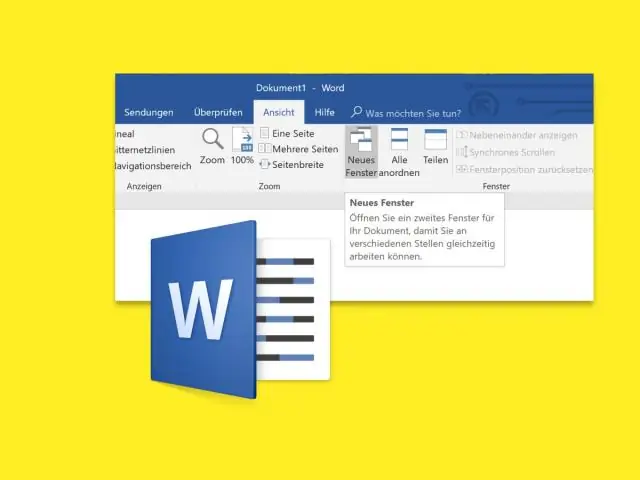

Word 2016 y 2013: Dividir página en columnas Resalte el texto que desea dividir en columnas. Seleccione la pestaña "Diseño de página". Elija "Columnas" y luego seleccione el tipo de columnas que desea aplicar. Uno. Dos. Tres. Izquierda. Derecha. Última modificación: 2025-01-22 17:01

La programación no es necesaria para la seguridad cibernética, si desea estar por debajo del promedio y nunca sobresalir en los escalones superiores. Si desea tener éxito en cualquier área de la seguridad cibernética, debe comprender la programación. Última modificación: 2025-01-22 17:01

El término 'reflexivo' describe a las personas que consideran completa y cuidadosamente toda la información antes de expresar una opinión o tomar una decisión. No parecen tener prisa y, a menudo, muestran control emocional. Los comunicadores reflexivos tienden a expresar sus opiniones de manera formal y deliberada. Última modificación: 2025-01-22 17:01

Uso de la herramienta Polígono Seleccione la herramienta Polígono en el panel Herramientas seleccionando la herramienta Rectángulo y manteniendo presionado el botón del mouse hasta que aparezca el menú. Haga doble clic en la herramienta Polígono en el panel Herramientas. En el campo de texto Número de lados, ingrese el número de lados que desea que tenga el nuevo polígono. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Me gusta que no necesite una llave pequeña u otra herramienta muy específica y fácil de perder para cambiar los accesorios de JobMax. El cambio de cuchillas y accesorios es rápido y sencillo. Primero, simplemente tire de la manija hacia afuera y luego hacia arriba para liberar el bloqueo. Primero tire de la manija negra hacia afuera, luego hacia arriba. Última modificación: 2025-01-22 17:01

Comodo Free Antivirus no es evaluado por la mayoría de los laboratorios de pruebas independientes, pero AV-Test verifica la seguridad de Internet de Comodo y los resultados son interesantes. Comodo Antivirus bloqueó incorrectamente tres acciones de software legítimo, pero el promedio de la industria es dos, por lo que eso no es gran cosa. Última modificación: 2025-01-22 17:01

Cómo abrir archivos RAR en Android Descargue e instale la aplicación RAR para Android. Abra la aplicación RAR. Navegue hasta la carpeta que contiene el archivo que desea abrir. Toque el archivo RAR e ingrese la contraseña, si se le solicita, para ver el contenido. Toque los archivos individuales para abrirlos. Última modificación: 2025-01-22 17:01

SAP Trabajar con datos Método abreviado de teclado Descripción Ctrl F6 Mostrar resultados. F8 Colapsar todos los niveles. Ctrl-Shift F4 Ordenar en orden descendente. Mayús F4 Selecciones dinámicas. Seleccione campos adicionales para los criterios de búsqueda. Última modificación: 2025-01-22 17:01

Aprendizaje y cognición. El aprendizaje se define como un cambio de comportamiento debido a un estímulo que puede ser un cambio temporal o permanente, y se produce como resultado de una práctica reforzada. Cuando estudiamos el aprendizaje, tenemos que ver el comportamiento como un cambio, de lo contrario no hay forma de rastrear lo que está aprendiendo. Última modificación: 2025-01-22 17:01

El 'derrame' ocurre cuando. La información personal se publica inadvertidamente en un sitio web. ¿Qué se debe hacer con los datos confidenciales en computadoras portátiles y otros dispositivos informáticos móviles? Cifre los datos sensibles. ¿Cuál de las siguientes acciones debe realizarse para mantener segura la computadora de su hogar?. Última modificación: 2025-01-22 17:01

Los sistemas back-end son sistemas corporativos que se utilizan para administrar una empresa, como sistemas para administrar pedidos, inventario y procesamiento de suministros. Los sistemas de back-end dan soporte al back office de la empresa. Este sistema recopila información de usuarios u otros sistemas para procesar. Última modificación: 2025-01-22 17:01

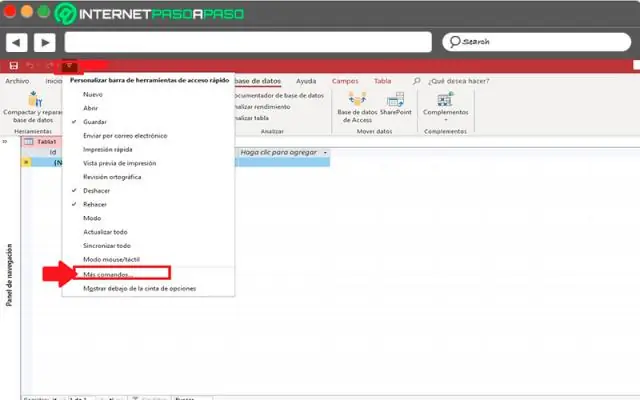

Cómo agregar un título a un campo: asegúrese de que la tabla se muestre en la vista de diseño. haga clic en el campo al que desea agregar un título. haga clic en el cuadro de título en la sección de propiedades del campo y escriba el título. Última modificación: 2025-01-22 17:01

CSSOM son las siglas de CSS Object Model. Básicamente es un "mapa" de los estilos CSS que se encuentran en una página web. Es muy parecido al DOM, pero para CSS en lugar de HTML. Los navegadores utilizan CSSOM combinado con DOM para mostrar páginas web. Última modificación: 2025-01-22 17:01

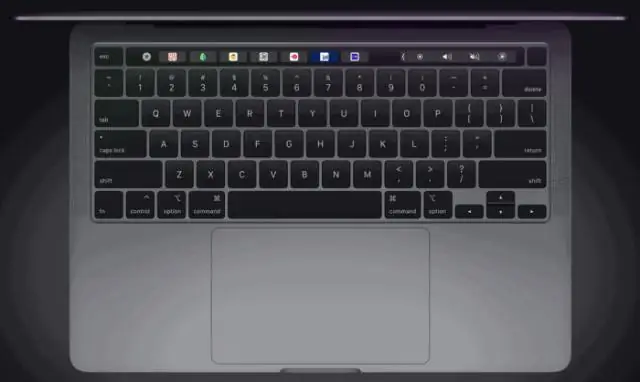

109 Además, ¿cuántas teclas hay en un teclado MacBook air? Tecla del teclado Apple Macbook Air 13 "Mediados de 2017-2018 Teclas son los NEGROS TECLAS para el 2017 y 2017 MacBook Air Esto es para los 13 " teclas del teclado ¡SOLAMENTE!. Última modificación: 2025-01-22 17:01

Una variable manipulada es la variable independiente en un experimento. La variable manipulada o independiente es la que controlas. La variable controlada es la que mantienes constante. La variable o variables que responden es lo que sucede como resultado del experimento (es decir, es la variable de salida). Última modificación: 2025-01-22 17:01

27 de abril de 2017 Ejecute el comando elixir con la ruta relativa del archivo Elixir: inicie una sesión iex (Elixir interactivo) y luego use la función auxiliar c para compilar y ejecutar el archivo: Alternativamente, puede decirle a iex que interprete un Elixir archivo mientras comienza pasando la ruta relativa del archivo:. Última modificación: 2025-01-22 17:01

Incluya Google Fonts Our React. js utiliza un solo archivo HTML. Continúe y edite public / index. html y agregue la siguiente línea en la sección del HTML para incluir los dos tipos de letra. Última modificación: 2025-01-22 17:01

El árbol de decisiones es un tipo de algoritmo de aprendizaje supervisado que se puede utilizar tanto en problemas de regresión como de clasificación. Funciona para variables de entrada y salida tanto categóricas como continuas. Cuando un subnodo se divide en otros subnodos, se denomina nodo de decisión. Última modificación: 2025-01-22 17:01

Cómo limpiar el tambor de una HP Laserjet 4200 Apague la impresora HP 4200, si está encendida. Presione el botón gris en la parte superior de la impresora para abrir la puerta del cartucho de tóner. Dé la vuelta al cartucho y abra la puerta verde con bisagras, esta es la puerta de acceso al papel. Limpie el tambor suavemente con un paño que no suelte pelusa. Vuelva a colocar el cartucho con cuidado en su impresora. Última modificación: 2025-01-22 17:01

El proceso general para usar HttpClient consta de varios pasos: Cree una instancia de HttpClient. Cree una instancia de uno de los métodos (GetMethod en este caso). Dile a HttpClient que ejecute el método. Lea la respuesta. Libera la conexión. Ocúpate de la respuesta. Última modificación: 2025-01-22 17:01

Los mundos de los juegos de Minecraft se almacenan en: Windows:% appdata%. minecraftsaves GNU / Linux: ~ /. minecraft / save / Mac: ~ / Library / Application Support / minecraft / Saves. Última modificación: 2025-01-22 17:01

Un adaptador inalámbrico es un dispositivo de hardware que generalmente se conecta a una computadora u otro dispositivo de estación de trabajo para permitirle conectarse a un sistema inalámbrico. Antes de la llegada de los dispositivos de consumo con conectividad Wi-Fi incorporada, los dispositivos requerían el uso de adaptadores inalámbricos para conectarse a una red. Última modificación: 2025-01-22 17:01

Si el cartucho NO se descargó, utilice la biblioteca para intentar mover el cartucho de la unidad a la estación de E / S. Presione el botón de expulsión de la unidad. El LED de actividad de la unidad debe parpadear para indicar actividad. Espere dos minutos para que se expulse el cartucho, luego retire el cartucho con la mano. Última modificación: 2025-01-22 17:01

Vue. App. vue es un componente de archivo único. Contiene 3 fragmentos de código: HTML, CSS y JavaScript. Esto puede parecer extraño al principio, pero los componentes de un solo archivo son una excelente manera de crear componentes autónomos que tienen todo lo que necesitan en un solo archivo. Última modificación: 2025-01-22 17:01

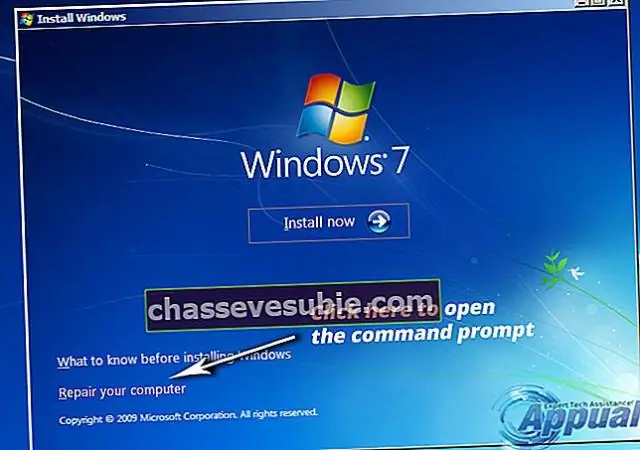

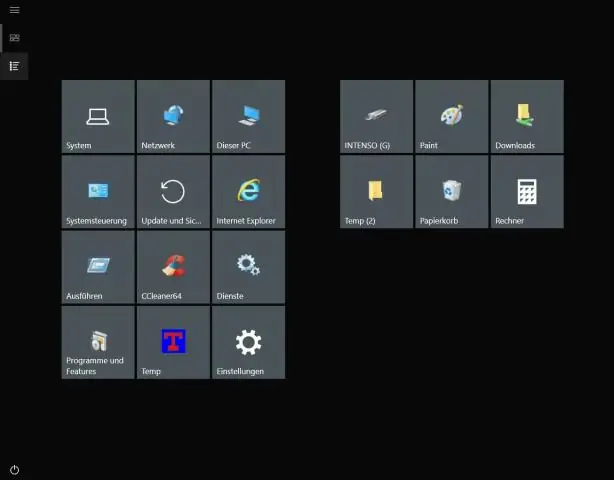

Si Windows no le permite reordenar los iconos como desee, lo más probable es que la opción Arreglar automáticamente los iconos esté activada. Para ver o cambiar esta opción, haga clic con el botón derecho en un espacio vacío de su escritorio y mueva el puntero del mouse para resaltar el elemento Ver en el menú de acceso directo. Última modificación: 2025-01-22 17:01

Cuando solo un animador está trabajando en una escena, él mismo hará todos los dibujos y posiblemente la limpieza. Si hay otros artistas trabajando en una escena, el animador principal (también llamado supervisor, principal o clave) puede simplemente dibujar las poses clave que muestran los extremos de movimiento. Última modificación: 2025-01-22 17:01

¿Qué tipo de algoritmos requieren que el remitente y el receptor intercambien una clave secreta que se utiliza para garantizar la confidencialidad de los mensajes? Explicación: Los algoritmos simétricos utilizan la misma clave, una clave secreta, para cifrar y descifrar datos. Esta clave debe compartirse previamente antes de que se pueda producir la comunicación. Última modificación: 2025-01-22 17:01

Las compañías telefónicas guardan registros para facturarle (desde, hasta, hora, duración, etc.) y dentro de la jurisdicción se les puede ordenar por un tribunal que divulguen dicha información (hasta cierto punto). Dicho esto, también puede ser perfectamente legal que el restaurante (un participante en la llamada) grabe todas las llamadas con fines de capacitación. Última modificación: 2025-01-22 17:01

Sí, se puede utilizar un certificado SSL comodín en varios servidores. El proceso para hacerlo se ha ilustrado en la sección "Cómo instalar un certificado SSL comodín en varios servidores" de este artículo. Última modificación: 2025-01-22 17:01

Compatibilidad: existen algunas aplicaciones, como. Última modificación: 2025-01-22 17:01

Un pedal (también llamado pedal WAV) se utiliza en la transcripción médica porque le permite controlar la reproducción del dictado con los dedos de los pies. Puede tocar, rebobinar y avanzar rápidamente tocando diferentes secciones del pedal con la parte delantera del pie. Los pedales USB son, con mucho, los más utilizados. Última modificación: 2025-01-22 17:01

Un DACPAC es un archivo de implementación único que contiene el esquema completo de su base de datos y algunos archivos SQL relacionados (como datos de búsqueda), básicamente, todo para implementar una nueva versión de su base de datos en un archivo. Es similar a un BACPAK, que es un DACPAC más todos los datos de cada tabla (como una copia de seguridad de una base de datos estándar). Última modificación: 2025-01-22 17:01

¿Cómo quito la bolsa de residuos Clean Base cuando está llena? Levante la tapa de la tapa del recipiente para abrir. Tire hacia arriba de la tarjeta de plástico que conduce al puerto de la aspiradora y levántela para sacar la bolsa del recipiente. Deseche la bolsa usada. Coloque una nueva bolsa en el recipiente, deslizando la tarjeta de plástico en los rieles guía. Presione la tapa hacia abajo asegurándose de que esté firmemente cerrada. Última modificación: 2025-01-22 17:01

Aplique Crackle Medium Simplemente límpielo con una esponja húmeda para eliminar la suciedad de la superficie y, una vez que esté seco, aplique una capa de imprimación con un cepillo. Cuando la pieza imprimada esté seca, use un pincel para aplicar el color que desea mostrar en el acabado crujiente, cepillando en la dirección de la veta. Última modificación: 2025-01-22 17:01

Si desea aplicar un efecto a un atributo específico de un objeto, como su relleno o trazo, seleccione el objeto y luego seleccione el atributo en el panel Apariencia. Realice una de las siguientes acciones: Elija un comando del menú Efecto. Haga clic en Agregar nuevo efecto en el panel Apariencia y elija un efecto. Última modificación: 2025-01-22 17:01

1) En programación, código (sustantivo) es un término que se usa tanto para las declaraciones escritas en un lenguaje de programación en particular - el código fuente, como un término para el código fuente después de que ha sido procesado por un compilador y listo para ejecutarse en el computadora - el código objeto. Última modificación: 2025-01-22 17:01

Kaspersky Anti-Virus. MSRP: $ 59.99. Bitdefender Antivirus Plus. MSRP: $ 39.99. Webroot SecureAnywhere AntiVirus. MSRP: $ 39.99. ESET NOD32 Antivirus. MSRP: $ 39.99. Trend Micro Antivirus + Seguridad. MSRP: $ 39.95. F-Secure Anti-Virus. MSRP: $ 39.99. VoodooSoft VoodooShield. MSRP: $ 19,99. El Kure. MSRP: $ 19,99. Última modificación: 2025-01-22 17:01