- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

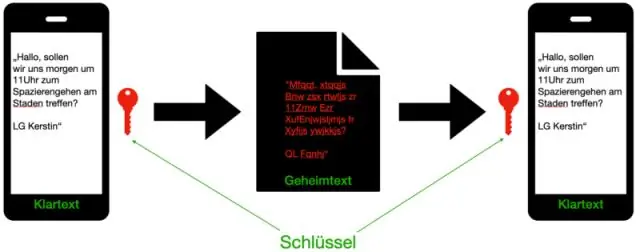

Qué El tipo de algoritmos requieren que el remitente y el receptor intercambien una clave secreta que se utiliza para garantizar la confidencialidad de los mensajes .? Explicación: simétrico uso de algoritmos lo mismo llave , a llave secreta , para cifrar y descifrar datos. Esta llave debe compartirse previamente antes de que se pueda producir la comunicación.

Además, ¿qué dos algoritmos pueden formar parte de una política de IPsec para proporcionar cifrado y hash para proteger el tráfico interesante?

los IPsec framework utiliza varios protocolos y algoritmos para proveer confidencialidad de los datos, integridad de los datos, autenticación e intercambio seguro de claves. Dos algoritmos ese pueden ser utilizado dentro de un Política de IPsec para proteger el tráfico interesante son AES, que es un cifrado protocolo y SHA, que es un algoritmo hash.

Además, ¿qué algoritmo puede garantizar la confidencialidad de los datos? Aunque el cifrado clásico los algoritmos garantizan la confidencialidad de los datos , desafortunadamente impiden que la nube funcione sobre cifrado datos . El enfoque obvio podría ser para encriptar todo datos con un cifrado seguro algoritmo como AES y almacenarlo en la nube.

Con respecto a esto, ¿cuál es la diferencia entre ASA IPv4 ACL y IOS ipv4 ACLS?

ACL ASA siempre se nombran, mientras que IOS ACL siempre están numerados. Múltiple ACL de ASA se puede aplicar en una interfaz en el dirección de entrada, mientras que sólo una IOS ACL puede ser aplicado. ACL de ASA no tienen una negación implícita al final, mientras que IOS ACL hacer.

¿En qué servicio o protocolo se basa el Protocolo de copia segura para garantizar que las transferencias de copias seguras procedan de usuarios autorizados?

Protocolo de copia segura ( SCP ) se usa para copiar de forma segura Imágenes de IOS y archivos de configuración a un SCP servidor. Para realizar esto, SCP lo hará utilizar conexiones SSH de usuarios autenticado a través de AAA.

Recomendado:

¿Qué clave se utiliza para cifrar y descifrar mensajes?

La criptografía asimétrica, también conocida como criptografía de clave pública, utiliza claves públicas y privadas para cifrar y descifrar datos. Las claves son simplemente números grandes que se han emparejado pero no son idénticos (asimétricos). Una clave del par se puede compartir con todos; se llama clave pública

¿Qué son los mensajes premium y los mensajes de suscripción?

¿Qué es un mensaje premium? La mensajería Premium (también conocida como SMS Premium) es la mensajería de texto que conlleva un recargo. Los mensajes premium a menudo vienen en forma de servicios de votación, donaciones, suscripciones y más. Para este tipo de mensajes, pagará una tarifa fija que aparecerá en su factura telefónica

¿Tengo que poner una dirección de remitente en una invitación?

No es necesaria una dirección de remitente en el sobre interior. Formalmente, la dirección de remitente debe estar escrita a mano, pero hoy en día es aceptable que se imprima, utilizar una etiqueta de envío o un sello de dirección de remitente

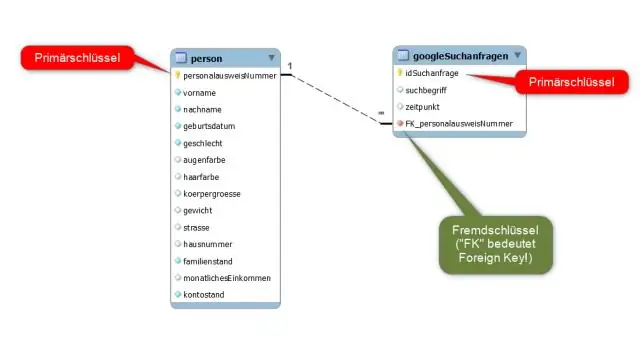

¿Qué es la clave principal, la clave secundaria y la clave externa?

Clave externa: es la clave principal que aparece en una tabla (con referencias cruzadas) en otra tabla. Clave secundaria (o alternativa): es cualquier campo de la tabla que no está seleccionado para ser de los dos tipos anteriores

¿Cómo obtengo mi clave de acceso y clave secreta de AWS?

Haga clic en Mi cuenta, Consola de administración de AWS Inicie sesión en la Consola de administración de AWS. Ingrese el correo electrónico de la cuenta. Ingrese la contraseña de la cuenta. Abra el panel de IAM. Panel de IAM, administrar credenciales de seguridad. Haga clic en Continuar con las credenciales de seguridad. Su página de Credenciales de seguridad. Confirmar la eliminación de las claves de acceso