Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

A vulnerabilidad escáner es a herramienta ese voluntad escanear un la red y sistemas Buscando vulnerabilidades o configuraciones incorrectas que representan un riesgo de seguridad.

Además de esto, ¿cuál de las herramientas de vulnerabilidad ha utilizado en su red?

Los mejores escáneres de vulnerabilidades de red

- Administrador de configuración de red SolarWinds (PRUEBA GRATUITA)

- ManageEngine Vulnerability Manager Plus (PRUEBA GRATUITA)

- Monitoreo de vulnerabilidades de red de Paessler con PRTG (PRUEBA GRATUITA)

- OpenVAS.

- Analizador de seguridad de línea de base de Microsoft.

- Retina Network Scanner Community Edition.

Posteriormente, la pregunta es, ¿qué son las vulnerabilidades? ¿Cómo las identifica? Vulnerabilidades son vías específicas que los agentes de amenazas pueden explotar para atacar un activo de información. Ellos pueden ser identificado al tener un equipo de personas con diferentes antecedentes que intercambien ideas sobre todas las posibles amenazas y las formas en que se puede recuperar la información.

De esta forma, ¿cómo identifica las amenazas y vulnerabilidades en una infraestructura de TI?

Acciones clave

- Comprende los ataques comunes. Los ataques en y dentro de su red vienen en muchas variedades diferentes.

- Haga un inventario de sus vulnerabilidades. Establezca una lista completa de posibles vulnerabilidades.

- Utilice herramientas de análisis de vulnerabilidades. Existen muchas herramientas para verificar el estado de seguridad existente de su red.

- Evalúe los riesgos.

¿Cuál es el primer paso para realizar una evaluación de riesgos de seguridad?

los primer paso en el Evaluación de riesgos El proceso consiste en asignar un valor / peso a cada activo identificado para que podamos clasificarlos con respecto al valor que cada activo agrega a la organización.

- ¿Qué activos debemos proteger?

- ¿Cómo se ven amenazados estos activos?

- ¿Qué podemos hacer para contrarrestar estas amenazas?

Recomendado:

¿Qué herramienta se puede utilizar para crear iconos y pantallas de presentación para todos los dispositivos compatibles?

Una de las mejores cosas de Ionic es la herramienta de recursos que proporcionan para generar automáticamente todas las pantallas de presentación e íconos que necesita. Incluso si no está usando Ionic, valdría la pena instalarlo solo para usar esta herramienta y luego transferir las pantallas de presentación y los íconos a su proyecto real

¿Qué herramienta se puede utilizar para agregar paquetes a una imagen de Windows 10 sin conexión?

Administración y mantenimiento de imágenes de implementación (DISM.exe) es una herramienta de línea de comandos que se utiliza para actualizar imágenes de Windows® sin conexión

¿Qué herramienta Owasp se puede utilizar para escanear aplicaciones y componentes web?

Herramientas DAST OWASP ZAP: una herramienta DAST gratuita y de código abierto con todas las funciones que incluye escaneo automatizado en busca de vulnerabilidades y herramientas para ayudar a expertos en la prueba manual del lápiz de aplicaciones web. Arachni: Arachni es un escáner con soporte comercial, pero es gratuito para la mayoría de los casos de uso, incluido el escaneo de proyectos de código abierto

¿Qué herramienta de Windows se puede utilizar para identificar un controlador que está causando un problema?

La herramienta Driver Verifier que se incluye en todas las versiones de Windows desde Windows 2000 se utiliza para detectar y solucionar muchos problemas de controladores que se sabe que causan daños en el sistema, fallas u otros comportamientos impredecibles

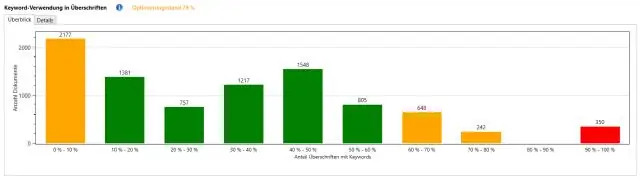

¿Cuáles son las áreas para utilizar sus palabras clave para optimizar el ranking de sitios web?

Uno de los lugares más importantes para optimizar el uso de palabras clave de SEO es su contenido. Para una mejor clasificación de la página web, debe utilizar las palabras clave en las siguientes áreas: Palabra clave en la URL del sitio web. Palabra clave en el título del sitio web. Palabra clave en metaetiqueta. Palabra clave en el contenido de la página web. Densidad de palabras clave en el cuerpo del texto. Palabras clave en los titulares