- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-06-01 05:07.

Este es uno de los objetivos centrales de Biba y Clark Wilson control de acceso modelo , para evitar modificaciones no autorizadas a los datos. Mantener constantemente su integridad. En segundo lugar, Biba y Modelo de Clark Wilson Mantenga la integridad asegurándose de que los usuarios autorizados no realicen cambios no autorizados.

Posteriormente, también cabe preguntarse, ¿qué enfatiza Clark Wilson?

los Clark - Wilson El modelo de integridad proporciona una base para especificar y analizar una política de integridad para un sistema informático. El modelo es se ocupa principalmente de formalizar la noción de integridad de la información.

Asimismo, ¿en qué se diferencia el modelo de Clark Wilson del modelo de Biba? Clark - Wilson Los usuarios autorizados no pueden modificar los datos de forma inapropiada. También difiere del modelo Biba en que los sujetos están restringidos. Esto significa que un sujeto en un nivel de acceso puede leer un conjunto de datos, mientras que un sujeto en otro nivel de acceso tiene acceso a un conjunto de datos diferente.

Posteriormente, la pregunta es, ¿contra qué protege el modelo de Brewer y Nash?

los Modelo Brewer y Nash fue construido para proporcionar controles de acceso de seguridad de la información que pueden cambiar dinámicamente. En el Modelo Brewer y Nash ninguna información puede fluir entre los sujetos y los objetos de una manera que haría crear un conflicto de intereses. Esta modelo es comúnmente utilizado por firmas de consultoría y contabilidad.

¿Qué es el modelo de seguridad de Biba?

los Modelo Biba o Biba Integridad Modelo desarrollado por Kenneth J. Biba en 1975, es un sistema de transición de estado formal de computadora seguridad política que describe un conjunto de reglas de control de acceso diseñadas para garantizar la integridad de los datos. Los datos y los sujetos se agrupan en niveles ordenados de integridad.

Recomendado:

¿Una VPN protege contra el intermediario?

El uso de una VPN oculta la dirección IP del usuario y la ubicación del país para evitar el bloqueo geográfico y la censura de Internet. La VPN también es eficaz contra los ataques de intermediarios y para proteger las transacciones de criptomonedas en línea

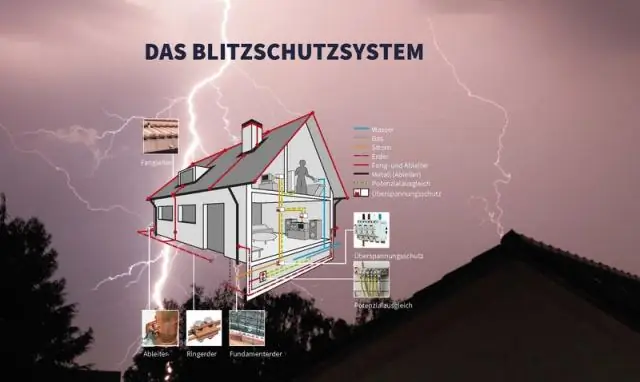

¿Puede un protector contra sobretensiones proteger contra los rayos?

Los protectores contra sobretensiones de hecho protegerán las computadoras y otros dispositivos electrónicos de las sobrecargas de energía y los rayos más distantes, pero no pueden evitar que un rayo directo cause daños a los dispositivos conectados

¿Un firewall protege contra virus?

El cortafuegos no protege directamente contra los virus. Los virus informáticos generalmente se propagan desde medios extraíbles, desde descargas de Internet y desde archivos adjuntos de correo electrónico. El firewall del software actúa como una barrera y protege su red de conexiones de Internet que no son de confianza

¿El Firewall de Windows protege contra virus?

El Firewall de Windows o cualquier otra aplicación de firewall puede ayudarlo a notificarle sobre actividades sospechosas si un virus o un gusano intentan conectarse a su PC. También puede impedir que virus, gusanos y piratas informáticos intenten descargar aplicaciones potencialmente dañinas en su PC. Utilice la configuración de privacidad de su navegador de Internet

¿Norton protege contra los piratas informáticos?

Norton Antivirus detiene a los piratas informáticos de alguna manera, pero no proporciona una protección completa contra los piratas informáticos. Norton Antivirus puede proteger su computadora de muchas de las herramientas que los piratas informáticos utilizan para infiltrarse en su computadora, pero el programa que evita que los piratas informáticos accedan directamente a su computadora se llama cortafuegos