Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Buenos usos por Botnets . Botnets en general, y en la mayoría de los casos, son usó de manera destructiva y dañina, siendo así que se considera amalware.

Asimismo, la gente pregunta, ¿para qué se pueden usar las botnets?

A botnet es una serie de dispositivos conectados a Internet, cada uno de los cuales ejecuta uno o más bots. Botnetscan ser usó para realizar un ataque distribuido de denegación de servicio (ataque DDoS), robar datos, enviar spam y permitir al atacante acceder al dispositivo y su conexión.

Posteriormente, la pregunta es, ¿es ilegal tener una botnet? A botnet se utiliza para ilegal / maliciosos, si es así, entonces es ilegal y está obligado por ley . Sin embargo, si el botnet tiene el consentimiento de cada persona en esa red. A botnet será designado para una buena obra.

Posteriormente, la pregunta es, ¿cuál es la mejor botnet?

Aquí contamos cinco botnets que surgieron en 2017:

- 1. Botnet de Twitter de 'Star Wars'.

- Botnet de malware de Hajime.

- Botnet de Android WireX.

- La botnet Reaper IoT.

- Botnet de Satori IoT.

¿Cuáles son algunos ejemplos reales de botnets?

Menor botnets puede estar en los cientos o pocos miles de máquinas infectadas, y las más grandes pueden encontrarse los millones de PC. Ejemplos de de bien conocido botnets que han surgido en los últimos años incluyen Conficker, Zeus, Waledac, Mariposa y Kelihos.

Recomendado:

¿Cómo se pueden utilizar las redes sociales para recopilar datos?

Los datos sociales son información que se recopila de las plataformas de redes sociales. Muestra cómo los usuarios ven, comparten e interactúan con su contenido. En Facebook, los datos de las redes sociales incluyen la cantidad de me gusta, el aumento de seguidores o la cantidad de acciones compartidas. En Instagram, el uso de hashtags y las tasas de participación se incluyen en los datos sin procesar

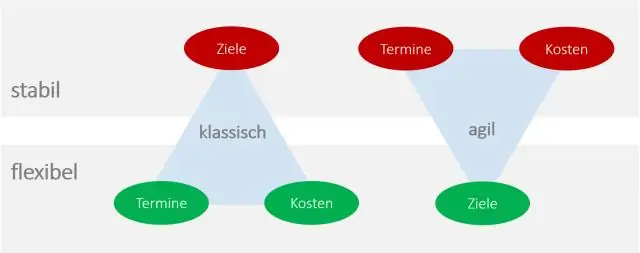

¿Cuáles son algunas de las metodologías que se pueden utilizar para la gestión ágil de proyectos?

Algunos métodos ágiles incluyen: Scrum. Kanban. Modelo de desarrollo de sistema dinámico Lean (LN), (DSDM) Programación extrema (XP) Crystal. Desarrollo de software adaptativo (ASD) Proceso unificado ágil (AUP)

¿Se pueden utilizar cookies para la autenticación de usuarios?

La autenticación basada en cookies ha sido el método predeterminado, probado y verdadero para manejar la autenticación de usuarios durante mucho tiempo. La autenticación basada en cookies tiene estado. Esto significa que se debe mantener un registro o sesión de autenticación tanto en el lado del servidor como en el del cliente

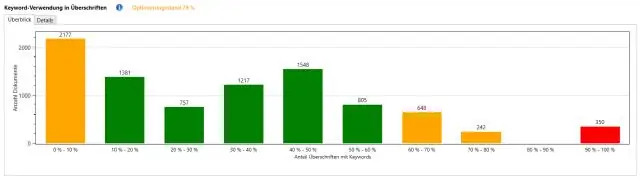

¿Cuáles son las áreas para utilizar sus palabras clave para optimizar el ranking de sitios web?

Uno de los lugares más importantes para optimizar el uso de palabras clave de SEO es su contenido. Para una mejor clasificación de la página web, debe utilizar las palabras clave en las siguientes áreas: Palabra clave en la URL del sitio web. Palabra clave en el título del sitio web. Palabra clave en metaetiqueta. Palabra clave en el contenido de la página web. Densidad de palabras clave en el cuerpo del texto. Palabras clave en los titulares

¿Cuáles son las notas del orador para escribir su propósito y cuáles son las cosas clave para recordar acerca de las notas del orador?

Las notas del orador son texto guiado que el presentador usa al presentar una presentación. Ayudan al presentador a recordar puntos importantes mientras realiza una presentación. Aparecen en la diapositiva y solo pueden ser vistos por el presentador y no por la audiencia