- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Galleta -basado autenticación ha sido el método predeterminado, probado y verdadero para el manejo autenticacion de usuario por mucho tiempo. Galleta -basado autenticación tiene estado. Esto significa que un autenticación El registro o la sesión deben mantenerse tanto en el servidor como en el cliente.

Asimismo, ¿cómo se utilizan las cookies para la autenticación?

Autenticación de cookies usa HTTP galletas para autenticar solicitudes del cliente y mantener la información de la sesión. El cliente envía una solicitud de inicio de sesión al servidor. En el inicio de sesión exitoso, la respuesta del servidor incluye el Set- Galleta encabezado que contiene el Galleta nombre, valor, fecha de vencimiento y alguna otra información.

Del mismo modo, ¿dónde se almacenan las cookies de autenticación? Galleta -basado Autenticación los Galleta es típicamente almacenado tanto en el cliente como en el servidor. El servidor Tienda los Galleta en la base de datos, para realizar un seguimiento de cada sesión de usuario, y el cliente mantendrá el identificador de sesión.

En este sentido, ¿cómo autentico una sesión?

Sesión basado autenticación es uno en el que el estado del usuario se almacena en la memoria del servidor. Cuando se usa un sesión sistema de autenticación basado en, el servidor crea y almacena el sesión datos en la memoria del servidor cuando el usuario inicia sesión y luego almacena la sesión Id en una cookie en el navegador del usuario.

¿Qué es la validación de cookies?

Validación de cookies es un tipo de desafío web que se utiliza en la mitigación de DDoS para filtrar a los atacantes de los clientes legítimos. El desafío es enviar a cada cliente, atacante y usuario legítimo una web Galleta y para solicitar que el cliente lo envíe de vuelta (generalmente usando el comando HTTP 302 Redirect).

Recomendado:

¿Cómo se pueden utilizar las redes sociales para recopilar datos?

Los datos sociales son información que se recopila de las plataformas de redes sociales. Muestra cómo los usuarios ven, comparten e interactúan con su contenido. En Facebook, los datos de las redes sociales incluyen la cantidad de me gusta, el aumento de seguidores o la cantidad de acciones compartidas. En Instagram, el uso de hashtags y las tasas de participación se incluyen en los datos sin procesar

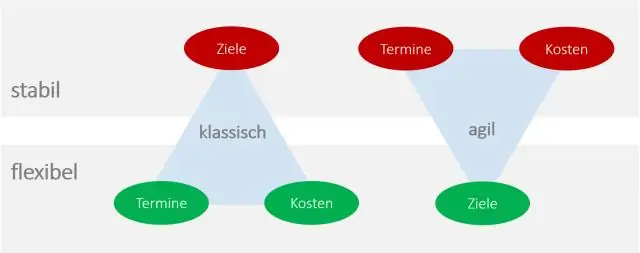

¿Cuáles son algunas de las metodologías que se pueden utilizar para la gestión ágil de proyectos?

Algunos métodos ágiles incluyen: Scrum. Kanban. Modelo de desarrollo de sistema dinámico Lean (LN), (DSDM) Programación extrema (XP) Crystal. Desarrollo de software adaptativo (ASD) Proceso unificado ágil (AUP)

¿Cuáles son las formas típicas de autenticación de usuarios al acceder a una computadora?

Estos incluyen técnicas de autenticación generales (contraseñas, autenticación de dos factores [2FA], tokens, biometría, autenticación de transacciones, reconocimiento de computadora, CAPTCHA e inicio de sesión único [SSO]), así como protocolos de autenticación específicos (incluidos Kerberos y SSL / TLS)

¿Pueden varios usuarios abrir y utilizar una base de datos de Microsoft Access al mismo tiempo?

Access, por defecto, es una plataforma multiusuario. Así que esta funcionalidad está incorporada. Sin embargo, para asegurar la integridad de los datos y no causar corrupción, una base de datos multiusuario debe dividirse entre el back-end (las tablas) y un front-end (todo lo demás). A medida que los usuarios ingresan datos, se crearán nuevos registros en las tablas vinculadas

¿Cuál es la diferencia entre la autenticación de SQL Server y la autenticación de Windows?

La autenticación de Windows significa que la cuenta reside en Active Directory para el dominio. SQL Server sabe verificar AD para ver si la cuenta está activa, la contraseña funciona y luego verifica qué nivel de permisos se otorgan a la instancia única del servidor SQL cuando se usa esta cuenta