Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Cómo: Cómo deshabilitar el modo agresivo para conexiones entrantes en Cisco ASA (ASDM)

- Paso 1: inicie sesión ASDM .

- Paso 2: vaya a Configuración.

- Paso 3: busque VPN de acceso remoto.

- Paso 4: en Acceso a la red (cliente), vaya a Avanzado> Parámetros IKE.

Además, ¿cómo desactivo el modo agresivo en mi enrutador Cisco?

isakmp cripto agresivo - modo deshabilitar . Para bloquear todos los protocolos de administración de claves y asociaciones de seguridad de Internet (ISAKMP) modo agresivo solicitudes hacia y desde un dispositivo, use la criptografía isakmp agresivo - modo deshabilitar comando en configuración global modo . Para desactivar el bloqueo, utilice la forma no de este comando.

Además, ¿qué es NAT T Cisco ASA? isakmp cripto nat - el recorrido es el comando. Si un cliente remoto proviene de una dirección IP pública directa … como un servidor alojado públicamente, entonces se conecta a través del túnel como establece el túnel normal … a través del puerto UDP 500, pero si un cliente viene detrás de una dirección IP NATd..

Respecto a esto, ¿qué es el modo principal y el modo agresivo?

Las diferencias entre Modo principal y modo agresivo es simplemente que en Modo principal el resumen se intercambia cifrado porque el intercambio de claves de sesión ya negoció una clave de cifrado de sesión cuando se intercambia el resumen, mientras que en Modo agresivo se intercambia sin cifrar como parte de la clave intercambio que conducirá

¿Cuál es la política de Isakmp?

ISAKMP Resumen IKE, también llamado ISAKMP , es el protocolo de negociación que permite a dos hosts ponerse de acuerdo sobre cómo construir una asociación de seguridad IPsec. La fase 1 crea el primer túnel, que protege después ISAKMP mensajes de negociación. La fase 2 crea el túnel que protege los datos.

Recomendado:

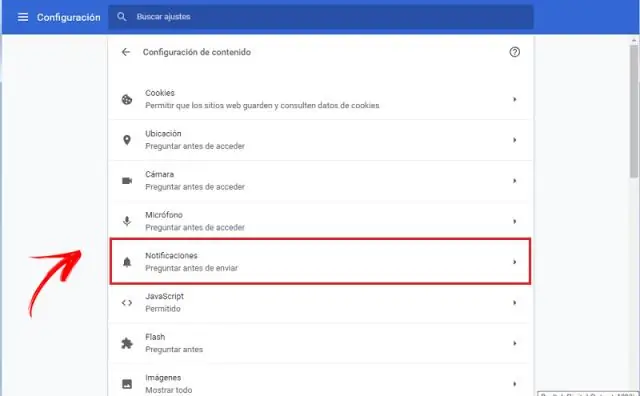

¿Cómo desactivo el modo de desarrollador en Chrome?

Desactive la advertencia de extensiones del modo desarrollador en Chrome Abra el Editor de políticas de grupo en Windows: toque la tecla de Windows, escriba gpedit. Vaya a Configuración de usuario> Plantillas administrativas> Plantillas administrativas> Google Chrome> Extensiones. Haga doble clic en la política 'Configurar lista blanca de instalación de extensiones'

¿Qué es una VPN de modo agresivo?

El modo agresivo se puede utilizar dentro de las negociaciones de la fase 1 de VPN, a diferencia del modo principal. El modo agresivo participa en menos intercambios de paquetes. El modo agresivo se utiliza normalmente para VPN de acceso remoto (usuarios remotos). También usaría el modo agresivo si uno o ambos pares tienen direcciones IP externas dinámicas

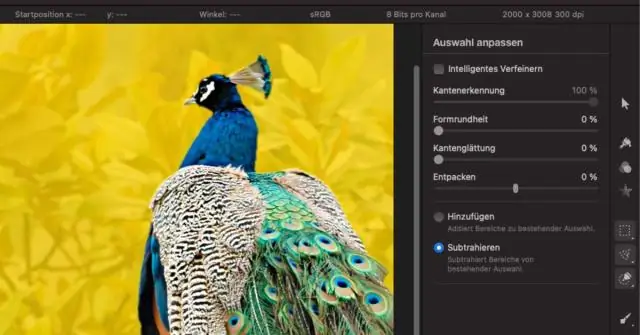

¿Cómo desactivo el modo de esquema en Illustrator?

La solución es mantener presionada la tecla crtl y hacer clic en el ojo en el menú de capas. tal vez intente usar la herramienta shapebuildertool. Shift + m que le permitirá tomar su propia forma y tal vez usted pueda hacerlo

¿Cómo desactivo el modo avión en mi teléfono Nokia?

Nokia 2 V - Activar / desactivar el modo avión Desde una pantalla de inicio, deslice hacia arriba para ver todas las aplicaciones. Navega: Configuración> Red e Internet. Toque Avanzado. Toque el interruptor de modo de avión para encender o apagar

¿Por qué el modo agresivo es menos seguro?

El modo agresivo puede no ser tan seguro como el modo principal, pero la ventaja del modo agresivo es que es más rápido que el modo principal (ya que se intercambian menos paquetes). El modo agresivo se utiliza normalmente para VPN de acceso remoto. Pero también usaría el modo agresivo si uno o ambos pares tienen direcciones IP externas dinámicas